Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

721 - 740 / 754

ネットワークベースのセキュリティプラットフォーム

高スループット、低待ち時間のサービスをストリームデータに対して実行できるようにするコンテンツ処理アーキテクチャ及び方法。ストリームコントローラ(300)がストリームデータを受信して記憶するとともに、複数のストリームプロセッサ(310)によるストリームデータに対する機能の実行を調整する。機能の結果は1つ又は複数のサービスプロセッサ(320)により使用されて、ストリームコンテンツへの加入者のアクセスを許可するか否かの判断を下す。サービスプロセッサは、その判断に従って動作するようにストリームコントローラに指示する。 (もっと読む)

デジタルケーブルネットワークにおける不正手段を低減するシステムおよび方法

不正受信機の防止システムには、ハッシュファイルが受信機内に埋め込まれているため、受信機プログラムの変更を要したり、モニターアプリケーション(MA)が毎回同一ハッシュ値を計算するため、不正アクセスの可能性が増加したりする課題がある。ハッシュ関数生成器を備えた受信機を含むホストを有し、ハッシュ関数生成器は、ハッシュ関数と受信機内のメモリブロックからのデータに基づいて、ハッシュ値を計算する。ポリシーファイル記憶装置は、サービスプロバイダ部、消費者部、メーカー部を備えたポリシーファイルを有し、これら3部は、サービスプロバイダ、消費者、メーカーによりアップデート可能である。サービスプロバイダは、ケーブル媒体を通じてホストにMAとポリシーファイルをダウンロードする。MAは、ポリシーファイルに属する、これら3部にアクセスすることにより、リソース競合、サービス提供を改変する。  (もっと読む)

(もっと読む)

コンテンツ配信サイトなりすましの検知

【課題】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供すること。

【解決手段】 コンテンツ配信サイト偽装を検知及び防止するための方法、システム、及び装置を提供する。これに関して、コンテンツ配信サイトなりすましを検知及び防止する方法は、処理のためのマークアップ言語文書及び対応するデジタル署名をロードするステップと、そのデジタル署名が、マークアップ言語文書内に組み込まれたマークアップ言語文書の予め指定されたソースから発信されていることを保証するステップとを含むことができる。その方法は、マークアップ言語文書に対するハッシュ値を動的に算出するステップと、動的に算出されたハッシュ値をデジタル署名内に暗号化されているハッシュ値と比較するステップとをさらに含むことができる。最後にその方法は、デジタル署名が予め指定されたソースから発信されていない場合、又は動的に算出されたハッシュ値がデジタル署名内に暗号化されているハッシュ値に適合しない場合に、コンテンツ配信サイトなりすましを検知するステップを含むことができる。

(もっと読む)

アプリケーション管理システム、アプリケーション実行機能付きデバイス、アプリケーション管理機能付き携帯端末、デバイス用プログラム、携帯端末用プログラムおよび記憶媒体、並びにアプリケーション管理方法

【課題】 ネットワークやローカル端末との接続環境を構築せずにアプリケーションの配信およびライセンスの管理を行い、かつ、複数のアプリケーションのライセンスを個別に管理するのに好適なアプリケーション管理システムを提供する。

【解決手段】 携帯端末200は、EPROMのアプリケーションおよびこれに対応するライセンス情報をオフラインプリンタ300に配信し、確認要求とともにライセンス情報を受信したときは、受信したライセンス情報に基づいてアプリケーションの利用適格を有するかを判定し、認証応答または否認応答をオフラインプリンタ300に送信する。オフラインプリンタ300は、アプリケーションの実行に先立って、受信したライセンス情報を確認要求とともに携帯端末200に送信し、認証応答を受信したときは、受信したアプリケーションを実行する。

(もっと読む)

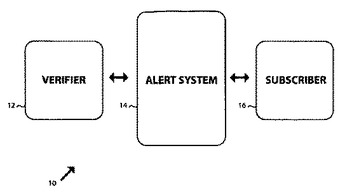

アイデンティティの盗難保護と通知システム

加入者および検証者を中央の警告システムに登録する情報監視警告システムが、提供される。その警告システムは、それらの検証者が身分証明書情報に関連したクエリを提出するインターフェースを提供する。このクエリ中の情報は、登録中にその加入者によって提出された記憶されたデータと比較され、一致が生じる場合、加入者は、身分証明書がある種の目的のために使用されていることを通知される。警告システムは、匿名であることが好ましい連絡先情報だけを伴う身分証明書の暗号化された値を記憶するだけである。他のどのような情報も、登録の後に削除される。加入者は、身分証明書の使用について警告を受けたとき、そのクエリに属するトランザクションを認可するか、または拒絶するように指示される。  (もっと読む)

(もっと読む)

ハイパーテキストトランスポートプロトコルにおける侵入検知戦略

侵入検知システム(IDS)用のハイパーテキストトランスポートプロトコル(HTTP)検査エンジンは、HTTPポリシー選択コンポーネント、リクエスト統一資源識別子(URI)発見コンポーネントおよびURI正規化モジュールを備える。HTTPポリシー選択コンポーネントはパケットを用いてHTTP侵入検知ポリシーを識別する。リクエストURI発見コンポーネントはパケット内のURIを特定する。URI正規化モジュールはURIの内の難読化をデコードする。別の実施形態では、ネットワーク上で送信されたパケットが傍受される。パケットがパースされる。パケットのインターネットプロトコル(IP)アドレスが識別される。ネットワークデバイスに対するHTTP侵入検知ポリシーが決定される。パケットにおいてURIが特定される。侵入検知システムのルールによるパターンと特定されたURIとが比較される。別の実施形態では、IDSはパケット捕捉システム、ネットワークおよびトランスポート再アセンブリモジュール、HTTP検査エンジン、検知エンジンおよびロギングシステムを備える。  (もっと読む)

(もっと読む)

鍵を送付するための方法および装置

本発明は、通信システムにおいて動作されることのできるサーバ100のような電子装置を含む。その電子装置は、例えば、移動端末122等の別の電子装置から鍵を送信する要求を受信する方法を含む。その要求に応答して、サーバ100は要求された鍵を生成し、要求された鍵を送信するためだけに新しい接続が要求されないように、移動クライアント装置122に鍵を送信すべきベストな時間を決定する。鍵を送信すべきベストな時間は、非鍵データの送信用にスケジュールされた接続期間中、例えばシステムパラメータやコンテンツデータ等の送信用にセットアップされた接続期間中であってもよい。非鍵データとともに鍵を送信することによって専用接続の必要性が回避される。 (もっと読む)

エンドユーザのリスク管理

柔軟性があり、効果的で、使い易い、コンピュータセキュリティ管理システムは、多種多様のコンピューティングプラットフォーム上、また急速に変化するネットワーク環境において、効果的に情報のリスクを審査し、それに応答する。個々のコンピュータシステムは、ネットワークの接続性に関わらず、リスクスコアを計算し、エンドユーザの行動が企業情報またはその他の資産をリスクにさらしていないことを確実にするために、エンドユーザを動的に監視する。そのようなリスクおよび応答に関するデータは、リアルタイムで分析および保存される。  (もっと読む)

(もっと読む)

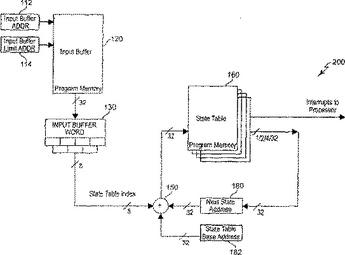

侵入検出アクセラレータ

ネットワークコンピュータシステム又はそのノードへの侵入若しくは攻撃の可能性、或いは他のセキュリティの穴を示すことのある、文書内の文字記号列の固有特徴は、ハードウェアパーサアクセラレータ杯のハードウェアアクセラレータを用いて高速で検出される。割り込み又は例外は、このため、このようなセキュリティの穴、侵入、或いは攻撃を構成し得るコマンドが文書のパーシングによって実行可能な状態になり得る前に、ホストCPUに対して発行される。CPUは、侵入を阻止若しくは制限するために、ネットワーク制御処置を開始することができる。  (もっと読む)

(もっと読む)

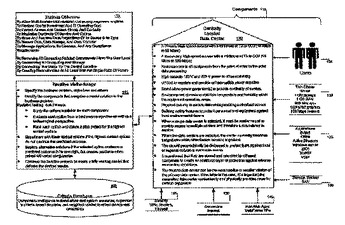

ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための方法、コンピュータ・プログラム、およデータ構造

【課題】 ターゲット・コンピュータ・システム全域における侵入検知、侵入応答、および脆弱性修復のための技術手段を提供することにある。

【解決手段】 セキュリティ脅威の通知またはコンピュータ・セキュリティ脅威の侵入を検出するテストの通知あるいはその両方を受信することにより、コンピュータ・セキュリティ脅威管理情報が生成される。受信された通知からコンピュータで処置可能なTMVが生成される。このTMVは、コンピュータ・セキュリティ脅威による影響を受けた少なくとも1つのシステム・タイプの識別を行うコンピュータ可読フィールドと、システム・タイプに関するリリース・レベルの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入を検出するテストの識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の侵入悪用を逆転するための方法の識別を行うコンピュータ可読フィールドと、システム・タイプおよびリリース・レベルについてコンピュータ・セキュリティ脅威の悪用の対象となる脆弱性を修復するための方法の識別を行うコンピュータ可読フィールドとを含む。TMVは、ターゲット・システムによる処理のために、そのターゲット・システムに送信される。

(もっと読む)

高度化されたネットワーククライアントのセキュリティに関係するアプリケーションのためのシステムおよび方法

高度化されたネットワーククライアントのセキュリティのためのシステムおよび方法を提供する。本発明の一実施形態の1態様には、ユーザに関連するセキュリティ関係ポリシーを受信するステップ、セキュリティ関係ポリシーに関連するセキュリティモデルを決定するステップ、およびクライアント装置におけるネットワーク接続へセキュリティモデルを適用するステップを含む。本発明の別の実施形態の1態様には、ユーザに関連する使用特性に関連する第1の測定結果を受信するステップ、使用特性に関連する第2の測定結果を受信するステップ、第1の測定結果および第2の測定結果を比較するステップ、および少なくとも一部比較に基づいて権限のないアクセスが生じたらしいことを決定するステップを含む。  (もっと読む)

(もっと読む)

サーバレス・オフィス・アーキテクチュアを規定する方法

どこでもいつでもコンピューティング・サポートを組織に引き渡すサーバレス・オフィスをアーキテクトする方法が提供される。サーバレス・オフィスは、組織の事業機能に関連付けられた事業目的および制約に基づいて選択される複数の情報技術ITコンポーネントを含み、一緒に作用して、もはやローカル・コンピューティング・サポートを持たずデスク上の僅かなクライアントしかない複数のエンド・ユーザにコンピューティング・サポート機能を引き渡す。組織がITコンポーネント選択の目的でその事業機能の目標および制約をマップしなければならないITコンポーネントの少なくとも4つのアーキテクチュラル・グルーピングを含めることにより、予め定められたサーバレス・アーキテクチュアが本発明により実現される。実現された予め定められたサーバレス・オフィス・アーキテクチュラル・グルーピングにより満たされないユニークなニーズを満たせるように、この最小セットのグループ内にローカル・グループが含まれる。  (もっと読む)

(もっと読む)

バッファオーバーフロー攻撃を感知して復旧する方法及びその装置

バッファオーバーフロー攻撃があり得る書き込み動作を、書き込み動作が記録される元の目的地の代りに他の場所に保存しながら、書き込み動作中にバッファオーバーフロー攻撃があるか否かを感知し、バッファオーバーフロー攻撃があると感知されない場合には、所定の間隔で保存された内容を書き込み動作が記録される元の目的地に保存し、バッファオーバーフロー攻撃があると感知される場合、攻撃による安全でない書き込みは捨て、バッファオーバーフロー攻撃があると感知されれば、それ以後の安全でない書き込みを保存せずに無視し、効果的にコンピュータに発生しうるバッファオーバーフロー攻撃を感知し、攻撃を受けた場合にも被害を最小化しながら攻撃以前の状態に復旧/復帰でき、本発明の方法によってコンピュータシステムの性能低下は最小化しつつ、効果的にシステムを防御できるようにするので、その結果、コンピュータ及びインターネットを使用する環境を大きく改善できる。  (もっと読む)

(もっと読む)

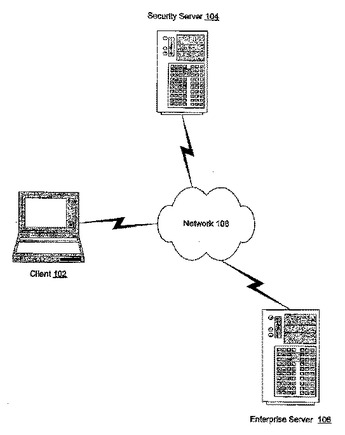

ネットワークセキュリティ及び不正検出システム及び方法

システムにおける不正を検出し防止するためのシステム及び方法が提供される。本システムは、ネットワークに接続する物理デバイスを一意に識別し、固有のデバイスを登録し、エンドユーザのログインを追跡し、エンドユーザアカウントを特定のデバイスに関連付け、説明される複数のネットワークサービスプロバイダと情報をシェアすることができる。 (もっと読む)

ウイルス、スパイウェア及びハッカー保護特徴を有する仮想処理空間における分離マルチプレクス型多次元処理

情報機器、計算装置、或いは他のプロセッサ又はマイクロプロセッサベースの装置又はシステムは、セキュリティ、並びにウイルス防止、ハッカー防止、及びサイバーテロ防止特徴を提供し、多数の順次又は同時のそして間欠的に分離及び/又は制限された計算環境を自動的に生成して、それら計算環境を、データを移動及びコピーする制限及び制御された方法に関連して、それら計算環境及びデータ記憶装置に位置するマリシャスコードを破壊するプロセスに結合して使用することにより、ウイルス、マリシャス又は他のコンピュータハッカー、コンピュータ又は装置の崩壊及び故障を防止することができる。単一の物理的プロセッサで実行される多数のプロセスの分離を維持するためのシステム、装置、アーキテクチャー及び方法でストリームを時間マルチプレクス処理する。仮想多次元処理空間及び仮想処理環境。単一CPUにおける時間的マルチプレクス処理。アドレス制御及びマッピングを使用するプロセス分離。物理的及び/又は仮想処理又は計算空間において多数のプロセスを選択し、構成し、スイッチングし、及び/又はマルチプレクシングして、物理的及び/又は仮想処理又は計算環境を生成する。 (もっと読む)

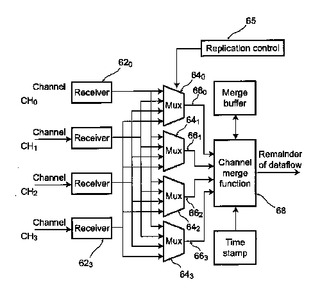

データ処理方法、ネットワークアナライザカード、ホスト、及び侵入検知システム

例えばネットワーク接続されたコンピュータシステムにおいて、ホスト上でアプリケーションを適切に実行させることを可能とする。

本発明は、データ処理方法に関する。このデータ処理方法は、データをネットワークリンクから受信する受信工程と、前記データをネットワークアナライザカード上で複製し、少なくとも二版(two editions) である複数版の前記受信したデータを生成する複製工程と、前記複数版の受信したデータを、ホストアプリケーションにより直接アクセス可能なホスト内のメモリ領域に書き込む書き込み工程と、を備える。本発明はまた、ホストとネットワークを接続するネットワークアナライザカードであって、ネットワークリンクから複数のデータフレームを受信する受信機と、前記受信したデータフレームの少なくとも2個の複製版を生成するデータ複製手段と、実質的に前記受信したデータフレームの少なくとも2個の複製版の夫々に、識別子を付加するように構成及び配置された識別子加算器であって、前記識別子は、前記データフレームを処理する際に用いるために付加される前記データフレームに関するデータを含むような識別子加算器と、を備えることを特徴とするネットワークアナライザカードに関する。  (もっと読む)

(もっと読む)

ファイアウォール・システム

ファイアウォール・システムは、下位レベルの通信プロトコル(224)及び(226)を介して内部及び外部ホスト・コンピュータ(228)及び(230)と通信する署名検証ハードウェア(222)を用いるものであり、該内部及び外部ホスト・コンピュータは、遠隔送信元及び宛先コンピュータ(238)及び(240)との複雑な通信プロトコルを実装するためにネットワーク・プロトコル・スタック(232)及び(234)を有する。送信元コンピュータ(238)は、データをチェックするデータ・チェッカー機能(250)と、データを伝送するためにデジタル署名を生成する署名機能(252)とを有する。内部ホスト・コンピュータ(228)は、伝送されたデータを受信し、それを、ハードウェア(222)が動作するより下位のプロトコル・レベルに変換する。ハードウェア(222)は、プロトコル及びチェックのためのデジタル回路を使用する。それは、ソフトウェア・アプリケーション・レベルでデータ内の署名を検証するが、単純な下位レベルのプロトコル(224)及び(226)を要求するだけである。ファイアウォール・システム(220)は、高性能接続メディア(236)を介して送信元コンピュータ(238)及び宛先コンピュータ(240)と通信する。ハードウェア(222)それ自体はまた、高性能接続メディア(227)を介してホスト・コンピュータ(228)及び(230)と通信し、他のファイアウォールを攻撃されやすくする複雑な通信プロトコルとの関与を防止する。  (もっと読む)

(もっと読む)

ネットワーク・セキュリティ・システムにおけるパターン発見方法及びシステム

ネットワーク・セキュリティ・システムによって収集されたセキュリティ・イベントにおいてパターンを発見することができる。一実施例において、本発明は各種監視装置からのセキュリティ・イベントを収集し、記憶する。一実施例において、記憶されたセキュリティ・イベントのサブセットは、イベント・ストリームとしてマネージャに供給される。一実施例において、本発明は、更に、イベント・ストリームにおける1以上の未知のイベント・パターンをマネージャによって発見する。  (もっと読む)

(もっと読む)

IPネットワークの信頼できるドメインにおけるアイデンティティの処理

ユーザーのアイデンティティおよびプライバシの処理方法であって、第1のSIPプロキシが、次のSIPプロキシにSIPリクエストを転送しようとしており、TLSが、次のSIPプロキシへのホップにおいてサポートされているかどうかを判断するステップを含む。該方法は、TLSがサポートされている場合には、次のSIPプロキシへのホップにTLS接続を確立するステップ、次のSIPプロキシへ証明書をリクエストするステップ、証明書を受信するステップ、証明書および次のSIPプロキシのネットワークの信頼性を検証するステップ、証明書およびネットワークの信頼性が検証された場合に、アイデンティティ情報を保持するステップを含む。TLSがサポートされていない場合や証明書が検証されていない場合、ネットワークの信頼性が検証されていない場合には、アイデンティティ情報は取り除かれる。その後、TLS接続を通じてSIPリクエストが転送される。 (もっと読む)

ネットワークを管理するシステムおよび方法

ネットワークを管理する方法。本方法には、ネットワークに接続されたデバイスから送信されたアクティベーションキーを受信するステップと、設定をデバイスに自動的に送信するステップと、デバイスの設定を自動的に維持するステップと、デバイスからログ情報を受信するステップとが含まれる。  (もっと読む)

(もっと読む)

721 - 740 / 754

[ Back to top ]