Fターム[5B285BA11]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | プログラム (339)

Fターム[5B285BA11]に分類される特許

181 - 200 / 339

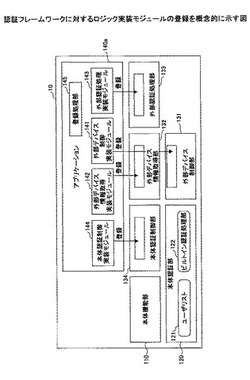

情報処理装置、認証制御方法、及び認証制御プログラム

【課題】柔軟性のある認証機能を実現することのできる情報処理装置、認証制御方法、及び認証制御プログラムの提供を目的とする。

【解決手段】所定の情報に基づいてユーザの認証を実行する認証手段を有する情報処理装置であって、外部のデバイスよりユーザの認証に用いる第一の情報を取得する情報取得手段と、前記第一の情報に基づく情報を前記所定の情報として前記認証手段に入力することにより、前記認証手段に認証を実行させる認証制御手段とを有し、前記情報取得手段は、記録媒体において前記情報取得手段との関連付けが記録されているプログラムモジュールを用いて前記第一の情報を取得することにより上記課題を解決する。

(もっと読む)

ソフトウェア管理システムと方法およびプログラム

【課題】パソコン等のコンピュータ装置にインストールされたソフトウェアにおいて一定のセキュリティレベルを確保し、適正なソフトウェアの利用を図る。

【解決手段】ソフトウェア管理システム8では、セキュリティポリシー適用機能1により、例えばパソコン内のソフトウェアのセキュリティポリシーを強制的に適用させると共に、ソフトウェア承認・非承認チェック機能2により、パソコン内のソフトウェアのインストール状況を確認し、標準ソフトウェアの強制インストールやインストール禁止ソフトウェアの強制アンインストールを行い、さらに、パソコン内のソフトウェアの利用時間をチェックし最低利用時間に満たないソフトウェアの強制アンインストールを行う。

(もっと読む)

トラステッドアプリケーションに対するアクセス権を管理する方法、システム、トラステッドサービスマネジャー、サービスプロバイダ及びメモリ素子

セキュアエレメント(SE)内に記憶されたサービスプロバイダ(SP1、SP2)のアプリケーション(appSP1.1、appSP1.2、appSP2.1)に対するこのサービスプロバイダ(SP1、SP2)のアクセスのトラステッドアプリケーション(SP1_WL)を許可する方法が、前記サービスプロバイダ(SP1、SP2)により、そのアプリケーションに対するアクセスを許可するための要求(REQ1)をトラステッドサービスマネジャー(TSM)に送信するステップと、このトラステッドサービスマネジャー(TSM)により、アクセス権コード(AC1)を発生させるとともに、このアクセス権コードを前記サービスプロバイダ(SP1、SP2)に且つ前記セキュアエレメント(SE)内のサービスマネジャー(SM)に送信するステップと、前記サービスプロバイダ(SP1、SP2)により、前記トラステッドアプリケーション(SP1_WL)を発生させ、このトラステッドアプリケーションにアクセス権コード(AC1)を与え、このトラステッドアプリケーションを前記セキュアエレメント(SE)に送信するステップとを具えており、前記トラステッドアプリケーション(SP1_WL)が、前記アクセス権コード(AC1)を有する前記サービスマネジャー(SM)に接続され、その時点でこのサービスマネジャー(SM)が前記アプリケーション(appSP1.1、appSP1.2、appSP2.1)に対するワレット(SP1_WL)のアクセスを許可するようにする方法を提供する。  (もっと読む)

(もっと読む)

改竄防止ハードウェアを使用してコピー保護およびオンラインセキュリティを提供するための方法ならびにシステム

【課題】ネットワーク対応ゲームシステムについても、不正使用を防ぐ。

【解決手段】システム(100)は、システムと関連付けられ、暗号ユニット(122)と1つ以上の鍵とを備えた改竄防止回路(120)を備える。暗号ユニットと改竄防止回路に含まれる鍵のうちの1つとは、コードの一部分の署名ファイルを復号化するために使用される。復号化された署名ファイルを用いてコード部分が正規のものであるかどうかが判定される。通信プロトコルなど、システムが受け取ったコードの一部分が、システムがコードを受け取る前に暗号化されている場合は、システムは、安全な通信チャネルを介してリモートサーバ(134)から鍵を取得して、この鍵と、改竄防止回路に含まれる暗号ユニットとを使用して通信プロトコルを復号化する。

(もっと読む)

情報処理装置、認証制御方法、及び認証制御プログラム

【課題】効率的な認証機能を実現することのできる情報処理装置、認証制御方法、及び認証制御プログラムの提供を目的とする。

【解決手段】ユーザ情報を管理するユーザ情報管理手段と前記ユーザ情報管理手段に管理されているユーザ情報を用いてユーザの認証を行う認証手段とを有する情報処理装置であって、ネットワークを介して接続するコンピュータに記録されているユーザ情報を取得する取得手段と、取得されたユーザ情報を前記ユーザ情報管理手段に登録する登録手段を有することにより上記課題を解決する。

(もっと読む)

ワイヤレス環境における安全なアプリケーションの配布及び実行

【課題】ワイヤレス環境における安全なアプリケーションの配布及び実行

【解決手段】本発明は、実行される環境に関連する所定の基準を満足することを確証するためにアプリケーションを試験するシステム及び方法を提供することによって、安全かつ確実なアプリケーション配布を提供する。さらに本発明は、規則及び許可リスト、アプリケーション除去、そしてデジタル署名などの変更検出技術を使用することによって、前記アプリケーションが変更されたか否かを決定し、所定のワイヤレス装置環境において実行する許可を有するか否かを決定し、前記アプリケーションを除去することにより、試験されたあるいは試験されていないアプリケーションを安全に配布及び実行する機構を提供する。

(もっと読む)

機器データ管理システム

【課題】ネットワークを形成するユーザコンピュータの利用や操作の各状況を把握かつ監視できる機器データ管理システムを提供する。

【解決手段】機器データ管理システム10は、コンピュータ11〜14及びこれらを時系列に監視する機器監視サーバ15からなる複数のネットワーク16と、サーバ15から送信された各種情報を一時的に格納するデータ中継サーバ17と、サーバ17から各種情報を取得するデータ管理コンピュータ18とを含む。サーバ15は、アプリケーションの使用履歴情報をコンピュータ11〜14から時系列に収集する使用履歴情報収集手段と、収集した使用履歴情報をサーバ17に送信する使用履歴情報送信手段とを有し、管理コンピュータ18は、サーバ15から送信された使用履歴情報をネットワーク16毎に区分して記憶する使用履歴情報記憶手段と出力する使用履歴情報出力手段とを有する。

(もっと読む)

携帯電話端末及びその認証機能によるモード変更方法

【課題】携帯電話端末において、セキュリティロックの解除時に利用する暗証コードの内容によって、暗証コード入力後の動作時のモードを自動的に変更できるようにする。

【解決手段】開示される携帯電話端末は、携帯電話端末1のセキュリティロックの解除時に利用する複数登録されている暗証コード21,22,・・・,2nの認証情報の内容に応じて、暗証コード入力後の携帯電話端末の動作時のモード(モードA,モードB,モードC,・・・,モードN,・・・)を自動的に変更するように構成されている。

(もっと読む)

ネットワークシステムおよびプログラム

【課題】クライアントにデバイスドライバをインストールすることなくデバイスを制御することができるネットワークシステムを提供する。

【解決手段】アプリケーション実行サーバ3は、アプリケーション実行要求を受信すると共にデバイス5を制御するデバイス制御情報を生成し、デバイスサーバ4に送信する。デバイスサーバ4は、受信したデバイス制御情報をコマンド変換情報に変換して保存し、その旨をアプリケーション実行サーバ3に送信する。アプリケーション実行サーバ3は、アプリケーション実行要求に対する応答データをクライアント端末51に送信する。クライアント端末51は、応答データに基づき、デバイス5にデバイス動作要求を送信する。デバイス5は、この要求に基づきデバイスサーバ4にデバイスコマンド要求を送信し、その応答のコマンド変換情報に従って動作する。そして、動作結果をクライアント端末51に送信する。

(もっと読む)

ウイルスチェック装置

【課題】ウイルス監視にハードウェアを用いることにより、ネットワーク或いはストレージデバイスを介して取得されるディジタルデータから高速に有害データ(ウイルス)を検出する。

【解決手段】サーバ装置と通信ネットワークを介して通信可能に接続される情報処理端末を備える。サーバ装置は、ウイルス定義ファイルと、該ウイルス定義情報に基づいて生成される制御データを送信する制御データ送信部とを備える。ウイルスチェック装置は、ストレージデバイスから上記情報処理端末への入力データから、ウイルスをチェックするハードウェア回路を備え、該ハードウェア回路は、上記サーバ装置からの制御データに基づいて、該入力データと照合されるウイルスパターンを更新する制御部を有する。

【選択図】図15  (もっと読む)

(もっと読む)

管理装置及びネットワークシステム及びプログラム及び管理方法

【課題】管理対象に適用すべきセキュリティポリシーが変化した場合であっても、正しいセキュリティポリシーを適用して、管理対象がセキュリティポリシーに適合しているかをチェックする。

【解決手段】ポリシー記憶部121(セキュリティポリシー記憶部)は、セキュリティ条件情報を記憶する。セキュリティ条件情報は、管理対象が満たすべき条件を記述する。抽出条件記憶部133は、管理対象抽出条件情報を記憶する。管理対象抽出条件情報は、条件を満たすべき管理対象を抽出する条件を記述する。属性記憶部141は、管理対象属性情報を記憶する。管理対象属性情報は、管理対象の属性を記述する。管理対象抽出部113は、管理対象属性情報に基づいて、管理対象抽出条件情報が記述した条件を満たす管理対象を抽出する。ポリシー違反抽出部115は、セキュリティ条件情報が記述した条件を、管理対象抽出部113が抽出した管理対象が満たすかチェックする。

(もっと読む)

利用されるサービスを制御するサーバシステム

【課題】どのようなログイン許否の判断を行うかを適切に制御する。

【解決手段】サーバシステムに、サービスの提供のための処理を表した情報である処理定義とそのサービスの識別子とがサービス毎に対応付けられたサービス制御情報に記憶させる。サーバシステムは、ユーザに利用されるサービスの識別子を受信し、受信したサービス識別子に対応した処理定義をサービス制御情報から特定する。特定された処理定義が、特定ユーザとしてのログインを表すサービス識別子に対応している処理定義であるならば、特定ユーザとしてのログインの許否を判断する特定ログインプロセスを実行し、一方、特定された処理定義が、一般ユーザとしてのログインを表すサービス識別子に対応している処理定義であるならば、一般ユーザとしてのログインの許否を判断する一般ログインプロセスを実行する。

(もっと読む)

記憶されているデータに対する分散的ウィルススキャン

【課題】ウィルスおよび他の悪質なもしくは望まざる内容を調べる技術を提供する。

【解決手段】本発明は、サーバに保存されたオブジェクトに対するリクエストを受け取るステップと、リクエストに応じて、クラスタ装置に、オブジェクトと関連するデータに対する操作を実行させるか否かの決定をするステップと、オブジェクトが別のユーザによってロックされている場合に、サーバが、クラスタ装置に操作を実行させるためにクラスタ装置がオブジェクトへアクセスすることを許可するステップを含んでいる、クラスタ装置に操作を実行させるステップと、クラスタ装置から操作の結果を受け取るステップと、操作の結果に基づいて、ユーザに対し、オブジェクトへアクセスすることを許可するステップ、を有する方法である。

(もっと読む)

画像形成装置、および画像形成装置における使用および使用量管理方法

【課題】画像形成装置でユーザの使用に関する管理を容易に行なう。

【解決手段】MFP1は装着されたメディア3からファイル情報およびディレクトリ情報を読出して(ステップS1)ハッシュ値を算出し、ハッシュ値およびログインしたユーザのユーザ名を暗号化して認証キーを作成する。認証キーとMFP1のネットワーク情報とがメディア3に書込まれ(ステップS2)、ハッシュ値はユーザ名と関連付けてMFP1に保持される。MFP2は装着されたメディア3から上述の情報を読出し(ステップS4)、認証キーとメディア3のファイル情報およびディレクトリ情報から算出したハッシュ値とをMFP2に送信して認証を要求する(ステップS5)。MFP1は、認証キーを復号して取得したユーザ名に基づき、ユーザ名と関連付けて保持しているハッシュ値とMFP2から送信されたハッシュ値とを比較し(ステップS6)、当該ユーザのMFP2の使用を認証する。

(もっと読む)

携帯端末装置並びにアプリケーション提供システム,その不正利用防止方法,プログラム

【課題】セキュリティ機能を有する携帯端末装置において、利便性とセキュリティ保護の両面を実現し、ユーザに煩わしさを感じさせないようにする。

【解決手段】携帯電話機1は、携帯電話機1の有する諸機能114の動作を任意のタイミングで使用禁止状態に設定する動作制御手段113を備えており、使用状態判定手段112によって、携帯電話機1が異常な状態になく、尚且つ放置されていないと判定された場合、動作制御手段113は、諸機能114の動作を、使用可能状態を維持するように制御する。

(もっと読む)

指紋登録、アプリケーションのログイン方法の設定及びアプリケーションのログインのためのシステムと方法

【課題】指紋登録、アプリケーションのログイン方法の設定、及び該アプリケーションソフトにログインするシステムと方法の提供。

【解決手段】指紋登録の段階において、このシステムは指紋信号を受信し、並びにその設定は、複数個の手の指に関するデータの中の1個に対応する。ログイン方法の設定段階において、このシステムは本人一致、パスワード及びアプリケーションを実行するコマンドを具備するログイン信号を検知し、指紋に関するデータの表示を指示し、手の指に関するデータの中の1個に対応する選択情報を受信し、アプリケーション、本人一致、パスワードが指紋に関するデータと対応するよう設定する。ログイン段階において、このシステムは指紋信号を受信し、指紋信号と相関するアプリケーション、本人一致及びパスワードを検出し、本人一致、パスワード、及びアプリケーションを実行するコマンドを具備する起動信号を生成する。

(もっと読む)

遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイス

【課題】リソースに対するアクセスが容易でありながら使用が簡単なセキュリティとを有する、遠隔リソースに対して使用可能な安全なアクセスのためのワームホール・デバイスを提供する。

【解決手段】ワームホール・トークン10は、プロセッサ14及びネットワーク・インタフェース12を有する。ワームホール・トークン10は、トークンが接続をセットアップすることを可能にする処理命令の第1の組18と、トークンが1つ又はもう1つのアプリケーションに従って作動することを可能にする処理命令の第2の組19とを記憶する記憶部16も有する。記憶部はまた、セキュリティ証明書20も有する。セキュリティ証明書は、多くの形態をとることができ、一般に、トークンとインターネットのようなネットワーク上のリソース実体との間の安全な接続を確立することを可能にする。

(もっと読む)

リスクレベル分析装置およびリスクレベル分析方法

【課題】現在のシステムの執行プロセスを直接観察し、リスクレベルを判断可能な、リスクレベル分析装置およびリスクレベル分析方法を提供する。

【解決手段】現在の執行プロセスについての情報を獲得する情報獲得モジュール1と、操作システムの核心の執行プロセスの情報と、既知の危険なプログラムの執行プロセスの情報とを保存する情報保存モジュール2と、情報獲得モジュール1が獲得した執行プロセスの情報と、情報保存モジュール2が保存した執行プロセスの情報とを比較する類似度比較モジュール3と、類似度比較モジュール3によって得た比較結果に基づいて色で執行プロセスのリスクレベルを区別するリスクレベル表示モジュール4とを備える。このような装置によると、ウイルス駆除ソフトウェアを必要とせず、システムの現在の稼動環境を検査し判定が可能となる。

(もっと読む)

コンピュータシステムおよびその使用制御方法

【課題】不正使用を防ぎ、本来の処理を効率よく行なうコンピュータシステムを提供する。

【解決手段】OSとアプリケーションの間の通信を監査証跡処理ソフトウエアにより全て管理する。たとえば、アプリケーションの実行は、予め管理者により登録されたアプリケーションのみ可能とする。また、使用者ごとにアクセス可能なドライブも予め設定して管理する。ドライブの表示すら禁止した時には、その使用者からはそのドライブの存在自体が確認できない状態となる。これにより、ゲームや、私的メールの送受信というような、パーソナルコンピュータの日常的に行なわれている不正使用を防ぐことができる。管理者は、ICカードを保持し、これにより認証を受けて、種々の設定を行なう。

(もっと読む)

パッチ情報取得方法

【課題】コンピュータウィルスの感染や外部からの不正侵入を受けず、かつネットワーク環境に依存しないパッチ適用環境を提供する。

【解決手段】端末は、ネットワークから受信した該端末に割り当てるべきIPアドレスが接続先設定ファイルに設定されているかどうかを確認し、確認の結果、前記受信したIPアドレスが前記接続先設定ファイルに設定されていた場合に、前記接続先設定ファイルから該端末の接続先となる中継サーバのIPアドレスを取得し、該取得したIPアドレスと該端末内のレジストリに設定されている接続先サーバのIPアドレスとを照合し、該照合の結果、各々のIPアドレスが異なっていた場合に、前記レジストリに設定されている接続先サーバのIPアドレスを前記接続先設定ファイルに設定されているIPアドレスに書き換え、該書き換え後のIPアドレスを有する接続先サーバに接続し、該接続先サーバからパッチ情報を取得する。

(もっと読む)

181 - 200 / 339

[ Back to top ]