Fターム[5B285BA11]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | プログラム (339)

Fターム[5B285BA11]に分類される特許

241 - 260 / 339

情報処理装置、サービス提供方法、サービス提供プログラム

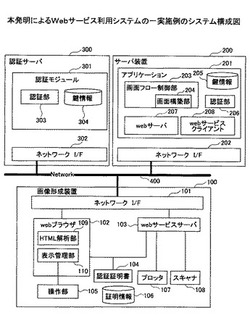

【課題】ソフトウェアの開発・カスタマイズを容易に行うことができるサービス利用システム、情報処理装置、外部処理装置及びサービス利用プログラムを提供することを目的とする。

【解決手段】ネットワーク400を介して外部処理装置200と接続されており、所定のサービスに掛かる処理の少なくとも一部を自装置に代わって外部処理装置200に行わせる情報処理装置100であって、処理の少なくとも一部を要求する外部処理装置200の認証の為の情報を保持する保持手段104と、外部処理装置200に処理の少なくとも一部を要求する要求手段102と、処理により制御される機能108等と、保持手段104が保持する情報に基づき、要求手段102から行った要求に対応する外部処理装置200からの要求であると認証すると、外部処理装置200の処理により機能108等を外部から制御させるサービス提供手段103とを備えることにより上記課題を解決する。

(もっと読む)

侵入検出のための方法と装置

プロセッサと少なくともプロセッサメモリとを備えているコンピュータ装置上の保護されているソフトウェアの実行を妨害する侵入プログラムの攻撃を検出することによってコンピュータソフトウェアを保護する方法であって、保護されているコンピュータソフトウェアは、保護されているコンピュータソフトウェアの使用と実行のためのライセンスと、少なくとも1つの暗号鍵とを収容しているライセンスコンテナと通信し、ライセンスコンテナは、保護されているソフトウェアの使用と完全性とを保護するための複数のライセンスと複数の暗号鍵とを保護されているソフトウェアに提供し、保護されているコンピュータソフトウェアは、少なくと部分的に暗号化されており、保護されているソフトウェアは、対応している複数の暗号鍵を使用して保護されているソフトウェアを実行のために復号するものであり、保護されているソフトウェアの実行中に、保護されているソフトウェアおよび/またはコンピュータ装置上での保護されているソフトウェアの実行環境を分析して、侵入の複数のパターンまたは侵入プログラムを検索し、保護されているソフトウェアの実行中に、保護されているソフトウェアへの侵入を検出し、侵入プログラムは、不正なアクセスをするために監視コンポーネントを使用し攻撃の検出時に信号を発生する、各ステップと、を有する方法。  (もっと読む)

(もっと読む)

ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法

【課題】ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法を提供する。

【解決手段】マルチプロセッサ・システムのプロセッサのうち1つをブート・プロセッサに選択する。他のプロセッサは、実際のブート・プロセッサのシグニチャをマスキングするシグニチャを発生するマスキング・コードを実行する。かかるマスキングは、システムにアクセスするためのセキュリティ・キー等のセキュリティ情報に対するアクセスを得ることなく、ブート・プロセッサと同じブート・コードの実行を伴う場合がある。マスキング・コードの実行によって発生するシグニチャは、ブート・プロセッサ上で実行する実際のブート・コードのシグニチャに似ていると好ましい。このようにして、どのプロセッサが実際のブート・プロセッサであるかを見分けることが難しくなる。

(もっと読む)

ユーザ認証方法およびユーザ認証装置

【課題】ユーザ認証機能を有しないアプリケーションソフトウェアについても、ユーザ認証を可能とするとともに、アクセス履歴を記録できるユーザ認証方法およびユーザ認証装置を提供する。

【解決手段】 認証手段11は、予め定義された認証情報に基づいて、アプリケーションソフトウェアのログイン時にユーザ認証を実行する。ログオフ認識手段12は、アプリケーションソフトウェアの使用状態を監視し、アプリケーションソフトウェアの終了をログオフとして認識する。記録手段13は、上記ログインおよび上記ログオフをアプリケーションソフトウェアのユーザに対応付けて記録する。ログイン禁止手段14は、ユーザ認証に所定回数連続して失敗した場合には、以降のログインを禁止する。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止し、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、認証用携帯端末装置が、充電されうる二次電池を備え、二次電池を電源として、情報処理端末に接続される直前の利用者の生体データ値を取得する。

(もっと読む)

管理システムおよび管理プログラム

【課題】電子ファイルの内容や所定プログラムの動作に伴って生成される情報が輸出規制対象国や地域などで利用者の知らないうちに流出・漏洩してしまうのを確実に防止する。

【解決手段】利用者端末10において電子ファイルの開封要求や所定プログラムの起動要求が行なわれた時に、管理サーバ20が、その時点での利用者端末10の所在位置および利用者端末10の動作環境を確認し、その所在位置が所定位置条件を満たし且つその動作環境が所定環境条件を満たしている場合、当該利用者端末10での電子ファイルの開封や所定プログラムの起動を許可する。

(もっと読む)

複数のモジュール構成情報を管理できる画像形成装置

【課題】画像形成装置のモジュール構成が変更されたとき、セキュリティを高めて脆弱性による情報漏洩を防ぐ。

【解決手段】アプリケーションモジュールとサービスモジュールの全モジュールの構成情報を、不揮発性の構成情報記憶手段に格納しておく。起動前に、全モジュールの構成情報を、格納されている構成情報と比較する。構成情報に相違があることを検出したときは、管理者に通知し、情報の相違のあるモジュールの起動を抑制し、管理者の認証に必要なモジュールのみ起動して管理者に認証を要求し、管理者以外の機器使用を制限する。管理者が構成の変更を容認したときは、格納されている構成情報を更新してシステムを起動する。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、携帯型記憶装置120が、二次電池を電源として、情報処理端末110に接続される以前もしくは接続される際に利用者の生体データ値を取得する。

(もっと読む)

クライアントおよびサーバの保護方法

本発明はインターネット、イントラネット、エキストラネットなどのネットワーク環境において実行されるクライアント-サーバ基盤のサービスシステムにおいて、サービス使用者側がサービス提供者のサービスを利用するのにおいて、サービス使用者側がサービス提供者にサービスの利用を要請すると、サービス提供者は使用者側のシステムに保護空間を設けて必要なソフトウェアを保護空間内で実行することによって、サービス提供者のシステムとサービス使用者側のシステムを安全に保護しながら、仮想マシンイメージの配布形態のソフトウェア配布方式を通じて、コンピュータに習熟していない使用者側も簡単かつ素早くサービスを利用することができるようにする。  (もっと読む)

(もっと読む)

条件付きアクセス装置

【課題】 第三者がホスト機器に接続して、後者によって処理されている情報を知ることは可能であり、簡単でさえあり、外部の第三者がアクセスできる情報を選別するための技術的解決法は多数存在するが、これらの解決法は開放志向と、大半の使用者の通信レベルの引き上げという方針とは矛盾するものであり、最適に動作するためには、複雑で、平均的な使用者には一般的に理解できない調停を強いるので、これらの不都合を解消する。

【解決手段】 使用者に関する個人情報取得手段を備え、前記個人情報がホスト機器を経由することなしに集積回路カード(5)内に記憶された情報と局所的に比較され、該認証または非認証の情報がホスト機器に伝送される。

(もっと読む)

認証方法、認証装置および認証プログラム

【課題】本発明は、認証により正当なユーザであることの確証を得て実行される2つのプログラムの認証方法等に関し、セキュリティの堅牢さを保ったまま、認証作業の煩らわしさを低減する。

【解決手段】先に起動される第1のプログラムの認証時に、あらかじめ登録されている第1の参照データを取得するともに、ユーザによりその第1のソフトウェアの認証時に入力された認証データを取得して、第1の参照データと認証データとを用いて第1のプログラム実行のための認証を行ない、後に起動される第2のプログラムの認証時に、あらかじめ登録されている第2の参照データを取得して、その第2の参照データと、第1のプログラムの認証時に既に取得された認証データとを用いて、第2のプログラム実行のための認証を行う。

(もっと読む)

Webアプリケーションにおけるアクセス権限の管理方法

【課題】 ユーザから異なるURLパスで同じ関数が起動される場合があり、ユーザ毎に許可されている機能が異なる場合には処理を実行してよいかどうかの判断をする必要がある。

【解決手段】 Webアプリケーションの画面遷移が変わってURLパスが変更された場合でも、URLパスに対応する処理権限情報を修正することで容易に対応することができる。

(もっと読む)

情報処理装置及び情報処理方法

【課題】 サービスを受けるユーザの権限に応じたソフトウェアのインストール制御を行う。

【解決手段】 ネットワーク対応デバイスは、クライアントデバイスを使用するユーザの識別情報を含む探索情報を受信し(ステップS401)、当該ユーザがサービスを受ける権限を有するか否かを確認する(ステップS402、S403、S405、S407)。そして、ネットワーク対応デバイスは、当該ユーザがサービスを受ける権限を有すると判定した場合、クライアントデバイスからの要求に応じて、クライアントデバイスがサービスに対応するソフトウェアをインストールするための属性情報を送信する(ステップS408)。

(もっと読む)

顧客データベース管理装置及び顧客データベース管理プログラム

【課題】従来の顧客管理アプリケーションシステムの課題を解決するために構成し、重複しないように顧客情報を登録し、また利用者が意識することなく利用可能なデータをアクセスできるように構成することを課題とする。

【解決手段】共通通信手段11がアプリケーションから共通形式に形成された処理要求を受信し、統合顧客データベースに記憶されている顧客情報を処理するためのアクセス言語に書き換え、認証手段7がネットワーク接続されたクライアント端末から第1のアプリケーションの利用要求情報を受信すると、認証テーブルファイルに記憶されている利用可能情報に基づき第1のアプリケーションの利用を認証するかどうかを定め、利用を認証するときは第1のアプリケーションへ起動情報を送信し、共通通信I/F手段15がクライアント端末から送信された処理要求を共通形式に形成し、共通通信部に送信する。

(もっと読む)

入出力画面生成用プログラム、方法、及びサーバ機

【課題】予め決まっている所定の順番で画面遷移を行わせることが可能な入出力画面生成用プログラムを提供する。

【解決手段】プログラムの態様の一つは、対クライアント送信用の入出力画面情報を生成する機能をサーバ機で実現させることが可能なプログラムを前提に、クライアント機へ送信する上記入出力画面情報のコマンド情報をメモリに記憶させるステップと、クライアント機からリクエスト情報が送信されてきた場合に、上記メモリに記憶した同一セッション内のコマンド情報に上記リクエスト情報が対応しているか否かを判定するステップと、をサーバ機で実行させるようにする。

(もっと読む)

ノード内のユーザデータを保護するための方法およびシステム

ノード内に保存されたデータを保護するための方法およびシステムが開示される。リザイディングノードにおいてセキュリティを危険にさらす試みが検出されると、データは、リザイディングノードから、信用できる仲介ノードであるエスクローノードに移転させることができる。データは、エスクローノードへの送信に先立って、暗号化されてもよい。データのステークホルダは、アクションを取ることができるように、そのような移転について通知されることができる。セキュリティ侵害の試みは、リザイディングノードを自動的に危殆状態に置くことができ、その状態において、所有者は、危殆状態を解消するために、リザイディングノードをセキュリティ局に提出することができる。リザイディングノードの所有者またはユーザが信用できるものでない場合、エスクローノードは、データをオフサイトノードに転送することができる。リザイディングノードは、セキュリティ侵害に関する通知としてメッセージを仲介ノードに送信することができ、仲介ノードによって発行された新しい暗号化鍵を用いてデータを暗号化する。  (もっと読む)

(もっと読む)

エージェント認証システム、エージェント認証方法、及びエージェント認証プログラム

【課題】エージェントの真正性を保証することができ、エージェントの真正利用者の確認を確実に行うことができ、さらにエージェントの真正利用者の確認に用いる生体情報の安全性を高めることができるようにすることを目的とする。

【解決手段】エージェント認証処理において、耐タンパ装置20は、BioDataA(i)を秘密乱数鍵Ksec (i)で暗号化した暗号化生体情報EKsec(i)(BioDataA(i))、ハッシュ値H(i)、公開乱数(PR(i))、署名SigK(i)(エージェント)などをエージェント40に格納する。BAサーバ60は、秘密乱数鍵を用いてハッシュ値BH(i)などを算出し、移動してきたエージェント40の格納情報を用いて署名が適正であるか否か、エージェント40が真正であるか否か、被認証者Aが本人であるか否かを判定する。

(もっと読む)

健診システム

【課題】 健診システムを提供する。

【解決手段】 複数の健診データを格納するデータベース(DB)及び該DBへのアクセス権限を判定する認証機能部を含むDBサーバ25と、DBに格納した健診データを操作するための健診プログラム及び該プログラムの使用権限を判定する認証機能部を含むAPサーバ24と、該健診プログラムを起動するための起動画面機能部及び該起動画面機能部を起動権限を判定する認証機能部とを含むAPGWサーバ23と、該APGW/AP/DBサーバとの複数の認証を得たとき、前記健診データをAPサーバに格納した健診プログラムを使用して参照等を行う団体操作用クライアントPC10a等と、前記APGWサーバ23による認証を得たときに健診データを健診プログラムによる健診アプリケーション画面の参照乃至操作が可能な権限が付与されるリモート操作用クライアント27dとを備えるもの。

(もっと読む)

画像形成装置

【課題】ユーザが望む時期に試用期間又は試用回数を限定してユーザに容易に試用させる。

【解決手段】試用キーをUSBメモリインタフェースに挿着して電源を投入すると、試用開始情報が入力されていると判定し(S22)、試用状態情報が「試用済」を示していない場合には(S16)、指示入力手段からの指示に応じてオプションルーチンを実行させ(S17、S36)、試用制限情報が示す制限を超えて試用していると判定した場合には(S12)、試用状態情報が「試用済」を示すようにさせる(S13)。被認証情報が正規のものであると認定した場合には(S22)、試用状態情報が「試用中」を示すようにさせ(S24)、ステップS20の前に、試用状態情報が「試用中」であるか否かを判定させ(S10)、肯定判定した場合には、試用制限情報が示す制限を超えて試用しているか否かを判定させるので、試用キーを抜脱して試用できる。

(もっと読む)

情報処理装置、装置利用機能制御システムおよび装置利用機能制御プログラム

【課題】複数の者が利用する可能性がある装置であって、通信ネットワークに依存せずに、これらの者の利用範囲を確実に規制することができる情報処理装置、装置利用機能制御システムおよび装置利用機能制御プログラムを得る。

【解決手段】携帯端末装置101は非接触型ICリーダ・ライタ制御部105を通じてユーザの所持する図示しない個人情報カード内の非接触型ICの個人情報を受け取ると、利用者ランク管理テーブル123Aを参照して、その個人情報の利用者ランクを調べ、一致する利用者ランクに自装置を設定して、その利用者ランクに対応した機能を発揮させる。第三者が携帯端末装置101を使用しようとすると、利用者の登録を行っていないので利用可能な機能が大幅に制限される。

(もっと読む)

241 - 260 / 339

[ Back to top ]