Fターム[5B285CA32]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | 挙動監視・ログ監視 (1,288)

Fターム[5B285CA32]に分類される特許

241 - 260 / 1,288

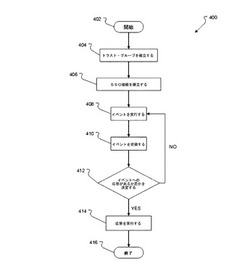

シングル・サイン・オンで安全確認認証ができる複数のデバイスからなるトラスト・グループ

【課題】 セキュア・サインオンを与える方法を提供する。

【解決手段】 本発明の方法は、(A)第1デバイスが、トラスト・グループの第2デバイスとの安全通信チャネルを確立するステップと、(B)前記第1デバイスが、前記トラスト・グループの第2デバイスからのイベントを、前記安全通信チャネルを介して受領するステップと、前記イベントは、第2デバイスのアンロックを指示し、(C)前記イベントに基づいて、前記トラスト・グループの第1デバイスをアンロックするステップと

を有する。

(もっと読む)

認証装置および認証方法

【課題】認証プロセス中に、不正なプログラムに感染した端末からアクセスされるリスクを低減する手段を講じた認証技術を提供する。

【解決手段】認証サーバ100は、第一認証、第二認証を行う前に、端末300が不正なプログラムに感染しているリスクを低減するための端末感染対策を実行し、その端末感染対策の実行結果に基づいて、前記認証を継続して実行するか否かを決定する。端末感染対策では、認証サーバ100は、利用者が使用中の端末の属性情報、利用者のアカウント情報、およびサービスを提供するアプリケーションサーバの組み合わせごとに、端末の感染リスクを低減するために用いる対抗プログラムを適用した結果に基づいて対抗プログラムを選定する。次に、認証サーバ100は、選定した対抗プログラムを端末300に適用し、実行結果を収集し、その実行結果に基づいて、前記認証の継続可否を決定する。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】コンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクを確立する。

【解決手段】通信の安全通信モードを確立するための暗号化情報をユーザが入力することなしに、第1のコンピュータで通信の安全通信モードが使用可能になる。使用可能にされた通信の安全通信モードに基づくコンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクが確立される。安全通信リンクは、コンピュータ・ネットワーク上の仮想専用ネットワーク通信リンクであり、このリンクでは、擬似乱数シーケンスに従って変化する1つまたは複数のデータ値が、各データ・パケットに挿入される。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合には、使用可能状態(ユーザによって使用できる状態)に遷移する。

(もっと読む)

仮想環境データ転送システムおよび仮想環境データ転送装置

【課題】仮想化環境において直接のアクセスが制限された装置間でデータを転送するための技術を提供する。

【解決手段】仮想環境データ転送システム10において、仮想マシン134は、ホストサーバ132上で稼働する。データ転送サーバ122は、ホストサーバ132と、ユーザ端末102に接続されている。ユーザ端末102は、仮想マシン134が作成したデータの転送を要求するデータ転送要求をデータ転送サーバ122に送信する。データ転送サーバ122の要求処理部は、データの種類が転送条件を満たす場合に、データ転送要求に含まれたIPアドレスとポート番号との第1の組み合わせを第2の組み合わせに置換し、データ転送要求をホストサーバ132に転送する。

(もっと読む)

プログラム、情報処理装置、および情報処理システム

【課題】文書に設定済みの操作権限を変更することなく、文書の操作が許可された利用者による文書に対する操作を文書の操作が許可されていない他の利用者が代行することを可能とする。

【解決手段】権限委譲チケット発行処理部106は、文書に対する操作の代行を依頼者が代行者に依頼する旨を表す情報を含む代行依頼に応じて、この代行者が当該文書に対して当該操作を実行することを許可する旨を表す権限委譲チケットを生成して権限委譲チケットリポジトリ108に登録する。アクセス制御部114は、権限委譲チケットを特定した文書操作要求に応じて、当該権限委譲チケットで表される代行者および対象文書が、それぞれ、当該文書操作要求を行ったユーザおよび当該文書操作要求の対象の文書である場合に、当該文書操作要求で要求された操作の実行を許可する。

(もっと読む)

ロイヤリティ管理システム,ロイヤリティ管理方法及びトークン

【課題】トークンに挿入されたICカードの発行会社とトークンを配布した会社が異なる場合,トークンの利用に係わるロイヤリティを算出できるシステムを提供する。

【解決手段】トークン2には,トークン2をユーザに配布した金融機関の会社コードである金融機関コードが少なくとも記憶され,トークン2がキャッシュカード3と協働して生成するOTPには,キャッシュカード3が生成した認証コードに加え,この会社コードが含まれる。認証装置6は,ネットワークを介して受信したOTPに含まれる会社コードと,認証コードを生成したキャッシュカード3の発行会社の会社コードが異なる場合,認証コードを生成したキャッシュカード3の発行会社の会社コードとOTPに含まれる会社コードを含む利用ログを記憶する。

(もっと読む)

検疫ネットワークシステム、検疫管理サーバ、仮想端末へのリモートアクセス中継方法およびそのプログラム

【課題】業務ネットワークと治療ネットワークのどちらに接続されていてもユーザが仮想端末にアクセスすることを可能とする検疫ネットワークシステム等を提供する。

【解決手段】仮想端末管理サーバ10、検疫管理サーバ20および端末隔離サーバ30が相互に接続され、シンクライアント端末11が仮想端末110にリモートアクセスする検疫ネットワークシステムで、仮想端末110が予め与えられたセキュリティポリシーを満たしていない場合に、この仮想端末を業務ネットワークから切り離して治療ネットワークに接続させる端末隔離指示部212と、隔離指示を受けた場合に通信手段203に第1のIPアドレスに対する通信を受信するよう設定する通信制御部213と、隔離指示を受けた場合に第1のIPアドレスに対するリモートアクセス要求を第2のIPアドレスに転送するようプロキシサーバ部214を設定するプロキシ制御部215とを有する。

(もっと読む)

シンクライアントシステム、完全性検証サーバ、プログラム、記憶媒体、シンクライアント通信中継方法

【課題】シンクライアントサーバに対する不正アクセスやウイルス感染等を完全に排除できるシンクライアントシステム等を提供する。

【解決手段】クライアント101のリモートアクセスクライアントアプリ213は完全性検証サーバ103にコネクション確立要求を出し(S907)、完全性検証サーバ103のCPUはシンクライアントサーバ105にコネクション要求を送信する(S911)。リモートアクセスクライアントアプリ213は完全性検証サーバ103にリモートアクセスリクエストを送信し(S917)、完全性検証サーバ103のCPUはシンクライアントサーバ105にリクエストを転送する(S921)。シンクライアントサーバ105はリプライを完全性検証サーバ103に送信し(S923)、完全性検証サーバ103のCPUはリモートアクセスクライアントアプリ213にリプライを転送する(S925)。

(もっと読む)

セキュリティリスク検出システム

【課題】フィルタ群のパターンファイルで誤検出となったウイルスを早期発見し、ウイルスの登場時期や送信元も特定するセキュリティリスク検出システムを提供することを目的とする。

【解決手段】実施態様によれば、第1のネットワークと第2のネットワークとの間に設けられ、第1のネットワークから入力された通信データをフィルタリングして出力する第1のフィルタ手段と、第1のフィルタ手段に入力された通信データを保存する第1の保存手段と、第1のフィルタ手段から出力された通信データを保存する第2の保存手段と、第1の保存手段に保存されている通信データをフィルタリングして出力する第2のフィルタ手段と、第2のフィルタ手段から出力された通信データを保存する第3の保存手段と、第2の保存手段に保存されている通信データと第3の保存手段に保存された通信データとを比較し、この比較結果を外部システムに通知する比較手段とを備える。

(もっと読む)

ユーザーアカウント管理システムおよびそのプログラム

【課題】ユーザーから削除したいユーザーアカウントの指定が無くても、不要と思われるユーザーアカウントを自動的に判断して削除可能とするユーザーアカウント管理システムを提供する。

【解決手段】各種サービスを提供するサーバと、このサーバとネットワークを介して接続されるコンピュータであって、前記各種サービスの提供を受けるために必要なソフトウエアがインストールされているコンピュータとを有して構成されるユーザーアカウント管理システムであって、サーバ1は、ソフトウエアのアカウント総数を減らす場合に、アカウント編集の権限を備えていないアカウントを削除する第1削除手段105を有する。

(もっと読む)

情報処理装置、情報処理システム、情報処理方法並びに情報処理プログラム

【課題】 脆弱性の有するアプリケーションに対して効率的に設定情報を生成すること。

【解決手段】 Webアプリケーションに対する攻撃を監視する監視プログラムに対して、前記攻撃への対応を設定する設定情報を送信する情報処理装置であって、Webアプリケーションに含まれる脆弱性を特定する脆弱性特定情報を入力して、脆弱性対策ルールデータベースを参照しつつ、Webアプリケーションに含まれる脆弱性と、脆弱性に対応する対策とを関連付けた設定情報を生成する生成手段を備えることを特徴とする。

(もっと読む)

情報処理装置、情報処理システム、利用制限方法、プログラム、及びそのプログラムを記録した記録媒体

【課題】機器搭載機能に対して高精度な利用制限が行える情報処理装置、情報処理システム、利用制限方法、プログラム、及びそのプログラムを記録した記録媒体を提供する。

【解決手段】情報処理装置100は、認証手段による認証を監視する。情報処理装置100は、一ユーザに機能を提供中に一ユーザに対して機能の利用制限を行う必要があると判定した画像処理装置から、一ユーザに対する機能の利用制限を行う旨の利用制限通知を受信する。情報処理装置100は、一ユーザの認証がなされている画像処理装置へ、一ユーザの機能の利用を制限するための処理の実行を要求する処理実行命令を送信する。

(もっと読む)

ユーザ同定システム、ユーザ同定サーバ、携帯機器、ユーザ同定プログラム及び携帯機器のプログラム

【課題】ユーザに明示的な操作を行なわせないで、特定のアプリケーション毎に、携帯端末も含む携帯機器を利用しているユーザ同定をできるようにする。

【解決手段】本発明は、携帯機器を利用する登録ユーザの1又は複数の行動情報を収集し、1又は複数の行動情報のそれぞれを行動履歴として記憶し、1又は複数の行動履歴から登録ユーザの特徴的な1又は複数の特徴量情報を用いて1又は複数の分析アルゴリズムによりプロファイル情報を作成して1又は複数のプロファイル情報を登録ユーザ毎に記憶する。携帯機器を使用しているユーザにより特定アプリケーションへの利用要求が検知されると、当該ユーザによる携帯機器の行動情報を取得し、各プロファイル情報の作成に利用した1又は複数の分析アルゴリズムを適用し、当該ユーザの行動情報と登録ユーザのプロファイル情報とを用いて、当該ユーザが登録ユーザであるか否かを同定する。

(もっと読む)

診断書生成支援システム

【課題】診断書の作成途中における編集履歴を後から確認可能とし、診断書の信頼性を高めることを目的とする。

【解決手段】受信した診断書データを編集する場合には、診断書データ自身を編集せず、別途編集データを生成する。受信した診断書データに送信元の電子署名が含まれる場合には、電子署名を削除することなく、生成した編集データを付加して新たな診断書データを生成する。さらに、新たな診断書データを暗号化して電子署名を作成して、新たな診断書データに付加した上で、送信する。

(もっと読む)

ID管理方法、ID管理システム、およびID管理プログラム

【課題】組織における人材、資産、情報の各IDについて横断的に管理する。

【解決手段】情報処理装置10が、入力部ないし通信部にてID変更要求を受けた時、記憶部に保持している、他装置毎のID利用状況を格納したシステムリスト115を参照し、前記ID変更要求が示す変更対象IDを利用している他装置を特定する処理と、特定された他装置に対して、前記ID変更要求が示す変更対象IDに関する変更情報を配信する処理と、記憶部に保持している、各業務に割り当てされている人材、資産、および情報の各IDを管理している業務データベース113を参照し、前記ID変更要求が示す変更対象IDを特定し、該当IDに関する変更を行う処理と、を実行する。

(もっと読む)

セキュリティ対策基準作成支援システム及びプログラム及びセキュリティ対策基準作成支援方法

【課題】多重防御及びリスクコントロールの考え方に基づいた効果的なセキュリティ対策基準の作成を支援する。

【解決手段】要素選定部122は、選定基準テーブル112から、特定の選定基準(例えば、脅威のリスクの大きさが「大」である場合の選定基準)に対応する要素の順位(例えば、脅威の経路にて脅威の発生源に近い順に1番目と2番目)を抽出する。そして、防御モデルテーブル111から、特定の脅威(例えば、ウィルス感染)に対応する要素であって、当該脅威の経路における順位が、抽出した順位と一致する要素(例えば、ネットワークとサーバ)を選定する。セキュリティ管理策選定部123は、セキュリティ管理策−防御モデル対応テーブル113から、当該脅威と、選定された要素との組み合わせに対応するセキュリティ管理策(例えば、ウィルス対策ゲートウェイの設置やウィルス対策ソフトウェアの導入)を選定する。

(もっと読む)

効率的、安全な情報検索システム

【課題】効率的、安全な検索を簡単にできること。

【解決手段】検索情報分析エンジンは、情報提供側から取得した情報を分析し、リスクが有る有害コードやユーザー追跡手段などを無効化し、クライアントのセキュア・ボックスに無害の情報を表示する。この同時に、検索するキーワードが情報にある存在箇所を強調表示し、存在箇所とリンクするブックマークを作成し、クライアントのブックマークに表示する。そして、履歴ログも作成し、情報アクセス履歴をクライアントの履歴マトリクスに表示する。また、検索情報分析エンジンは、履歴ログを利用するオフライン分析より、最適な検索情報リストをクライアントに提供する。

(もっと読む)

ログ管理サーバ、ログ管理方法およびログ管理プログラム

【課題】情報漏洩の可能性がある操作をアクセスログから検出することが可能なログ管理サーバを得ること。

【解決手段】利用者のアクセスログを記録するファイルサーバ5、業務システム6、人事情報を管理する人事情報システム4およびログ確認者端末2と接続するログ管理サーバ1であって、前記ファイルサーバ5および前記業務システム6からアクセスログを収集するアクセスログ収集部11と、前記アクセスログを記憶するためのアクセスログDB12と、前記アクセスログおよび前記人事情報を取得し、これらの取得情報に基づき利用者を特定し、当該利用者のアクセスログの情報をまとめたログレポートを生成するアクセスログ解析部13と、前記利用者の人事情報に基づいてログレポートの配信先を特定し、当該ログレポートを配信先として特定したログ確認者端末2へ配信するレポート配信部14と、を備える。

(もっと読む)

分散処理システム、管理サーバ及び装置

【課題】一つのサービスの処理を複数の拠点に分散配置する際,インターネットなどを介して通信する場合にもセキュアなシステムを構築する。

【解決手段】ネットワークである公衆網2に接続されたクライアント端末1、複数のローカルサービス処理拠点3、データセンタ4、及び管理サーバ5からなるシステム構成を備える。各VPN装置34、44が、確立済みVPNの通信状況と,新たな VPNを使った通信要求の有無を監視する。管理サーバ5は、各VPN装置の他のVPN装置との通信状況を収集する。VPNを使った通信要求が有った場合、データセンタ4とローカルサービス処理拠点3共にVPN接続数に余裕があれば,必要なVPNを確立する。もしVPN接続数が上限に達していれば,不要なVPN接続を切断した上,必要なVPNを確立する。

(もっと読む)

241 - 260 / 1,288

[ Back to top ]