Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

121 - 140 / 241

セキュリティ検査用モデル生成プログラム,装置,およびセキュリティ検査用モデル検査装置

【課題】 webアプリケーションのセキュリティ検査に特化したモデルを作成する。

【解決手段】 モデル生成装置1の情報入力受付部11は,検査対象のwebアプリケーションの仕様情報,セキュリティ仕様情報,環境情報など指示情報10の入力を受け付け,モデル構築部13は,指示情報10をもとに,複数のリクエスト・レスポンスで構成される手順のうち,攻撃者ページによるリクエスト送信の強制または誘導を生じる攻撃手順について,攻撃の効果をより少ない手順数で生じさせるように定義した短縮攻撃手順を実現するモデル2を構築し,モデル出力部15は,モデル2を出力する。モデル検査装置3は,モデル2によるモデル検査を行い,検査結果4を出力する。

(もっと読む)

情報共有システム及び方法、携帯情報端末

【課題】 事前準備を要せずに、或る機器で現在再生中のデータコンテンツを略々同時に外部の別の機器との間で共有可能とする。

【解決手段】

ユーザAのホームネットワーク内のテレビジョンモニタ12で所望のデータコンテンツが再生される際に、そのデータコンテンツをユーザB側のテレビジョンモニタ21でも再生可能にするためのアクセス権限設定のための情報がメールヘッダに付加されて携帯電話端末10と20の間で交換され、その情報を元に両ホームネットワークのアクセス権限の設定がなされる。そして、所望のデータコンテンツがユーザA側のテレビジョンモニタ12で再生されている間、略々同時にユーザB側のテレビジョンモニタ21でもそのデータコンテンツの再生が行われる。

(もっと読む)

情報処理装置、情報処理方法、記憶媒体及びプログラム

【課題】 情報処理要求元の情報処理装置のセキュリティ条件を反映した情報処理要求を他の情報処理装置に対して行うことである。

【解決手段】 データサーバ10がデータサーバ20からのデータに対する処理要求を取得すると、処理要求に基づいて、データに対するセキュリティ要求を作成し(S5002)、作成されたセキュリティ要求をデータサーバ20に送信する(S5003)。次に、データサーバ10は、セキュリティ要求に基づいて、データサーバ10が作成するセキュリティ設定情報を取得する(S5006)。そして、取得するセキュリティ設定情報と、前記セキュリティ要求とに基づいてデータに対する処理要求の可否を判断する(S5006)。そして、判断された判断結果を伴って処理要求に対する可否と、データと、データのセキュリティ指示情報とをデータサーバ20に送信する(S5007)ことを特徴とする。

(もっと読む)

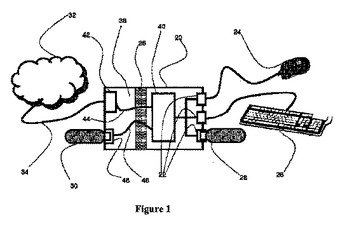

USB記憶装置にファイアウォール保護を使用するシステムおよび方法

本発明は、USB取り外し可能なドライブ(URD)を開示し、URDに起因する情報セキュリティリスクからホストシステムを保護する方法を含むものであって、URDは、ホストシステムとの通信のためのネットワークプロトコルを有効にするように構成されたプログラムコードを有する不揮発性記憶メモリと、記憶メモリ上で実行される操作を制御するコントローラとを備える。好ましくは、記憶メモリはフラッシュメモリを含む。URDはファイアウォールを有するホストシステムを備え、かつ不揮発性記憶メモリを有し、記憶メモリはプログラムコードを含み、プログラムコードはネットワークプロトコルを有効にするように構成され、またURDはホストシステムへ実動的に接続され、ファイアウォールはURDに関係するセキュリティ措置を提供するように構成される。好ましくは、ファイアウォールはソフトウェアファイアウォールかハードウェアファイアウォールである。  (もっと読む)

(もっと読む)

ユーザを認証する方法、ユーザ端末を認証する装置、及びユーザ端末を認証する認証サーバ

【課題】ユーザ端末及び認証サーバを備える通信システムにおいて、改良されたユーザを認証する方法を提供する。

【解決手段】認証サーバは2種類のnonce値、すなわちシステムにおいて一意の専用nonce値及びシステム内のユーザ間で共有される共通nonce値を記憶することができる。認証サーバが、ユーザ端末からアクセス要求を受信する。次に、認証サーバが、アクセス要求への応答としてユーザ端末に送信すべき第1のnonce値の種類を判断するために所与の基準を使用する。所与の基準が満たされる場合には専用nonce値が送信され、満たされない場合には共通nonce値が送信される。次に、認証サーバは、第2のnonce値及び第1のnonce値に対する応答コードを含む応答をユーザ端末から受信する。次に、認証サーバは、応答コードが正しいか否か、及び第2のnonce値が第1のnonce値に対応するか否かを判断する。

(もっと読む)

攻撃検出方法及び監査装置

【課題】複数の侵入検知装置を備えるコンピュータシステムにおいて、迂回攻撃を迅速に検出できる手段を提供すること。

【解決手段】プロセスの実行順序に従って呼び出す複数の侵入検知装置(111〜113)を備えるコンピュータシステムにおいて、侵入検知装置(111〜113)を迂回する迂回攻撃を検知する監査装置120が実行する攻撃検出方法であって、前記の監査装置120が、コンピュータシステムで実行される所定の処理単位における侵入検知装置(111〜113)の使用回数を計測し、所定の処理単位において、すべての侵入検知装置(111〜113)の使用後に、計測した使用回数と予め設定された侵入検知装置(111〜113)の使用数である計画数とを比較し、計測した使用回数と計画数が一致しない場合に、異常を示す信号を出力する攻撃検出方法とする。

(もっと読む)

データストリームのセキュリティを確保するための方法

【課題】電子端末によって送られるデータストリームのセキュリティを確保する。

【解決手段】電子端末に挿入される超小型回路カード内に作りこまれてホストとして機能するプロクシ・サーバ115によって達成され、一組の端末又は一群の端末のコンフィギュレーションメモリを更新する権利が単一のエンティティすなわち1つのフリートマネージャ(複数群の端末間のマネージャを除く)に排他的に与えられている超小型回路カードのコンフィギュレーションメモリにプロクシ・サーバの構成を記録し、少なくとも1つのプロトコルの各データストリームに対してプロクシ・サーバを強制的に使用させるパラメータを、プロトコルコンフィギュレーションメモリに記録し、プロクシ・サーバに提出されるべきパラメータ付きの各プロトコルの各データストリームに対して、プロクシ・サーバのコンフィギュレーションによって、前記ストリームのために考案された処理を行う。

(もっと読む)

アクセス制御設定支援システム

【課題】本発明は、通信機器の種類や個数が増えたとしても、セキュリティ管理者の通信機器に対するメンテナンスの負荷を軽減できるアクセス制御設定支援システムを提供する。

【解決手段】複数の通信機器と、複数の通信機器とネットワークを介して通信可能に形成され、通信機器に対してアクセス制御リストを設定するアクセス制御設定支援装置とを含む。アクセス制御設定支援装置(1)は、アクセス制御リストの構成要素であるルール情報と、前記通信機器に関するポリシー情報とを定型入力形式で設定入力するための設定入力手段(72・73)と、設定入力手段により設定入力されたポリシー情報及びルール情報に基づいて、前記複数の通信機器に応じたアクセス制御リストを各々生成し、各前記通信機器に設定登録及び適用する制御を行う制御手段(20)とを含む。

(もっと読む)

トラフィック異常検出システム、トラフィック情報観測装置、トラフィック情報管理装置、トラフィック情報観測プログラム、及び、トラフィック情報管理プログラム

【課題】攻撃パケットによる攻撃から対処までにかかる時間を短時間にすると共に、攻撃の証跡を確実に保持することができるようにする。

【解決手段】本発明のトラフィック異常検出システムは、各外部ネットワークとの間で授受される通信パケットを中継する1又は複数の中継手段と、各中継手段の通過履歴を保持する1又は複数のパケット情報保持手段と、攻撃パケットの流入を検出する攻撃検出手段と、攻撃が検出された場合、攻撃パケットが各中継手段を通過したか否かを問い合わせるパケット通過問合せ手段と、問い合わせを受けて、パケット情報保持手段の通信履歴を参照して、各中継手段での攻撃パケットの通過を検出するパケット通過検出手段と、パケット通過検出手段からの各中継手段での攻撃パケットの通過有無の検出結果に基づいて、攻撃パケットの侵入口となった中継手段を特定する侵入口特定手段とを備える。

(もっと読む)

可搬媒体を介したポリシー決定システムおよび方法

【課題】 TNC(Trusted Network Connect)のポリシー決定の仕組みを可搬媒体を利用して実現し、安全性を確保することを目的とする。

【解決手段】 クライアントに可搬媒体が繋がれた時に、クライアント状態格納時間を記憶し、サーバに可搬媒体が繋がれた時に、現在の時間とクライアント状態格納時間との差を表す経過時間を算出し、経過時間が所定値を超えている場合、可搬媒体の使用を不可と判断し、クライアント状態からポリシーを決定し、ポリシーとポリシー格納時間を記憶しクライアント状態を消去し、クライアントに可搬媒体が再度繋がれた時に、現在の時間とポリシー格納時間との差を表す経過時間2を算出し、経過時間2が所定値を超えている場合、可搬媒体の使用を不可と判断し、経過時間2が所定値を超えていない場合、ポリシーに従った処理をすることで解決できる。

(もっと読む)

ゲートウェイ装置および認証処理方法

【課題】ゲートウェイ装置における認証処理のポリシーの設定を迅速に行うこと。

【解決手段】ゲートウェイ装置2と端末装置1a,1bとの間に介在する公衆網4に暗号化通信を行うための論理的な回線を確立させるとともに、認証サーバ3a,3bと専用網5を介して接続され、端末装置1a,1bと認証サーバ3a,3bとの間で複数の認証処理を行うゲートウェイ装置2において、VPNa,VPNb毎に設けられたデータベース24a,24bに認証方式情報24a1,24b1を、事業者ID情報24a3,24b3に対応付けて記録する。

(もっと読む)

コンテンツ流通管理装置、通信端末、プログラム及びコンテンツ流通システム

【課題】悪意あるコンテンツプロバイダのコンテンツへの不用意なアクセスの防止を支援する仕組みを提供すること。

【解決手段】ゲートウェイサーバ装置50は、インターネット通信網40から自装置50を経由して移動体パケット通信網20へ転送するHTTPレスポンスに含まれるHTMLデータの中のハイパーリンクのリンク先のURLがデータベースに記憶されているときは、そのURLを指し示すパラメータをそのヘッダ部に内包させた上で移動体パケット通信網20へ転送する。

(もっと読む)

コンテンツ流通管理装置、端末装置、プログラム及びコンテンツ流通システム

【課題】悪意あるコンテンツプロバイダのコンテンツへの不用意なアクセスの防止を支援する仕組みを提供すること。

【解決手段】ゲートウェイサーバ装置50は、インターネット通信網40から自装置50を経由して移動体パケット通信網20へ転送するHTTPレスポンスの発信元のURLがデータベースに記憶されているときは、エレメント指定パラメータをそのヘッダ部に内包させた上で移動体パケット通信網20へ転送する。このエレメント指定パラメータは、移動体端末10においてピクトグラムを表示させるものである。

(もっと読む)

スキャン攻撃不正侵入防御装置

【課題】不正侵入の試みの初期のスキャン攻撃段階で、不正に侵入しようとするパケットを検知し、侵入を未然に阻止することができるスキャン攻撃不正侵入防御装置を提供する。

【解決手段】スキャン攻撃検知の判定基準を設定しこれらを調整して、セキュリティレベルの低いPCを探したり、PCのセキュリティ上の欠陥を探すために多数のPCやPCにある多数のアプリケーションに対して通信開始要求を送ってくる(スキャン攻撃)パケットが使用するTCPコネクションを検知し、このTCPコネクションへの応答時間を選択的に遅くすることで攻撃の進行を遅らせることを用いて攻撃を抑制するスキャン攻撃不正侵入防御装置。

(もっと読む)

プラットフォーム脆弱性を評価する組み込み機構

【課題】プラットフォーム脆弱性を評価する組み込み機構を提供する。

【解決手段】脆弱性スキャニングは、ネットワークの管理プラットフォーム上の実行コンテイナにおいて実行される。これにより、それ自体が攻撃の対象となり得るホスト・オペレーティング・システム上で実行する外部ネットワーク又はエージェントを用いることなく局所で、プラットフォーム上で脆弱性スキャニングを行うことが可能になる。一実施例によれば、スタンドアロン・ホストが、管理プラットフォームにおける組み込みハードウェア管理エンジン(ME)を用いて脆弱性スキャニングを実行する一方、第2の実施例では、管理プラットフォームの管理区画が、仮想マシンの脆弱性スキャニングを実行する。

(もっと読む)

ドメイン情報表示プログラムおよびその方法

【課題】 ユーザ端末から要求されたURLドメイン名に対応する組織名をユーザ端末のディスプレイ上のブラウザ画面に即座に表示することで、フィッシング詐欺サイトをユーザが容易に判定できインターネットブラウザの利便性を大幅に向上させるドメイン情報表示プログラムおよびその方法を提供する。

【解決手段】 被アクセスサーバ16のURL(Uniform Resource Locator)情報をインターネット回線10に送信し、インターネット回線10を通じて受信するホームページのドメイン名16に対応する組織名28をディスプレイ12に表示されたブラウザ画面14のツールバー32に表示する表示手段として、ユーザ端末18を機能させる。

(もっと読む)

フィルタリング装置、フィルタリング方法およびこの方法をコンピュータに実行させるプログラム

【課題】不正クライアントと認定されていないクライアントからの不正アクセスに対してもサーバを防御すること。

【解決手段】Webサーバ40に対する不正アクセスのパターンを格納した不正リクエストDB(データベース)33と、不正リクエストDB33に格納された不正アクセスのパターンおよび所定の見積ルール32aに基づいてクライアント装置10からのアクセス要求の正当性を見積もる見積部32と、見積部32による見積結果および所定の判定ルール34aに基づいてアクセス要求をWebサーバ40に受け渡すか否かを判定する判定部34とを備える。

(もっと読む)

フィルタリング装置、フィルタリング方法およびこの方法をコンピュータに実行させるプログラム

【課題】不正クライアントと認定されていないクライアントからの不正アクセスに対してもサーバを防御すること。

【解決手段】Webサーバ40に対する不正アクセスのパターンを格納した不正リクエストDB(データベース)33と、不正リクエストDB33に格納された不正アクセスのパターンおよび所定の見積ルール32aに基づいてクライアント装置10からのアクセス要求の正当性を見積もる見積部32と、見積部32による見積結果および所定の判定ルール34aに基づいてアクセス要求をWebサーバ40に受け渡すか否かを判定する判定部34とを備える。

(もっと読む)

受付サーバ

【課題】ユーザクラス別にユーザからのアクセス要求情報を登録することができる受付サーバを提供することを目的とする。

【解決手段】ユーザ端末からのアクセス要求情報を保持するアクセスリストと、各ユーザのユーザクラスを含むユーザ情報を保持するユーザプロファイルと、ユーザ端末からのアクセスを受け付けるアクセス受付手段と、前記アクセス受付手段を介し受信したアクセス要求情報を前記アクセスリストに受付順に登録するアクセス登録手段と、受信したアクセス要求情報からIPアドレスを抽出し、IPアドレスによりユーザを特定して前記ユーザプロファイルからユーザクラスを抽出するユーザクラス抽出手段と、前記アクセス受付手段を介し受信したアクセス要求情報を前記ユーザクラス抽出手段で抽出したユーザクラスに基づいて前記アクセスリストに登録するユーザクラス別アクセス登録手段を有する。

(もっと読む)

攻撃文字列(attackstrings)の知的生成に基づくウェブアプリケーション評価

【課題】攻撃文字列の知的生成に基づくウェブアプリケーション評価のための方法を提供する。

【解決手段】ウェブアプリケーションが、評価で使用される攻撃シーケンスを知的に生成することによって、より効率的に解析される。ウェブアプリケーションにおいてあらかじめ準備された静的文字列のリストを単に送信するのではなく、ウェブアプリケーションのオペレーションが解析されて、ウェブサイトのフィルタリング及び許可の特性を判断する。この情報が確認されると、許可されたシンボルの語彙が作成される。この語彙は、攻撃文字列を組み立てる際に使用され、したがって、ウェブアプリケーションに向けて放たれる攻撃文字列の個数は大幅に削減され、加えて、誤検出の個数も大幅に削減される。

(もっと読む)

121 - 140 / 241

[ Back to top ]