Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

101 - 120 / 241

書類データ管理方法、書類データ作成方法、サーバおよびコンピュータプログラム

【課題】Webシステムにおいて非公開データを適切に保護する。

【解決手段】端末装置8とWebサーバ2との間のセッションを開始する際に、セッション識別子SIを端末装置8に付与する。端末装置8から、帳票ファイルDFの管理依頼とセッション識別子SIとを受信し、帳票ファイルDFを、管理依頼とともに受信したセッション識別子SIと対応付けて、ファイアウォール3により保護された中間ファイル管理サーバ4に記憶させる。端末装置8から、セッション識別子SIと中間ファイル管理サーバ4に記憶されている書類データDFのダウンロード要求とを受信すると、書類データDFが対応付けられているセッション識別子SIと、ダウンロード要求とともに受信したセッション識別子SIとが一致した場合に、中間ファイル管理サーバ4から書類データDFを読み出して端末装置に送信する。

(もっと読む)

ウェブページ攻撃を防止する方法及び装置

【課題】クライアントコンピュータがリクエストしたウェブページを受信する前に侵入を検出して対処する有効な方法及びシステムを提供する。

【解決手段】方法は、クライアントコンピュータにより要求されたウェブページからのオブジェクトプロパティーをリアルタイムで検査し、該検査は、クライアントコンピュータがウェブページを受信する前に行われる段階と、前記オブジェクトプロパティーの検査結果に基づいて、クライアントコンピュータを害するウェブページに関する全体的なリスクレベルを評価する段階と、前記全体的なリスクレベルに応じて前記ウェブページに対して動作を行う段階とを含む。

(もっと読む)

ネットワーク接続制御方法、プログラム及びコンピュータ

【課題】セキュリティ・センタの負荷を最小限に抑えつつ、安全で且つ利便性を損なわないネットワーク接続を可能とする。

【解決手段】本ネットワーク接続制御方法は、コンピュータにおけるセキュリティ対策が所定水準以上であるか判断するステップと、コンピュータにおけるセキュリティ対策が所定水準以上である場合、ネットワークへの直接接続を許可するステップと、コンピュータにおけるセキュリティ対策が所定水準未満である場合、ネットワークに接続され且つネットワークとの通信に対してセキュリティ対策を施すセキュリティ・センタとセキュリティの確保が可能な態様で接続し、セキュリティ・センタ経由によるネットワークへの接続を許可するステップとを含む。

(もっと読む)

サーバ装置およびサーバ装置の制御方法

【課題】 セキュリティ効果を高め、かつサーバへの負荷を軽減することが可能なサーバ装置およびサーバ装置の制御方法を提供する。

【解決手段】 セキュリティサーバ10は、クライアントPC14からアクセスを受けると、IPアドレスおよびMACアドレスによる認証が完了した場合は、ポリシー情報をアクセスを受けたクライアントPC14に送信し、クライアントPC14が受信したポリシー情報に適合した場合、クライアントPC14から結果情報を受信する。

(もっと読む)

メッセージの予測フィルターを生成する方法及び装置

【課題】メッセージの予測フィルターを生成する方法及び装置を提供すること。

【解決手段】1つの実施形態では、フィルター情報は評価データベースに連結されている。メッセージ属性の評価がフィルター情報の1つ又は複数の部分に関連する場合は、メッセージ属性に関する1つ又は複数のフィルターが生成される。1つの実施形態において、SPAMフィルターが生成される。さらに別の実施形態では、1つ又は複数のメッセージは、経験則を使用してテストされる。1つ又は複数のメッセージ属性は、経験則による判定に基づいてブラックリストに載せられる。メッセージ属性の評価がブラックリストに載せられた属性に関連する場合は、1つ又は複数の追加のメッセージフィルターが生成される。

(もっと読む)

不正アクセス防止装置および不正アクセス防止プログラム

【課題】 正当なユーザによるサーバ装置の利用を妨げること無く、パスワードクラック攻撃を排除する事ができる不正アクセス防止装置を提供する。

【解決手段】 不正アクセス防止装置100は、受信する認証結果を解析して認証成功の通知又は認証失敗の通知、クライアント識別情報を検出するパケット解析部1と、パスワードクラック度を算出する為の係数を格納するパスワードクラック度記憶部3と、認証成功の通知及び認証失敗の通知を基にパスワードクラック度記憶手段内の係数を更新するパスワードクラック度算出部2と、パスワードクラック度記憶部3内の係数を基に、クライアント端末へ対し認証結果の通知を送信する際の遅延時間を算出する遅延時間算出部4と、算出された遅延時間が経過するまで認証結果の通知を保留する保留部6等を備える

(もっと読む)

ログ解析支援装置

【課題】業務情報システムにおけるアクセス履歴を効率的に解析する。

【解決手段】ログ解析支援装置は、サーバやゲートウェイ、ルータなどの機器についてのログを取得する。基準となる符号文から対象となる符号文に至るまでの階層を出現階層として特定する。実現率テーブルにおいては、符号文ごとに、その出現階層と、出現階層に応じてこの符号文が実現されていると想定される実現率とが対応づけられている。実現率テーブルから各符号文の実現率を特定し、実現率が所定値以上となる符号文を抽出することにより、ログのうち実現している可能性が高い符号文を特定する。

(もっと読む)

ログ解析支援装置

【課題】業務情報システムにおけるアクセス履歴を効率的に解析する。

【解決手段】ログ解析支援装置は、サーバやゲートウェイ、ルータなどの機器についてのログを取得する。危険度テーブルにおいては、符号文の出現態様と、そのような出現態様の異常さを示す指標として危険度が対応づけられている。この危険度テーブルを参照して、各符号文の危険度を判定することにより、ログにおける危険箇所を特定する。危険度テーブルは、管理者の経験に基づいて任意に設定できてもよい。

(もっと読む)

ログ解析支援装置

【課題】業務情報システムにおけるアクセス履歴を効率的に解析する。

【解決手段】ログ解析支援装置は、サーバなどの所定機器に対するユーザの操作履歴を示すソースログを取得する。このソースログは、所定の記録形式、たとえば、サーバに搭載されるOS(Operating System)の記録形式に基づく原符号文の集合として記録される。さまざまな記録形式による原符号文に対して統一的な抽象符号文をあらかじめ割り当てておき、原符号文の集合として表現されるソースログから抽象符号文の集合として表現される抽象ログを生成する。

(もっと読む)

クライアントサーバシステム

【課題】暗号ファイルのような重要な機密情報を格納するファイルサーバへの不正アクセス情報を取得するのみならず、特定アプリケーションがインストールされていないクライアントマシンに対しては暗号ファイルへのアクセスすら禁止し、より強固なファイルサーバの保護を実現するクライアントサーバシステムを提供することを目的とする。

【解決手段】暗号ファイルサーバへのアクセスはファイアウォールによってプロキシサーバからのみに限定し、クライアントはプロキシを介してのみ暗号ファイルサーバへアクセスすることが許可されるようにする。プロキシはクライアントより要求があったとき当該クライアントと通信し、例えば特定のアプリケーションがインストールされていると判定できれば暗号ファイルサーバと通信許可し、インストールされていなければ通信拒否とすることで、ファイルサーバ保護を実現する。

(もっと読む)

セキュリティ管理システム

【課題】 ネットワークマシンからマシン情報を取得し、このマシン情報を参照しつつ種々のセキュリティ対策を講じることができ、もって柔軟性に優れ、幅広く適用することが可能なセキュリティシステムを得る。

【解決手段】 ネットワークにおけるセキュリティに関するセキュリティ情報を提供するセキュリティ情報提供装置と、ネットワークに接続されるネットワークマシンについての所定の情報を記憶したマシン関連情報データベースと、セキュリティ情報提供部から得られるセキュリティ情報と、マシン関連情報データベースから得られるマシン関連情報と、ネットワークに接続された少なくとも一つのネットワークマシンから取得されるマシン情報とに基づいて、ネットワークマシン若しくは前記ネットワークマシンが含まれる所定のネットワークに対して、被害の有無の判断、または予防の必要性の有無の判断を行う予防システムと、予防システムの判断に基づいて、所定の被害がある場合には修復処理を行い、または予防措置をとる回復システムとを備える。

(もっと読む)

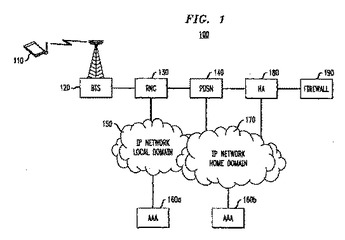

セキュリティアソシエーションをセットアップするためのブートストラッピング方法

一実施形態では、本発明の方法は、(A)モバイルノード(MN)と認証、認可、アカウンティング(AAA)サーバとの間にアクセス層セキュリティアソシエーション(SA)を確立するステップと、(B)アクセス層SAに対応する拡張マスタセッションキー(EMSK)から2次キーを導出するステップと、(C)ホームエージェントに2次キーを提供するステップと、(D)2次キーに基づいて、ホームエージェントと選択されたネットワークノードとの間の通信をセキュリティ保護するために、アクセス層より上位の開放型システム間相互接続(OSI)層に対応するSAを確立するステップとを有する。さまざまな実施形態では、選択されたネットワークノードは(i)MN、(ii)MNの代わりに構成されたプロキシノード、または(iii)ホームエージェントの代わりに構成されたプロキシノードでよい。  (もっと読む)

(もっと読む)

管理装置及びネットワークシステム及びプログラム及び管理方法

【課題】管理対象に適用すべきセキュリティポリシーが変化した場合であっても、正しいセキュリティポリシーを適用して、管理対象がセキュリティポリシーに適合しているかをチェックする。

【解決手段】ポリシー記憶部121(セキュリティポリシー記憶部)は、セキュリティ条件情報を記憶する。セキュリティ条件情報は、管理対象が満たすべき条件を記述する。抽出条件記憶部133は、管理対象抽出条件情報を記憶する。管理対象抽出条件情報は、条件を満たすべき管理対象を抽出する条件を記述する。属性記憶部141は、管理対象属性情報を記憶する。管理対象属性情報は、管理対象の属性を記述する。管理対象抽出部113は、管理対象属性情報に基づいて、管理対象抽出条件情報が記述した条件を満たす管理対象を抽出する。ポリシー違反抽出部115は、セキュリティ条件情報が記述した条件を、管理対象抽出部113が抽出した管理対象が満たすかチェックする。

(もっと読む)

クライアント側網アクセス・ポリシー及び管理アプリケーション

【課題】公衆網をアクセスするよう構成された遠隔データ端末とエンタープライズ網との間をVPNトンネルによって通信することを可能にする。

【解決手段】リモート・アクセス・クライアントは、遠隔データ端末のあらかじめ決められたアプリケーションの動作状態の第1検証を受信する少なくとも1つのアプリケーション・プログラム・インタフェース(API)を含む。接続点に接続することによって、APIはデータをリモート・アクセス・クライアントと遠隔データ端末のあらかじめ決められたアプリケーションとの間で交換する。リモート・アクセス・クライアントは予め決められたアプリケーションの動作状態の第2定期的検証をAPI経由で、第2検証がない状態によって接続点への接続を終了するよう、受信する。接続点はVPNトンネルがデータを遠隔データ端末からエンタープライズ網まで公衆網を通じてトランスポートすることを可能にする。

(もっと読む)

アクセス状況監視システム

【課題】

個人情報など、重要情報にアクセスして操作している間に、不正な操作を行っているか否かを監視する。

【解決手段】

個人情報を管理するサーバ105と、利用者によって操作され、サーバへアクセスすることができる計算機108と、を含む情報処理システムにおいて、サーバは計算機からの個人情報に対するアクセス要求に関連して、計算機における利用者の操作に伴う履歴を収集することを管理する履歴管理機能249を有する。計算機は、履歴管理機能からの履歴取得要求に応じて、利用者の操作履歴を収集する履歴取得機能229を有する。

(もっと読む)

文書管理システム、利用制限情報管理装置および利用制限情報管理プログラム

【課題】

他のイントラネットやインターネット上のクライアントで登録文書が操作されても、設定されたポリシーに基づいて、操作の検出、記録などの文書管理が行われる文書管理システム、利用制限情報管理装置および利用制限情報管理プログラムを提供する。

【解決手段】

イントラネットB7内のポリシーサーバ3はクライアント10より登録される文書の利用制限情報を記憶し、記憶した利用制限情報をイントラネットB7以外に配置されるポリシーサーバ1、2に送信し、ポリシーサーバ1、2では、送信された利用制御情報を自装置内に記憶する。 そして、クライアント10、11、12で行われる文書の利用に際して、クライアントは、ポリシーサーバ1、2、3のいずれかに接続して、接続先のポリシーサーバに記憶される利用制限情報に基づいて文書に対する利用を制限する。

(もっと読む)

ドライブバイ・ファーミングに対するリファラーチェックを介したクライアント側の保護

【課題】クライアント・コンピュータシステムをドライブバイ・ファーミング攻撃から保護する方法を提供する。

【解決手段】本発明に係る方法は、HTTPヘッダーを含むHTTPリクエストをルータに送信する前に、クライアント・コンピュータシステムで前記HTTPリクエストをプロキシするステップと、前記HTTPヘッダーが、ルーティング可能なパブリックIPアドレスに対応するリファラーURL及びルーティング不可能なプライベートIPアドレスに対応するターゲットURLを識別するか否かを判定するステップと、前記HTTPヘッダーが、ルーティング可能なパブリックIPアドレスに対応するリファラーURL及びルーティング不可能なプライベートIPアドレスに対応するターゲットURLを識別すると判定したとき、前記HTTPリクエストをブロックするステップと、アラート通知を発生するステップとを含む。

(もっと読む)

ネットワーク保護プログラム、ネットワーク保護装置およびネットワーク保護方法

【課題】保護対象のネットワークおよびコンピュータを、ネットワークの外部からの脅威のみならず、内部からの脅威からも好適に保護することを課題とする。

【解決手段】コンピュータ1を、認証サーバ3によって認証されていないコンピュータ1とネットワーク4、5との間の通信制限を、認証サーバ3との間で認証情報を交換して認証を受けることで解除する認証手段と、通信制限が解除された後にNIC15を介して行われる通信のうち、少なくともネットワーク4、5とコンピュータ1との間の通信を監視し、通信量または通信内容が所定の条件に合致するか否かを判定することで異常通信を検出する検出手段と、検出手段によって異常通信が検出された場合に、NIC15を介した通信を遮断する遮断手段と、として機能させるネットワーク保護プログラム8を提供する。

(もっと読む)

サーバ装置、情報処理装置、プログラムおよび記録媒体

【課題】セキュア通信の構成および設定に関する情報を配布して、セキュリティ保護されたネットワークを安全に構成するためのサーバ装置、情報処理装置、プログラムおよび記録媒体を提供すること。

【解決手段】本発明のサーバ装置20は、ネットワークに接続される情報処理装置と通信可能とされており、認証済の情報処理装置のアドレスと、認証済の情報処理装置間でセキュリティ保護された通信を確立可能にするための通信設定情報とを記憶する記憶手段(80,82)と、認証され、アドレスを通知してきた情報処理装置を、前記通知されたアドレスを前記記憶手段に記憶させ、前記認証済の情報処理装置として登録する登録手段76と、ネットワークに接続される情報処理装置に認証済の情報処理装置のアドレスと通信設定情報とを配布する配布手段74をを含む。

(もっと読む)

段階的認証システム

【課題】全般的には、サーバに対するユーザ認証を、他のサーバに対する以前の認証に基づいて行うシステム、方法および媒体が開示される。

【解決手段】サーバに対してユーザの認証を行う方法の実施形態は、サーバに対してユーザの認証を行うリクエストを受信することと、認証計画との一致を、ユーザの認証を行うことが要求するかどうかを判断することとを含むとよい。計画が必要であれば、本方法はさらに、他のサーバへのユーザ・アクセスに関する期待情報をそれぞれ有する複数の認証記録を備えて格納されている認証計画にアクセスすることを含むとよい。本方法はさらに、ユーザの、現在の認証計画のインジケーションを、認証ストアから受信することを含むとよく、この計画は、ユーザ・アクセスに関する現在の情報をそれぞれ有する複数の承認記録を有する。本方法の実施形態はさらに、格納されている認証計画と、受信された現在の認証計画とを比較して、それらが一致するかどうかを判断することと、一致に応答して、ユーザを認証することとを含むとよい。

(もっと読む)

101 - 120 / 241

[ Back to top ]