Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

41 - 60 / 241

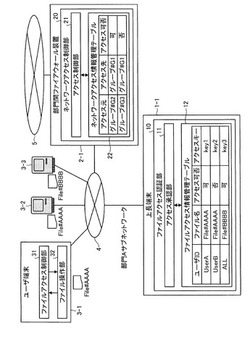

ファイルアクセス管理方法、管理者端末およびファイルアクセス管理システム

【課題】柔軟かつセキュリティ耐性を維持したファイルアクセス管理方法を得ること。

【解決手段】自端末が管理するファイルに対するユーザのアクセスを管理するためのテーブルであるファイルアクセス情報管理テーブル12と、ユーザ端末から、当該ユーザ端末のユーザのユーザIDおよびアクセスされたファイルのファイル名を含めたファイルアクセス要求を受信した場合に、ファイルアクセス情報管理テーブル12を参照し、当該ファイルアクセス要求に含まれるユーザIDとファイル名とに対応するアクセスの可否およびアクセスキーを読み出し、アクセスが許可されている場合には、アクセスを許可する旨の指示およびアクセスキーを含めたアクセス認証応答を返信し、一方、アクセスが許可されていない場合には、アクセスを許可しない旨の指示を含めたアクセス認証応答を返信するアクセス承認部11と、を備える。

(もっと読む)

情報処理装置、およびその制御方法、プログラム、記録媒体。

【課題】利用者の利便性を大きく損なうことなく、簡易な方法でセキュリティを確保する認証方法を提供することを目的とする。

【解決手段】 社内ネットワークからWebメールサーバへアクセスした場合は、第一の認証のみでWebメールシステムを利用可能とし、社外ネットワークからWebメールサーバへアクセスした場合は、第一の認証により正当なユーザであると認証された後に、認証サーバに認証処理を実行させる第二の認証を行って、第二の認証により正当なユーザであると認証された場合にWebメールシステムを利用可能とする。

(もっと読む)

不正アクセス解析システム、不正アクセス解析方法、および不正アクセス解析プログラム

【課題】IDSにおける誤検知を低減し精度よく不正アクセスを検知する。

【解決手段】ホスト型IDS10よりネットワーク攻撃のログデータを受信し格納するログ取得部110と、ネットワーク型IDS20より前記ログデータが示すパケット送信元のIPアドレスに基づいて当該IPアドレスを送信元とするパケットデータを取得し格納するパケットデータ取得部111と、攻撃パターン解析で得たパターンが未登録であれば記憶装置101に新規登録し登録済みであれば該当パターンのネットワーク攻撃に対する対処レベル値を上昇させるパターン解析部112と、パターンの新規登録ないし対処レベル値の変化を検知し新たなパターンないし対処レベル値の変化に対応した新たなシグネチャでネットワーク型IDS20のシグネチャを更新するシグネチャ更新部113とから不正アクセス解析システム100を構成する。

(もっと読む)

異常操作検出装置、異常操作検出方法、および異常操作検出プログラム

【課題】パラメータの調整にかかる手間を軽減して、企業内部のユーザによる不正行為を的確に検出できる異常操作検出装置等を提供する。

【解決手段】本発明の異常操作検出装置10は、ユーザ端末の操作内容を取得するログ収集手段101と、ログ収集手段が取得した特定のユーザ端末の短時間の操作内容を現状操作として定義する現状操作定義手段102と、通常の操作であると判断できる定常操作に該当する内容を予め記憶している定常操作データベース230と、現状操作と定常操作との差異が閾値以上である場合に異常であると判断する操作比較手段104と、操作比較手段が異常であると判断した場合に管理者端末にその旨を通知して警報を表示させるアラーム通知手段150と、管理者端末に表示された警報に対応して管理者端末に入力されたフィードバック情報に応じて閾値を増減するフィードバック情報入力手段106とを有する。

(もっと読む)

ウェブサービスシステム、ウェブサービス方法及びプログラム

【課題】機密情報を含むユーザデータを外部ネットワークに送出する必要がなく、しかも、利用者がアプリケーションを実行するための適切な環境を用意する必要製をなくする。

【解決手段】ローカルサイト側仮想化プラットフォーム及びリモートサイト側仮想化プラットフォームを有し、前記ローカルサイト側仮想化プラットフォームは、前記クライアントマシンとの間、前記リモートサイト側の仮想化プラットフォームのネットワーク処理部との間に別々に通信路を確立するネットワーク処理部と、ユーザデータに機密情報が含まれているか否かを判断し、その送信先を決定する機密データ制御部と、ユーザデータに機密情報が含まれていると判断した結果を受けて、リモートサイト側仮想化プラットフォームの仮想マシンをローカルサイト側仮想化プラットフォームにマイグレーションする仮想マシンサービス部とを有している。

(もっと読む)

通信システム、通信装置及び認証装置

【課題】 低コストで、接続先ネットワークに接続しようとする通信装置の使用場所を制限する。

【解決手段】

本発明は、通信装置と、通信装置を接続先ネットワークに接続させるか否かに係る認証を行う認証装置とを備える通信システムに関する。そして、通信装置は、周辺通信装置識別情報に基づいて設置されている位置に係る位置固有情報を生成する手段と、認証装置に認証を依頼する際に、少なくとも位置固有情報を与える手段とを有する。また、認証装置は、通信装置に対して接続先ネットワークへの接続を許可する認証を行う位置に係る位置固有情報を格納している手段と、通信装置から認証を依頼された際に、少なくとも位置固有情報の照合結果に基づいて認証結果の判定を行う手段とを有することを特徴とする。

(もっと読む)

ネットワークシステム及びサイト検証方法

【課題】DNSサーバの対策が行われているか判断がつきにくく、正規サイトにアクセスできているか判断することが困難。

【解決手段】コンテンツサーバ20は、サイトIDを取得し、サイト検証情報を生成する検証情報生成手段を備え、ネットワーク閲覧端末40からアクセスを受けたときに、取得されたサイドIDおよび生成されたサイト検証情報をネットワーク閲覧端末に送信し、

ネットワーク閲覧端末は、検証情報取得手段と検証問い合わせ手段とを有し、サイトIDおよびサイト検証情報を取得し、移動無線端末30へサイトIDおよびサイト検証情報を送信し、

携帯キャリア認証サーバ10はサイト検証手段を備え、移動無線端末からサイトIDおよびサイト検証情報を受け、サイト署名検証用鍵を用いてサイト検証情報を検証し、

移動無線端末は検証結果出力手段を備え、携帯キャリア認証サーバからサイト検証情報の検証結果を受けて出力する。

(もっと読む)

信頼性保証サーバおよびサービス連携システム

【課題】サービス事業者がネットワーク上でAPIや情報を公開する場合に、サービス提供ポリシーに応じて、公開を許諾する相手を容易に制御可能とする。また、ユーザの匿名性を保ったまま、異なる複数のサービスプロバイダ間で、ユーザ情報を連携させたサービスの提供を可能とすること。

【解決手段】通信部11は、サービスプロバイダ2からサービスプロバイダ3の信頼性問い合わせを受ける。サービス連携制御部13は、サービスプロバイダ情報DB15とサービス提供ポリシーDB16に格納された情報から、サービスプロバイダ2のサービスをサービスプロバイダ3に利用許可するのが妥当か否か判定し、この判定結果をサービスプロバイダ2に返す。ユーザ連携紐付け部を備えれば、ユーザは、匿名性を保ったまま異なるサービスプロバイダによるサービスを受けることが可能になる。

(もっと読む)

情報処理装置、その制御方法、及びプログラム

【課題】外部装置から遠隔操作することが可能な情報処理装置がグローバルネットワークに接続されている可能性がある場合においても、安全を確保する仕組みを提供する。

【解決手段】ネットワークに接続するためのインターフェース手段(NIC部104)を有し、当該ネットワークを介して接続された外部装置から遠隔操作することが可能な情報処理装置において、インターフェース手段が接続しているネットワークがローカルネットワークであるか否かを判定し(S702)、インターフェース手段が接続しているネットワークがローカルネットワークでないと判定した場合に、外部装置からの遠隔操作を制限する(S703)。

(もっと読む)

スキャン攻撃不正侵入防御装置

【課題】ネットワークに入ってくるパケットを解析し,LANスイッチのアクセス制御リスト(以降,ACLとする)を使って攻撃者のパケットを遮断することにより攻撃を抑制するシステムを提供する。

【解決手段】本発明のスキャン攻撃不正侵入防御装置は、受信解析部100と代理応答生成部200、ブラックリスト管理部300、ブラックリストのデータベース400、コマンド発行部500とからなり、スキャン攻撃の際に使用されるTCPコネクションを検知し、TCPコネクションへの応答を選択的に遅くするthrottlingを用いてスキャン攻撃を抑制するものである.

(もっと読む)

セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラム

【課題】多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【解決手段】複数のセキュリティ管理策を対策箇所と脅威の種類との組み合わせによって複数のグループに分類する。対策実施率計算部227は、グループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算する。対策充足率計算部228は、グループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算する。評価マップ作成部229は、対策箇所を縦軸に配置し、脅威の種類を横軸に配置し、グループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示した評価マップを作成する。

(もっと読む)

情報処理装置およびプログラム

【課題】リモートアクセスを行った通信装置以外との通信を抑制することができる情報処理装置およびプログラムを提供する。

【解決手段】通信制御テーブルには、外部の通信装置と行う通信に適用する制御内容が記録されている。システムコール管理部100は、リモートアクセスに係るプロセスがファイルにアクセスする際にOSのカーネルに発行するシステムコールを検出した場合に、リモートアクセスを行った通信装置のIPアドレスをプロセスから取得してファイル書き込み管理部121に渡す。ファイル書き込み管理部121は、そのIPアドレスを有する通信装置以外との通信を抑制することを示す制御内容を通信制御テーブルに記録する。通信制御部150は、通信制御テーブルの制御内容に従って、外部の通信装置と行う通信を制御する。

(もっと読む)

サービス提供システム、サービス提供方法、ならびに、プログラム

【課題】サービスの利用者の認証を適切に行うサービス提供システム等を提供する。

【解決手段】端末装置は、サーバ装置から送信(302)されたURLを画面に表示するが、このURLには、端末装置のユーザ名に紐付けされた識別情報が埋め込まれており、携帯電話などの認証端末により当該URLにアクセス(303)すると、そのURLを管理する認証装置からサーバ装置に識別情報が送信(304)され、サーバ装置は、識別情報からユーザ名を取得して、登録を行い、端末装置からサービス要求が送信(305)されると、サービス応答を返信(306)して、端末装置からユーザにサービスが提供される。認証装置をフィルタリング対象サイトとすると、子供だけでは認証が不可能になり、子供の行動に責任を負う保護者の携帯電話からのアクセスが必要となるので、子供を保護者の監督下に置くことができる。

(もっと読む)

確実なネットワーク接続性のためのシステム及び方法

【課題】VPN接続を行う遠隔コンピュータがネットワークの安全政策に順応するのを確実にするための方法を提供する。

【解決手段】サーバ駆動される安全性チェックは、アクセスが各アクセス・レベルで認可される前に、該アクセス・レベルとの順応性を確認するよう構成され得る。安全性チェックは、少なくとも遠隔コンピュータから受信される情報に従って選択され得る。遠隔コンピュータが要求されたアクセス・レベルのための安全政策と順応するということをサーバが決定した後、サーバは、遠隔コンピュータにトークンを通し得る、または遠隔コンピュータにVPNアクセスを認可し得る。遠隔コンピュータが、要求されたアクセス・レベルと関連した安全政策と順応しないが、一層低いアクセス・レベルに対応する安全政策に順応するならば、サーバは、遠隔コンピュータの該一層低いアクセス・レベルへのアクセスを認可し得る。

(もっと読む)

コンテンツ提供システム

【課題】各種の設定や通知をほとんど行わなくても、WAN2を介してLAN7内の電子機器6へのアクセスを可能とする。

【解決手段】ユーザ管理サーバ装置1は、(a)端末装置3から電子機器6に対するコンテンツ送信要求を受信すると、そのコンテンツ送信要求を登録し、(b)電子機器6から問い合わせがあると、その電子機器6に対するコンテンツ送信要求が登録されているか否かを判定し、(c)その電子機器6に対するコンテンツ送信要求が登録されている場合には、その問い合わせの応答としてコンテンツ送信要求をその電子機器6へ送信する。電子機器6は、自己宛のコンテンツ送信要求が登録されているか否かをユーザ管理サーバ装置1へ問い合わせ、問い合わせの応答としてコンテンツ送信要求を受信すると、そのコンテンツ送信要求により指定されたコンテンツを送信する。

(もっと読む)

サーバ認証方法及びクライアント端末

【課題】確実に危険サイトを検出することが可能なサーバ認証方法を提供する。

【解決手段】検証クライアント端末400が、被評価サーバ200との間でセキュアな通信経路(SSL)を確立し、確立時に被評価サーバ200の公開鍵を受信する(S22)。そして、検証クライアント端末400が、SSLを介して被評価サーバ200にID(A1)を送信する(S25)。そして、SSLを介して被評価サーバ200からID(A2)及び乱数(B1)を受信する(S27)。そして、受信した乱数(B1)が送信したID(A1)に対応し、かつ、あらかじめ公開鍵を管理する公開鍵管理部401に保持された公開鍵と受信した公開鍵とが一致する場合、被評価サーバ200は正当であると判定する。そして、被評価サーバ200が正当であると判定した場合、SSLを介して被評価サーバ200にID(A2)に対応する乱数(B2)を送信する(S31)。

(もっと読む)

ネットワークインタフェースコンポーネントに対するサブスクリプションリクエストを管理する装置及び方法

【課題】ネットワークインタフェースコンポーネントに対するサブスクリプションリクエストを効果的に管理するシステム、装置及び方法を提供すること。

【解決手段】本発明の一態様は、少なくとも1つのプロセッサと、前記少なくとも1つのプロセッサに接続される少なくとも1つのメモリと、ネットワークインタフェースコンポーネントと、管理コントローラとを有するプロセッサベースシステムであって、前記管理コントローラは、バーチャルマシーンに対するサブスクリプションリクエストに関する情報を受信し、前記サブスクリプションリクエストに基づき前記ネットワークインタフェースコンポーネントのコンフィギュレーション情報を生成し、前記コンフィギュレーション情報を前記ネットワークインタフェースコンポーネントに提供するよう構成されるシステムに関する。

(もっと読む)

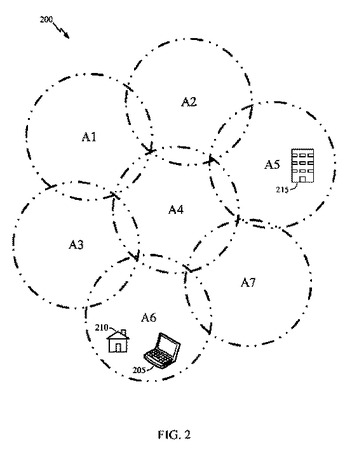

電子デバイスにおけるロケーションベースのシステムパーミッションおよび調整

ポータブル電子デバイス(PED)へのアクセスをセキュアにすることと、電子デバイス(ED)における電子商取引トランザクションをセキュアにすることと、PEDにおけるシステム設定を動的に調整することとを開示する。一例では、PEDまたはEDの使用またはモビリティ特性(たとえば、EDまたはPEDのロケーションなど)が、PEDまたはEDの現在のパラメータと比較される。EDまたはPEDにおける動作(たとえば、アクセス、電子商取引トランザクションなど)を許可すべきかどうかに関する判断は、現在のパラメータが使用またはモビリティ特性に適合する程度に少なくとも部分的に基づくことができる。別の例では、少なくともPEDの現在のロケーションを使用して、どのシステム設定をPEDにおいてロードすべきか判断することができる。  (もっと読む)

(もっと読む)

攻撃判定装置及び攻撃判定方法及びプログラム

【課題】監視対象ネットワークに対する攻撃の有無を精度よく判定する。

【解決手段】攻撃分類情報記憶部123が、攻撃があった場合にパラメータ値が閾値を超える評価パラメータのパターンが示される攻撃分類情報を記憶し、パラメータ検知情報受信部118が、異常検知装置112から、監視対象ネットワーク114でのトラフィック異常の検知を通知する検知情報116を受信し、ログ集計部119が、ルータ101等の監視対象ネットワーク114内の機器で生成されたログをログ収集装置109を介して取得し、特徴変化検出部120が、ログ集計部119でのログ集計結果に基づき、複数種の評価パラメータごとにパラメータ値が閾値を超えているか否かを判定し、攻撃判定部121が、特徴変化検出部120の判定結果と攻撃分類情報とを照合して、監視対象ネットワーク114に対する攻撃の有無を判定する。

(もっと読む)

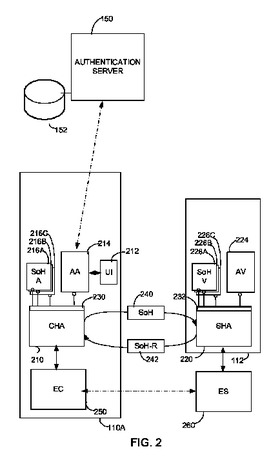

クライアント健全性エンフォースメントフレームワークを用いたネットワークにおける認証

クライアント健全性エンフォースメントフレームワークを用いて認証を行うネットワーク。フレームワークは、健全性情報を生成するクライアントにプラグインを受信するように適合される。サーバ上の対応するプラグインが、その健全性情報を検証する。検証結果に基づいて、サーバが、クライアントに修正を命令、または基本となるアクセスエンフォースメント機構がアクセスを可能にするのを許可してよい。健全性ステートメントとしてフォーマットされた認証情報を生成するクライアントプラグインは、そのようなフレームワークに組み込まれてよい。同様にサーバ上で、クライアントがネットワークアクセスを許可されるべきか否かを認証情報に基づいて判断する検証ソフトを、フレームワークに組み込むことができる。エンフォースメント機構とインタフェース接続するフレームワークに依存する一方で、プラグインを変更することで認証を簡単に適用または修正できる。健全性エンフォースメントフレームワークの機能を利用して、認証ベースの機能を提供することができる。  (もっと読む)

(もっと読む)

41 - 60 / 241

[ Back to top ]