Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

21 - 40 / 241

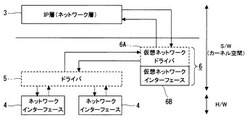

ネットワークセキュリティシステムおよび方法

【課題】独自のハードウェアおよび独自のプロトコルスタックの実装を不要にし、さらにアプリケーション層に対する設定の手間を軽減し、ステルス性とセキュリティ性に優れる。

【解決手段】仮想ネットワークドライバ6Aと仮想ネットワークインターフェース6Bでソフトウェア構成した仮想ネットワークデバイス6をカーネル空間に設け、この仮想ネットワークデバイスは通信端末のIP層(ネットワーク層)3とネットワークインターフェース(物理ネットワークデバイス)4の間に介挿し、仮想ネットワークデバイスはパケットを受信してからIPアドレスを割り当てることで、受信パケットをアプリケーション層まで遷移できるようにした。

(もっと読む)

接続支援装置

【課題】情報の管理が容易であり、簡易かつセキュアにユーザ端末からゲートウェイ装置に対するリモートアクセスが可能である接続支援装置を提供することを課題とする。

【解決手段】端末装置が認証された場合に端末装置からのアクセスの支援対象とする複数のゲートウェイ装置を示す情報を記憶する記憶手段と、記憶手段に記憶された情報に示される複数のゲートウェイ装置のうちのいずれかへのアクセス要求を、認証された端末装置から受信した場合に、端末装置及びアクセス要求の対象となるゲートウェイ装置に対して、アクセス要求の対象となるゲートウェイ装置が端末装置からのアクセスの許可の判定に用いる識別情報を指定する指定手段と、を含むことにより上記課題を解決する。

(もっと読む)

コンフィギュラブルファイヤウォールを利用するシステム、方法、携帯コンピューティング機器、及びコンピュータ読み取り可能な媒体

【課題】コンピューティング環境の様々な構成要素間でのアクセス権を実装および制御する機構として使用可能なコンフィギュラブルファイヤウォールを提供する。

【解決手段】ファイヤウォール制御ブロックは、コンピューティング環境200において、ある構成要素(例えば、アプレット)が別の構成要素にアクセス可能かを判定し、各アプレットが所定の他のアプレットセットに対するアクセスを許可できるような形でファイヤウォール境界240を構成する。ファイヤウォール制御ブロックは、異なるシステム要件(例えば、処理速度、メモリ)に対して実装できるため、相対的に限定された処理能力での動作、および/または高度に特化した機能性の提供を行うコンピューティングシステム(例えば、スマートカード)に対してコンフィギュラブルファイヤウォールを実装できる。

(もっと読む)

ネットワーク上の端末接続制御方法

【課題】

従来、ネットワーク内に存在する不正パケットやウイルスをいかに検知し、ネットワーク内のセキュリティレベルを保つためにいかに遮断するかということに重点が置かれていた不正パケットやウイルス検知時のセキュリティ対策において、ネットワーク内端末のネットワーク一斉遮断および一斉開放をネットワーク内のセキュリティレベルをもとに効率的に行うことを課題とする。

【解決手段】

端末において不正パケットやウイルスを検知した時、検地しなくなった時にそれぞれ危険通知、安全通知を端末から管理サーバへ上げ、管理サーバ上でそれらの通知情報を管理する。これにより、ネットワーク内のセキュリティレベルを把握することが可能となり、ネットワーク内のセキュリティレベルをもとに管理サーバによるネットワーク内端末のネットワーク一斉遮断および一斉開放を実施する。

(もっと読む)

ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理

【課題】ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理を目的とする。

【解決手段】広域ネットワークで遠隔管理する方法及び装置は、コンピュータ装置のアウトオブバンド(OOB)・プロセッサを使用して、広域ネットワーク(WWAN)でショートメッセージを受信することを含む。OOBプロセッサは、コンピュータ装置のインバンド・プロセッサの動作状態にかかわらず、WWANで通信可能である。コンピュータ装置は、ショートメッセージを受信したことに応じて、少なくとも1つの動作をOOBプロセッサで実行する。

(もっと読む)

情報処理装置、画像形成装置、及び、情報処理方法

【課題】ファイヤウォールの履歴情報とその履歴情報を発生させたルールとの対応づけが明確なログを生成する情報処理装置、画像形成装置、及び、情報処理方法を提供すること。

【解決手段】ファイヤウォールに設定するルールを管理する設定ルール管理手段と、前記ルールに基づく前記ファイヤウォールのログのレコードを取得するレコード取得手段と、前記レコード毎に対応するルールの識別情報を取得して該レコードに含ませる履歴管理手段と、を有する情報処理装置。

(もっと読む)

不正侵入操作阻止機能を持つ情報処理手段

【課題】データ又は情報(例:メール)に潜む不正コマンド(命令)や不正プログラムによる不正侵入操作(サイバー・テロ、ネット犯罪)を、その手口の変化やそのコンピュータ・ウイルス等の変異・強力化やセキュリティ・ホール等に関係無く阻止する手段を提供する。

【解決手段】外部「データ又は情報」と外部「プログラム又はコマンド」を別々の入口から入力。後者が通過できないフィルタを前者の入口に設置。その為に多値技術等を用いて例えば情報処理手段1は「1つ又は複数の『2値表現と区別できる様に[v0〜v2の各電位と1対1ずつ対応する3値]で表現された命令』から成るプログラム」等を実行し、「『v0〜v1の各電位と1対1ずつ対応する2値』で表現されたデータ又は情報」を処理する。その外部データ等の入力の際クランプ・ダイオード2は入出力線3の電位を電位v1にクランプし、その外部データ等の2値以外の部分を除去し、無害化する。

(もっと読む)

リモートアクセス装置、リモートアクセスプログラム、リモートアクセス方法及びリモートアクセスシステム

【課題】URLが動的に生成される場合であっても、URLの書き換えをせずにアクセスを可能とし、且つ簡易な方法で、隔離ネットワーク内のサーバにアクセスを行なう。

【解決手段】

所定の通信プロトコルに基づいてデータ通信を行うユーザエージェントからのデータを受信可能な状態にする受信設定部50と、ユーザエージェントのプロキシ設定とは異なる他のプロキシ設定を作成し、ユーザエージェントに他のプロキシ設定を参照させるためのユーザエージェント管理部54と、接続サーバから、利用者ごとにアクセスが許可されているURLを含むアクセス許可リストをダウンロードし、保持するアクセス管理部52と、

利用者の操作に基づいて生成された通信要求に含まれた接続先がアクセス許可リストに含まれているか否かを判断し、接続先がアクセス許可リストに含まれる場合は、要求を内部サーバに送信するアクセス制御部53とを備える。

(もっと読む)

プロセス制御システムのための一体型統合脅威管理

【課題】プロセス制御システムでネットワークセキュリティを強化する。

【解決手段】関連ネットワークトラヒックを受信するように設定され、外部ソースから受信されたルールセットを含むネットワーク装置を備える。ルールセットは受信したネットワークトラヒックを受入れ又は拒否する条件を定義する1つ以上のルールを含む。ネットワーク装置の状態はプロセス制御オブジェクト又は変数としてプロセス制御システムに組込まれ、状態、他のUTMS、構成要素ネットワーク装置、パラメータ、変数をグラフィックプロセス制御システム環境の中でワークステーションのオペレータに表示できる。ネットワーク装置は、更に最新のセキュリティ脅威、脅威パターン及びネットワーク内に存在することが分かっている又は予測される制御システムの脆弱性に対応するため装置に積極的にルールセットを提供する恒久的なサービスと通信できる。

(もっと読む)

ネットワークリソース管理装置

【課題】本発明は、複数の組織の異機種環境にあるネットワークリソースの装置及び/又はサービスの仮想化された集中管理のための装置及び方法を提供する。

【解決手段】本発明は、複数の組織の異機種ネットワークリソースを管理するための装置であって、装置は、各々の組織のネットワーク内における複数の異なる種類の装置に代わって、機能を実行するように構成された、複数の装置独立型機能モジュールと、対応する種類の装置の動作を管理するよう、異なる種類の装置毎に構成された、特定機能モジュールと、特定機能モジュールに代わって、複数の装置独立型機能モジュールを呼び出すように構成された、共通管理モジュールと、を含み、各々の組織に対して、特定機能モジュールの個々のインスタンスが作成される、ネットワークリソース管理装置を提供する。

(もっと読む)

VPNシステムおよびその動作制御方法

【目的】VPNを利用した通信のセキュリティを向上させる。

【構成】VPN管理サーバ11からクライアント・コンピュータ1およびVPNサーバ13のそれぞれにシードが送信される。クライアント・コンピュータ1において,所定のアルゴリズムを用いてシードからVPNパスワードを生成し,生成されたVPNパスワードがクライアント・コンピュータ1からVPNサーバ13に送信される。VPNサーバ13においても,クライアント・コンピュータ1における所定のアルゴリズムと同じアルゴリズムを用いてシードからパスワードが生成される。クライアント・コンピュータ1から送信されたVPNパスワードとVPNサーバ13において生成されたVPNパスワードとが一致すれば認証されたとしてVPN利用が許可される。シードが漏洩してもアルゴリズムが解析されなければVPNパスワードが生成されないので,セキュリティが向上する。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

ディジタルバトンを使用するシステムおよび方法、メッセージを認証するためのファイアウォール、装置、および、コンピュータ読み取り可能な媒体

【課題】ネットワークでメッセージを認証するシステムと方法に関し、ファイアウォールの内側の電子装置からの要求に応じて、ファイアウォールの外側の電子装置または他のサードパーティ装置からファイアウォールの内側の電子装置にメッセージまたは情報を直接送信するのを許可することを目的とする。

【解決手段】ファイアウォール100の内側の電子装置Aがファイアウォールの外側の電子装置Bからの情報を要求する場合に、ディジタルバトンがファイアウォールや他のゲートウェイ等から電子装置Bに供給される。電子装置Bは、ファイアウォールを経由して電子装置Aにメッセージまたは情報を送るためにディジタルバトンにより要求に応答するような後続の電子装置にディジタルバトンを送る。ファイアウォールは、メッセージ中に含まれるディジタルバトンの認証に基づき、メッセージに対する認証またはフィルタをかける。

(もっと読む)

バイオメトリックデバイスを用いて企業リソースへのアクセスを可能にするシステム、方法およびコンピュータプログラム製品

【課題】ネットワークが提供する生産性の増加を相殺しないように、保護等の管理の効果的な手段と適切なリソース保護とバランスを保つこと。

【解決手段】企業リソースに対するユーザ認証用にバイオメトリック測定値を用いる、システム、方法およびコンピュータプログラム製品。上記システムは、バイオメトリックサーバを含み、上記バイオメトリックサーバは、エンジンと上記システムがユーザ認証を行う際に必要とするデータの集合とを格納する。上記データの集合は、バイオメトリックテンプレート(502)、バイオメトリックポリシー(504)、バイオメトリックグループ(506)、バイオメトリックデバイスID(508)、ユーザID(510)、コンピュータID(512)およびアプリケーションID(514)を含む。本発明において、上記システムによるユーザ認証の様式または方法を決定するのは、上記バイオメトリックポリシー(504)である。

(もっと読む)

セキュアネットワーク内での印刷装置の遠隔管理及びネットワークアクセス制御

【課題】印刷装置の遠隔管理を可能にするとともに、セキュアヘルスポリシーに基づくネットワーク内で印刷装置のアクセス制御を提供するシステム及び方法が開示される。

【解決手段】印刷装置102は、装置ステータス情報120をステータスサーバ104へ送信し、動作ヘルス情報118をコンプライアンスサーバ106へ送信する。コンプライアンスサーバ106は、ステータスサーバ104からネットワークのためのヘルスポリシー128を受信する。コンプライアンスサーバ106は、ヘルスポリシー128を用いて動作ヘルス情報118を評価し、動作ヘルス情報118がヘルスポリシー128を順守している場合は、ネットワークのセキュア部分110内での動作のために印刷装置102を設定する。

(もっと読む)

シンクライアントシステム,コンピュータプログラム,携帯型ストレージ及び認証装置

【課題】シンクライアントサーバには係わらず,シンクライアント端末単体で実行できる不正行為に係わる操作履歴を収集できるシンクライアントシステムを提供する。

【解決手段】コンピュータ10で起動しているシンクライアントOS2は,ユーザの操作によって入力される入力データを起動後から監視し,該ユーザによって実行されたシンクライアントOS2のコマンドのコマンド名とそのパラメータを操作履歴データとしてRAM102内に一時に記憶し,シャットダウンに係わるコマンドの実行の指示を受けると,シャットダウンのコマンドの実行を一時保留し,操作履歴データを認証装置14へ送信した後,シャットダウンを実行する。認証装置14は,記操作履歴データを記憶すると共に,操作履歴データの解析結果をユーザ認証に反映させる。

(もっと読む)

アクセス制御システム、アクセス制御装置及びアクセス制御方法

【課題】複数のアクセスに同時に対処しつつ、サーバの改ざんチェックを実施してセキュリティを維持することを課題とする。

【解決手段】アクセス制御システムは、外部ネットワークからのアクセスをWebサーバに転送する転送処理、アクセス前後におけるWebサーバの差分確認処理、及び、Webサーバのディレクトリ構成をマスタ環境で上書き更新するマスタ上書き処理のいずれにも介在せずにアクセス待機状態にあるWebサーバだけを転送先としてアクセス制御を行うこととした。

(もっと読む)

ファイアウォールにおけるルール情報変更方法、管理装置及びプログラム

【課題】ファイアウォール装置のルール情報が、セキュリティ・ポリシに適合しているか否か判定する際に、クエリとルール情報との照合回数をできる限り少なくすることができるルール情報変更方法、管理装置及びプログラムを提供する。

【解決手段】最初に、ルール情報RL(j)の中で、依存関係にあるルール要素RL(j,k)の対の組み合わせDRL(j)を検出する。クエリQのクエリ要素Q(i)毎に、以下のステップを繰り返す。ルール情報RL(j)における最上位のルール要素RL(j,k)(k=1〜n)から順に、クエリ要素Q(i)に適合する適合ルール要素MRを検出し、適合ルール要素MRと依存関係にある1つ以上の依存ルール要素DRを検出し、MR及びDRの相対順序を変更することなく最上位へ移動させることを繰り返す。

(もっと読む)

認証用プログラム、認証用装置および認証方法

【課題】通信ネットワークのセキュリティレベルを確保しつつ、情報処理装置における計算機資源の消費を極力抑える。

【解決手段】クライアント11は、サーバ10の認証の際に、当該クライアント11がネットワーク8内に存在することを確認できた場合には、サーバ10の電子証明書の検証をすることなくサーバ10の認証が成功したと決定する。一方、クライアント11Aとして示すようにネットワーク8外に存在する場合には、クライアント11Aは、サーバ10の電子証明書の検証に成功したことを条件として当該サーバ10の認証に成功したと決定する。

(もっと読む)

セキュリティ管理システム

【課題】プログラムの実行可否判断を容易に行うことができるセキュリティ管理システムを提供する。

【解決手段】セキュリティ管理システムのセキュリティ管理コンピュータ102は、クライアントコンピュータ103内のプログラムの動作ログ、および、ファイアウォール101からシステム内のエラーログを取得する。セキュリティ管理コンピュータ102が、システム内のエラーログの発生頻度から注目すべきプログラムの動作ログの各項目の重要度として導き出し、プログラムごとの安全度を計算する。そして、セキュリティ管理コンピュータ102の管理者に対してよりシステムの現状に則した不正プログラムの候補を提示する。また、セキュリティ管理コンピュータ102の管理者が、プログラムの実行可否を判断するだけでなく、予め安全度の閾値に用いて、閾値以下の安全度のプログラムの実行を自動的に抑止することができる。

(もっと読む)

21 - 40 / 241

[ Back to top ]