Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

221 - 240 / 241

セキュリティポリシーを配布するための方法およびシステム

【課題】コンピュータシステムの脆弱性が利用されるのを防止する。

【解決手段】保護対象のホストコンピュータシステムで実行されるファイアウォールエージェントは、施行エンジンのためのセキュリティポリシーを受け取り、施行エンジンは、セキュリティポリシーをホストコンピュータシステム上で施行することを担う。セキュリティポリシーは規則を有し、各規則は、条件と条件が満たされるときに実施される動作とを提供する。規則は規則タイプも有し、規則タイプは、規則の施行を担うセキュリティコンポーネントを配布システムが識別するのに使用される。ホストコンピュータシステムで受け取ったセキュリティポリシーを配布するために、ファイアウォールエージェントは、規則タイプに部分的に基づいて、どの施行エンジンに規則が適用されるかを識別する。ファイアウォールエージェントは、識別された施行エンジンに規則を配布し、施行エンジンは規則を施行する。

(もっと読む)

ネットワークにおける侵入検知装置及び侵入検知方法

【課題】 必要に応じて差等的に侵入検知を適用することが可能な侵入検知装置及びその方法を提供する。

【解決手段】 受信したパケットについて侵入検知のためのパターンマッチングを実行する機能を備え、パターンマッチングを実行するか否かを制御信号に基づいて決定するための侵入検知システム100と、受信したパケットがパターンマッチングを要請するパケットであるか否かを判定し、該判断結果に基づいて該当パケットについてのパターンマッチングを実行するか否かを示す情報を含む上記制御信号を生成して侵入検知システムに送信する交換装置120とを有する。

(もっと読む)

ネットワークコンテンツファイルへのアクセス提供におけるアクセス制御レベルを割り当てる方法および装置

ネットワークコンテンツファイルへのアクセスを提供する場合のアクセス制御レベルを割当てる方法および装置であり、クライアントノード、収集エージェント、ポリシーエンジンを含む。クライアントノードはリソースへのアクセスを要求する。収集エージェントはクライアントノードについての情報を集める。ポリシーエンジンは集められた情報を受信し、受信情報に対するポリシーの適用に応じて複数のアクセスレベルのうちの1つを割当てる。アプリケーションサーバファームは要求されたファイルのファイルタイプに関連するアプリケーションプログラムを用いて、リソースのコンテンツをクライアントノードに提示し得る。変換サーバはリソースのコンテンツを原型のフォーマットから第2のフォーマットへ変換し、変換されたリソースのコンテンツをクライアントノードに提示する。  (もっと読む)

(もっと読む)

画像形成システムと通信方法

【課題】パーソナルコンピュータから、画像形成装置に対してファイアウォール外のインターネットを介してアクセスする。

【解決手段】MFP1のメインCPUは、HDDに設定されているインターネット7上の中継サーバ8のIPアドレスまたはURLを読み出し、ファイアウォールを通して中継サーバ8にhttpsで接続し、サーバ証明書により該中継サーバ8のセキュリティを確保する。インターネット7上のPC3は、インターネット7上の中継サーバ8にアクセスし、SSL接続してクライアント証明書を送信する。中継サーバ8は、該PC3からのSSL接続でクライアント証明書を受けると共にサーバ証明書を該PC3に送信する。互いに認証できた際、該PC3は、中継サーバ8を介してMFP1に対してデータを送信し、印刷データ送付、スキャンデータの取得、設定情報の変更等のジョブを行う。

(もっと読む)

電子トラフィックを特徴づけ、管理するシステムおよび方法

ログインの点で、およびユーザのネットワーク経験を通して全てのユーザ・トラフィックを監視し、動的に管理するシステムおよび方法。ルールは、ログインの時点とその後から、ログオフまでのユーザの観察トラフィックに基づいて実施することができる。システムは、極めて高速、高効率でネットワーク・トラフィックを自動的に検知し、潜在的な攻撃に反応する。リッチ・トラフィック分析(RTA)は、より大きなネットワーク・トラフィック特徴づけ精度、検知速度、ネットワーク管理オプション、侵入防止能力を提供する。システムは、ネットワーク化されたアセットの強く、立証可能で、正確な保護を提供するユーザ、アプリケーション、データ、システム・アクセスの完全な状況で全てのネットワーク・トラフィックを見ることができる。システムは、ネットワークを横断する各ネットワーク・パケットの高速特徴づけを可能にする中央マネージャ・デバイスと通信するトラフィック・センサ・デバイスを利用する。これにより、観察したトラフィック上で合法的に行動をとり、ルールを実施するための、よりしっかりした基盤が提供される。  (もっと読む)

(もっと読む)

ハイパーテキストトランスポートプロトコルにおける侵入検知戦略

侵入検知システム(IDS)用のハイパーテキストトランスポートプロトコル(HTTP)検査エンジンは、HTTPポリシー選択コンポーネント、リクエスト統一資源識別子(URI)発見コンポーネントおよびURI正規化モジュールを備える。HTTPポリシー選択コンポーネントはパケットを用いてHTTP侵入検知ポリシーを識別する。リクエストURI発見コンポーネントはパケット内のURIを特定する。URI正規化モジュールはURIの内の難読化をデコードする。別の実施形態では、ネットワーク上で送信されたパケットが傍受される。パケットがパースされる。パケットのインターネットプロトコル(IP)アドレスが識別される。ネットワークデバイスに対するHTTP侵入検知ポリシーが決定される。パケットにおいてURIが特定される。侵入検知システムのルールによるパターンと特定されたURIとが比較される。別の実施形態では、IDSはパケット捕捉システム、ネットワークおよびトランスポート再アセンブリモジュール、HTTP検査エンジン、検知エンジンおよびロギングシステムを備える。  (もっと読む)

(もっと読む)

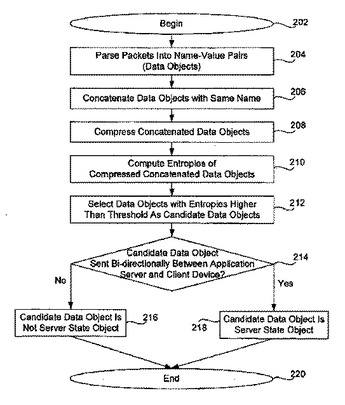

ステートレス通信プロトコルにおけるサーバ状態推測

ステートレス通信プロトコルに基づくネットワーク上で、アプリケーションサーバとクライアントデバイスとの間で送信されるパケット間の仲介サーバによって、そのアプリケーションサーバとクライアントデバイスとの間で送信されるこれらのパケットをモニタおよび解析することで、サーバ状態オブジェクトは、同定される。これらのパケットは、複数の名前−値のペア(データオブジェクト)に構文解析される。同じ名前フィールドを有する名前−値のペアのエントロピが計算され、その計算されたエントロピに基づいて、サーバ状態オブジェクトとなりそうな候補データオブジェクトが選択される。アプリケーションサーバとクライアントデバイスとの間で双方向に送信された候補データオブジェクトが、サーバ状態オブジェクトとして同定される。  (もっと読む)

(もっと読む)

サーバレス・オフィス・アーキテクチュアを規定する方法

どこでもいつでもコンピューティング・サポートを組織に引き渡すサーバレス・オフィスをアーキテクトする方法が提供される。サーバレス・オフィスは、組織の事業機能に関連付けられた事業目的および制約に基づいて選択される複数の情報技術ITコンポーネントを含み、一緒に作用して、もはやローカル・コンピューティング・サポートを持たずデスク上の僅かなクライアントしかない複数のエンド・ユーザにコンピューティング・サポート機能を引き渡す。組織がITコンポーネント選択の目的でその事業機能の目標および制約をマップしなければならないITコンポーネントの少なくとも4つのアーキテクチュラル・グルーピングを含めることにより、予め定められたサーバレス・アーキテクチュアが本発明により実現される。実現された予め定められたサーバレス・オフィス・アーキテクチュラル・グルーピングにより満たされないユニークなニーズを満たせるように、この最小セットのグループ内にローカル・グループが含まれる。  (もっと読む)

(もっと読む)

ファイアウォール・システム

ファイアウォール・システムは、下位レベルの通信プロトコル(224)及び(226)を介して内部及び外部ホスト・コンピュータ(228)及び(230)と通信する署名検証ハードウェア(222)を用いるものであり、該内部及び外部ホスト・コンピュータは、遠隔送信元及び宛先コンピュータ(238)及び(240)との複雑な通信プロトコルを実装するためにネットワーク・プロトコル・スタック(232)及び(234)を有する。送信元コンピュータ(238)は、データをチェックするデータ・チェッカー機能(250)と、データを伝送するためにデジタル署名を生成する署名機能(252)とを有する。内部ホスト・コンピュータ(228)は、伝送されたデータを受信し、それを、ハードウェア(222)が動作するより下位のプロトコル・レベルに変換する。ハードウェア(222)は、プロトコル及びチェックのためのデジタル回路を使用する。それは、ソフトウェア・アプリケーション・レベルでデータ内の署名を検証するが、単純な下位レベルのプロトコル(224)及び(226)を要求するだけである。ファイアウォール・システム(220)は、高性能接続メディア(236)を介して送信元コンピュータ(238)及び宛先コンピュータ(240)と通信する。ハードウェア(222)それ自体はまた、高性能接続メディア(227)を介してホスト・コンピュータ(228)及び(230)と通信し、他のファイアウォールを攻撃されやすくする複雑な通信プロトコルとの関与を防止する。  (もっと読む)

(もっと読む)

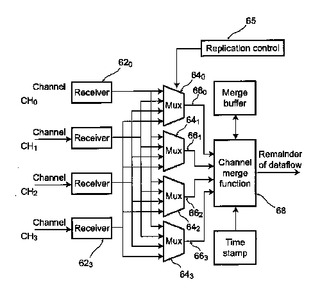

データ処理方法、ネットワークアナライザカード、ホスト、及び侵入検知システム

例えばネットワーク接続されたコンピュータシステムにおいて、ホスト上でアプリケーションを適切に実行させることを可能とする。

本発明は、データ処理方法に関する。このデータ処理方法は、データをネットワークリンクから受信する受信工程と、前記データをネットワークアナライザカード上で複製し、少なくとも二版(two editions) である複数版の前記受信したデータを生成する複製工程と、前記複数版の受信したデータを、ホストアプリケーションにより直接アクセス可能なホスト内のメモリ領域に書き込む書き込み工程と、を備える。本発明はまた、ホストとネットワークを接続するネットワークアナライザカードであって、ネットワークリンクから複数のデータフレームを受信する受信機と、前記受信したデータフレームの少なくとも2個の複製版を生成するデータ複製手段と、実質的に前記受信したデータフレームの少なくとも2個の複製版の夫々に、識別子を付加するように構成及び配置された識別子加算器であって、前記識別子は、前記データフレームを処理する際に用いるために付加される前記データフレームに関するデータを含むような識別子加算器と、を備えることを特徴とするネットワークアナライザカードに関する。  (もっと読む)

(もっと読む)

ネットワーク・セキュリティ・システムにおけるパターン発見方法及びシステム

ネットワーク・セキュリティ・システムによって収集されたセキュリティ・イベントにおいてパターンを発見することができる。一実施例において、本発明は各種監視装置からのセキュリティ・イベントを収集し、記憶する。一実施例において、記憶されたセキュリティ・イベントのサブセットは、イベント・ストリームとしてマネージャに供給される。一実施例において、本発明は、更に、イベント・ストリームにおける1以上の未知のイベント・パターンをマネージャによって発見する。  (もっと読む)

(もっと読む)

ネットワークを管理するシステムおよび方法

ネットワークを管理する方法。本方法には、ネットワークに接続されたデバイスから送信されたアクティベーションキーを受信するステップと、設定をデバイスに自動的に送信するステップと、デバイスの設定を自動的に維持するステップと、デバイスからログ情報を受信するステップとが含まれる。  (もっと読む)

(もっと読む)

ファイアウォールを有するサーバとファイアウォールを有するクライアントとの間の安全なインターネット接続を自動的に起動し動的に確立するためのシステムおよび方法

本発明は、セッション制御サーバ(SCS)を使用し、サーバとクライアントとの間の安全な接続を自動的および動的に起動し、確立するためのシステムおよび方法に関する。サーバとクライアントの両者は、ネットワークアドレス変換器または変換(NAT)ミュータ、または、ファイアウォールを通じて、信頼できないネットワーク(例えばインターネットのような)と接続される。SCSは、サーバとクライアントの両者から個別に信頼され、必要な接続パラメーターを仲介してサーバとクライアントとの間に安全な接続を確立する。当該システムと方法は、クライアント上にいかなるユーザ設定も必要とせず、サーバがクライアントから明示接続要求またはパケットを受け取る必要性を排除し、これによってサーバのファイアウォールは常時、すべてのインバウンドトラフィックを遮断し続けることが可能となる。 (もっと読む)

ピアツーピアネットワークにおいてファイアウォールを介してWEBブラウジングを提供するための方法及びシステム

ピアツーピアネットワークにおいてファイアウォールの背後に配置されたピアサーバへのWebブラウザHTTP接続を実行するコンピュータを提供するための方法及びシステムについて述べる。本方法及びシステムには、まず、ピアツーピアネットワークにプロキシサーバを提供する段階が含まれる。次に、ピアサーバは、プロキシサーバにアウトバウンドソケット接続を登録する。ピアサーバへアクセスせよというHTTP要求をプロキシサーバがwebブラウザから受信するのに応じて、HTTP要求は、要求パケットに変換され、要求パケットは、ピアサーバに送信される。ピアサーバが要求パケットを受信するのに応じて、ピアサーバは、要求パケットを変換してHTTP要求に戻し、次に、要求に応答し、これによって全般的なwebトラフィックが流れるようにする。 (もっと読む)

業務プロセスシステム及び業務プロセス方法、並びに情報処理装置

業務プロセスシステムにおいては、オープンなネットワーク層に接続された発注元が所持する端末であり、ピアツーピアネットワークアーキテクチャを実現するアプリケーションが実装されたクライアント端末501,502,503,504から送信されたデータを、オープンなネットワーク層とは隔離され且つ受注拠点の内部のLAN層とも隔離されたセグメントである受注拠点のDMZ層に接続されて当該クライアント端末501,502,503,504とピアツーピア接続したコレクタノード601を介して、受注拠点の受注データベース70に記録する。これにより、業務プロセスシステムにおいては、ピアツーピアテクノロジーを用いて、不特定多数の企業との取引をサーバレスで安価且つ高いセキュリティ性のもとに実現することができる。 (もっと読む)

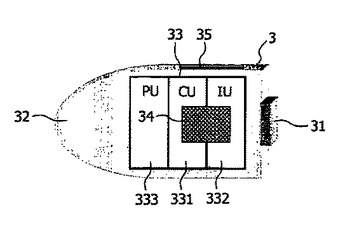

ゲストドングル、及びゲスト機器をワイヤレス・ホームネットワークに対して接続する方法

本発明は、ワイヤレス・ホームネットワークへのゲスト機器のアクセスに対するドングルに係る。該ドングルは、アンテナ及びコンフィギュレーションフリー・インタフェースを用いてゲスト機器に対して接続されるメモリ及び処理ユニットを有する。本発明はまた、ワイヤレス・ホームネットワークに対してゲスト機器を接続する方法に係る。ゲスト機器のアクセスは、ゲスト機器のインタフェースに対して接続されるドングルを介して実現される。  (もっと読む)

(もっと読む)

継承セキュリティ属性を使用したセキュアネットワーク上のプロキシ要求を管理するためのシステム及び方法

継承セキュリティ属性を使用してセキュアネットワーク上でプロキシ要求を管理することを目的とする方法、装置、およびシステムである。プロキシ要求がセキュアトンネルのセキュア属性を継承するように、HTTPプロキシトラフィックのようなプロキシトラフィックは、セキュアトンネルを通じて通り抜けられる。セキュア属性は、プロキシがサーバにアクセスすることを可能とするために使用され、それによって、それを通じて通り抜けされたプロキシコネクションへのセキュアトンネルのセキュリティプロパティを拡張することが考えられる。セキュアトンネルサービスは、プロキシ要求をクライアントから受信し、セキュリティ属性を含むようにプロキシ要求を修正する。一実施形態において、セキュリティ属性は、プロキシサービスがもう一つのセキュリティ属性を決定するために使用できることを可能とする識別子である。プロキシサービスは、セキュリティ属性を使用することを可能とされ、前記セキュリティ属性は、クライアントがサーバへアクセスすることを認証するかを決定する。 (もっと読む)

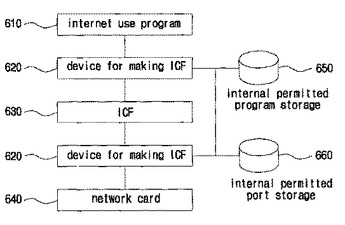

信頼できるプロセスを許可する柔軟なネットワークセキュリティシステム及びネットワークセキュリティの方法

本発明は、信頼できるプロセスを許可する柔軟なネットワークセキュリティシステム及びその方法に関するものである。本発明のシステムは、ネットワーク通信プログラムが使用するサーバポートの情報を抽出するポート監視部と;ファイアウォールによって通信を許可されたプログラムについての情報を抽出し、これを登録する内部許可プログラム格納部と;ポート監視部が、内部許可プログラム格納部に登録されているプログラムが使用するサーバポートについての情報を抽出した場合、抽出された情報を登録する内部許可ポート格納部と;インバウンドトラフィックパケットの目的地ポートが内部許可ポート格納部に登録されているか否かを判断し、登録されていないポートであれば当該パケットをファイアウォールに伝送し、登録されているポートであれば当該パケットが前記ファイアウォールを迂回するようにするファイアウォール柔軟化装置と;を含む。

(もっと読む)

(もっと読む)

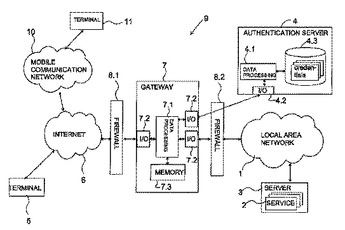

クレデンシャルを提供する方法、システム、認証サーバ、及びゲートウェイ

本発明は、第1のデータネットワーク1のサービス2を利用するためにクレデンシャルを出力する方法及びシステムに関する。ユーザは、第2のネットワーク6からゲートウェイ7を介して認証サーバ4へ送信するユーザ識別子を用いて第2のデータネットワーク6へログインし、そこで上記ユーザ識別子の検証を行い、ログインの成功に関する情報を上記ゲートウェイ7へ送信する。認証サーバ4と接続してクレデンシャルに関連する情報が格納され、その場合、ログイン段階で認証サーバ4からゲートウェイ7へクレデンシャルに関連する情報が送信される。ゲートウェイ7から1のデータネットワーク1のサービス部へクレデンシャルは送信される。本発明は、上記システムとゲートウェイ7とにおいて使用する認証サーバ4にも関する。  (もっと読む)

(もっと読む)

適応基準モデルの作成及び使用のためのシステム及び方法

適応基準モデルの作成及び使用のためのシステム及び方法が説明される。1つの説明される方法は複数のコンピュータから複数のスナップショットを受け取り、該複数のスナップショットのそれぞれがアセット名とアセット値の複数の組を備えることと、該複数のスナップショットに少なくとも部分的に基づいた適応基準モデルを自動的に作成することとを含む。 (もっと読む)

221 - 240 / 241

[ Back to top ]