Fターム[5B285CA41]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900)

Fターム[5B285CA41]の下位に属するFターム

共有鍵 (910)

公開鍵暗号系 (968)

電子署名 (761)

認証局・鍵管理サーバ使用 (336)

乱数コード利用 (562)

Fターム[5B285CA41]に分類される特許

61 - 80 / 1,363

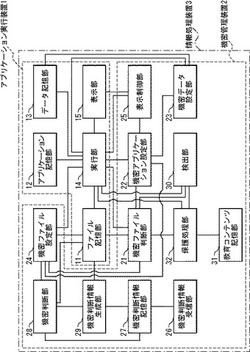

機密管理装置、機密管理方法、及びプログラム

【課題】機密ファイルの設定を自動的に行うことができる機密管理装置を提供する。

【解決手段】ファイル記憶部11で記憶されているファイルが、機密の設定のなされたファイルである機密ファイルであるかどうか判断する機密ファイル判断部21と、アプリケーションを実行中の実行部14がファイルをオープンする場合であって、かつ、オープン対象のファイルが機密ファイルであると機密ファイル判断部21によって判断された場合に、実行中のアプリケーションを機密アプリケーションに設定する機密アプリケーション設定部22と、機密アプリケーション設定部22によって機密アプリケーションに設定されたアプリケーションの実行中に実行部14がファイルをファイル記憶部11に保存する場合に、ファイルを機密ファイルに設定する機密ファイル設定部24と、を備える。

(もっと読む)

情報処理装置および方法、プログラム、並びに情報処理システム

【課題】端末装置のプラットフォームに制限されないサービスをセキュアに提供する。

【解決手段】パーソナライズドDB113は、ユーザ毎の記憶領域に、ユーザデータを記憶し、アプレットDB114は、ユーザデータを用いて、近接通信に関わるサービスを実行するためのアプレットを記憶し、通信部111は、電子機器とネットワークを介した通信を行う。認証処理部131は、電子機器からの認証情報に基づいて、電子機器を認証し、データ管理部112aは、パーソナライズドDB113において、認証された電子機器のユーザの記憶領域に記憶されているユーザデータを特定し、アプレット管理部112bは、電子機器からの、アプレットを識別する識別情報と、データ管理部112aにより特定されたユーザデータとに基づいて、識別情報に対応するアプレットを実行する。本発明は、例えば、近接通信を行う情報処理システムに適用することができる。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、周辺部のCPUの処理負荷の増加を抑制し、その認証情報の不正解析を困難にする。

【解決手段】主制御部は決定した次回のデータ種別に対応した検査値を抽出し、種別情報が認証用データの場合、その検査値を有する認証用データを生成する。主制御部は切り替え方式で変更対象パターンを切り替え、種別情報が期待値変更用データの場合、該変更対象パターンが示す検査値を期待値変更用データで変更する。主制御部は認証用データ又は期待値変更用データを有する認証情報を生成して中間部に送信する。一方、中間部は中間側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とで主制御部の認証を行う。中間部は変更対象パターンを切り替え方式で切り替え、データ種別が期待値変更用データを示す場合、変更対象パターンが示す検査値と一致する期待値を期待値変更用データで変更する。

(もっと読む)

認証システム、クライアント端末、サーバ、被認証方法、認証方法、認証クライアントプログラム、及び認証サーバプログラム

【課題】機体識別番号の流出を防ぐ。

【解決手段】認証システムは、第1の文字列と固有に与えられた機体識別番号とから所定の計算方法によって第1の不可逆な値を算出する算出部と、第1の暗証番号及び第1の不可逆な値を含む認証要求を送信する送信部と、を含むクライアント端末と、クライアント端末の第2の暗証番号、及び機体識別番号と第1の文字列とから算出された第2の不可逆な値を記憶する記憶部と、認証要求をクライアント端末から受信した際に、認証要求に含まれる第1の暗証番号と第1の不可逆な値とが、それぞれ、記憶部に記憶されるクライアント端末の第2の暗証番号と第2の不可逆な値とに合致する場合にクライアント端末を認証する認証部と、を含むサーバと、を備える認証システム。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、周辺部のCPUの処理負荷の増加を抑制し、その認証情報の不正解析を困難にする。

【解決手段】主制御部は決定した次回のデータ種別に対応した検査値を抽出し、種別情報が認証用データの場合、その検査値を有する認証用データを生成する。主制御部は切り替え方式で変更対象パターンを切り替え、種別情報が期待値変更用データの場合、該変更対象パターンが示す検査値を期待値変更用データで変更する。主制御部は認証用データ又は期待値変更用データを有する認証情報を生成して後段部に送信する。一方、後段部は後段側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とで主制御部の認証を行う。後段部は変更対象パターンを切り替え方式で切り替え、データ種別が期待値変更用データを示す場合、変更対象パターンが示す検査値と一致する期待値を期待値変更用データで変更する。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、その認証情報の不正解析を困難にする。

【解決手段】主制御部は決定した次回のデータ種別に対応した検査値を抽出し、種別情報が認証用データの場合、抽出した検査値を有する認証用データを生成する。また、主制御部は切り替え方式で変更対象パターンを切り替え、種別情報が期待値変更用データの場合、該変更対象パターンが示す検査値を期待値変更用データで変更する。主制御部は認証用データ又は期待値変更用データを有する認証情報を生成し、該認証情報を周辺部に送信する。一方、周辺部は周辺側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とを比較して主制御部の認証を行う。周辺部は変更対象パターンを切り替え方式で切り替え、前記データ種別が期待値変更用データを示す場合、変更対象パターンが示す検査値と一致する期待値を期待値変更用データで変更する。

(もっと読む)

識別情報の確認方法、識別情報を確認するためのサーバ装置および識別情報を確認するためのシステム

【課題】識別情報が正当に入力されたかどうかを判断する。

【解決手段】利用者端末の利用者が入力を要求されて入力がされた識別情報を、ネットワークを介して受信する識別情報受信部と、前記利用者端末に記憶されている第1情報を、前記ネットワークを介して受信する第1情報受信部と、前記受信された識別情報と前記受信された第1情報とに所定の関係が成立していなければ、前記受信された識別情報は正当に入力されていないと判断する判断部とを有するサーバ装置を提供する。

(もっと読む)

識別情報の確認方法、識別情報を確認するためのサーバ装置および識別情報を確認するためのシステム

【課題】識別情報が正当に入力されたかどうかを判断する。

【解決手段】利用者端末の利用者が入力を要求されて入力がされた識別情報を、ネットワークを介して受信する識別情報受信部と、前記利用者端末に記憶されている第1情報を、前記ネットワークを介して受信する第1情報受信部と、前記受信された識別情報と前記受信された第1情報とに所定の関係が成立していなければ、前記受信された識別情報は正当に入力されていないと判断する判断部とを有するサーバ装置を提供する。

(もっと読む)

クラウドサービス間の信頼関係構築方法及びシステム

【課題】クラウドコンピューティングの特性を残したまま、信頼できる認証サービスの提供を可能とする等、クラウドサービス間の信頼関係を構築できる技術を提供する。

【解決手段】本方法は、クラウドサービス間(S1,S2等)で、各自の信頼性を証明するためのチケット(T1等)を用いて、一方が他方の信頼性を確認・検証する処理手順を含む。IaaSサービス(IS)上、サービス(S1等)を実現するサーバのインスタンス(E)と、パートナー契約したサービスの情報を互いに交換して管理するクラウド連携サーバ(CS)とが設けられる。インスタンス(E)は、チケット添付モジュール、チケット確認モジュールを有する。クラウド連携サーバ(CS)は、チケット検証モジュール、チケット検証連携モジュール、及び各情報のリポジトリを有する。

(もっと読む)

仮想制御プログラム、情報処理装置及び仮想制御方法

【課題】ネットワークデバイスの種類に依存せずにVMMがネットワークデバイスを利用すること。

【解決手段】物理的に実在する物理ネットワークデバイスを有する情報処理装置上で、仮想マシンの動作を制御する仮想制御プログラムが、物理ネットワークデバイスを制御する物理デバイスドライバを含むゲストOSを仮想マシン上で動作させる。また、仮想制御プログラムが、ゲストOSに対して、かかるゲストOSが有するデバイスドライバによって制御されるネットワークデバイスが仮想化された仮想ネットワークデバイスを提供する。また、仮想制御プログラムが、仮想ネットワークデバイスと物理ネットワークデバイスとの間におけるデータ流通が、仮想ネットワークデバイスに対応する仮想デバイスドライバと物理デバイスドライバとを介して行われるように、ゲストOSに仮想ネットワークデバイスと物理ネットワークデバイスとを接続させる。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、その認証情報の不正解析を困難にする。

【解決手段】主制御部は次回のデータ種別を決定すると、該データ種別に対応した検査値を抽出し、種別情報が認証用データの場合、抽出した検査値を有する認証用データを生成する。また、主制御部は種別情報が期待値変更用データの場合、検査値及び期待値を変更する期待値変更用データを生成して検査値記憶手段の検査値を変更する。主制御部は生成した認証用データ又は期待値変更用データを有する認証情報を生成し、該認証情報を周辺部に送信する。一方、周辺部は周辺側種別情報のデータ種別が前記期待値変更用データの場合、主制御部から受信した認証情報の認証用データと2種類の期待値とを比較して主制御部の認証を行う。周辺部は周辺側種別情報のデータ種別が期待値変更用データの場合、認証情報の期待値変更用データに基づいて期待値記憶手段の期待値を変更する。

(もっと読む)

サービス提供システム

【課題】不正ダウンロードを防止するための運用コストを低減する。

【解決手段】Webサーバ7は、受信機3からインターネット経由の要求によりパスワードを生成して返信すると共にテーブルに保持し、Webサーバ6から指定されたパスワードの検索要求に応答すると共に、該当パスワードを消去する。Webサーバ6は、ダウンロードページの前に遷移するURLでアドレスが特定され、携帯端末機4からインターネットを介して、パスワードがURLに連結された文字列を受信してパスワードを抽出する。Webサーバ6は、抽出パスワードを指定して検索要求をWebサーバ7に送信し、当該パスワードがWebサーバ7に保持されている場合、抽出パスワードが有効なものと判定する。Webサーバ6は、抽出パスワードが保持されていない場合、無効である旨のエラーメッセージ画面を携帯端末機4に送信し、有効な場合、景品をダウンロードする画面を送信する。

(もっと読む)

電子機器装置、そのペアリング処理方法及びペアリング監視方法

【課題】比較的シンプルなペアリング処理方法・ペアリング監視方法でありながらも、上位装置に接続された電子機器装置と複数の従属デバイスとの関係が正しい組み合わせであるか確実に判別でき、不正な従属デバイスへのすり替えを検出することができる電子機器装置、そのペアリング処理方法及びペアリング監視方法を提供する。

【解決手段】上位装置1からの指令に従って処理を実行する電子機器装置2は、該電子機器装置2を制御する制御部20と、前記制御部20によって制御される複数の従属デバイス21,22と、を有し、前記従属デバイス21,22は、該従属デバイス21,22に固有の照合用データを記憶する照合用データメモリ部214,224を有し、前記制御部20は、前記複数の従属デバイス21,22それぞれの前記照合用データを照合する照合部202を有する。

(もっと読む)

サーバへのアクセス方法及びアクセスプログラム

【課題】安価で且つセキュリティ性の高いサーバへのアクセス方法及びアクセスプログラムを提供する。

【解決手段】本発明に係るサーバへのアクセス方法及びアクセスプログラムによれば、インターネット3を介した接続において高いセキュリティ性を確保することができる。また、端末側プログラムとサーバ側プログラムを記録させることのみで上記の動作を達成することができるため、極めて安価で導入することができる。さらに、アクセスしたストレージサーバ14をあたかもコンピュータ端末20に直接接続された仮想ドライブであるかのように使用することを可能とする。よって、ユーザはデータの読み書き保存をあたかもコンピュータ端末20に直接接続されたストレージデバイスと同様の感覚で行うことができる。

(もっと読む)

認証情報管理装置および認証情報管理方法

【課題】複数サービスの認証情報に関して、暗号化を施してセキュリティレベルを確保しつつ、複数ユーザによる1ユーザの認証情報管理も可能とする。

【解決手段】コンピュータが、所定ユーザの認証情報を暗号化する鍵を用い、該当ユーザの認証情報を暗号化し記憶装置にて保持する処理と、前記鍵を前記ユーザの認証情報を管理する該当ユーザを含む複数の管理ユーザ別に暗号化し該複数の管理ユーザの暗号化鍵を前記ユーザに対応付けて記憶装置にて保持する処理と、所定ユーザに関する認証情報の管理要求を入力装置で受け、該管理要求が示す管理ユーザの識別情報を記憶装置にて照合し、前記所定ユーザに関して該当管理ユーザの暗号化鍵を特定できた場合、該暗号化鍵を前記管理要求が示す前記管理ユーザの認証情報にて復号化して前記鍵を生成し、前記管理要求に応じて更新された前記所定ユーザの認証情報を前記鍵で暗号化し記憶装置に格納する処理を実行する。

(もっと読む)

オフライン二要素ユーザ認証システム、その方法、およびそのプログラム

【課題】認証情報漏洩の危険性を減少させたオフラインでの二要素認証のマトリクス認証を実現する。

【解決手段】提示パターンに含まれる特定の位置の要素に適用することによりワンタイムパスワードを生成するための導出ルールをパスワードとし、ユーザが使用するクライアントの識別情報を認証のためにさらに使用する二要素ユーザ認証システムであって、オフライン認証クライアント内に、クライアント識別情報と組み合わされて提示パターンをユニークに決定する値である複数のパターンシード値と、そのそれぞれに対応する複数の検証コードをクライアントに記憶させ、クライアント識別情報と選択された1つのパターンシード値に基づいて提示パターンを生成し、入力されたワンタイムパスワードを対応する検証コードに基づいて検証することによって認証を実施する。

(もっと読む)

アクセス制限プログラム、アクセス制限装置及びアクセス制限方法

【課題】禁止サイトや閲覧禁止ページへのアクセスをユーザ側で認識できるようにした。

【解決手段】禁止サイトや閲覧禁止ページへのURLを受け付ける受付部41と、入力URLに基づきページに対するアクセスを実行する実行部42と、入力URLに基づいて、ページ情報を取得する取得部43と、禁止サイト及び閲覧禁止ページの文字列を記憶した禁止サイトリスト33Aと、入力URLが禁止サイト又は閲覧禁止ページの文字列に該当するか否かを判定する判定部44と、入力URLが禁止サイト又は閲覧禁止ページの文字列に該当する場合に、ページの視認性を低下させる状態にページを透過表示する表示制御部45とを有する。

(もっと読む)

電子入力システム、および電子入力方法

【課題】入力のための操作および入力を行うことが認証された本人のみに可能となる電子入力システム、および電子入力方法を実現することが課題である。

【解決手段】入力者であるユーザの虹彩情報を読み取る虹彩読取部と、遮蔽部を備え情報入力画面を表示する表示部と、情報入力画面を用いてユーザにより情報が入力される情報入力部と、入力された情報と読み取られた虹彩情報とを電子入力管理装置に送信する入力制御部と、所定のユーザの虹彩情報が登録されたユーザ情報記憶部と、ユーザ情報記憶部に登録された虹彩情報と虹彩読取部に読み取られた虹彩情報とを用いて虹彩認証を行い、虹彩認証結果が合格か不合格かを判定する虹彩認証部と、虹彩認証結果が合格である場合に入力された情報を外部の出力部に出力する通信制御部とを備え、虹彩認証結果が合格である場合に表示部が対象の情報入力画面を表示する。

(もっと読む)

情報処理装置、パスワード診断方法およびプログラム

【課題】悪意のパスワード解析行為を見逃してしまう可能性を極力高めることなく、パスワード試行によるパスワード診断を行うことを課題とする。

【解決手段】ユーザ端末に、パスワード試行によるパスワード診断を行う診断部23と、パスワード診断に係る時刻を記録する記録部24と、記録部24によって記録された前回のパスワード診断に係る時刻を前回時刻として取得し、またパスワード診断の要否を判定するための基準時刻を取得する情報取得部21と、前回時刻が、基準時刻を基準とする所定の条件に合致するか否かを判定する判定部22と、を備え、診断部23は、判定部22によって、前回時刻が基準時刻を基準とする所定の条件に合致すると判定された場合に、パスワード診断を行うこととした。

(もっと読む)

入力情報保護装置および入力情報保護方法

【課題】保護すべき入力情報をソフトキーボードで入力しなければならず、文字入力の効率が悪い。

【解決手段】情報入力装置200に接続され、情報入力装置200から情報伝送路41を介して入力される情報を保護する入力情報保護装置100であって、情報入力装置200から入力される入力情報が保護する必要がある情報であるか否かを判断する入力情報判断部12と、情報伝送路41が暗号化されているか否かを管理する伝送路管理部13と、情報入力装置200に対して入力情報の暗号化を指示する暗号化指示部14とを備え、暗号化指示部14は、入力情報が保護する必要がある情報であり、かつ、情報伝送路41が暗号化されていない場合、入力情報の暗号化を指示することを特徴とする入力情報保護装置100。

(もっと読む)

61 - 80 / 1,363

[ Back to top ]