Fターム[5B285CA52]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 物理的破壊対策 (265) | 耐タンパ性 (172)

Fターム[5B285CA52]に分類される特許

21 - 40 / 172

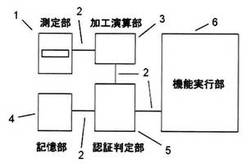

生体認証モジュール間通信

【課題】生体認証等の本人認証装置において、生体への認証が主であるため人体の近傍に装置が必要であり、各々役割を担うモジュール間の物理的信号通信区間での信号通信は攻撃を受け認証内容を傍受される可能性が大きいため、秘匿性が低下する場合がある。

【解決手段】生情報の測定部、測定情報の加工演算部、登録情報等の記憶部、測定情報と登録情報との認証判定部、判定結果による機能実行部の単一又は複数個グループが形成する集積モジュール間で、物理的に分離されている区間での信号通信を暗号化する装置

(もっと読む)

通信装置、通信方法、及び、通信システム

【課題】通信速度の低下を抑えて、セキュアな通信を行う。

【解決手段】非接触通信メディア100とRW200との間で、相互認証が行われ、相互認証の成功後に、RW200は、非接触通信メディア100にあらかじめ記憶された設定パスワードを、セキュア通信により受信する。さらに、RW200は、非接触通信メディア100から受信した設定パスワードと、ユーザから入力された入力パスワードとが一致している場合に、その一致しているパスワードから生成される個別暗号鍵でデータを暗号化した暗号化データを、高速通信により、非接触通信メディア100との間でやりとりする。本発明は、例えば、近接通信を行う場合に適用できる。

(もっと読む)

プログラム、車載装置および情報処理装置

【課題】車載装置に好適な認証用情報の生成技術を提供する。

【解決手段】画面エリア判定部106は、画面インタフェース部101と情報受信処理部103を介した入力から、軌跡情報を得る。また、格納部105には、予め鍵情報が記憶されている。そして、画面エリア判定部106と画面乱数処理部107により、軌跡情報と鍵情報から認証用情報が生成され、認証用情報は無線通信により送信される。また、情報送信処理部104と上位機器インタフェース部102により、鍵情報の更新を要求する更新要求が生成され、送信される。送信のタイミングは、車載装置100を搭載した車両の状態に基づいたタイミングである。そして、更新要求に応じて無線通信により送信される新たな鍵情報は、上位機器インタフェース部102と情報受信処理部103を介して受信され、格納部105に記憶される。

(もっと読む)

サービス提供システムおよび方法

【課題】ハードウェア・トークンにおけるライフサイクル管理にかかる発行、物流および運用管理に関する稼動やコストの負担を軽減するサービス提供システムを提供する。

【解決手段】個人のセキュリティ属性情報を格納する従来の個人所有のハードウェア・トークンに替えて、個人情報管理サーバ1は、個人の利用端末3からの要求に応じて、または個人の利用端末3からの要求に基づくサービス提供サーバ2からの要求に応じて、個人の識別情報登録と同時に初期のサービスを登録し、サービスの登録に際し、サービスに対する個人のセキュリティ属性情報を生成し登録する。個人の識別情報の登録後は、個人の利用端末3からの要求に基づくサービス提供サーバ2からの要求に応じてサービスを追加し、サービスの追加に際し、サービスに対する個人のセキュリティ属性情報を生成し登録し、個人の利用端末3からの要求に応じて個人のセキュリティ属性情報を更新・削除する。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

暗証番号入力装置

【課題】真の暗証番号入力装置の入力部が偽暗証番号入力装置の入力部で覆われた場合に、顧客がそれに気づかずに暗証番号を押下入力してしまうことを防止する。

【解決手段】各入力キー101をそれぞれ発光させることのできるEPP110を備えた暗証番号入力装置100であって、暗証番号を入力する前に、任意の入力キー101を発光させ、その発光した入力キー101を顧客に押させることで、顧客の入力操作と真の暗証番号入力装置100との間の確認をとれるようにし、偽暗証番号入力装置のような不正装置が用いられている場合は暗証番号を入力規制して暗証番号の盗み取りを未然に防止することができる。

(もっと読む)

生体情報を保存した不正防止セキュリティカード及びその使用方法

【課題】クレジットカードの改ざん或いは複製を防止でき、使用者個人のIDを確認して窃盗者の悪用を免れること。

【解決手段】個人の生体情報を利用して身分及び権限を確認し、カード発行前に、カード所有者の生体情報はセキュリティカード上の透明生体情報エリアに保存され、セキュリティカード中に保存されたカード所有者の生体情報によって固有のカード番号を付与し、セキュリティカードが使用されカード所有者の生体情報が入力された時、続けて入力された生体情報とセキュリティカード中に保存された生体情報の比較照合が行われ、入力された生体情報とセキュリティカード中の生体情報が一致した場合、カード所有者の身分が確認されて固有のカード番号にアクセスでき、未確認の場合はアクセスできない。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

情報処理方法および情報処理システム

【課題】ネットワークを介したデータ通信に際して良好なセキュリティを確保し、なりすまし行為の防止を可能とする。

【解決手段】公衆回線で接続された所定装置400より認証要求を受信しユーザ認証に成功した場合にユーザ確認要求を第2サーバに送る確認要求部110と、第2サーバ200からユーザ確認の成功通知を受信した場合に前記所定装置に所定データを送信するサービスデータ送信部111とを備えた第1サーバ100と、第1サーバよりユーザ確認要求を受信し該当ユーザに関するユーザ施設の所在地情報を特定するユーザ施設特定部210と、専用回線で結ばれた計測装置より利用要求を受信し該当計測装置の設置場所情報を特定し、計測装置の設置場所情報とユーザ施設の所在地情報とが一致した場合、該当ユーザの識別情報を含むユーザ確認の成功通知を第1サーバ100に送る確認結果通知部211とを備えた第2サーバ200とから情報処理システム10を構成する。

(もっと読む)

生体認証装置および生体認証方法

【課題】生体認証に関する秘匿すべき情報をより安全に保持することが可能な生体認証装置および生体認証方法を提供すること。

【解決手段】本発明に係る生体認証装置は、汎用的な演算処理及び/又は制御処理を行うCPUコアと、生体の少なくとも一部を撮像することで生成される信号に基づき、撮像した生体の画像に対応する生体撮像データを生成するセンサ部と、生体撮像データから生体に固有な情報である生体情報を抽出し、当該生体情報の認証に関する処理を行う認証エンジンと、CPUコア、センサ部および認証エンジンの少なくともいずれかが行う処理により生成されたデータを格納する第1メモリおよび第2メモリと、CPUコア、センサ部、認証エンジンおよび第1メモリを相互に連結する第1バスと、センサ部、認証エンジンおよび第2メモリを相互に連結する第2バスと、を備える。

(もっと読む)

ホスト装置、認証方法、並びに、コンテンツ処理方法及びそのシステム

【課題】ホスト装置に着脱可能な外部記憶媒体に格納されているコンテンツについて正規の利用者による利用を確保しつつ不正利用をより確実に防止する。

【解決手段】サーバ30は、ホスト装置20に装着して使用される外部記憶媒体10の利用者に通信サービスの加入者として予め付与された加入者識別情報と、外部記憶媒体10を識別する媒体識別情報とを、互いに対応付けて登録する。外部記憶媒体10がホスト装置20に装着されたとき、サーバ30は、ホスト装置10及び通信ネットワーク50を介して外部記憶媒体10から、外部記憶媒体10に格納されている媒体識別情報を取得するとともに、ホスト装置20で使用されている加入者識別情報を取得する。サーバ30は、ホスト装置20で使用されている加入者識別情報と、外部記憶媒体10から取得した媒体識別情報に対応付けて登録されている加入者識別情報とが一致しているか否かを判定する。

(もっと読む)

鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラム

【課題】生体認証装置の外部で安全に暗号化テンプレートを管理することが可能な生体認証システムを構築するための鍵格納装置を提供すること。

【解決手段】暗号化されたテンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取り、受け取ったパッケージデータからテンプレート暗号鍵及び認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納し、端末からテンプレート暗号鍵の利用要求を受けた場合に不揮発性メモリに格納された認証鍵に基づく認証情報を用いて端末と相互認証し、相互認証が成功した場合に不揮発性メモリに格納されたテンプレート暗号鍵を端末が利用可能な状態にする、鍵格納装置が提供される。

(もっと読む)

テンプレート書き込み装置、生体認証装置、テンプレート書き込み方法、テンプレート提供方法、及びプログラム

【課題】安易な手法で生体認証用のテンプレートが不正に複製されることを防止可能なテンプレート書き込み装置を提供すること。

【解決手段】暗号化された生体認証用のテンプレート、及び当該テンプレートの生成時刻を示す時刻情報を取得するテンプレート情報取得部と、前記テンプレート情報取得部で取得されたテンプレートがメモリに書き込まれる書き込み時刻を取得する書き込み時刻取得部と、前記テンプレート情報取得部で取得された時刻情報が示す生成時刻と、前記書き込み時刻取得部で取得された書き込み時刻との間の時間差を算出する時間差算出部と、前記時間差算出部で算出された時間差が所定値よりも小さい場合に前記テンプレート情報取得部で取得されたテンプレートを前記メモリに書き込むテンプレート書き込み部と、を備える、テンプレート書き込み装置が提供される。

(もっと読む)

シンクライアント接続管理システム、およびシンクライアント接続管理方法

【課題】シンクライアントシステムにおけるユーザに対しその利用目的等に応じて複数の利用環境を提供可能とする。

【解決手段】ID、パスワードの組の入力を受け、認証デバイスに対し前記組が登録済みか問う問合わせ要求を送るID照会部と、前記組が登録済みである時に前記組に応じた接続先情報の問い合わせ要求を認証デバイスに送信して接続先情報を受信する接続先選定部と、接続先情報に基づきシンクライアントサーバとのシンクライアント接続の確立処理を実行するリモート接続部とを備えるシンクライアント端末と、シンクライアント端末より、ID、パスワードの組が登録済みであるか問う問い合わせ要求を受信し判定結果を返す応答部と、シンクライアント端末より前記組に応じた接続先情報の問い合わせ要求を受信しシンクライアントサーバのアドレスを接続先情報として返信する接続先通知部とを備える認証デバイスと、からシンクライアント接続管理システム10を構成する。

(もっと読む)

端末装置の認証方法、端末装置の認証システム、端末装置、および、サービス提供者装置

【課題】

第一チップと第二チップを装着した携帯電話において,携帯電話事業者による第一チップを用いる接続認証と,サービス提供者による第二チップを用いるサービス認証と,が独立して提供されているが,携帯電話事業者がサービス提供者のユーザを識別したり,サービス提供者が携帯電話加入者を識別したりすることができない。

【解決手段】

携帯電話事業者とサービス提供者が携帯電話認証処理を行う際に,携帯電話が,装着された第一,第二チップを用いて,接続認証情報とサービス認証情報とを関連付けた接続サービス認証情報を生成し,該認証情報を携帯電話事業者とサービス提供者が連携して検証し,サービス提供を行う。

(もっと読む)

アクセス制御システム、アクセス制御方法およびアクセス制御用プログラム

【課題】従来のアクセス制御システムでは、解釈できるアクセスポリシーが、アクセス主体・アクセス客体・アクションなどに関する条件の定義と、アクセス可否の定義のみを含み、責務の定義を含まないため、責務の定義を含むアクセスポリシーの実施が困難であった。

【解決手段】監視手段105は、仮想化手段103から伝達される入出力イベントに対して、アクセス可否を制御することに加えて、ポリシー解釈部106からの責務実施指示に応じて、責務実施インタフェース108を介して、適切な責務実施手段107を呼び出す。責務実施インタフェース108は、入出力イベントや責務の名前・パラメータ等の監視手段105からの入力に応じて、責務管理表1081を参照して、責務を実施すべき責務実施手段107を特定する。

(もっと読む)

メモリ装置、メモリ装置システム及びその方法

【課題】標準的なPCの外部接続端子に接続し、指紋認証を行うだけで、万全なウィルス対策が施されたシンクライアントシステムが構築可能なメモリ装置を提供することを目的としている。

【解決手段】設定登録情報格納手段12と、OS格納手段14と、アプリケーション格納手段13と、指紋センサー16と、指紋登録情報格納手段17と、指紋認証手段18と、起動情報格納手段15と、制御手段11と、で構成されてなり、前記設定登録情報格納手段12は、前記OSプログラムによって秘匿され、前記アプリケーション格納手段13は、前記OSプログラムによって外部から書き込みできないように制御され、前記OS格納手段14には、OSプログラム以外のデータが書き込まれないように制御するファームウェアが組み込まれてなり、さらに、前記指紋登録情報格納手段17には、指紋情報以外のデータが書き込まれないように制御するファームウェアが組み込まれてなるものとしている。

(もっと読む)

カード型ワンタイムパスワード生成器及び初期発行方法

【課題】 カード形状のワンタイムパスワード生成器において、カード形状に成型の後に、識別番号や鍵を埋め込む初期発行を可能とし、かつ、初期発行の後は、識別番号や鍵が改竄あるいは盗み見などされることがないよう、安全な状態で格納されることを課題とする。

【解決手段】 カード内に、外部リーダライタと非接触通信可能な通信モジュール21を設け、カードを成型した後に、非接触通信により、初期発行のためのパラメータをCPU12に格納する。また、同パラメータを格納した後に、通信モジュール21の一部を切り取ることにより通信機能を無効化する。

(もっと読む)

認証装置、認証方法、及びプログラム

【課題】ステータスレジスタ値の固定攻撃に対する耐性を有する認証装置を提供すること。

【解決手段】互いに異なる第1又は第2のビット値が格納されるレジスタと、入力情報と当該入力情報に対応する認証情報とが一致するか否かを判定して、当該判定結果が真の場合にレジスタに第1のビット値を格納し、偽の場合にレジスタに第2のビット値を格納する第1の判定処理部と、入力情報と当該入力情報に対応する認証情報とが不一致であるか否かを判定して、当該判定結果が真の場合にレジスタに第1のビット値を格納し、偽の場合にレジスタに第2のビット値を格納する第2の判定処理部と、第1の判定処理部による判定処理でレジスタに第1のビット値が格納され、各第2の判定処理部による判定処理でレジスタに第2のビット値が格納された場合に認証成立と判定する認証装置が提供される。

(もっと読む)

21 - 40 / 172

[ Back to top ]