Fターム[5B285CA52]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 物理的破壊対策 (265) | 耐タンパ性 (172)

Fターム[5B285CA52]に分類される特許

101 - 120 / 172

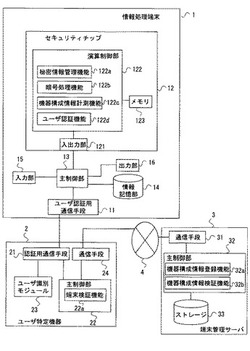

情報処理端末認証システム及び情報処理端末認証方法,情報処理端末認証用プログラム

【課題】情報処理端末のシステム環境を示す機器構成が正常であるか否かを検証する際に、そのシステム環境の利用権限のある正当なユーザの利益を保護し、不正アクセスによる検証開始を排除する。

【解決手段】SIMのようなモジュール23を搭載した機器2と、TPMのようなセキュリティチップ1を搭載した端末1を連携させてユーザ認証を行うことで情報処理端末1を利用する権限のあるユーザを確実に認証してから機器検証を実施することが可能となり、情報処理端末1のシステム環境を示す機器構成が正常であるか否かをセキュリティチップ12を利用して検証する際に、そのシステム環境の利用権限のあるユーザをその正当性と共に認証することができる。

(もっと読む)

シンクライアントシステム、これに用いるサーバ、クライアント端末、セキュリティカード並びにデータ通信方法

【課題】耐タンパ性を備えたICチップに格納するカード認証に用いる認証情報を少なくし、セキュリティカードのコストを減少させ、セキュリティカードにあるいはサーバに保持した認証情報を読み出されてもユーザの成りすましを困難にして安全にサーバに格納するユーザデータを通信することができるようにする。

【解決手段】サーバは、サーバ側カード認証情報割符との複合化を行うカード認証情報複合化手段、複合化されたカード認証情報と予め格納したカード認証情報とを照合するサーバ側認証情報生成手段および照合の結果に基づいて送信を行うサーバ側生体情報割符送信手段を有し、セキュリティカードはカード側生体認証情報割符との複合化を行う生体認証情報複合化手段、照合してカード側認証情報の生成を行うカード側認証情報生成手段および照合の結果に基づいて生成したカード側認証情報の送信を行うカード側認証情報送信手段を有する。

(もっと読む)

ICカードシステム、その分割情報/秘密情報生成端末、プログラム

【課題】秘密情報を管理するセンタ等が故障等した場合でも運用に支障をきたすことなく、且つ秘密情報が漏洩する可能性を極めて低くする。

【解決手段】端末4は、秘密情報配信センタ1から取得した秘密情報Pを、秘密分散法により分割して、複数の分割情報P1〜P4を生成して、各分割情報を各端末10(A〜D)に配信して、その耐タンパメモリに記憶させる。その後、各端末10が起動する毎に、端末4は、各端末10から上記分割情報を収集して秘密分散法により秘密情報Pを生成(復元)して、これを各端末10に配信する。各端末10は、配信された秘密情報Pを自己の揮発性メモリに記憶して運用するので、電源OFFにより秘密情報Pは消去される。

(もっと読む)

サービス提供方法、および、属性情報管理装置、サービス提供装置、ユーザ端末ならびにそれらのプログラム

【課題】BtoBtoCビジネスにおいて各事業者でユーザに割り振ったIDを事業者間で秘匿し、第三者機関にIDを作成する専用装置を設けずに事業者間でユーザを特定できる技術を提供する。

【解決手段】コンテンツホルダの属性情報管理装置2は、ユーザ情報記憶手段144に記憶されたユーザの属性情報に紐付けられた管理装置ユーザIDに基づいてユーザを認証する管理装置ユーザ認証手段154と、ユーザに対してISPがコンテンツホルダと連携するためのIDを示す連携IDを管理装置ユーザIDに紐付ける連携ID格納手段161と、問合せメッセージを連携IDと共にサービス提供装置4から受信する問合せメッセージ受信手段173と、受信した連携IDで特定されるユーザの属性情報に基づいてサービスの提供可否を判別する提供可否判別手段159と、判別結果をサービス提供装置4に送信する応答メッセージ送信手段174とを備える。

(もっと読む)

信用インフラストラクチャ支援システム、安全な電子交易、電子商取引、交易プロセス制御及び自動化のための方法及び技術、分散コンピューテーション及び権利管理

【課題】電子交易のための権利管理および支援サービスの統合されたモジュラアレイを提供する。

【解決手段】管理および支援サービスは、財政管理、権利管理、認証当局、規則手形交換、使用手形交換、安全なディレクトリサービス、ならびにインターネットおよび/またはイントラネットにわたって機能する他の取引関連能力を行うための安全な基礎を供給する。分散交易ユーティリティは、交易管理源を最適に有効利用し、電子交易成長の需要に順応するように実用的にスケーリングし得る。異なる支援機能は、様々なビジネスモデルおよび/または他の目的に適合するように、階層的かつ/またはネットワーク化された関係において共に集められ得る。モジュラ支援機能は、異なるアレイにおいて組み合わされ、異なる設計の実現および目的のために、異なる交易ユーティリティシステムを形成し得る。

(もっと読む)

汎用認識システムおよび汎用認識方法

【課題】環境を用いて暗号化キーへのアクセスを制御する、システム、方法、およびプログラムプロダクトを提供すること。

【解決手段】暗号化キーに対する要求および環境識別子を受信した際、その暗号化キーが環境識別子に関連づけられない場合、要求は拒否される。一方、これらが関連づけられる場合、本システムはユーザ提供環境認証データ項目をユーザから受信する。環境認証データの例としては、パスワード、ユーザ識別子、ユーザ生体データ(たとえば指紋スキャンなど)、スマートカード、などが挙げられる。本システムは、記憶された環境認証データ項目を安全な(たとえば暗号化された)記憶場所から検索する。検索された記憶された環境認証データ項目は、受信された環境識別子に対応する。受信された環境認証データ項目は検索された記憶された環境認証データ項目を用いて認証される。認証が成功すると、ユーザは要求対象である暗号化キーの使用を許可され、そうでない場合、要求は拒否される。

(もっと読む)

自動取引装置およびIC媒体リーダライタ

【課題】非接触ICチップ220の外で生体照合を行い、かつ高いセキュリティーを確保できるATM101および非接触ICリーダライタ107を提供する。

【解決手段】ATM101に、不正行為から保護する耐タンパ機構319と、該耐タンパ機構319の保護範囲内で、前記生体情報読取装置108から前記利用者生体情報を取得し、前記非接触ICチップ220から前記生体情報データ321を取得し、前記利用者生体情報と前記生体情報データ321とを照合して本人確認する生体照合プログラム311とを有する非接触ICリーダライタ107を備えた。

(もっと読む)

記録デバイス、集積回路、アクセス制御方法、プログラム記録媒体

【課題】電子端末をブートさせることができる記録メディアの、データへのアクセスの利便性を高める。

【解決手段】電子端末30は、セキュア領域を備える記録メディア10が挿入されると記録メディア10から所定のプログラムを読み出す。このプログラムの処理の結果、記録メディア10は、電子端末30に挿入された時における電子端末30の起動状況を判定する。判定の結果、電子端末30の起動直後から記録メディア10が挿入された場合は、セキュア領域へのアクセスの制限を緩くする。記録メディア10の挿入時点が、電子端末30の起動完了に近づくほど、記録メディア10は、セキュア領域へのアクセス制限を厳しくする。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

情報処理方法、情報処理システム、プログラム及び記憶媒体

【課題】サービス提供側は、サービスの利用条件をユーザに選択させ、選択された利用条件に基づいて利用権情報を生成し、生成された利用権情報に従ってサービスをユーザに提供すること。

【解決手段】サーバが、サービスの利用条件をユーザに選択させ、選択された利用条件に基づいてサービスの利用条件を記述する利用権情報を生成し、サービスを実行するためのデータをサービス提供装置に送信しておく。サービス提供装置は、認証装置によってユーザが認証された場合に、送信されたサービスを実行するための処理を、生成された利用権情報に従って実行するように制御する。

(もっと読む)

データ管理システム

【課題】二次的なデータベースが公開される場合であっても、適切にアクセス制限を行う。

【解決手段】データ管理システムは、DBサーバ100と鍵管理サーバ200とを含んで構成される。鍵管理サーバ200は、クライアント端末300から、DBサーバ100のデータベースのデータを含むデータベースを、DBサーバ100へ登録するための登録要求を、当該データベースの利用許諾条件及び登録許諾条件を示す情報と共に受信するDB利用/登録請求入力ポート206と、利用許諾条件及び登録許諾条件が、取得元のデータベースの登録許諾条件を満たすか否かを判断するDB登録条件可否判断モジュール211と、登録許諾条件を満たすと判断された場合、データベースをDBサーバ100への登録のために暗号化する登録用暗号鍵を生成して送信する暗号鍵生成モジュール212とを備える。

(もっと読む)

装置へのユーザーの認可

【課題】 本発明は、ユーザーを認可する方法及び装置を提供する。

【解決手段】 要求側は、データに対する呼び掛けデータの要求を提出する。第1の装置は呼び掛けデータを生成し、及び呼び掛けデータを要求側へ供給する。要求側は、呼び掛けデータに応答する応答データを得る。要求側は、呼び掛けデータ及び要求側の識別情報を第2の装置へ提供することにより、応答データを得て良い。第2の装置が要求側の識別の検証に成功すると、第2の装置は、応答データを要求側へ提供する。要求側はその後、応答データを第1の装置へ提出する。応答データを要求側から受信することに応じ、第1の装置は応答データを検証する。第1の装置が応答データの認証に成功すると、第1の装置は要求側にアクセスを許可する。

(もっと読む)

セキュアリモートアクセスシステム

【課題】 利用者が不特定のクライアントからサーバに対し暗号通信を行いながらアク

セスし、業務遂行を行うセキュアリモートアクセスシステムにおいて、利用者の認証デバ

イスとして耐タンパデバイスを内蔵するストレージデバイスを利用することにより、利用

者の利便性を向上させるセキュアリモートアクセスシステムを提供する。

【解決手段】 認定された耐タンパデバイス搭載したストレージデバイスを利用者に配

布し、利用者がストレージデバイスを不特定のクライアントに接続し、ストレージデバイ

ス内の認証情報とアプリケーションを用いてサーバを遠隔操作するサーバクライアントシ

ステムを提供することにより、利用者の使い勝手を向上することが可能で、結果としてシ

ームレスに職場内外での業務遂行機能を利用でき、かつ操作したクライアント内に残る機

密情報を低減することにより、ユーザのクライアント利用時のセキュリティ及び利便性を

向上させるリモートアクセスシステムを提供できる。

(もっと読む)

認証システムおよびその方法

【課題】

PIN情報をデータキャリアの外部に露出させず、認証管理のための従来のアプリケーションを修正することなく、新規な認証の仕組みを提供する。

【解決手段】

データキャリアは、内部でPIN情報を生成する手段と、サービスアプリケーションに関連して、生成されたPIN情報を保管するPIN保管部と、利用者本人に固有の情報を保持する認証情報保管部と、認証情報保管部に保持された認証情報を参照して正当な利用者を認証するための認証アプリケーション部と、認証アプリケーションによる認証結果に従って、PIN保管部に保管されたPIN情報を検証する手段と、この検証手段によるPIN情報の検証の結果に従ってサービスを行うサービスアプリケーション部とを有する。

(もっと読む)

情報処理装置、管理方法、及びコンピュータプログラム

【課題】どのようなWebサーバが発行するクッキーファイルであっても、安全に管理することが可能な情報処理装置を提供する。

【解決手段】Webサーバ3からクッキーファイルを取得して、記憶媒体20に記憶するクライアントPC1である。クッキーファイルを暗号化及び復号するための電子鍵の使用可否を決定するライフサイクル管理サーバ2から、使用可データを受け取ったときに当該電子鍵を有効化し、使用不可データを受け取ったときに当該電子鍵を無効化する電子鍵管理部16と、電子鍵管理部16により電子鍵が有効化されている場合に、クッキーファイルを暗号化して記憶媒体20に記憶する暗号化部12と、電子鍵管理部16により電子鍵が有効化されている場合に、記憶媒体20に記憶されている暗号化されたクッキーファイルを復号する復号部14と、を備える。

(もっと読む)

検疫装置、検疫プログラム、検疫方法、健全性チェック端末及び検疫システム

【課題】コンピュータの検疫処理において、アンチウイルスソフトの実行等の健全性チェックにかかる時間を短縮又は排除することを目的とする。

【解決手段】検疫装置100は、予め検疫処理済の端末を示す検疫処理済情報と端末を検疫処理した時を示す検疫処理時情報とを記憶する。検疫装置100は、端末200からネットワークへの接続要求を受信すると、検疫情報記憶部が記憶した検疫処理済情報に基づき、送信元端末が検疫処理済の端末であるか否かを判定する。また、検疫装置100は、検疫情報記憶部が記憶した検疫処理時情報が示す送信元端末を検疫処理した時の後、送信元端末が外部の機器へ接続したか否かを判定する。そして、検疫装置100は、送信元端末を検疫処理済の端末であると判定し、かつ送信元端末が外部の機器へ接続していないと判定した場合、健全性チェックを行うことなく端末200からの接続要求に対して許可応答する。

(もっと読む)

コンピュータおよび共有パスワードの管理方法

【課題】セキュリティを保護するBIOSおよび磁気ディスク装置のパスワードを、複数ユーザで共有できるコンピュータおよび共有パスワードの管理方法を提供する。

【解決手段】

当該ユーザのみが入力できる外部鍵を利用して内部鍵を暗号化し、さらに内部鍵を利用して共有パスワードを暗号化する。暗号化された内部鍵および共有パスワードは、読み取り禁止設定が可能な不揮発性記憶手段に格納される。このことにより、ユーザは自らの外部鍵を知っていれば、共有パスワードを知らなくても当該コンピュータを使用でき、共有パスワードを変更できる。

(もっと読む)

ICカードおよび電子バリュー譲渡システム

【課題】ICカード間での電子バリューの譲渡処理時にユーザ操作の負荷を軽減させるICカードおよび電子バリュー譲渡システムを提供する。

【解決手段】電子バリュー譲渡システムは、ホスト機器A-00と、本人認証機能付ICカードA-20aと、譲渡元ICカードA-20bと、譲渡先ICカードA-20cとを備えている。ICカードは、接触I/FA-21と、フラッシュメモリA-22と、TRM(Tamper Resistant Module)A-23とを備えている。カードアプリケーションA-24は、コマンドディスパッチャA-24aと、本人照合部A-24bと、属性情報判断部A-24cと、カードアプリ動作モード変更部A-24dと、譲渡データ読み出し部A-24eと、暗号処理部A-24fと、本人情報読み出し部A-24gと、証明書格納領域A-24hと、譲渡対象データのポインタ情報を格納するデータ格納領域A-24iとを備えている。

(もっと読む)

アプリケーションおよびインターネットベースのサービスに対する信頼されるシングル・サインオン・アクセスを提供するための方法および装置

TC(信頼されるコンピューティング)技術に基づくパスワード管理およびSSO(シングル・サインオン)アクセスのための方法および装置。この方法は、プロキシSSOユニットとWebアクセス・アプリケーションとの両方と対話して、パスワードおよびSSO資格証明の生成、格納、および取り出しを行う、セキュアな信頼される機構をもたらす、TCG(Trusted Computing Group)のTPM(信頼されるプラットフォームモジュール)を実装する。本発明の様々な実施形態は、ユーザーが、ユーザーのデバイス上に存在するセキュアなプロキシに1回だけサインオンした後、事前識別されたサイトグループに属する1つのサイトから別のサイトに、セキュアに、かつ透過的に飛ぶことを許す。  (もっと読む)

(もっと読む)

生体認証システム

【課題】 安全性が高く、かつ、コストを低減することができる指紋照合システムを提供する。

【解決手段】 耐タンパ性を有したICカード100と、ICカード100に対して情報の読み書きを行う耐タンパ性を有したリーダライタ110とを備え、リーダライタ110は、指紋入力部113により読みとった指紋画像を、前処理部112で前処理し、抽出した中間情報をICカード100に送信し、ICカード100は、前記中間情報と指紋情報104との照合を行い、当該照合が一致したときに、電子認証に使われる認証情報105を使用可能にし、アプリケーション131との間で電子認証を行う。

(もっと読む)

101 - 120 / 172

[ Back to top ]