Fターム[5B285CB94]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | チャレンジ&レスポンス (298)

Fターム[5B285CB94]に分類される特許

41 - 60 / 298

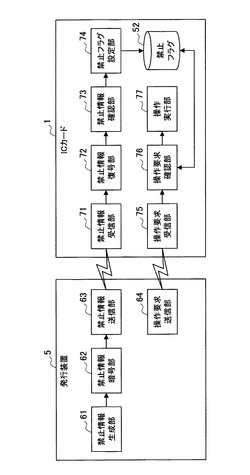

情報処理装置、情報処理方法およびプログラム

【課題】セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供する。

【解決手段】DES方式と、DES方式とは異なるセキュリティ強度を有するAES方式に対応可能なICカード1であって、 DES方式を用いてICカードの記憶領域に対して行われる所定の操作を禁止するための禁止情報を、AES方式を用いて発行装置5から受信する禁止情報受信部71と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止フラグ設定部74と、 サービス提供装置3または発行装置5から操作の要求を受信する操作要求受信部75と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部77とを備える。

(もっと読む)

情報処理装置及び方法、並びにプログラム

【課題】セキュアエリアを有しない情報処理装置であっても他の情報処理装置を低コストで安全に認証することができるようにする。

【解決手段】 パーソナルコンピュータ71は、チャンレジCkとレスポンスRkとの組み合わせがn通り格納されているリスト81を保持する。パーソナルコンピュータ71は、i番目のチャレンジCiを選択してICカード72に送信する。ICカード72は、チャレンジCiを復号化し、算出値Aiを得る。ICカード72は、算出値Aiを暗号化し、暗号化された算出値Aiを、レスポンスRとしてパーソナルコンピュータ71に送信する。パーソナルコンピュータ71は、i番目のレスポンスRiをリスト81から選択し、レスポンスRとレスポンスRiとを比較する。レスポンスRとレスポンスRiとが一致する場合、パーソナルコンピュータ71は、ICカード72を認証する。本発明は、ICタグに適用することができる。

(もっと読む)

電子ファイル管理システムおよび管理方法

【課題】クライアントの負担を少なくして暗号化ファイルを安全、確実に管理でき、しかも暗号化ファイルを体系的に管理でき、さらには標準Webブラウザに改造を加えることなくシームレスに追加・結合できる。

【解決手段】クライアント100が所有するファイルを暗号化してWebファイルサーバ200に送信し、さらにWebファイルサーバに格納した段階でもファイル自身を暗号化しておく。また、ファイル暗号化のための暗号鍵はクライアントとサーバのセッション毎に自動生成で管理する。また、クライアントは、既存の標準Webブラウザ機能に加えて、暗号フィルタ処理部120とリダイレクトドライバ130を追加した構成とする。

(もっと読む)

情報伝達システム

【課題】電波や赤外線等、第三者に傍受される可能性がある通信手段を用いることなく2つの装置間にて一連の情報をやりとりする。

【解決手段】情報処理端末10にて携帯端末20の所有者を認証するために生成された乱数が光学的に読み取られることによって情報処理端末10から携帯端末20に伝達され、その後、携帯端末20において情報処理端末10から読み取られた乱数に応じたパスワードが生成され、このパスワードが光学的に読み取られることによって携帯端末20から情報処理端末10に伝達される。

(もっと読む)

端末の初期設定方法および初期設定装置

【課題】データベース装置と、データベース装置から情報を読み出して端末への書き込みを行う情報書き込み装置とを備えた端末の初期設定装置において、安全かつ確実に実施する。

【解決手段】情報書き込み装置は、ICカードによりユーザの認証を行い、データベース装置から送信されたチャレンジをICカードがもつ所定の共通鍵を用いて暗号化してレスポンスを生成し、このレスポンスを公開鍵で暗号化してデータベース装置に送信し、データベース装置は、ID番号に対応付けてICカードと同じ所定の共通鍵を保持し、チャレンジをID番号に対応する所定の共通鍵を用いて暗号化してレスポンスを生成し、情報書き込み装置から送信された公開鍵で暗号化されたレスポンスを受信し、公開鍵に対応する秘密鍵で情報書き込み装置で生成されたレスポンスを復号化し、このレスポンスとデータベース装置内で生成したレスポンスとを照合し、相互認証を行う。

(もっと読む)

認証処理方法及び装置

【課題】(1)単純な構成のPUF回路を用いながら模擬デバイスを識別し、(2)PUF回路の処理性能を低下させず、(3)ECCを利用せず、確からしさを判定し、(4)ローカルでの認証を行ない、(5)利用回数に制限を持たせない。

【解決手段】本発明は、PUFデバイスと、該PUFデバイスの動作を解析してチャレンジ入力からレスポンス出力を計算するのに必要なPUFパラメータの抽出とそのときのPUFデバイスの電力波形或いは電磁波形或いは処理時間を観測して動作状態を特徴づける動作パラメータの抽出を行ない、この抽出した各パラメータに基づき該PUFデバイスの認証を行うPUFリーダーとを備える。PUFリーダーは動作パラメータに基づき、PUFデバイスのレスポンス生成中の動作を監視して正当なPUFデバイスであるかどうかの真贋判定を行う。

(もっと読む)

統合入力デバイスおよび統合出力デバイスを備えるUSBコンプライアントパーソナルキー

【課題】コンパクトで内臓式のパーソナルキーを提供すること。

【解決手段】コンパクトで内臓式のパーソナルキーが開示される。パーソナルキーは、ホスト処理デバイス(102)、メモリ(214)、およびプロセッサ(212)に取り外し可能な結合をし得るUSBコンプライアントインターフェース(206)を含む。プロセッサ(212)は、メモリ(214)に格納可能なデータへのホスト処理デバイス(102)条件付アクセスおよびパーソナルキーで格納されるファイルを管理するように要求し、ファイルのデータに基いて実行される計算機能性を提供する。

(もっと読む)

認証方法、通信局、認証局及び端末

【課題】 複数の機器を連携して認証することのできる認証技術を提供する。

【解決手段】 第1の通信ネットワークを介して認証局1と接続すると共に、第2の通信ネットワークを介して他の通信局4と接続する通信局3であって、前記第1の通信ネットワークを介した前記認証局との間での所定の認証手順に従った情報授受によって自局の認証を行う認証処理手段と、自局が前記認証局によって認証されたときは、前記他の通信局の認証を開始するための認証開始信号を前記第1の通信ネットワークを介して送信する認証開始処理手段とを備えた通信局である。

(もっと読む)

認証装置及び認証方法及びプログラム

【課題】機器認証に用いる認証鍵の漏洩の際の影響範囲を限定し、メモリ容量が限られる機器でも実現可能な認証方式を提供する。

【解決手段】マスタ機器(1)は、各スレーブ機器(2)に設定されている識別情報とマスタ鍵から各スレーブ機器(2)のスレーブ鍵を生成し、生成したスレーブ鍵を各スレーブ機器(2)に配布する。スレーブ機器(2)は識別情報を含む接続要求をマスタ機器(1)に送信し、マスタ機器(1)では、接続要求内の識別情報とマスタ鍵から接続要求送信元のスレーブ機器(2)が保有しているはずのスレーブ鍵を生成し、チャレンジコードとスレーブ鍵に対してHASH値を生成し、チャレンジコードを接続要求送信元のスレーブ機器(2)に送信する。スレーブ機器(2)からのレスポンスに含まれるHASH値と、生成したHASH値を比較し、両者が一致すれば接続要求送信元のスレーブ機器(2)との接続を許可する。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

認証サービス方法及びシステム

【課題】高度なセキュリティを有する認証サービスを提供する。

【解決手段】OTPトークンと、端末と、ネットショップの専用サイトと、認証サーバとを備え、端末と専用サイトと認証サーバとがネットワークに接続されているシステムが実行する方法であって、端末が、入力されたカード番号を専用サイトに送信し、専用サイトが、受信したカード番号で識別されるクレジットカードのユーザ認証の依頼を認証サーバに送信し、認証サーバが、受信したカード番号で識別されるクレジットカードのユーザ認証の依頼を受信すると、チャレンジデータを生成して端末に送信し、OTPトークンが、端末で受信されて入力されたチャレンジデータを基に、ワンタイム・パスワードを生成し、端末が、入力されたワンタイム・パスワードを認証サーバに送信し、認証サーバが、受信したワンタイム・パスワードを基にユーザ認証を行って、認証結果を専用サイトに送信する認証サービス方法。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】車両1と電子キー2とのイモビライザー照合に、チャレンジレスポンス認証を用いる。イモビライザーECU6のセルフプログラミング機能を用い、メモリ10にシリアル番号Nを登録する。このシリアル番号Nは、イモビライザーECU6ごとに値が違う。暗号演算式設定部16は、メモリ10のシリアル番号Nを基に演算式設定テーブル15を参照して、シリアル番号Nに応じた暗号演算式F(x)を選択し、この演算式F(x)をチャレンジレスポンス認証に使用する演算式として登録する。つまり、それぞれ車両1ごとに暗号演算式F(x)を設定する。電子キー2には、通信開始時に使用演算式を通知する。

(もっと読む)

プログラム、車載装置および情報処理装置

【課題】車載装置に好適な認証用情報の生成技術を提供する。

【解決手段】画面エリア判定部106は、画面インタフェース部101と情報受信処理部103を介した入力から、軌跡情報を得る。また、格納部105には、予め鍵情報が記憶されている。そして、画面エリア判定部106と画面乱数処理部107により、軌跡情報と鍵情報から認証用情報が生成され、認証用情報は無線通信により送信される。また、情報送信処理部104と上位機器インタフェース部102により、鍵情報の更新を要求する更新要求が生成され、送信される。送信のタイミングは、車載装置100を搭載した車両の状態に基づいたタイミングである。そして、更新要求に応じて無線通信により送信される新たな鍵情報は、上位機器インタフェース部102と情報受信処理部103を介して受信され、格納部105に記憶される。

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

解析サーバ及びデータ解析方法

【課題】電力管理システムに対して外部から行われる攻撃を迅速に検知し、かかる攻撃に対して適切に防御することが可能な、解析サーバ及びデータ解析方法を提供すること。

【解決手段】本発明に係る解析サーバは、センサが設けられた電子機器と、電力網に接続された電子機器への電力供給を管理する電力管理装置とからなる局所電力管理システムから取得したデータを、当該局所電力管理システムの履歴情報、又は、当該局所電力管理システムと類似する電力使用状況を有する他の局所電力管理システムから取得したデータを利用して解析する、第1検証部と、電子機器の仕様情報及び/又は特性情報を利用したシミュレーションによって算出される予測値を利用して、前記局所電力管理システムから取得したデータを解析する第2検証部と、前記第1検証部及び前記第2検証部を制御する制御部と、を備える。

(もっと読む)

通信システム

【課題】通信端末と、通信端末を認証するサーバおよびインターネット装置との間にて、それぞれ適当な認証方式を用いた通信端末の認証を容易に行い、送受信されるメッセージの完全性を認証するために用いられる認証鍵をインターネット装置で利用する。

【解決手段】認証サーバ100が、端末300を第1の認証方式で認証する際、第2の認証方式を用いた認証に必要な認証情報を端末300へ要求する旨と乱数列とを端末300へ送信し、乱数列と端末300から送信されてきた認証情報とを認証サーバ200−1〜200−2へ送信し、認証サーバ200−1〜200−2が、認証情報に基づいて、第2の認証方式を用いて端末300を認証し、乱数列と、端末300との間で共有している共有鍵とに基づいて、認証鍵を生成し、端末300は、認証情報を認証サーバ100へ送信し、共有鍵と乱数列とに基づいて、認証鍵を生成する。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

機器認証システム、及び給電制御方法

【課題】安全な機器認証方法を提供すること。

【解決手段】電力管理装置が、認証処理の対象とする電子機器の製造元が管理する製造元サーバから、前記電子機器及び前記製造元サーバが保持する秘密鍵とペアを成す公開鍵を取得し、乱数を発生させ、前記公開鍵取得部により取得された公開鍵により前記乱数を暗号化して暗号文を生成し、前記電子機器及び前記製造元サーバに送信する。また、前記電子機器が、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて電気部品を動作させ、当該電気部品を流れる電流値を計測し、その電流値を前記製造元サーバに送信し、前記製造元サーバが、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて前記電気部品の動作をシミュレートして当該電気部品を流れる電流値を算出して電流値を比較する方法が提供される。

(もっと読む)

通信装置

【課題】認証処理の遅延を抑制しつつ、認証する機器数を正しく制限する「通信装置」を提供する。

【解決手段】認証処理部21は、受信したAKEリクエスト毎に、個別リクエスト認証処理を起動する。個別リクエスト認証処理では、処理中の先着したAKEリクエストについての個別リクエスト認証処理による、認証済機器数を表すカウンタ値の増加の可能性の有無と、可能なカウンタ値の増加数を解析し、解析した増加数を、現在のカウンタ値に加えた値が、所定の制限数を超えない場合にのみ、AKEリクエストの認証処理を実行する。

(もっと読む)

認証方法、認証システム、鍵生成装置、サーバ装置、プログラム

【課題】セキュリティリスクの低い2要素認証技術を提供する。

【解決手段】IDベース暗号のマスタ秘密鍵および公開鍵を生成する鍵生成装置と、第1のサーバ装置と、第2のサーバ装置と、ユーザ装置とを含むシステムにて、ユーザ装置に対する2要素認証を、第1のサーバ装置に対する第1認証情報および第2のサーバ装置に対する第2認証情報を用いて行う。第2のサーバ装置が、第1認証情報のID情報と公開鍵とを用いて第2認証情報を暗号化して暗号化第2認証情報を得る。暗号化第2認証情報はユーザ装置経由で鍵生成装置に送られる。鍵生成装置は、第1のサーバ装置に対して第1認証情報を用いて認証を行い、第1認証情報のID情報とマスタ秘密鍵を用いて暗号化第2認証情報を復号し復号情報を得る。第2のサーバ装置は、ユーザ装置経由で得た復号情報と第2認証情報とが一致するか否か判定する。

(もっと読む)

41 - 60 / 298

[ Back to top ]