Fターム[5B285CB95]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | ワンタイムパスワード (463)

Fターム[5B285CB95]に分類される特許

441 - 460 / 463

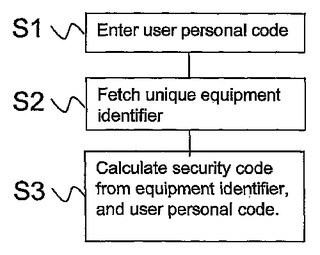

セキュリティコード生成方法、セキュリティコード生成方法を用いた方法、及びセキュリティコード生成方法のためのプログラム可能な装置

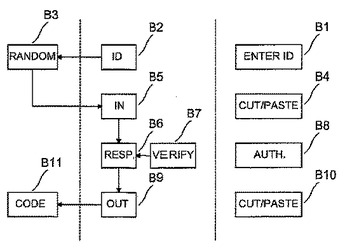

プログラム可能なユーザ装置を用いてセキュリティコードを生成する方法が述べられる。この生成されるセキュリティコードは、それ自体が、ユーザ及びプログラム可能なユーザ装置の両方を表す。一実施形態では、ユーザが自分のユーザ名で登録されているサービスプロバイダを表すサービスプロバイダコードは、このセキュリティコードを計算する基準に加えられる部分を形成している。このセキュリティコードは、いくつかのセキュリティ用途、例えば、ユーザとサービスプロバイダとの間で双方向に交換される情報への署名や、そのような情報の暗号化/復号化のためだけでなく、情報のローカル保存のためやユーザ認証のためにも役立つ。  (もっと読む)

(もっと読む)

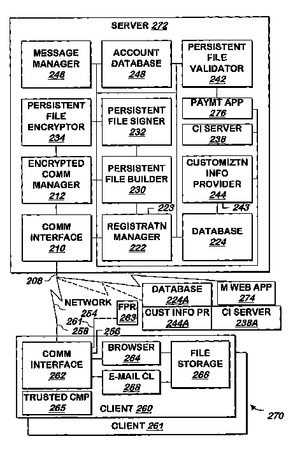

消費者インターネット認証サービス

ユーザが、ユーザに関する情報を認証サービスから隔離する一方で、認証サービスに対して認証できるようにする方法であり、認証コードソース、加入サイト、及び認証サービスに関連するサービスユーザ識別子(SUID)を生成することを含む。この方法は、ユーザに関する情報とSUIDの関連を作成することと、加入サイトの中で関連を隔離することを含む。また、ユーザから加入サイトに認証コード生成装置によって生成される認証コードを提供することと、認証サービスにSUID及び加入サイトを特定する情報とともに認証コードを提供することとを含む。さらに、SUID及び加入サイトを特定する情報を使用してコード生成装置を特定することと、コード生成装置に関して認証コードのための認証決定を生成することと、加入サイトに前記決定を提供することとを含む。  (もっと読む)

(もっと読む)

ネットワーク内のサービスホストへのサービス要求を認可する方法

【課題】ネットワーク内のサービスホストへのサービス要求を認可する方法。

【解決手段】ネットワーク内の通信は、ネットワーク内のユーザ端末がルーティング可能なネットワークアドレスに関連づけられるようなルーティングメカニズムに基づく。サービスホスト(B)が、要求メッセージ(CReq)でノンスを要求側ユーザ端末(A)のネットワークアドレスへ送信する。ユーザ端末(A)は、ノンス、または、サービスホスト(B)によっておよびユーザ端末(A)によってノンスから導出可能な値を、応答メッセージ(CRes)でサービスホスト(B)のネットワークアドレスへ返送する。

(もっと読む)

情報処理装置、および情報処理方法、並びにコンピュータ・プログラム

【課題】セキュリティの高いアクセス制御構成を効率的にかつ正確に構築することを可能とした装置および方法を実現する。

【解決手段】ユーザがオーソライズしたコントローラ(クライアント)351のMACアドレスだけがデバイス352のMACアドレステーブルに認証登録され、デバイス352はMACアドレステーブルに認証登録されたコントローラ351(クライアント)のアクセスを許容するMACアドレスフィルタリングを実行する。また、登録完了の通知、バージョン調整を実行して確実なアクセス制御構成を構築する。機器認証装置350は認証登録されていない不正な相手からのアクセスを避け、不正に機器認証しようとするコントローラにサーバの存在を知られないようにするのでセキュリティの高いアクセス制御が実現される。

(もっと読む)

ワンタイムパスワード

トークンは、キーKおよびカウンタ値Cに基づいて、HMAC−SHA−1値を発生させ、10^Digitを法として、発生されたHMAC−SHA−1値を打ち切ることによって、ワンタイムパスワードを計算する。ここで、Digitはワンタイムパスワードの数字の数である。Kおよびバリデーションサーバ自体のカウンタ値C’を使用して、それ自体のバージョンのパスワードを計算するバリデーションサーバによって、ワンタイムパスワードを確認することができる。最初の不整合があった場合に、バリデーションサーバは、ルックアヘッドウィンドウ内でカウンタCとC’との間の同期化の欠如を補償する。ルックアヘッドウィンドウのサイズは、パラメータsによって設定可能である。 (もっと読む)

信頼できるネットワークノードへのアクセス特権を制御するための方法とシステム

【課題】 ローカルネットワークへの外部からのアクセスに対する強いセキュリティを維持しながら、ネットワーク内の緩いセキュリティを実現する。

【解決手段】 ユーザは、非管理ネットワーク内のセキュリティ保護されたグループにおける信頼できるノードに、ログインパスワードの選択、入力、記憶を求められることなくアクセスできる。コンピュータ上で、そのユーザのためにこのような安全なブランクパスワードまたはワンクリックログオンアカウントを確立するために、強いランダムパスワードが生成され、記憶され、そのアカウントはブランクパスワードアカウントと指定される。デバイスがセキュリティ保護されたネットワークグループの一部であれば、強いランダムパスワードは他の信頼できるノードに複写される。ブランクパスワードアカウントを持つユーザがコンピュータにログインしたいとき、記憶された強いランダムパスワードが読み出され、そのユーザは認証される。

(もっと読む)

サービスプロバイダから受け取ったチャレンジに対する応答を発生させる擬似シークレットキー発生のための方法および装置

加入者局(110、112)は、第1および第2のセキュリティプロトコル(210、f2)を持つ処理システムで構成されていてもよい。処理システムは、第1のセキュリティプロトコル(210)を使用して、サービスプロバイダから受け取ったチャレンジから擬似シークレットキーを発生させ、第2のセキュリティプロトコル(f2)を使用して、擬似シークレットキーからチャレンジに対する応答を発生させる。 (もっと読む)

ユーザ、およびコンピュータシステムから受信された通信の認証のための方法および装置

システムおよび方法が、コンピュータシステムからの通信をユーザが認証すること、ユーザをコンピュータシステムが認証すること、またはその両方を可能にする。ユーザが、WebサイトからWebページを要求すると、ユーザに認識可能なカスタマイズ情報が提供されて、ユーザが、そのWebサイトを認証することを可能にする。ユーザのコンピュータシステム上に格納された、または異なるコンピュータシステムにインストールされた署名済みの暗号化されたパーシステント ファイル、または信頼されるコンピューティング サブシステムにより、Webサイトが、ユーザを認証することができるようになる。ユーザが、そのユーザが認証されることを可能にしないシステムを使用している場合、ユーザは、ユーザのカスタマイズ情報なしに情報を提供することを続けるよう、システムに命令することができる。このシステムおよび方法は、ユーザが、電子メールメッセージ、またはそのメッセージの送信元を認証することができるようにするのに使用されることが可能であり、ユーザの電子メール クライアントが、クッキーを使用しない場合、Flashムービー、または他のコンピュータコードが使用されてもよい。

(もっと読む)

(もっと読む)

ユーザーのパスワードの思い出し補助のため関連する単一バージョンデータを有するユーザー定義パスワード

【課題】 現代の電子装置はしばしば、パスワード保護機能を有し、一般的には、有効なパスワードがユーザーによって定義され得るが、ユーザー自身がのちに正しいパスワードを思い出すことが出来ない場合には、重大な困難性または少なくとも妨害があり得る。

【解決手段】 ユーザーによって変えられ得るパスワードを使用するパスワード保護機能を有する電子装置において、ユーザー特定のパスワードは、ユーザーが関連するパスワードを思い出すのを助けるために連続して提供される唯一のバージョンデータに関連して記憶される。

(もっと読む)

ユーザ・デバイスへのアクセス・コード・セットの提供

【課題】 OTAC(ワンタイム認証コード)のセキュアな格納と配布および随時どこでもOTACへの便利なアクセスを可能にすること。

【解決手段】 ユーザ・デバイスで、暗号鍵および識別コードを格納するステップと、識別コードを含むメッセージを通信ネットワークを介してサーバに送信するためのステップとを有する、ユーザ・デバイスにアクセス・コード・セットを提供するための方法。サーバでは、暗号鍵はユーザ・デバイスに格納された鍵に対応して格納され、ユーザ・デバイスからの識別コードの受信時にアクセス・コート・セットを割り振る。ストレージから鍵を取り出すために、メッセージ内で受信された識別コードに基づいてルックアップ機能が実行される。取り出された鍵を使用してアクセス・コード・セットが暗号化され、暗号化セットが生成される。暗号化セットを含むメッセージがネットワークを介してユーザ・デバイスに送信される。ユーザ・デバイスでは、サーバから受信された暗号化セットがストレージ内の鍵を使用して復号され、復号されたアクセス・コード・セットはユーザ・デバイスのユーザが使用するために格納される。  (もっと読む)

(もっと読む)

ワンタイムパスワード暗号化を強化するための技術

ワンタイムパスワード暗号化システムを強化するための装置、方法、及びコンピュータ読み取り可能媒体を提供する。

【解決手段】 本発明の方法の実施例は、暗号文(3)を生成するために排他的論理和演算において平文(1)をワンタイムパスワードキー(2)で暗号化するステップ、及びオートキーによる暗号文(5)を生成するために排他的論理和演算においてオートキー(4)で暗号文(3)を難読化するステップを含み、該オートキー(4)は再使用可能キーである。

(もっと読む)

再生可能な不正防止機能セキュリティシステムのための自動生成された暗号関数

安全な暗号関数が、すべてのモバイルエージェントと同一である静的なプログラムコードと、各関数に対して異なる動的なプログラムコードとを含むテンプレートから生成される。動的なコードは、関数によって処理されるメッセージを暗号かするために用いられるストリーム暗号アルゴリズムをインプリメントする。動的なコードはまた、各メッセージに添付されるメッセージダイジェストを生成し得る。メッセージダイジェストは、動的なコード、およびオプション的に、メッセージに適用されるハッシュ関数であり得る。によって、各関数は、固定終了タイム、関数が送信し得る最大数のメッセージ等によって制限されたライフタイムが割り当てられ得る。暗号アルゴリズムによって処理された任意の受信されたメッセージは、そのライフタイムの満了後、無視される。  (もっと読む)

(もっと読む)

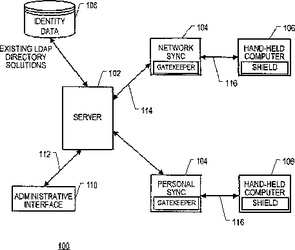

セキュリティポリシーの維持及び配信をサポートするためのサーバー、コンピュータメモリ、及び方法

無線ネットワークアクセスノードに接続されるサーバー上に配置されたサーバーモジュールは、開放されている。サーバーモジュールは、複数の無線デバイスのためのユーザー情報を収容するデータベースを含む。データベース内の各エレメントは、許可された少なくとも1つの無線デバイスに帰するものであり、次のグループ、すなわち(i)無線接続性許可、(ii)許可された無線デバイスの識別情報、及び(iii)許可されたネットワークアクセスノードの情報、からの少なくとも1つの形式のデータファイルを含む。  (もっと読む)

(もっと読む)

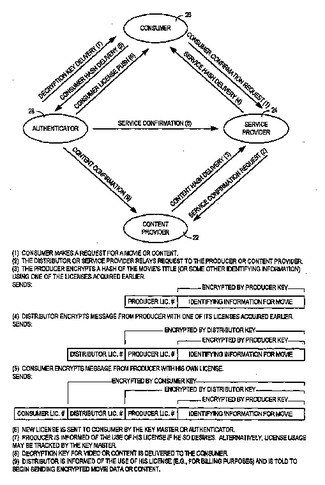

変化する識別子を用いる安全な通信およびリアル・タイムでの透かし挿入

コンテンツを配信するための複数当事者用のシステム。一実施形態では、4つの当事者、即ち、消費者、サービス・プロバイダ、認証手段、およびコンテンツ・プロバイダが、このシステムに関与する。コンテンツ・プロバイダから消費者へのコンテンツの配信は、予め定められたプロトコル、変化ID、透かし、およびライセンスを使用して行われる。認証手段は、変化IDの配信を制御し、1または複数の参加当事者のアイデンティティを検証し、サービス・プロバイダおよび消費者を、特定の考慮され得る透かし入りコンテンツ・アイテムに対応付けるための追跡情報を提供する。  (もっと読む)

(もっと読む)

ユーザ認証

ユーザ認証のための、コンピュータプログラム製品を含む方法及び装置に関する。例えば、方法には、割当認証シンボルと一時認証シンボルとの間の動的なマッピングを生成する工程と、電子デバイス上に動的なマッピングを提示する工程と、1つ以上の一時認証シンボルを特定する選択信号を受信する工程とが含まれる。  (もっと読む)

(もっと読む)

トークン認証システムおよび方法

ワン・タイム・パスワードを計算する方法に関する。シークレットはカウントと連結され、シークレットは特有にトークンに割当てられる。シークレットは私設キーでもよく、或いは共有されたシークレット対称キーでもよい。カウントはトークンにおいて単調に増加する数であり、トークンにおいて発生さたれたワン・タイム・パスワードの番号を有している。そのカウントはまた認証サーバにおいて追跡され、認証サーバにおけるワン・タイム・パスワードの各計算により単調に増加する。OTPは連結されたシークレットとカウントをハッシュすることによって計算されることができる。その結果は切捨てることができる。 (もっと読む)

コンピュータシステムまたはプログラムへのアクセスを開放するための方法

発明は、コンピュータシステムまたはプログラムへのアクセスを、この目的のためだけのソフトウエアを端末(2)にインストールする必要なしに端末(2)を介してユーザに開放するための方法に関する。ユーザの携帯型データ記憶媒体(1)と端末(2)の間にデータ接続が確立される。ユーザの認証は携帯型データ記憶媒体(1)によって行われる。認証が合格であれば、データ接続を介する送信のためにコンピュータシステムまたはプログラムへのアクセスを開放するためのアクセスコードを携帯型データ記憶媒体(1)によって利用することが可能になる。

(もっと読む)

(もっと読む)

サーバベースのコンピュータシステムにおけるリモート認証のための方法および装置

サーバベースのコンピュータ環境におけるサーバに、ユーザをリモートに認証するための方法および装置である。クライアントコンピュータデバイスは、ユーザ証明を受信し、受信された証明に基づいて、ユーザ認証データを生成する。クライアントコンピュータデバイスは、サーバコンピュータデバイスに、生成されたユーザ認証データを送信する。サーバコンピュータデバイスは、送信されたユーザ認証データに応答して、ユーザを認証する。 (もっと読む)

サーバベースのコンピュータシステムにおけるリモート認証のための方法および装置

サーバベースのコンピュータ環境におけるサーバに、ユーザをリモートに認証するための方法および装置である。クライアントコンピュータデバイスは、ユーザ証明を受信し、受信された証明に基づいて、ユーザ認証データを生成する。クライアントコンピュータデバイスは、サーバコンピュータデバイスに、生成されたユーザ認証データを送信する。サーバコンピュータデバイスは、送信されたユーザ認証データに応答してユーザを認証する。サーバコンピュータデバイスは、送信されたユーザ認証データに基づいて、新しいユーザ認証データを生成する。サーバコンピュータデバイスは、第2のサーバに新しいユーザ認証データを送信する。第2のサーバは、受信されたユーザ認証データに応答する、ユーザを認証する。 (もっと読む)

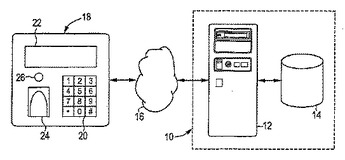

取引の認可

バックグラウンドシステム(10)と交信できる端末(18)を用いるユーザによる取引認可のための方法において、ユーザ及びバックグラウンドシステム(10)には知られているが違法な攻撃者には知られていない秘密が用いられる。バックグラウンドシステム(10)は、端末(18)をバックグラウンドシステム(10)で認証できた場合にのみ、秘密を表す秘密データを端末(18)に送信する。一般に、いく人かのユーザの秘密データがバックグラウンドシステム(10)に格納されるから、端末(18)はユーザを識別する識別情報を前もって検出し、対応するユーザ識別情報をバックグラウンドシステム(10)に送信する。端末(18)がユーザに秘密を表示すれば、ユーザは端末(18)が信頼できることを確信することができる。装置及びコンピュータプログラム製品は対応する特徴を有する。発明は、ユーザによる偽装端末(18)の認識を可能にする、端末(18)を用いるユーザによる取引認可のための技法を提供する。  (もっと読む)

(もっと読む)

441 - 460 / 463

[ Back to top ]