Fターム[5B285CB95]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | ワンタイムパスワード (463)

Fターム[5B285CB95]に分類される特許

301 - 320 / 463

認証システムおよび認証方法

【課題】本発明は、操作キーの少ない端末装置から個人情報を入力することなく、端末装置の認証を行うことができる認証システムおよび認証方法を提供することを課題とする。

【解決手段】認証サーバ30の仮登録情報作成部33は、端末装置40からリクエストを受信すると、固有のシリアルIDと固有の仮IDとを含む仮登録情報を作成し、作成した仮登録情報を情報記録部31に記録しておくと共に、シリアルIDを記録したクッキーと仮IDとを端末装置40に送信し、さらに、機器登録部35は、仮IDを含む決済情報を受信すると、仮IDに対応するシリアルIDを含む端末認証情報を作成して情報記録部31に記録し、端末装置40は、認証サーバ30から受信した仮IDを表示部43に表示し、認証サーバ30から受信したクッキーをクッキー記録部422に記録しておき、認証サーバ30に対してリクエストと共に送信する。

(もっと読む)

無線LANにおける認証システムおよび認証方法、認証サーバ、ならびに認証プログラム

【課題】アクセスポイントに接続するためのアクセス制御情報の悪意ある第三者による入手を困難にする。

【解決手段】ユーザを識別する無線タグ11のIDをリーダ装置14で読み取り、リーダ装置14のIDとともにアクセス制御情報提供サーバ19に送信する。アクセス制御情報提供サーバ19は、受信した無線タグIDとリーダ装置IDに基づいてユーザおよび利用場所の正当性を確認し、正当性が確認された場合にアクセス制御情報を生成し、無線タグIDに対応する携帯電話機12とリーダ装置IDに対応するアクセスポイント15にアクセス制御情報を送信する。無線LAN端末13には、携帯電話機12で受信したアクセス制御情報が設定される。無線LAN端末13とアクセスポイント15はアクセス制御情報を共有し、無線LAN端末13はアクセスポイント15へ接続を試みる。

(もっと読む)

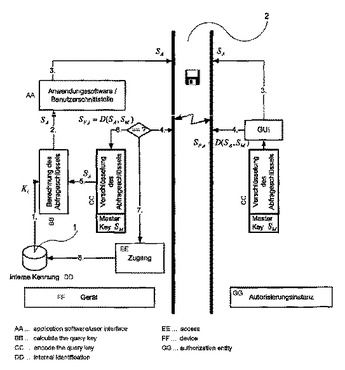

医療機器用のアクセス・データを生成する方法

本発明は、患者データ用の1つのメモリを自由に使用できるようになっている医療機器用の、1回限り有効な1つのアクセス・コードを生成する方法に関する。その方法では、1つの機器内部識別符号から1つの照会鍵が生成されて1つの認証局に送信され、該認証局が該照会鍵から1つの付属許可鍵を生成する。付属許可鍵は、入力されると該機器へのアクセスを可能にすると同時に、該内部識別符号を変更することにより該アクセス・コードを2度と使用できないようにする。  (もっと読む)

(もっと読む)

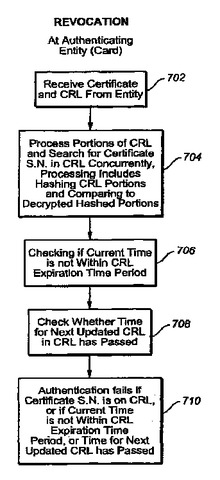

証明書取消リストを使用するコンテンツ管理システムおよび方法

ホスト装置は認証のためにホスト証明書と関係する証明書取消リストの両方をメモリ装置に提示するので、メモリ装置が単独でリストを入手する必要はない。証明書取消リストの処理と証明書識別情報の検索とは、メモリ装置によって同時に実行できる。ユーザの便宜を図るため、メモリ装置に対してホスト装置を認証するための証明書取消リストはメモリ装置の非保護領域に蓄積できる。  (もっと読む)

(もっと読む)

ネット決済補助装置

【課題】カード番号や暗証番号を盗聴、改竄される危険性がなく、より安全にネット商取引を行なうことが出来るネット決済補助装置の提供。

【解決手段】ディスプレイ11と、カード契約者のカード情報が外部から読み出せないような状態で予め格納されたカード情報格納部13と、契約者の認証情報が外部から読み出せないような状態で予め格納された認証情報格納部15と、OTP生成情報が外部から読み出せないような状態で予め格納されたOTP生成情報格納部17と、テンキー12aと、テンキー12aからの入力情報に基づいて操作者の本人認証を行ないカード情報をディスプレイ11に表示する認証手段14と、カード情報が表示された後OTP生成情報に基づいてワンタイムパスワードを生成しディスプレイ11に表示するOTP生成手段16とを備え、ワンタイムパスワードによって契約者の本人認証が行なわれ、ネット商取引が可能にされる。

(もっと読む)

データベースにおいてIDを検索可能なプライバシ保護型認証システムおよび装置

【課題】送受信データからIDを追跡することを困難にしつつ,サーバ側における照合の負荷を軽減する認証技術を提供する。

【解決手段】タグがサーバに送信するデータを可変IDと照合用ハッシュ値の組とし,可変IDを検索キーとしてデータベースからタグの固定IDを検索することで,認証時のサーバの負荷を大幅に削減する。また,タグはタグ固有鍵を記憶しておき,ID取得要求への応答があるたびに可変IDを上記タグ固有鍵を使って更新することで,追跡困難性を実現する。

(もっと読む)

認証システム及びその方法

【課題】クライアントとサーバ間でワンタイムパスワードを使用したユーザ認証を行うシステムにおいて、ワンタイムパスワードの生成ロジックを解明されることによる不正アクセスを防止する。

【解決手段】クライアント、サーバ各々でランダムなワンタイムパスワードを生成し、生成したパスワードを相互にやり取りすることにより、特定のワンタイムパスワード生成ロジックを使用しない完全なランダムパスワードによる認証を可能とする。

(もっと読む)

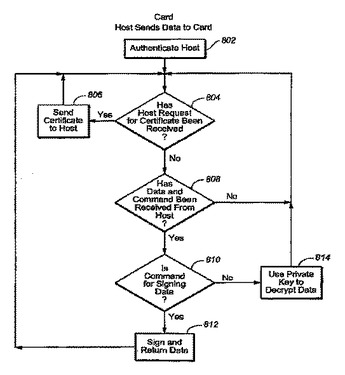

アイデンティティオブジェクトを使用する制御システムおよび方法

アイデンティティオブジェクトと呼ばれるオブジェクトは、公開鍵と秘密鍵からなる対と、対の公開鍵が真正であることを証明するために証明機関によって発行される少なくとも1つの証明書とを備える。一実施形態において、提供されるデータまたはデータから検索される信号に、秘密鍵を使って署名することにより、このオブジェクトを同定の証拠として使用してもよい。アイデンティティオブジェクトはアイデンティティの証拠として不揮発性メモリに記憶され、このメモリはコントローラによって制御されてもよい。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、アイデンティティオブジェクトがアイデンティティの証拠としてメモリシステムの不揮発性メモリに記憶される。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、ホスト装置からのデータまたは前記データから検索される信号をオブジェクトの秘密鍵を用いて暗号化し、少なくとも1つの証明書と暗号化されたデータまたは信号とをホスト装置へ送信する。さらに別の実施形態において、メモリシステムの制御データ構造によって事業体が認証された後に、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とを、事業体へ提供する。この実施形態の一実用的応用において、アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データを事業体から受信する場合、メモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化できる。アイデンティティオブジェクトと少なくとも1つの証明書とが不揮発性メモリに記憶され、このメモリはコントローラによって制御される。好ましくは、メモリとコントローラとを筐体で取り囲む。別の実施形態において、メモリシステムの不揮発性メモリにアイデンティティオブジェクトが記憶されてもよい。このメモリシステムは脱着自在な状態でホスト装置へ接続される。ホスト装置の認証に成功した後には、アイデンティティオブジェクトの公開鍵と、公開鍵を証明するための少なくとも1つの証明書とが、ホスト装置に提供される。アイデンティティオブジェクトの公開鍵によって暗号化された暗号化データをホスト装置から受信したメモリシステムは、アイデンティティオブジェクトの中にある秘密鍵を使って暗号化データを復号化する。  (もっと読む)

(もっと読む)

認証システム、被認証装置、認証装置、認証方法、被認証装置のプログラムを記録した記録媒体、および認証装置のプログラムを記録した記録媒体

【課題】チャレンジコードの送信が不要であると共に、認証装置と被認証装置の両方がパスワードを格納する必要がなく、パスワードを被認証装置が保持するだけで、一方向関数を用いた信頼性の高い認証により、先に行われた通信と同じ被認証装置からの通信であるということを認証することができるようにする。

【解決手段】設定管理サーバ4での設定更新時に、前回に取得したワンタイムパスワードを使って認証を行う。すなわち、音声通話端末3が、今回送信されたワンタイムパスワードKn-1にハッシュ関数による処理を1回行い、前回に取得したワンタイムパスワードKnと一致するか否かにより認証を行い、設定変更時の情報が正当かどうかを音声端末が確認する。

(もっと読む)

セキュリティシステム、オペレーションシステム及びホストシステム、セキュリティ方法及びプログラム

【課題】 例えば次世代の通信システムに適用して最適なセキュリティシステムを提供する。

【解決手段】 ネットワークで接続されたオペレーションシステム及びホストシステムを有している。ホストシステムのキー情報生成部でキーコードを生成し、そのキーコードを送信部でオペレーションシステムに送信する。

オペレーションシステムの受信部で、ホストシステムからネットワークを介してキーコードを受信し、認証部で、キーコードとユーザが入力したキーとを用いた認証処理に基づいて、ユーザによるオペレーションシステムへのアクセスを認否する。

(もっと読む)

認証システム、認証方法、および認証プログラム

【課題】よりセキュリティ性の高い認証技術を提供すること。

【解決手段】PCからサーバへユーザIDを送信する(S11)。サーバは対応するKEYを抽出する(S21)。乱数Xを生成し(S22)KEYとXからハッシュ値R1を算出する(S23)。XとR1から認証コードを生成し(S24)PCへ送信する(S25)。PCに認証コードを表示し(S12)携帯電話で撮像する(S31)。撮像データを解析してXとR1に変換し(S32)KEYとXからハッシュ値R1を算出する(S33)。R1の解析値と算出値とが一致した場合(S34;Y)、KEYとR1からハッシュ値R2を算出し(S35)サーバへ送信する(S36)。サーバはKEYとR1からハッシュ値R2を算出し(S26)、R2(受信値)と一致した場合(S27;Y)認証通知をPCへ送信する(S28)。PCはログインを完了させる(S13)。

(もっと読む)

認証システム、サーバコンピュータ、プログラム、及び、記録媒体

【課題】ネットワークを介して接続可能な2つの端末間の通信セッションにおいて、安全性が高く、端末にとって低負荷で効率の良い認証処理を行うこと。

【解決手段】イニシエータ3は、送信文2000を作成し、レスポンダ5に送信する。レスポンダ5は、送信されたD−IDによる認証を行う。レスポンダ5は、共有シードを作成し、送信データ3000を作成し、イニシエータ3に送信するとともに、次の(i+1)番目のセッション用のデータを作成する。イニシエータ3は、受信した送信データからDoS攻撃かどうかをチェックし、受信したD−IDによる認証を行う。また、共有シードを作成し、次の(i+1)番目のセッション用のデータを作成する。

(もっと読む)

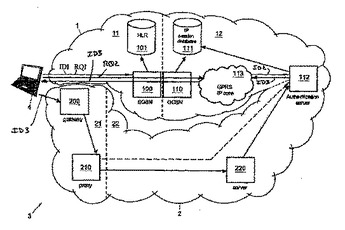

ネットワークへのアクセスを制御するための方法およびシステム

第1および第2のネットワーク(1、2)の両方へアクセスする方法は、端末(4)が前記第1のネットワーク(1)を介して前記第1のネットワークへのアクセスを要求(RQ1)しつつ第1の識別子(ID1)を提供するステップと、前記第1のネットワークが前記第1の識別子を検証し、前記検証が成功である場合に第2の識別子(ID2)を発行するステップと、前記端末(4)が前記第1のネットワーク(1)を介して前記第2のネットワーク(2)へのアクセスを要求(RQ2)しつつ前記第2の識別子(ID2)を提供するステップと、認証サーバ(112)が前記第2の識別子を検証し、前記検証が成功である場合に第3の識別子(ID3)を発行するステップと、前記第1のネットワーク(1)が前記端末(4)に前記第3の識別子(ID3)を送信するステップと、前記端末(4)が前記第3の識別子(ID3)を使用して前記第2のネットワーク(2)へアクセスするステップとを有する。前記第1の識別子(ID1)はSIMカード識別子でよく、前記第2の識別子(ID2)はネットワーク・アドレスでよく、一方、前記第3の識別子(ID3)はワンタイム・パスワードによって構成されてよい。  (もっと読む)

(もっと読む)

サーバによるユーザ認証方法及びその装置

【課題】ユーザリクエストに応じたユーザ認証を単純化する目的を、サーバによりユーザが新たなパスワードの一部分のみで通信させて実現する。

【解決手段】変数K、t、xの暗号化関数が提供されたクライアント装置を準備するステップ(Kは、サーバとクライアント装置とが共有する秘密であり、tは、時間に依存する変数であり、xは、少なくとも2つの値を有する変数である)と、サーバによるユーザ認証のために、クライアント装置が、xの第1値により得られる関数の第1値を計算するステップ(S30)と、サーバによるユーザ認証の検証のために、クライアント装置が、xの第2値により得られる関数の第2値を計算するステップ(S80、S110)とからなることを特徴とするサーバによるユーザ認証方法を構成する。また、本発明は、前記関数値の計算手段を備えたユーザ認証装置を提供する。

(もっと読む)

認証システム、認証サーバ、端末、認証方法、プログラム

【課題】導入コストを抑えた利便性の高い認証システムを提供すること。

【解決手段】可搬媒体に記憶された第1の識別情報と、ユーザ端末に記憶された第2の識別情報と、に基づいて生成された使用回数制限パスワードを、第1及び第2の識別情報に関連付けて記憶したユーザ端末と、使用回数制限パスワードを、第1及び第2の識別情報に基づいて予め生成された認証用識別情報に関連付けて記憶した認証サーバと、を備え、ユーザ端末が、第1及び第2の識別情報を読み出す識別情報読出手段と、第1及び第2の識別情報を用いて使用回数制限パスワードを読み出すパスワード読出手段と、使用回数制限パスワードをネットワークを介して認証サーバに送信する認証情報送信手段と、を備え、認証サーバが、記憶されている使用回数制限パスワードを読み出し、ユーザ端末から受け取った使用回数制限パスワードとの照合を行う照合手段を備えた。

(もっと読む)

情報処理システム

【課題】携帯型記憶装置内の情報の漏洩/改竄や携帯型記憶装置の不正な利用を確実に防止し、第三者の成りすましによる不正なネットワーク接続を確実に防止する。

【解決手段】携帯型記憶装置120を情報処理端末110に接続し、携帯型記憶装置120内の情報を用いた処理を情報処理端末110で実行する際、認証サーバ130において携帯型記憶装置120についての個人認証,装置認証,ソフトウエア認証,第二次個人認証という四重の認証を行ない、携帯型記憶装置120およびその利用者の正当性が認証されると、情報処理端末110の処理部による処理状態を、内部処理状態から、各種のソフトウエアおよびデータを携帯型記憶装置120上で用いながら処理を行なう外部処理状態に切り換える。この際、認証用携帯端末装置が、充電されうる二次電池を備え、二次電池を電源として、情報処理端末に接続される直前の利用者の生体データ値を取得する。

(もっと読む)

ネットバンキングにおける認証システム及び方法

【課題】ネットバンキングの決済処理における顧客の利便性を確保しつつ、セキュリティの向上を図る。

【解決手段】ログイン後の画面からワンタイムパスワードの発行要求を行うとともに、発行されたワンタイムパスワードの通知先を携帯メール、携帯電話(音声)、固定電話の3つのうちから選んで指定可能とする。

(もっと読む)

ワンタイムパスワード生成システムおよびワンタイムパスワード生成方法、ワンタイムパスワード生成装置、制御サーバおよびその制御方法

【課題】従来にも増して安全性を高めることができる、ワンタイムパスワード生成システムの運用・維持を正確に行なうことのできるワンタイムパスワード生成システムを提供する。

【解決手段】制御サーバが所定のタイミングに基づいて、複数のワンタイムパスワードの生成アルゴリズムのうち前記ワンタイムパスワード生成装置の利用中の生成アルゴリズムとは異なる生成アルゴリズムへの変更通知を複数の各ワンタイムパスワード生成装置へ送信する。そしてワンタイムパスワード生成装置それぞれは、生成アルゴリズムの変更通知の通知を受けると、それまで利用していた生成アルゴリズムに代えて当該変更通知を受けた生成アルゴリズムを用いてワンタイムパスワードを生成する。

(もっと読む)

サーバ装置、機器の関連付け登録方法、プログラム、および記録媒体

【課題】ネットワークを通じて家庭内の被制御機器を制御できるネットワークシステムにおいて、制御機器および被制御機器の登録を簡単に行うダイレクトアクセス管理サーバを提供する。

【解決手段】ダイレクトアクセス管理サーバは、制御機器からの要求によりサービスサーバより送信された制御機器・サービス管理ID取得要求を受信し、制御機器とサービスとの組み合わせに対して制御機器・サービス管理IDを生成し、記憶部に記憶するとともにサービスサーバに送信する。サービスサーバからパスワード取得要求を受信すると被制御機器登録用パスワードを生成してサービスサーバを通じて制御機器に応答する。またダイレクトアクセス管理サーバは、被制御機器の認証を行って機器認証継続IDを生成し、被制御機器に通知する。

(もっと読む)

ネットワーク資源に対するシングルサインオン及び安全なアクセスのためのポリシ駆動の証明情報委譲

【課題】

【解決手段】

証明情報セキュリティサポートプロバイダ(Cred SSP)によって、任意のアプリケーションが、クライアントからクライアント側セキュリティサポートプロバイダ(SSP)ソフトウェアを介して、ターゲットサーバに、サーバ側SSPソフトウェアを介してユーザの証明情報を安全に委譲することができる。Cred SSPは、部分的にポリシのセットに基づいて安全なソリューションを提供する。ポリシはあらゆるタイプの証明情報に対するものとすることができ、所与の委譲状況、ネットワーク状態、信頼レベル等に対して適切な委譲を行うことができるように、種々のポリシが広範囲の攻撃を軽減するように設計される。さらに、信頼されたサブシステム、たとえばローカルセキュリティ機関(LSA)の信頼されたサブシステムのみが平文の証明情報にアクセスすることができ、それによって、サーバ側のCred SSP APIの呼出しアプリケーションもクライアント側のCred SSP APIの呼出しアプリケーションも、平文の証明情報にアクセスすることができない。

(もっと読む)

301 - 320 / 463

[ Back to top ]