Fターム[5B285CB95]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | ワンタイムパスワード (463)

Fターム[5B285CB95]に分類される特許

261 - 280 / 463

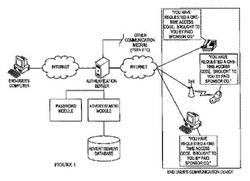

後援された帯域外パスワードの配信方法およびシステム

選択したユーザに、広告コンテンツを帯域外パスワードまたはアクセス・コード情報と共に、選択した通信媒体を通じて配信する方法およびシステム。 (もっと読む)

コンピュータ・システムおよびユーザの認証方法

【課題】ユーザが記憶しやすく、攻撃者に盗まれにくく、毎回異なるパスワードでユーザを認証するコンピュータを提供する。

【解決手段】ユーザは、登録パスワードの文字列そのものではなく、キーボードのキー配列で形成可能なイメージ・パターン103と、イメージ・パターンを形成するときのキーの入力順序を表すイメージ・シーケンス105からなるパスワード・イメージ101、および指定順位107を記憶する。PC10が指定順位に割り当てる特定キー109を生成すると、ユーザはこの特定キーとパスワード・イメージと指定順位とに基づいて入力パスワード201をキーボードから入力する。PCは、特定キーと指定順位と登録パスワード73から抽出したパスワード・イメージとに基づいて認証パスワードを生成し、認証パスワードと入力パスワードとを比較してユーザの認証を行う。

(もっと読む)

機密情報漏洩防止システム、機密情報漏洩防止方法、機密情報漏洩防止プログラム

【課題】高い操作性を保ちつつ、パーソナルコンピュータからの機密情報の漏洩を防止すること

【解決手段】サービス提供者サーバは、機密情報を暗号化して暗号化情報を生成する暗号化手段と、暗号化情報と機密でない情報を含む平文情報を含む応答情報を生成しパーソナルコンピュータに送信する応答情報送信手段と、を備え、パーソナルコンピュータは、サービス提供者サーバから応答情報を受信し、この応答情報を暗号化情報と平文情報に分離し、暗号化情報をモバイル端末に送信するフィルタリング手段と、平文情報をパーソナルコンピュータの表示装置に出力する閲覧部と、を備え、モバイル端末は、パーソナルコンピュータから受信した暗号化情報を復号して復号情報を生成する復号手段と、復号情報の一部または全部をモバイル端末の表示装置に出力する出力部と、を備えている。

(もっと読む)

認証システム、認証プログラム

【課題】利用者の負担を軽減したワンタイムパスワード方式による認証を可能とする。

【解決手段】認証部20は、ネットワークを介してPCに対して識別データ(ユーザID)の入力を要求するログインページを提供する。携帯端末チェック部30は、携帯通信ネットワークを介してアクセスしてきた携帯端末についての環境変数をもとに、同携帯端末が予め認証対象として登録されているかを確認する。開錠トークン生成部31は、携帯端末が登録されていることが確認された場合に、当該アクセスに対して固有のURLを生成する。開錠ボタン設定部32は、この生成されたURLがリンク先に設定された開錠ボタンを携帯端末において表示させる。ユーザIDチェック部34は、開錠ボタンに設定されたURLによる携帯端末からのアクセスが開錠ボタンアクセス判別部33により判別された場合に、ログインページを通じてPCから入力される識別データに対する認証を実行する。

(もっと読む)

通信システム、サーバ装置、通信装置および通信処理プログラム

【課題】サービスの提供者と利用者が対面したことを正しく確認する。

【解決手段】対面制御サーバ装置1は提供者装置2からの要求にしたがって、乱数であるナンスを生成し、発行時刻を含んだナンスを利用者招待情報として提供者装置2に送信する。提供者装置2が対面制御サーバ装置1からの利用者招待情報を受信すると、利用者招待部220はこの受信を確認したうえで、この情報の二次元コードを表示させる。利用者装置3は、提供者装置2に表示される二次元コードを読み取ることによって、利用者招待情報を取得する。利用者装置3は、利用者招待情報を取得すると、送信元の対面制御サーバ装置1にナンスを送信する。対面制御サーバ装置1が利用者装置3からのナンスを受信すると、現在時刻と受信済みナンスの発行時刻とを比較し、現在時刻が発行時刻から10秒が経過していない場合には、ナンスが有効期限以内であると判別する。

(もっと読む)

生体認証システム及び方法、並びに、利用者識別情報物品

【課題】 利用者がより自然な形で生体認証方式を適用できるようにする。

【解決手段】 本発明の生体認証システムは、利用者識別情報物品と認証側システムとを有する。利用者識別情報物品は、利用者の生体情報を取得し、認証側システムから与えられた暗号鍵情報を用いて取得した生体情報を暗号化して認証側システムに暗号化生体情報を提供し、その後直ちに、取得した生体情報を消失させる。認証側システムは、利用者識別情報に対応付けて、基準暗号化生体情報とこの基準暗号化生体情報を得た際の固有暗号鍵とを保存しており、認証時には、保存されている固有暗号鍵を少なくとも用いて暗号鍵情報を作成し、利用者識別情報物品に与え、そして、受信した暗号化生体情報と基準暗号化生体情報とを用いて、認証結果を形成する。

(もっと読む)

認証システム及び認証方法

【課題】簡易な操作で短時間に複数回の認証を行うことが可能なシステム及び方法を提供する。

【解決手段】オンラインサービスサーバと、認証サーバと、非接触ICチップと、認証クライアントとを備え、本人確認情報を予め記憶し認証情報を生成する携帯情報端末とで構成される認証システムであって、前記情報端末が、端末使用者認証の必要性判定を行い、前記必要性判定が不要と判定された場合、及び、前記必要性判定が要と判定され、かつ、予め記憶された本人確認情報を使用して、端末使用者認証を行い前記端末使用者認証が成功と判定された場合に、非接触ICチップから読み込んだ情報を基に認証情報を生成し、生成した認証情報を非接触ICチップに書き込み、認証クライアントを終了する手段と、前記情報端末が、非接触ICリーダライタを介して、非接触ICチップから認証情報を読み込むとともに、認証情報を前記オンラインサービスサーバに送信する。

(もっと読む)

認証システム及び認証方法

【課題】ワンタイムパスワードを利用した認証システムの安全性向上や固定パスワードを利用する認証システムからの移行容易化や使用範囲の拡大を図る。

【解決手段】ワンタイムパスワードが時間に同期する認証システムまたはワンタイムパスワードがオンラインサービス認証要求の回数に同期する認証システムであり、ワンタイムパスワードクライアント9がワンタイムパスワードサーバ2からオンラインサービス認証用ワンタイムパスワードをダウンロードする際に、クライアントサーバ間で現在の時刻情報またはオンラインサービス認証要求回数の現在値を一致させて、ダウンロードされたオンラインサービス認証用ワンタイムパスワードが有効な間だけ、オンラインサービス認証要求を認証する。ワンタイムパスワードをオンラインサービス認証要求に含まれるサービス利用内容に同期させることもできる。

(もっと読む)

認証処理システム、認証処理方法及び認証処理プログラム

【課題】より安全かつ確実に本人を認証するための認証処理システム、認証処理方法及び認証処理プログラムを提供する。

【解決手段】携帯電話端末10からパスワード生成要求を受信した管理サーバ20は、利用者を特定し、第1チャレンジコードを記録する。そして、管理サーバ20は、第2チャレンジコードを生成し、これを用いてワンタイムパスワードを生成する。このワンタイムパスワードのユニーク性を担保できる場合には、管理サーバ20は、ワンタイムパスワードを記録し、第2チャレンジコードを携帯電話端末10に送信する。そして、携帯電話端末10は、ワンタイムパスワードを生成し、出力する。次に、クライアント端末15を用いて、チャレンジコードとワンタイムパスワードに関するデータを含むログイン要求を管理サーバ20に送信する。ログイン要求を受信した管理サーバ20は利用者の認証を行なう。

(もっと読む)

暗号化されたメッセージを伝送する方法

少なくとも二人のユーザ間で暗号化されたメッセージを伝送する方法であって、特に暗号プロトコルであって、前記メッセージのトランザクションが、前記ユーザから受信した前記メッセージの復号化と特に暗号化されたメッセージの前記ユーザへの送信とを行う認証装置を介して行われ、a1)メッセージ(NA1)を前記ユーザ(A)から前記認証装置(AE)に送るステップと、a2)前記認証装置(AE)によってトランザクション識別データセット(TID)を生成するステップと、a3)前記トランザクション識別データセット(TID)を含むメッセージ(NAE1)を前記認証装置(AE)から前記ユーザ(A)に送信するステップと、a4)前記ユーザ(A)によって、鍵(SA2)で暗号化された、前記トランザクション識別データセット(TID)を含むメッセージ(NA2)を生成するステップと、b)前記メッセージ(NA2)を第2のユーザ(B)に送信するステップと、c)前記第2のユーザ(B)によって、前記暗号化されたメッセージ(NA2)を含み、更なる鍵(SB)で暗号化されたメッセージ(NB1)を生成するステップと、d)前記メッセージ(NB1)を前記認証装置(AE)に送信するステップと、e)前記認証装置(AE)によって、対応する前記鍵(SB1),(SA2)を用いて前記メッセージ(NB1),(NA2)を復号するステップと、f)前記復号されたメッセージ(NA2),(NB1)に含まれる平文(A2),(B1)を参照して前記認証装置(AE)によってメッセージ(NAE2)を生成するステップと、g)前記メッセージ(NAE2)を前記第1のユーザ(A)または前記第2のユーザ(B)に送信するステップと、を備える方法が開示されている。 (もっと読む)

電子メールシステムおよび電子メール送受信プログラム

【課題】電子メールに添付されて送受信される電子ファイルにより機密情報や個人情報が外部に漏洩するのを、利用者や管理者に手間や負荷を掛けずに容易かつ確実に防止する。

【解決手段】電子メールに添付されるべき電子ファイルを指定する指定手段111と、指定電子ファイルについての暗号鍵をファイルアクセス管理サーバから受信する暗号鍵受信手段121と、受信された暗号鍵を用いて指定電子ファイルを暗号化する暗号化手段155と、暗号化電子ファイルを電子メールに添付する添付手段156とをクライアント端末10に備える。ファイル管理サーバから復号鍵を送信する際には、認証情報受信手段によって受信された認証情報とワンタイムパスワード生成手段によって生成されたワンタイムパスワードとを比較することにより正当な者であるか判定する。なお、電子ファイルに対するアクセスは、当該受信者毎に予め設定されたアクセス権限に基づいて許可される。

(もっと読む)

電子メールシステムおよび電子メール送受信プログラム

【課題】電子メールに添付されて送受信される電子ファイルにより機密情報や個人情報が外部に漏洩するのを、利用者や管理者に手間や負荷を一切掛けることなく容易かつ確実に防止する。

【解決手段】電子メールに添付されるべき電子ファイルを指定する指定手段111と、指定電子ファイルについての暗号鍵をファイルアクセス管理サーバから受信する暗号鍵受信手段121と、受信された暗号鍵を用いて指定電子ファイルを暗号化する暗号化手段155と、暗号化電子ファイルを電子メールに添付する添付手段156とをクライアント端末10にそなえる。ファイル管理サーバから復号鍵を送信する際には、認証情報受信手段によって受信された認証情報とワンタイムパスワード生成手段によって生成されたワンタイムパスワードとを比較することにより正当な者であるかの判定を行なう。

(もっと読む)

セキュア汎用取引システム

セキュア汎用取引システムは、演算と資源のコンポーネントと、この演算と資源のコンポーネントとのユーザの対話を可能にする少なくとも1つの通信デバイスと、本システムのユーザ各々に関連したセキュア・トークンとを備えている。上記演算と資源のコンポーネントは、第1の生体セキュリティ・コンポーネントと、第2のセキュリティ・コンポーネントと、上記演算と資源のコンポーネントと少なくとも1つのネットワークとの間のセキュア通信を可能にするための通信コンポーネントとを備えている。各通信デバイスは、有線又はワイヤレスのトークン・インターフェースと、ユーザが生体読み取りを入力することを可能にするための生体読み取り器と、この通信デバイスと上記演算と資源のコンポーネントとの間の通信を可能にするための有線又はワイヤレスの通信コンポーネントと、ユーザ入力デバイスと、出力デバイスとを備えている。各セキュア・トークンは、セキュリティ・コードを発生させるためのトークン・セキュリティ・コンポーネントと、ユーザのデータを記憶するためのデータ・ストレージ・コンポーネントとを備えている。上記セキュア・トークンが上記通信デバイスの上記トークン・インターフェースとインターフェースを介して結合し、上記ユーザにより入力された生体読み取りが、上記セキュア・トークンに関連した生体読み取りであって上記演算と資源のコンポーネントの上記の生体セキュリティ・コンポーネント内の該生体読み取りと一致し、上記トークン・セキュリティ・コンポーネントが発生させた上記セキュリティ・コードが、上記セキュア・トークンと関連した対応するセキュリティ・コードであって上記演算と資源の上記第2のセキュリティ・コンポーネント内の該対応するセキュリティ・コードと一致したときにのみ、上記演算と資源のコンポーネントへのユーザのアクセスは許可されることになる。 (もっと読む)

セキュア通信システム及びセキュア通信方法

【課題】再起動が発生しうる被認証機器において、再起動が発生してもナンスの一意性を保つことによって攻撃を防御でき、しかも低コストで実現可能なセキュア通信システム及びセキュア通信方法を提供する。

【解決手段】被認証機器である通信機器Aaが電源投入されて起動した後に不揮発性メモリ13aより数値データを読み出すメモリ読み出し手段8aと、読み出した数値データをナンスNとして記憶装置12aに記憶させる記憶装置書き込み手段10aと、前記数値データに所定の演算を行った結果を不揮発性メモリ13aに書き込むメモリ書き込み手段9aと、を備えるものであり、メモリ読み出し手段8aにより読み出した数値データをナンスNの上位桁に用いられるセキュア通信システムI及びセキュア通信方法である。

(もっと読む)

電池式認証カード

本発明は電池式ビデオゲームプレイカード、電池式投票者認証カード、電池式金融取引カードのためのシステムおよび方法、およびそれぞれの使用を管理する方法を提供する。カードは全般的に薄型で柔軟な基板、および基板内に配置された電池を含む。動的トークン値ジェネレータおよび/あるいはバイオメトリックセンサーが基板内に配置され、且つ電池より電源が供給される。動的トークン値ジェネレータにより生成されるトークン値を表示するために、基板上に電子ディスプレイが搭載される。トークン値は、保護された電子情報あるいは能力へのアクセスを提供するバックエンドトークン値保護識別システムと組み合わせて用いるよう設計される。  (もっと読む)

(もっと読む)

ログオン認証システム

【課題】誰がいつどこで、コンピュータにログオンしたかの証跡を残すための手段を提供することにある。

【解決手段】コンピュータにログオンする際に、GPS機能を備えた携帯電話機からサーバにパスワード発行要求を行い、サーバは要求の際に受けた位置情報と現在日時・時刻を利用しワンタイムパスワードを生成し、携帯電話機に通知し、ユーザがそのパスワードを利用しコンピュータにログオンを試みた際に、コンピュータは自身が備えるGPS機能を利用し位置情報を取得し、パスワードの正当性を確認することにより、パスワード発行要求を行った日時、所でしかログオンできないようにするとともに、ログオン後、コンピュータがネットワークに接続した際に、ログオンされた事実をサーバに通知することにより、サーバ側で、どのコンピュータに、いつ誰がどこでログオンしたかの証跡を一元管理する。

(もっと読む)

ディジタルデータの変換方式、装置、システム、コンピュータプログラム、及びそれを記憶した記憶媒体

【課題】 ユーザによって入力された、ユーザ識別子から、変換処理によってユーザ認証用データを生成するデータ変換装置において、従来の方式より処理速度が高速であり、従来の方式よりも少ない記憶容量で処理可能なデータ変換装置を提供する。

【解決手段】 ユーザから入力されたパスワード等のユーザ識別子から、HMAC・ハッシュ関数等の変換関数を通して、MAC認証用或いは鍵データに類推するデータを出力する変換装置において、ユーザ識別子の入力長に応じて、上記変換関数の構成の一部を除去する。

(もっと読む)

認証システム、認証サービス提供装置、および認証サービス提供プログラム

【課題】2要素2経路認証を簡易な構成で実現する認証システムを提供する。

【解決手段】認証サービス提供装置40は、第2の情報処理装置30から、利用者を認証する第2の認証情報を受け付け、当該第2の認証情報に基づいて第2の認証を行い、当該第2の認証が成功した場合に、第2の情報処理装置30に対して第3の認証情報を発行する。サービス提供装置20は、第1の情報処理装置10から上記利用者を認証する第1の認証情報を受け付け、当該第1の認証情報に基づいて第1の認証を行う。また、サービス提供装置20は、第1の情報処理装置10から、第2の情報処理装置30により取得され第1の情報処理装置10に入力された第3の認証情報を受け付け、認証サービス提供装置40と協働して、第3の認証情報に基づく第3の認証の結果を取得する。

(もっと読む)

ICカード、端末機のデータ盗難防止法

【課題】

ICカード、端末機、特に無線で通信できるものでは、通信が無線で行われるために知らないうちにスキミングされIDを読み取られて使用されてしまうという点があった。その解決のためサーバの正当性を確認しないとICカードや端末機が正当なデータを出さないようする。

【解決手段】

サービスを受けるためのサービス用IDとサーバが本物であるか確認するための照合用IDを設ける。端末機等とサーバが最後に通信した際に照合用IDと照合データをそれぞれの記憶装置に記録する。次回通信する際に端末機が照合用IDを送信し、サーバが照合データを送り返し、端末機等が記録されている照合データと照合し一致するか確認する。確認後サービス用IDを送信する。

盗難の疑いがある場合は端末機等が自身を使用不可能にして被害を未然に防ぐ。

(もっと読む)

認証システム、認証方法およびサービス提供サーバ

【課題】携帯電話装置10とPC40を利用して、安全かつ使いやすいインターネットサービスを実現する認証システム、認証方法およびサービス提供サーバを提供する。

【解決手段】携帯電話網内で認証された携帯電話装置10から利用者情報登録指示を受信した携帯電話事業者サーバ22は、その携帯電話装置10に対応する利用者情報をサービス提供サーバ31に送信する。携帯電話事業者サーバ22から利用者情報を受信したサービス提供サーバ31は、その利用者情報に対応するトークンを生成して携帯電話装置10に返信する。携帯電話装置10から転送されたトークンを用いてPC40から携帯電話事業者サーバ22にアクセスがあると、サービス提供サーバ31はトークンに対応する利用者情報に基づいて携帯電話装置10に対してサービス許可確認を通知し、肯定応答があればPC40に対してサービスの利用を許可する。

(もっと読む)

261 - 280 / 463

[ Back to top ]