Fターム[5J104AA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 証明 (7,443) | メッセージ認証(データの改竄防止) (1,958)

Fターム[5J104AA08]の下位に属するFターム

電子署名 (907)

Fターム[5J104AA08]に分類される特許

1,001 - 1,020 / 1,051

安全保証記録文書

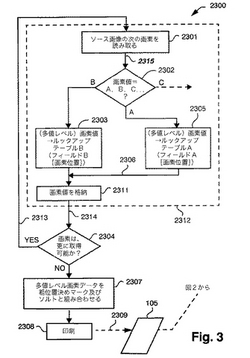

【課題】文書を処理するための改竄防止方法を提供する。

【解決手段】符号化工程に関して、記録されるべきN値レベル画像に関して、画像の画素を、N個の可能な値を有する主成分に分解する工程(ステップ2303)と、主成分、及び画像内の画素の位置に依存するパターン要素を選択する工程(ステップ2303)と、選択パターン要素を転送媒体上に記録する工程(ステップ2308)とから成る。対応する復号工程に関して、方法は、画素に対する検索パターン要素を、記録文書から抽出する工程と、検索パターン要素から抽出された主成分、及び記録文書上の画素の位置に依存するパターン要素を判定する工程と、検索パターン要素及び判定パターン要素を比較する工程とから成る。

(もっと読む)

情報記録媒体検証装置、および情報記録媒体検証方法、並びにコンピュータ・プログラム

【課題】 データ漏洩を防止した情報記録媒体の記録データ検証処理構成を提供する。

【解決手段】 情報記録媒体からの再生データに基づく演算結果として算出された要約値、例えばMDC(メッセージダイジェストコード)を検証用再生データとして、比較照合部に出力し、データ比較照合部において、検証用再生データと、情報記録媒体に対する記録予定データに基づく演算結果である検証用記録データ(MDC)との比較照合を実行する。本構成により、比較照合部への出力データをコンテンツや鍵情報などの実データではない演算結果データ(MDC)とすることが可能となり、コンテンツや鍵情報などの実データの漏洩を防止することができる。

(もっと読む)

印刷クライアント、ネットワークプリンタ及び印刷システム

【課題】 ファーストプリントを素早く行うことができるようにするとともに、印刷データの改ざんを有効に防止できるようにする。

【解決手段】 印刷ジョブデータを小さなデータ断片であるチャンクに分割するデータ分割手段と、前記データ分割手段によって分割されたチャンクごとにデータのハッシュ値を計算するハッシュ計算手段と、前記計算したハッシュ値を、前記ハッシュ値を計算したチャンクとは異なる所定のチャンクに付加して1単位の送信データを生成するハッシュ値付加手段と、前記ハッシュ値付加手段により生成された1単位の送信データをネットワークプリンタに送信するデータ送信手段とを設ける。

(もっと読む)

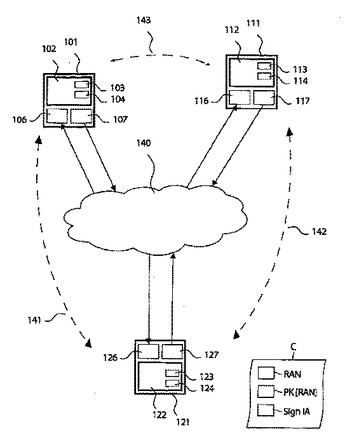

匿名証明書呈示に関する匿名証明書

本発明は、発行機関(111)において個体(121)に証明書(C)を匿名で提供する方法、該証明書を使うことによって通信相手(101)においてその個体の匿名での承認を提供する方法、個体に証明書を匿名で提供する発行機関、および該証明書を使うことによってその個体を匿名で承認する承認装置に関する。本発明の基本的な発想は、発行機関において、個体に匿名で証明書を提供し、その後通信相手において、その証明書を個人があるグループでのメンバーシップを証明するために匿名で使用できるということである。  (もっと読む)

(もっと読む)

コンピューティングデバイスなどにおける信用されたコンポーネントを介してコンピュータエンティティに対する人間の対話を検証すること

【課題】 コンピューティングデバイスのアプリケーションから受信者に送信アイテムを送信することと併せてユーザの対話について記述する。

【解決手段】 コンピューティングデバイスは、信頼性を証明するための証明ユニットをその上に有する。アプリケーションは、送信アイテムを構築する際にユーザを支援し、送信アイテムを構築するための取組みをユーザが実際に行っていることを検出するために使用できる所定の証印がモニタされる。証明ユニットは、アプリケーションを認証して、それに対して信用を供与し、ユーザが送信するようアプリケーションに命令すると、送信証明が構築されて送信アイテムに添付される。送信証明は、モニタされた証印およびアプリケーションの認証に基づき、これによってユーザの対話について記述する。構築された送信証明は、構築された送信アイテムと共にパッケージされ、このパッケージは受信者に送信される。

(もっと読む)

信用確立方法と信用に基づいたサービス制御システム

【課題】

多数のサービス提供者が存在し頻繁に信用確立が起きうるネットワーク環境において、ユーザおよびサービス提供者ともに利便性良くサービスを提供できる信用確立方法を提供する。

【解決手段】

サービス提供者30及びユーザ端末10から独立した信用管理サーバ20をネットワーク50上に設ける。信用管理サーバ20はユーザ端末の信用を複数のサービス提供者で共有された信用定義に従って記述し返信する。各ユーザ端末は、信用管理サーバから受信した信用記述を用いて各サービス提供サーバに対して自己の信用を確立する。ユーザ端末10は外部の証明書発行部401が発行したデジタル証明書を保持し、デジタル証明書を信用管理サーバ20へ提示して信用要求を行う。信用管理サーバ20は、ユーザ端末から提示されたデジタル証明書を検証し、信用管理ポリシに従って信用を決定し、信用記述デジタル証明書をユーザ端末へ送信する。

(もっと読む)

テキスト・ドキュメントの認証方法、及び、認証のためにテキスト・ドキュメントに磁気によって透かしを入れるシステム

【課題】磁性マーキング材料を用いた透かしによるテキスト・ドキュメントの認証方法を提供する。

【解決手段】本発明のテキスト・ドキュメントの認証方法は、テキストを有するドキュメントを作成するステップと、視覚的に認識可能な第1のマーキング材料と検出可能であるが視覚的には認識不可能である第2のマーキング材料とを組み合わせてテキストの少なくとも一部を作成するステップと、所定の処理を施してこの第2のマーキング材料パターンを読み取ることによってドキュメントの正当性を検証するステップとを含む。

(もっと読む)

ソフトウェアの完全性を保証するためのシステムおよび方法

【課題】ユーザ装置が、配布センターへの送信を必要とせずに、配布センターから送られたデジタル・メッセージを認証し、妥当性を検査することができるシステム、方法、およびコンピュータ・プログラムを提供すること。

【解決手段】センターは、メッセージを、特別に選択された2つの素数の積である添付の法と共に送信する。その送信は、元のメッセージのハッシュ値、新しいメッセージのハッシュ値、および法に基づく添付の認証値を含む。新しいメッセージのハッシュ値はセンターの公開RSA鍵であり、対応する秘密RSA鍵も計算される。個々のユーザ装置は、デジタル・シグネット、公開の法、一義的な秘密の数、および元のメッセージ・ハッシュを組み合わせて一義的な完全性値Kを計算する。後続するメッセージは同様に処理されて新しい完全性値K’を決定し、K’はセンターで作成された新しいメッセージが破壊されていない場合にのみKに等しくなる。  (もっと読む)

(もっと読む)

アプリケーションの利用者認証方法

【課題】 利用者自身がユーザーID及びパスワードを入力する必要を無くし、簡単な操作だけで利用者の本人認証を受けることができるようにしたアプリケーションの利用者認証方法を提供する。

【解決手段】 ICカード内で、電子証明書に含まれている一部の情報を、秘密鍵を用いて暗号化するステップと、パソコンに接続されたICカードリーダライタで、ICカードから前記秘密鍵を用いて暗号化した情報と前記電子証明書とを読み取るステップと、前記パソコンにおいて、前記ICカードから読み取った前記秘密鍵を用いて暗号化した情報を、前記電子証明書に含まれている公開鍵を用いて復号するステップと、前記公開鍵を用いて復号した情報と、電子証明書に含まれている一部の情報とを照合処理するステップと、前記照合処理の結果、一致した場合にアプリケーションの正規の利用者として認証するステップとからなる。

(もっと読む)

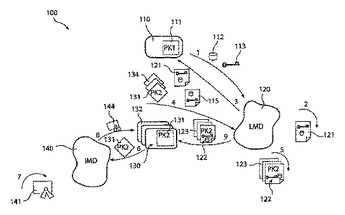

リスト署名を生成する方法及びシステム

本発明は、署名されるメッセージ(M)のためのリスト署名を生成する方法に関し、その方法は、リストのメンバーの電子式ハードウェアサポート(7)によって実行されるステップを有する。前記ステップにおいて、電子式ハードウェアサポートは、認証機関によって電子式ハードウェアサポートに提供されるシーケンス番号(REPSEQ)と、メンバーのリストに所属することの証拠(SKL)と、電子式ハードウェアサポートに関連するデータ(Idi,SKi)と、任意的に、生成された署名の匿名性を解除する資格を与えられた機関の鍵とに基づいて、電子署名(Si)を生成するのみである。 (もっと読む)

フィブラスメディアの認識と追跡のための方法、及びこの方法の応用、特にコンピュータ分野への応用

真正なフィブラスメディアとしてペーパー、厚紙又は不織布からなる未認証フィブラスメディアを認容する方法であって、この方法は、

―真正なフィブラスメディアのレファレンス ゾーンから抽出された構成上の特徴から、レファレンスゾーンのフィブラス構成を表わす、少なくとも1つの真正なデジタル署名の生成するステップ及び、デジタルデータメディア上の前記デジタル署名を記録するステップ;

―未認証フィブラスメディアのレファレンス ゾーンから抽出された構成上の特徴から、レファレンスゾーンのフィブラス構成を表わす未認証デジタル署名を生成するステップ;及び

―未認証フィブラスメディアの認容についてポジティブ又はネガティブな決定をするために、未認証デジタル署名と、先に記録された真正なデジタル署名の少なくとも1つとを比較するステップ。

を含むものである。

(もっと読む)

車両内の制御機器の認証

【課題】本発明は、主として、自動車両のバスシステム内の制御機器を認証するための方法に関する。制御機器内に記憶されている処理制御手段の不正操作を僅かなコストで有効に防止するために以下のことが提案される。

【解決手段】第1制御機器がバスシステムを介して認証照会を認証装置へと伝達すること、認証装置が第1対称鍵を使用して認証照会を署名し、署名された認証照会、又は署名だけを第1制御機器へと伝達すること、第1制御機器が、伝達された認証照会の署名を、第1制御機器により認証照会に対して対称鍵を適用して検出された署名と比較すること、及び/又は、第1制御機器が、伝達された認証照会の署名を、第1対称鍵を使用して複合化し、第1ハッシュ・バリューが取得されること、第1制御機器がハッシュ・アルゴリズムを認証照会に適用し、それにより第2ハッシュ・バリューが取得されること、及び、署名及び/又はハッシュ・バリューの比較が肯定的な場合或いは署名及び/又はハッシュ・バリューが一致する場合、第1制御装置が稼動準備状態とされること。

(もっと読む)

コンテンツ・アイテムの署名を照合する方法及び装置

コンテンツ・アイテム署名照合装置は、複数のコンテンツ・アイテムの署名を有するデータベース(103)を備える。可能性プロセッサ(105)は、コンテンツ・アイテムの一致可能性示標を判定し、一致可能性示標は、コンテンツ・アイテムと、未知の署名との間の一致の可能性を示す。インタフェース(111)は、コンテンツ・アイテムに関連したクエリ署名を受信し、これに応じて、サーチ・プロセッサ(113)は、クエリ署名に一致する署名についてデータベース(103)をサーチする。サーチ・プロセッサ(113)は、複数のコンテンツ・アイテムの一致可能性示標に応じてデータベースをサーチするよう動作可能である。特に、データベース(103)は一致の確率の降順に順序付けを行い得るものであり、サーチ・プロセッサ(113)はこの順序でデータベースをサーチし得る。よって、早期一致の確率が増加し、平均サーチ時間が削減される。  (もっと読む)

(もっと読む)

プライバシーを保護する情報配布システムにおけるライセンス管理

情報配布システムにおいて、ユーザーのプライバシーを提供しながら、第一のユーザーから一人または複数の他のユーザーにライセンスを移転するためのシステムおよび方法。プライバシーのレベルは、ライセンス書式とマスターライセンスおよび匿名ライセンスの使用とによって、およびライセンスに対応する証明書に失効リストを含めることによって高められる。  (もっと読む)

(もっと読む)

車両外部の装置の認証

【課題】本発明は、主として、制御機器を有する自動車両のバスシステムにて車両外部の装置を認証するための方法に関する。制御機器内に記憶されている処理制御手段の不正操作を僅かなコストで有効に防止するために以下のことが提案される。

【解決手段】バスシステム内に認証装置が設けられていること、認証装置が認証照会を車両外部の装置へと伝達すること、車両外部の装置が、特にパブリック・キー・鍵ペアである非対称鍵ペアの秘密鍵を用いて認証照会を署名し、署名された認証照会、又は署名だけを認証装置へと伝達すること、認証装置が、車両外部の装置と同じアルゴリズムを使用して認証照会の署名を検出すること、及び、認証装置が、車両外部の装置から伝達された署名を、秘密鍵と相補的な公開鍵を使用して復号化し、検出された署名を伝達された署名と比較すること。

(もっと読む)

ファイアウォール・システム

ファイアウォール・システムは、下位レベルの通信プロトコル(224)及び(226)を介して内部及び外部ホスト・コンピュータ(228)及び(230)と通信する署名検証ハードウェア(222)を用いるものであり、該内部及び外部ホスト・コンピュータは、遠隔送信元及び宛先コンピュータ(238)及び(240)との複雑な通信プロトコルを実装するためにネットワーク・プロトコル・スタック(232)及び(234)を有する。送信元コンピュータ(238)は、データをチェックするデータ・チェッカー機能(250)と、データを伝送するためにデジタル署名を生成する署名機能(252)とを有する。内部ホスト・コンピュータ(228)は、伝送されたデータを受信し、それを、ハードウェア(222)が動作するより下位のプロトコル・レベルに変換する。ハードウェア(222)は、プロトコル及びチェックのためのデジタル回路を使用する。それは、ソフトウェア・アプリケーション・レベルでデータ内の署名を検証するが、単純な下位レベルのプロトコル(224)及び(226)を要求するだけである。ファイアウォール・システム(220)は、高性能接続メディア(236)を介して送信元コンピュータ(238)及び宛先コンピュータ(240)と通信する。ハードウェア(222)それ自体はまた、高性能接続メディア(227)を介してホスト・コンピュータ(228)及び(230)と通信し、他のファイアウォールを攻撃されやすくする複雑な通信プロトコルとの関与を防止する。  (もっと読む)

(もっと読む)

フィルム・フィンガプリンティング

フィルム・マーキング技術は、プリント識別子を2進符号化ビット補数シリアル・ナンバーに符号化すること、この2進符号化ビット補数シリアル・ナンバーのビット(2進数字)を伝送するために使用されることになる特定のフレーム(ビット・フレーム)を識別すること、およびこの2進符号化ビット補数シリアル・ナンバーの特定のビット値に従ってこれらのビット・フレームをマーキングすることを含んでいる。ビット・フレーム上に予め規定されたマークが存在すれば、値1を有する2進数字であることを表し、予め規定されたマークがビット・フレーム上に存在しなければ、値0を有する2進数字であることを表す。  (もっと読む)

(もっと読む)

取引端末

医薬製品パッケージングは、複数のコード化データ部分を含むコード化データをその上またはその中に配置することによって特徴付けられ、各コード化データ部分が、前記医薬製品の識別情報を表す。前記コード化データは、放射を放出し、受け取るセンサを用いて、読み取られることができる。好ましくは、前記コード化データは、前記パッケージングに含まれる前記医薬製品に一意な様々な情報を含む。前記コード化データは、センサとコンピュータデータベースの統合システムと共に使用された場合に、前記パッケージングが追跡され、認証されることを可能にする。 (もっと読む)

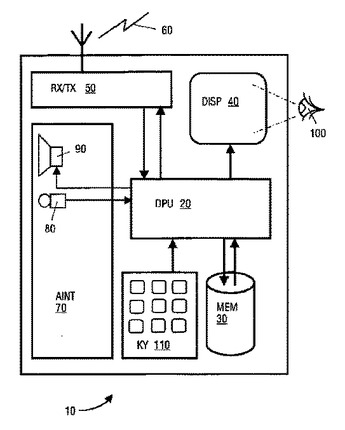

認証装置

検証可能なトランザクション(240)の記録を生成するためのパーソナル通信装置(10)(例えば、携帯電話)が記載されている。トランザクション(240)は情報の交換を含むものである。パーソナル通信装置は、受信コンポーネント、保護コンポーネント、メモリ、および記録コンポーネントを有している。受信コンポーネントは、パーソナル通信装置のユーザ(100)と遠隔にいる人との間のトランザクション、および遠隔にいる人のバイオメトリックデータ(BIOKY)、を受け取ることができる。保護コンポーネントは、バイオメトリックデータを用いて音声会話を保護することができる。記録コンポーネントは、バイオメトリックデータを用いて保護されたトランザクションをメモリ(30)に記録することができる。トランザクションの認証をサポートするよう動作可能なパーソナル通信装置(10)(上記と同様に携帯電話がある)も記載されている。パーソナル通信装置は、メモリ(30)と認証コンポーネントとを有している。認証コンポーネントは、バイオメトリック測定手段(80)により測定されたバイオメトリックデータ(BIOKY)が、音声会話(240)を保護するために使用された以前のバイオメトリックデータ(BIOKY)に対応している場合は、メモリに記憶されている保護されたトランザクションにアクセスできるようにしている。  (もっと読む)

(もっと読む)

証明書の有効性の検査

ネットワーク内のネットワーク装置(601)に関連付けられた鍵を含む証明書(600)の有効性を検査する方法は、暗号化コンテンツ(611)と、このコンテンツに関連付けられた有効性指数(630)とをネットワークで受信する工程を備える。証明書の有効性は、証明書内に含まれる時間指数(606)(この時間指数は、証明書の発行の時点に相当する値を有する)から、かつ、暗号化コンテンツに関連付けられた有効性指数から評価される。  (もっと読む)

(もっと読む)

1,001 - 1,020 / 1,051

[ Back to top ]