Fターム[5J104AA09]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 証明 (7,443) | メッセージ認証(データの改竄防止) (1,958) | 電子署名 (907)

Fターム[5J104AA09]に分類される特許

101 - 120 / 907

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

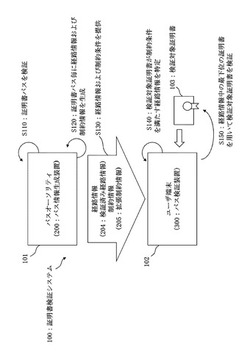

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

マルチ属性認証システム、マルチ属性認証方法、失効確認方法およびプログラム

【課題】利用者が任意に属性情報をブラインド化可能かつ完全な匿名化を実現しつつ、複数の属性を所有することを同時に認証する。

【解決手段】Uは、複数のユーザの秘密鍵と対をなす公開鍵とを属性の数よりも1つ多く生成し、CAに、属性の数に対応した公開鍵を送信する。CAは、前記公開鍵に対して、署名鍵で署名を行い、Uに、属性証明書を発行する。Uは、SPにサービス要求を送信する。SPは、自身の秘密鍵と公開鍵を生成し、チャレンジをUに送信する。Uは、CAが発行する属性証明書を変形し、前記秘密鍵を変形し、変形した秘密鍵を用いて、SPから受信したSPの公開鍵に乱数を乗じたものに対する署名値を算出する。Uは、変形した属性証明書と算出した署名値とをSPに送信する。SPは、Uから受信した属性証明書をおよび署名値を検証する。また、SPは、失効確認を実行する。SPは、属性証明書および署名値の正当性が確認され、かつ、失効確認が完了したときに、Uに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

コミットメントシステム、マスター装置、送信装置、受信装置、コミットメント方法、プログラム、記録媒体

【課題】非対話型かつ共通参照情報が再利用可能で、RSA仮定または計算DH仮定という標準的な仮定に基づいて安全性を達成できる頑強なコミットメント方式を提供する

【解決手段】本発明のコミットメントシステムは、送信装置、受信装置、マスター装置で構成される。本発明のコミットメントシステムは、マルチトラップドアコミットメントの構成が、弱選択文書攻撃に対して存在的偽造不可能な署名方式を利用している。また、マスター公開鍵PKが署名方式の検証鍵に、マスタートラップドアが署名方式の署名鍵に、個別公開鍵が署名方式の文書に、個別公開鍵のトラップドアが署名方式の署名にそれぞれ対応している。

(もっと読む)

署名生成装置、署名検証装置、再リンク鍵生成装置、及びプログラム

【課題】再リンク鍵が悪用された場合であっても、その再リンク鍵に対応する署名者の匿名性が失われることを抑制する。

【解決手段】メッセージmを含む情報に対して定まるh∈G1と、再リンク鍵r=hx(i)∈G1と、公開鍵y(n)∈G2(n∈L)の集合とを用い、元h∈G1と生成元g2∈G2との組に非退化双線形写像eを作用させた結果をe1とし、tを任意の整数とした場合における、巡回群GTの元a(i)=e1t∈GTを生成し、元z(j)∈G1と生成元g2∈G2との組に非退化双線形写像eを作用させた結果をe2とし、元h∈G1と公開鍵y(j)∈G2とにeを作用させた結果をe3とし、a(j)=e2・e3c(j)∈GT を生成し、元a(i)∈GTと元a(j)∈GTとからなる集合aLを含む情報に対して定まる整数wと、整数c(j)の総和Σc(j)とを用い、c(i)=w-Σc(j)を生成し、z(i)=ht・r-c(i)∈G1を生成し、署名σ=(cL,zL)を生成する。

(もっと読む)

電子データの真正性保証方法および電子データの開示方法

【課題】

開示文書の真正性の保証と、開示不適当な情報の削除の両立可能な、電子文書の真正性保証技術、および情報公開システムが求められる。

【解決手段】

電子文書を構成要素に分割し、その構成要素全体からなる集合の任意の部分集合に対し署名を付与する。または、その構成要素おのおのと、該各構成要素と該電子文書の構造との関係を規定する情報とを結合したデータに対し、署名を付与する。または、その構成要素おのおのに対しハッシュ値を計算し、計算されたハッシュ値を結合したデータに対し署名を付与する。または、その構成要素おのおのに対して生成した乱数を結合し、乱数が結合された構成要素に対し、ハッシュ値を計算し、計算されたハッシュ値を結合したデータに対し電子署名を付与する。

(もっと読む)

原本性保証方法、管理サーバ、プログラムおよび記憶媒体

【課題】信頼ポイント情報を紙に印字せずとも、電子的な方法で文書データに対する署名検証を実施できる技術を提供する。

【解決手段】信頼ポイント作成時に、前回作成までの信頼ポイントのハッシュ値を結合した結合公開ハッシュ値と前記作成時の電子署名を検証し、検証成功した場合のみ、その結合公開ハッシュ値に今回のハッシュ値を結合させ、その値に対する電子署名を生成し、外部から所定の署名データの検証要求を受信すると、1回目から最新までの信頼ポイントにおける公開ハッシュ値の結合値を結合公開ハッシュ値とし、その結合公開ハッシュ値と最新の信頼ポイントに対する電子署名を検証する。

(もっと読む)

暗号化システム、暗号化装置、復号装置、暗号化方法、プログラム、記録媒体

【課題】ハッシュ関数の入出力情報が漏洩したとしても選択暗号文攻撃安全を満たす暗号化方法を提供することを目的とする。

【解決手段】本発明の暗号化システムは、暗号化装置と復号装置を備える。暗号化装置は、暗号化入力部、乱数生成部、暗号化計算部、暗号文出力部を備える。復号装置は、鍵生成部、復号入力部、復号計算部、検証部、復号出力部を備える。そして、ハッシュ関数の入出力に直接平文を導出できる情報がない。また、ハッシュ関数の入出力情報だけから、攻撃者が秘密鍵なしで復号手続を行えない。

(もっと読む)

デバイス管理システム、拠点監視装置及び方法

【課題】 クライアントネットワークのどこに監視装置を設置しようとも、外部メディアにより公開鍵情報を配布することなく、安全な通信環境を提供する。

【解決手段】 各監視対象デバイスとセキュアな通信を行うためのサーバ証明書及びルート証明書を拠点監視装置内で発行する。公開鍵とペアになる秘密鍵を利用して、拠点監視装置を通知先とする通信先情報及び発行されたルート証明書からデジタル署名を発行し、通信先情報、ルート証明書及びデジタル署名を各監視対象デバイスへ送信する。各監視対象デバイスは拠点監視装置から通信先情報、ルート証明書及びデジタル署名を受信する。公開鍵を利用して、受信されたデジタル署名の認証を行い、認証が成功したことに応じて、受信された通信先情報及びルート証明書を利用して、デバイス監視情報の通知先を管理サーバから拠点監視装置に変更し、拠点監視装置とセキュアな通信を行う。

(もっと読む)

匿名性に基づく個人向けサービスの提供システム及び方法

【課題】オンライン上で個人のプライバシーを保護するために、署名を用いた認証機能に個人向け型サービスを支援するための追加機能を追加することにより、匿名性はそのまま維持しながら個人向け型サービスを提供できるようにする匿名性に基づく個人向けサービスの提供システム及び方法を提供する。

【解決手段】使用者端末がサービス提供サーバーにサービス提供を要請し、前記サービス提供サーバーがこれに応答して属性証明書の提供を要請するサービス要請過程;前記使用者端末が属性発給サーバーに属性証明書の発給を要請し、前記属性発給サーバーが匿名認証サーバーと相互協力して前記使用者端末に対応する属性証明書を発給する属性証明書の発給過程;前記使用者端末が前記属性証明書を前記サービス提供サーバーに提供する属性証明書の提供過程;及び前記サービス提供サーバーが前記属性証明書が有効か否かを確認してサービスの提供の可否を決めるサービス提供過程、を含むことができる。

(もっと読む)

署名装置、署名方法、および署名プログラム

【課題】圧縮映像データから正常描画できる静止画を切り出し、静止画が映像データの一部で改ざんされていないことを第三者が証明できること。

【解決手段】署名装置は、圧縮映像データである原動画情報1101が入力されたら、映像復号部702によってフレームごとに復号し、独立で再生不可能な予測フレームを変換部704によって変換する。署名装置は、独立再生可能なフレームと、変換されたフレームを静止画符号化部705によって符号化し、ダイジェスト情報生成部706によってダイジェスト情報を生成して電子署名生成部708によって電子署名を行う。署名装置は、原動画情報1101と生成された電子署名とダイジェスト情報を格納部709に格納する。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】認証処理において、認証する側のデバイスおよび認証される側のデバイスがともに軽量な演算処理のみで認証を行う。

【解決手段】第1のデバイスが、第2のデバイスから認証要求を受信し、第1のデバイスが、認証要求を受信したときに、認証局サーバにアクセスする。そして、第1のデバイスが、認証局サーバにアクセスしたときに、認証局サーバが署名した使い捨てのワンタイム証明書を発行し、認証局サーバが、第1のデバイスとの間で共有している共通鍵を用いて、ワンタイム証明書を暗号化して、認証局サーバが、少なくとも暗号化したワンタイム証明書を第1のデバイスに送信する。第1のデバイスは、第2のデバイスに少なくとも暗号化したワンタイム証明書を送信し、第2のデバイスは、受信したワンタイム証明書の署名を検証するとともに、ワンタイム証明書の発行時刻を検証する。

(もっと読む)

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

署名・検証システム、署名・検証方法、署名装置、検証装置、プログラム

【課題】署名長が短く、検証式の計算量がより少なく、高い安全性が証明可能な、群要素メッセージに対するデジタル署名方法を提供する。

【解決手段】署名装置は、少なくとも署名記録部、署名確認部、署名乱数生成部、署名計算部、署名出力部を備える。検証装置は、検証入力部、検証確認部を備える。署名確認部は、e(M1,g2)=e(g1,M2)を確認する。署名乱数生成部は、1以上q−1以下のランダムな整数rを生成する。署名計算部は、A1=g1r、A2=M1ry、B3=g2rxM2rxy、B4=g2ryを計算する。署名出力部は、(A1,A2,B3,B4)を出力する。検証確認部は、A1とM1とが群G1上の1以外の元であること、e(M1,g2)=e(g1,M2)、e(A1,Y2)=e(g1,B4)、e(A2,g2)=e(M1,B4)、e(g1,B3)=e(A1A2,X2)を確認する。

(もっと読む)

電子署名用サーバ、及び長期署名用サーバ

【課題】携帯端末で撮影した画像データの非改竄性、撮影した日時刻、及び撮影場所を検証できるようにする。

【解決手段】携帯端末6で被写体を撮影すると、携帯端末6は、当該被写体の画像データを生成して記憶すると共に画像GPS情報を基地局サーバ5に送信する。基地局サーバ5は、画像GPS情報のうちの撮影日時刻、及び撮影位置が正しいか否かを確認し、画像GPS情報と公開鍵証明書を長期署名サーバ3に送信する。長期署名サーバ3は、画像GPS情報と公開鍵証明書を受信すると、これを用いてESを生成するための署名前XAdESデータを生成して基地局サーバ5に送信し、基地局サーバ5は、これに秘密鍵で電子署名して電子署名値を長期署名サーバ3に送信する。長期署名サーバ3は、ES−A(1st)を完成させて携帯端末6に送信する。

(もっと読む)

情報処理装置、鍵生成装置、署名検証装置、情報処理方法、署名生成方法、及びプログラム

【課題】選択文書攻撃に対する安全性証明が可能なMPKC方式の電子署名システムを実現するための情報処理装置が提供される。

【解決手段】第1秘密多項式Tの逆変換T−1により、n個の数で構成される元を含む有限環Knの元yを有限環Knの元y’に変換する第1逆変換部と、ここで得られた有限環Knの元y’を有限環Kのn次拡大Aの元Yとみなし、元Yを用いて、所定の多変数多項式で表現される写像f:A→Aの原像の要素X∈{Z|f(Z)=Y}を算出する要素算出部と、原像の要素数αに比例した確率pで原像の要素Xを1つ選択し、確率(1−p)で例外値を出力する要素選択部と、ここで選択された要素Xを有限環Knの元x’とみなし、第2秘密多項式Sの逆変換S−1により、有限環Knの元x’を有限環Knの元xに変換する第2逆変換部とを備える、情報処理装置が提供される。

(もっと読む)

長期署名用サーバ、ドライブレコーダ、及び長期署名用端末

【課題】クライアント側とサーバ側が協働して長期署名を行う。

【解決手段】ドライブレコーダ6は、イベントを検出すると動画データを記憶媒体に記憶し、当該動画データを用いたハッシュ値の計算を行って長期署名サーバ3に送信する。長期署名サーバ3は、ハッシュ値を受信すると、ES−A(1st)のフォーマットを作成し、ESの作成、STSの作成、検証情報の作成を行い、ATS(1st)を作成するためのハッシュ値対象データ作成用データ(1st)を作成してドライブレコーダ6に送信する。ドライブレコーダ6は、長期署名サーバ3からハッシュ値対象データ作成用データ(1st)を受信すると、これに動画を加えてハッシュ値を計算し、当該ハッシュ値を長期署名サーバ3に送信する。長期署名サーバ3は、ドライブレコーダ6からハッシュ値を受信し、ATS(1st)を完成させる。

(もっと読む)

長期署名用サーバ、長期署名用端末、長期署名用端末プログラム、及び長期署名検証用サーバ

【課題】秘密鍵などをクライアント側に保持したままサーバ側で長期署名データを作成する。

【解決手段】長期署名データは、ES、STS、検証情報、ATS(1st)、ATS(2nd)を所定の長期署名フォーマットに配置することにより構成されている。これらの要素のうち、秘密鍵と原本データを用いた処理が必要なのは、ESとATSである。これら原本データと秘密鍵を必要とする処理は、クライアント端末3で行い、長期署名データを解析・生成する処理は、長期署名サーバ2で行うことにより、原本データと秘密鍵がクライアント端末3の内部に保持したまま長期署名データを長期署名サーバ2で生成する。このように、長期署名データを作成する処理を、秘密鍵と原本データを用いる処理と、XMLの解析・生成を行う処理に分離し、前者をクライアント端末3に分担させ、後者を長期署名サーバ2に分担させる。

(もっと読む)

署名装置、検証装置、署名生成・署名検証システム、署名生成・署名検証方法、及びプログラム

【課題】署名生成や署名検証に用いられる署名方法や検証方法を特定するための情報を更新するための管理が容易であり、なおかつ、署名装置や検証装置にこれらの情報を継続的に格納しておくことができない環境であっても実現可能な方式を提供する。

【解決手段】署名装置11は、署名生成時に署名ローダーを用いて署名方法管理装置15に接続し、署名方法を特定するための署名方法情報の入力を受け付け、それを用いて署名を生成する。また、検証装置12は、署名検証時に検証ローダーを用いて検証方法管理装置16に接続し、検証方法を特定するための検証方法情報の入力を受け付け、それを用いて署名を検証する。

(もっと読む)

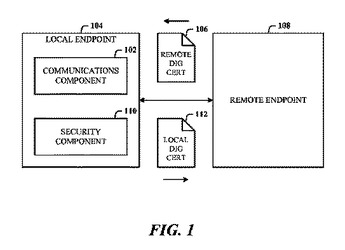

証明書属性に基づくIPセキュリティ証明書交換

証明書属性に基づくIPsec(インターネットプロトコルセキュリティ)証明書交換を提供するアーキテクチャ。IPsecエンドポイントは、別のIPsecエンドポイントの証明書のセキュリティコンテキストを、証明書属性を参照することによって検証することができる。証明書ルートだけではなく証明書属性を使用するIPsec証明書交換を容易にすることによって、ゾーンごとに1つの認証機関を必要とするのではなく単一の認証機関を使う複数の分離したネットワークゾーンを構築することが可能になっている。さらに、IPsec証明書交換の間に証明書属性を使う機能を、QoS(サービス品質)など、より集中型の通信に活用することができる。証明書属性を使用して、エンドポイントのセキュリティコンテキストを識別することができる。IPsec証明書の使用を、単一IPまたはIPグループにロックダウンすることができる。  (もっと読む)

(もっと読む)

電子署名システム及び電子署名方法

【課題】検証端末がネットワークに接続することなく、電子署名の検証を行なう。

【解決手段】署名鍵と検証鍵とを有する署名端末が、電子署名を生成した回数を示す署名カウンタを記憶し、署名カウンタと検証鍵とが含まれる証明書取得要求を認証局装置に送信して証明書を受信し、定められた平文と、署名鍵と、証明書とに基づいて電子署名を生成し、証明局装置が、証明書を生成した回数を示す証明書発行カウンタを記憶し、署名端末から送信された証明書取得要求を受信し、署名カウンタが示す値と証明書発行カウンタが示す値とが一致すると判定すると証明書を生成して署名端末に送信し、一致しないと判定すると証明書を生成せず、検証端末は、電子署名と検証鍵との入力を受け付け、検証鍵に基づいて電子署名の検証を行なう。

(もっと読む)

101 - 120 / 907

[ Back to top ]