Fターム[5J104AA09]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 証明 (7,443) | メッセージ認証(データの改竄防止) (1,958) | 電子署名 (907)

Fターム[5J104AA09]に分類される特許

81 - 100 / 907

通信システム,送信機,受信機,送受信機

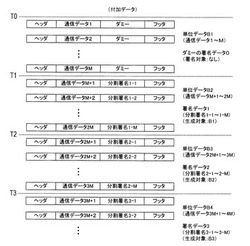

【課題】署名データを付加することによる通信データのスループットの低下を抑制可能な通信システムを提供する。

【解決手段】送信側となる車載装置は、M回分の通信データからなる単位データ毎に、署名データを生成すると共に、その署名データをM分割した分割署名データから生成した付加データを、通信データに付加して順次送信する。受信側となる車載装置は、受信した通信データから単位データを再構成すると共に、受信した付加データから抽出した分割署名データから署名データを再構成する。そして、受信した通信データの正当性を、再構成された単位データ毎に、再構成された署名データを用いて検証する。署名データをM回の通信に分けて送信するため、通信データを検証するために各通信フレームに付加する付加データのデータ量を少なく抑えることができる。

(もっと読む)

通信システム,送信機,受信機,送受信機

【課題】署名データを分割して送信する通信システムにおいて、通信エラーによりデータの一部が欠落した場合でも、通信データの検証を可能とする。

【解決手段】送信側となる車載装置は、M×N(図ではN=2)回分の通信データからなる単位データ毎に、署名データを生成すると共に、その署名データをM分割した分割署名データのそれぞれを、通信データに順次付加し、且つN回繰り返して送信する。受信側となる車載装置は、受信した通信データから単位データを再構成すると共に、受信した付加データから抽出した分割署名データから署名データを再構成する。そして、受信した通信データの正当性を、再構成された単位データ毎に、再構成された署名データを用いて検証する。分割署名データは、同じものがN回ずつ繰り返して送信されるため、同じ分割署名データの受信をN回続けて失敗しない限り、署名データを確実に再構成できる。

(もっと読む)

電子的ライセンスを提供するシステム及び方法

【課題】データオブジェクトへのアクセスを許可するシステム及び付随する方法を提供する。

【解決手段】データオブジェクトの利用制御条件に適合するように前記データオブジェクトを管理する方法である。該方法は、前記データオブジェクトの、可変数の利用制御条件を供給する段階と、前記可変数の利用制御条件に基づき、前記可変数の利用制御条件に適合する前記データオブジェクトの利用を画定する1つ以上の利用制御要素を含む前記データオブジェクトの一般的制御データを供給する段階と、前記一般的制御データを前記データオブジェクトと合成する段階と、前記データオブジェクトと前記1つ以上の利用制御要素を暗号化してセキュアデータパッケージを生成する段階とを有する。

(もっと読む)

電子署名によるPL保険適用基準判定システム

【課題】PL法で製造者が負担する物品の交換や修理等で発生した費用を保険で補填する場合の客観的な基準を決める。

【解決手段】保険契約者(1)のDNA情報から生成した公開鍵暗号方式での私有鍵情報(3)を用意する。物品(5)に固有のID情報(6)を施す。該ID情報に該保険契約者の該私有鍵情報による電子署名(7)をして該物品用のディジタル署名情報(9)とする。該ディジタル署名情報を該物品に付与して該保険契約者とPL保険会社(10)との間で被保険物(5a)とする。該ディジタル署名情報の是非は、自身の記憶部(12)に該保険契約者の公開鍵情報(13)を記憶している証明用のコンピュータ(11)が、該公開鍵情報による該ディジタル署名情報の復号化の可否で判定する。判定が是の場合、該PL保険会社が該保険契約者に保険金の支払をする。製造責任者(2)の私有鍵情報(4)を併用すると、該ディジタル署名情報の秘密性が一層高まる。

(もっと読む)

メモリ装置、ホスト装置、およびメモリシステム

【課題】ホストの属性情報を識別でき、アクセス可能な秘密エリアを限定することが可能なメモリ装置、ホスト装置、およびメモリシステムを提供する。

【解決手段】証明書を検証するための認証局の公開鍵情報を格納し、機密性を保証すべきデータを格納する秘密エリアを含む記憶部23と、記憶部23へのアクセスを受信情報に応じて制御する制御部21と、を有し、受信情報は、認証局で認証された証明書情報にアクセス制御情報を付加した情報を含み、制御部21は、公開鍵で証明書の検証を行い、アクセス制御情報を識別し、上記記憶部内のアクセス可能な秘密エリアを制限する。

(もっと読む)

タイムスタンプ付与システム、タイムスタンプ付与方法、タイムスタンプ付与プログラム

【課題】異なる電子データに共通のタイムスタンプが付与されている場合に各電子データの確実に検証する。

【解決手段】異なる電子データそれぞれのデータ内容に基づきハッシュ値としての個別ハッシュ情報と各電子データの格納先を示すデータ格納アドレスとを算出するハッシュ値計算部101と、個別ハッシュ情報と電子データのデータ格納アドレスとを対応付けたハッシュ値アドレス対応リストを生成するハッシュ値リスト作成部102を有し、上記ハッシュ値計算部101が、ハッシュ値アドレス対応リストから抽出した異なる個別ハッシュ情報を結合した結合情報のハッシュ値としての結合情報ハッシュ値を算出するタイムスタンプ取得検証装置と、結合情報ハッシュ値に対して発行したタイムスタンプとハッシュ値アドレス対応リストとを対応付けて記憶する電子データ格納サーバ3を備えた。

(もっと読む)

計測データ管理方法、計測データ管理システム、計測データ管理装置及び端末装置

【課題】 改ざんされたか否かを確認することができる計測データ管理方法、計測データ管理システム、計測データ管理装置及び端末装置を提供する。

【解決手段】

各遠隔検針端末装置2,2,…は、電力量計3により得られた計測値、計測日時、及び電力量計IDを含む検針情報に基づいて電子署名データを生成し、生成した電子署名データ及び前記検針情報を検針データ管理サーバ1へ送信する。検針データ管理サーバ1は、遠隔検針端末装置2から受信した電子署名データの検証に成功した場合、前記検針情報のハッシュ値を生成し、そのハッシュ値をTSAサーバ4に対して送信する。また、検針データ管理サーバ1は、TSAサーバ4によって生成されたタイムスタンプを取得し、そのタイムスタンプと、前記検針情報、前記電子署名データ及び前記ハッシュ値とを含む検針データを記憶する。

(もっと読む)

診断書生成支援システム

【課題】診断書の作成途中における編集履歴を後から確認可能とし、診断書の信頼性を高めることを目的とする。

【解決手段】受信した診断書データを編集する場合には、診断書データ自身を編集せず、別途編集データを生成する。受信した診断書データに送信元の電子署名が含まれる場合には、電子署名を削除することなく、生成した編集データを付加して新たな診断書データを生成する。さらに、新たな診断書データを暗号化して電子署名を作成して、新たな診断書データに付加した上で、送信する。

(もっと読む)

可搬型記憶媒体、データ認証プログラム及びデータ認証方法

【課題】汎用性を維持しつつ、ウィルス感染を抑制する。

【解決手段】セッションキー生成器54は、セッションキー70を生成し、コントローラ68は、PC100から記憶領域52に記憶されるデータ(データブロック)からハッシュ値を算出して当該ハッシュ値をセッションキーで暗号化して得られるシグネチャをデータブロックに付加するフィルタA60、をPC100に送信するとともに、セッションキーをPCに送信する。また、セッションキー検出モジュール66は、データブロックが記憶領域に記憶される前に、データブロックのハッシュ値と、セッションキー記憶領域に格納されているセッションキーと、を用いて、シグネチャの正当性を確認し、正当な場合に、データブロックの記憶領域に対する記憶を許可する。

(もっと読む)

電子決済方法、情報処理装置、および情報処理システム

【課題】検証回数が少なく効率的な電子決済システムを提供する。

【解決手段】電子決済システム1は、価値情報が記憶されたICカードなどのデータ記憶装置20と、データ記憶装置20に対する情報入出力機能を備えたクライアント装置2と、商品またはサービスを提供する店舗装置4と、データ記憶装置20と店舗装置4間の決済を管理する決済管理装置3と、クライアント装置2と店舗装置4と決済管理装置3とを双方向通信可能に接続する通信系5とから構成される。決済管理装置3は、データ記憶装置20で決済を行うための決済情報を、店舗装置4からの決済要求情報に基づいて生成し、決済情報を決済管理装置3とデータ記憶装置20との間で共用される共通鍵を用いた暗号処理を施し、この暗号処理が施された決済情報をクライアント装置2に送信し、クライアント装置2は、決済管理装置3から受信した決済情報をデータ記憶装置20に出力する。

(もっと読む)

情報生成装置及び情報生成プログラム及び記録媒体及び情報生成方法

【課題】Certificate Revocation List(CRL:証明書失効リスト)の格納方法を工夫することで、省メモリ化を図る。

【解決手段】検証サーバ装置100は、CA端末装置300から提供される証明書失効リスト(CRL)から、公開鍵証明書ごとにシリアル番号と発行者とを抽出する失効情報抽出部103と、抽出されたシリアル番号と発行者とに最小完全ハッシュ関数を適用させてハッシュ値を生成すると共に、失効したそれぞれの公開鍵証明書のシリアル番号と、失効した公開鍵証明書の中で最小のシリアル番号との差分を計算し、計算された差分と生成されたハッシュ値との対応関係をハッシュテーブルとして生成するハッシュ表生成部104とを備えた。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

電子署名装置、電子署名方法及びコンピュータプログラム

【課題】データベース上のレコード群に対して電子署名を行う電子署名装置、電子署名方法及びコンピュータプログラムの提供。

【解決手段】データベースに記憶されているレコードのうち、電子署名の対象とするレコード群の指定を受付け(S11)、該当するレコード群をデータベースから検索し(S12)、検索結果をダンプ形式で出力する(S13)。出力したダンプ形式の検索結果からハッシュ値を算出し(S14)、算出したハッシュ値を電子署名管理テーブルに記憶する(S15)。

(もっと読む)

多重署名−強力な多者ディジタル署名のためのプロトコル

【課題】多重署名−強力な多者ディジタル署名のためのプロトコル

【解決手段】本発明の実施形態は、多者ディジタル署名に関するシステム、及び/又は、方法に関する。第1態様によれば、この方法は、第1キーの第1有効性の範囲を確立することと、少なくとも第2キーの第1有効性の範囲を確立することと、第1キーの有効性の範囲が少なくとも第2キーの第1有効性の範囲と重なっているかどうかを判断することと、を備える。有効性の範囲が重なっている場合は、証明書は第1キーの第1有効性の範囲及び少なくとも第2キーの第1有効性の範囲で署名される。他の実施形態によれば、第1キーの第1有効性の範囲が少なくとも第2キーの第1有効性の範囲と重なっていない場合は、証明書の署名は拒絶される。

(もっと読む)

署名・検証システム、署名・検証方法、署名装置、検証装置、プログラム、記録媒体

【課題】署名長が短く、検証式の計算量がより少なく、高い安全性が証明可能な、群要素メッセージに対するデジタル署名方法であり、さらに、従来のようなメッセージの制約がなく、任意のメッセージに対して署名を生成できる署名方法を提供する。

【解決手段】署名・検証システムは、異なる群からなる双線形写像を利用し、群G1から群G2への写像が困難であることを仮定する。そして、異なる生成元の指数部を求めることが難しい性質を利用し、2つの異なる群上でのメッセージを署名のアウトプットとする。

(もっと読む)

データ・セキュリティ装置のためのトランザクション監査

【課題】

ユーザ・データを格納して、格納されたユーザ・データに関する情報を端末装置(2)に提供するために端末装置(2)と対話することが可能なタイプのデータ・セキュリティ装置(5)を提供する。

【解決手段】

データ・セキュリティ装置(5)は、ユーザ・データを格納するためのメモリ(10)と、セキュリティ装置(5)とデータ通信ネットワーク(3)に接続可能な端末装置(2)との間におけるデータ通信の伝送のためのインタフェース(7)と、コントローラ(8)とを有する。コントローラ(8)は、先ずユーザ・データに関して要求された情報の指標を含むメッセージを生成することによって、ユーザ・データに関する情報についての端末装置(2)からの要求を処理する。メッセージは、秘密データを用いて、メッセージがコントローラ(8)によって生成されたことの検証を可能にするように生成される。コントローラは、ネットワークにおいてメッセージを公開するための公開エンティティ(4)とネットワーク(3)を介して通信するための端末装置(2)に、メッセージを送信する。次いで、コントローラ(8)は、公開エンティティ(4)によって公開されたメッセージを符号化した、公開エンティティ(4)によって発行された暗号構成を、端末装置(2)から受信する。コントローラは、コントローラ(8)によって生成されたメッセージについて、暗号構成の有効性を検査し、それに続く、ユーザ・データに関して要求された情報の端末装置(2)への供給は、暗号構成に従う。対応する端末装置(2)及びシステム(1)も提供される。

(もっと読む)

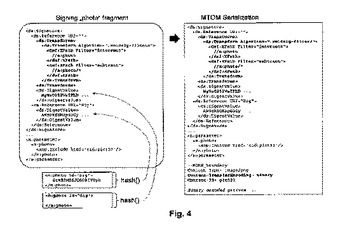

ネットワークにおけるSOAPメッセージの処理方法およびネットワーク

署名および/または暗号化されたMTOMアタッチメントを有するXML(Extended Markup Language)ベースのSOAP(Simple Object Access Protocol)メッセージの1パスストリーミング処理を簡単な形で可能にするため、ネットワーク、特にIP(Internet Protocol)ネットワークにおけるSOAPメッセージの処理方法を提供する。SOAPメッセージは、バイナリコンテンツを有するフラグメントを含み、該バイナリコンテンツが、該バイナリコンテンツへの参照をSOAPメッセージ内に残してSOAPメッセージのMTOM(Message Transmission Optimization Mechanism)アタッチメント内に移動され、該アタッチメントが、署名・暗号化プロセスによって署名および/または暗号化がそれぞれ行われる。本方法は、署名プロセス中に、署名されるフラグメント自体のハッシュに加えて、同じフラグメントがバイナリコンテンツを除いてハッシュされ、および/または、暗号化プロセス中に、フラグメント自体の暗号化に加えて、バイナリコンテンツの代わりにバイナリコンテンツへの参照のみを含むフラグメントが暗号化されることを特徴とする。また、好ましくは上記方法を実行する、対応するネットワークが提供される。  (もっと読む)

(もっと読む)

署名・検証システム、署名・検証方法、署名装置、検証装置、プログラム、記録媒体

【課題】署名長が短く、署名生成と署名検証の計算量がより少な署名方法を提供する。

【解決手段】本発明の署名・検証システムは、異なる群(G1,G2)からなる双線形写像を利用し、群G1から群G2への写像が困難であることを仮定し、異なる生成元の指数部を求めることが難しい性質を利用し、2つの異なる群上でのメッセージを署名のアウトプットとする。本発明の署名装置は、少なくとも署名記録部、コミットメント群要素選択部、コミットメント乱数生成部、コミットメント計算部、鍵乱数生成部、鍵計算部、鍵群要素選択部、鍵ランダマイズ部、鍵生成部、メッセージ取得部、署名乱数生成部、署名計算部、署名出力部を備える。検証装置は、検証入力部、検証確認部、検証出力部を備える。

(もっと読む)

電子署名方法および電子署名システムと其の制御プログラム

【課題】秘密鍵が漏洩する可能性を高めることなく、端末装置のプラットフォームに依存せずに署名対象データに電子署名を付与することのできる電子署名方法を提供する。

【解決手段】電子署名生成プログラムE2と自己消去プログラムE3を含むプログラム本体Eに端末装置3に固有の秘密鍵Fを埋め込んで生成した電子署名作成用プログラムDを認証局サーバ装置2から端末装置3に転送して記憶させ、端末装置3の操作で署名対象データに電子署名を行なう際に、署名対象データと電子署名作成用プログラムDを端末装置3から電子署名サーバ装置4に転送し、電子署名サーバ装置4に電子署名作成用プログラムDの処理を実行させて署名対象データに電子署名を付与し、電子署名サーバ装置4から端末装置3へ電子署名済データを転送させた後、自己消去プログラムE3によって電子署名生成プログラムE2と秘密鍵Fを電子署名サーバ装置4上から消去する。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

81 - 100 / 907

[ Back to top ]