Fターム[5J104AA16]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 機密保護用情報の管理 (6,709)

Fターム[5J104AA16]に分類される特許

2,101 - 2,120 / 6,709

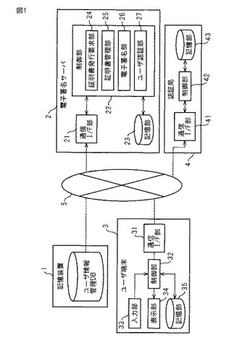

電子署名装置

【課題】セキュリティを確保しつつユーザへのパスワード通知の運用コストを低減することができる電子署名装置を提供する。

【解決手段】認証局4で発行されたパスワード付電子証明書を管理するとともにユーザ端末3の電子署名要求に対してパスワードを用いて電子署名を行う電子署名サーバ2は、ユーザ端末3のパスワード変更要求に応じてパスワードを変更する証明書管理部25と、証明書管理部25によって、パスワードが変更されたか否かを判別するためのパスワード変更情報が、パスワード付電子証明書とともに記憶される記憶部23と、ユーザ端末3の電子署名要求が通知されると、パスワード変更の有無を判別し、パスワード変更がない場合、電子署名を禁止し、パスワード変更があり、かつ、変更された最新のパスワードがユーザ端末3から入力された場合、電子署名を行う電子署名部26と、を有する。

(もっと読む)

ソーシャルネット内の各ユーザの公開鍵の正当性を保証する認証局を設定する認証局設定装置

【課題】ソーシャルグラフのリンクから算出する各端末の信頼度に基づいて、容易かつ公平に認証局を設定する。

【解決手段】ソーシャルグラフのグラフ構造に基づいて各ユーザの信頼度を算出する信頼度算出手段20と、算出された前記信頼度の高さに基づいて、ユーザのなかから一のユーザの端末を選択し認証局として設定すると共に、ソーシャルグラフ内のユーザに係る公開鍵の一元管理を指示する情報を該端末に送信する認証局設定手段30と、前記認証局として設定されたユーザの公開鍵を前記認証局の公開鍵として各端末に公開する鍵公開手段40と、を有する。

(もっと読む)

一方向データ通信方法および情報処理装置

【課題】計算機への攻撃に対して、より安全性の高いデータ通信方法を提供できるようにする。

【解決手段】データ送信処理部10を備えた第1の計算機1と、データ受信処理部20を備えた第2の計算機2と、第1の計算機1と第2の計算機2とを接続する通信線3を備え、通信線3は、第2の計算機2から第1の計算機1へデータ送信するための信号線を排除することで、一方向通信を実現する。これにより、第1の計算機1に対する外部の攻撃を防ぐ。

(もっと読む)

暗号化されたストレージデバイスについてのチップセット鍵管理サービスの利用の強制

【課題】第1のプラットフォームに対応付けられている複数のストレージデバイスに格納されているデータに対するアクセスを制御するための方法を提供する。

【解決手段】第1のプラットフォームにアクセスするユーザを認証する段階を備え、第1のプラットフォームは、第1および第2のストレージデバイス180、172と、チップセット暗号化ハードウェア150と、メモリとを有する。ストレージデバイスに格納されているデータは暗号化されており、第1のストレージデバイス180に格納されている第1のデータは、チップセット暗号化ハードウェアによって暗号化されており、第2のストレージデバイス172に格納されている第2のデータは、別の暗号化メカニズムによって暗号化されている。データは、復号化されて、第1のデータおよび第2のデータに対するアクセスがユーザに許可される。

(もっと読む)

画像処理システム、画像処理装置、画像処理方法、プログラムおよび記録媒体

【課題】 プル型の画像出力を実行する画像処理システム、画像処理装置、画像処理方法、プログラムおよび記録媒体を提供すること。

【解決手段】 本発明のシステム10は、画像処理装置20と、該画像処理装置20にネットワーク12を介して接続されるサーバ14とを含む。画像処理装置20は、格納位置を示すアドレスにて特定される暗号化可能な形式の電子文書データを、ネットワーク12を介してサーバ14から受信する文書受信手段160と、電子文書データに対応する復号キーを取得するキー取得手段164と、受信された電子文書データが暗号化されていることを検知する検知手段162と、電子文書データが暗号化されていた場合に、暗号化された電子文書データを復号キーを用い復号する復号手段166と、電子文書データから復号された復号済データを用いて画像出力する画像出力手段(56または54)とを含む。

(もっと読む)

アクセス制御装置、アクセス制御システム、アクセス制御方法及びアクセス制御プログラム

【課題】アクセス制御の容易化とセキュリティ向上とを目的とする。

【解決手段】モード制御部17は、アクセス制御を行うための情報を蓄積する制御モードと、前記蓄積モードで蓄積した情報に基づきアクセス制御を行う運用モードとのモードを制御する。制御DB14は、クライアントからアクセスを受け付けた場合に、モードが制御モードである場合、クライアントの識別情報を制御情報として記憶する。アクセス制御部13は、クライアントからアクセスを受け付けた場合に、モードが運用モードである場合、クライアントの識別情報が制御DBに記憶されていれば、クライアントのサーバへのアクセスを許可する。一方、アクセス制御部13は、クライアントの識別情報が制御DBに記憶されていなければ、クライアントのサーバへのアクセスを許可しない。

(もっと読む)

条件付アクセスモジュールと、集積受信機およびデコーダの対動作を制御する方法および装置

【課題】送信機と、条件付アクセスモジュールに通信可能に接続された受信機とを含むシステムにおいて、受信機と条件付アクセスモジュールとのペアリングを強化する方法を提供する。

【解決手段】暗号化されたメディアプログラムと暗号化されたメディア暗号化キーとを条件付アクセスモジュールにおいて受信して暗号化されたメディア暗号化キーを解読し、ペアリングが強化されていない場合は解読されたメディア暗号化キーを再び暗号化することなく条件付アクセスモジュールから受信機に送信し、ペアリングが強化されている場合はメディア暗号化キーをペアリングキーにしたがって再び暗号化して受信機に送信し、再び暗号化されたメディア暗号化キーをペアリングキーにしたがって受信機において解読して、ペアリングが強化されていない場合はメディア暗号化キーを提供し、ペアリングが強化されている場合は変更されたメディア暗号化キーを提供する。

(もっと読む)

暗号鍵保護方法及び半導体記憶装置

【課題】ファイルデータを不正アクセスから保護する。

【解決手段】管理情報によってパスワード参照が有効とされる第1状態では、パスワード照合結果に応じてファイルデータを鍵で復号することを許可し、管理情報によってパスワード参照が無効とされる第2状態では、パスワード入力がなくとも上記ファイルデータを上記鍵で復号することを許可する。上記第1状態にあることを意味する管理情報は、第1スレッショルド電圧(9112)及びそれよりも低い第2スレッショルド電圧(9111)を用いて記録する。上記第2状態にあることを意味する管理情報は、第3スレッショルド電圧(9111)及び上記第3スレッショルド電圧(9111)よりも低い第4スレッショルド電圧(9110)を用いて記録する。パスワード有効状態では、パスワード管理ブロック内のメモリページ上にパスワード無効状態を意味するエントリ履歴が残留しないようにする。

(もっと読む)

認証システムおよび認証方法

【課題】ユーザがサーバの所在を意識することなくサービスを利用できたり、サービス間の連携関係の変更が柔軟に行うことができたりといったネットワークサービスの利点を損なうことなく、これらのサービスを利用する際に要求端末の認証を行う。

【解決手段】要求端末が、サーバへのサービス要求内容を示す依頼文を生成し、IDベース暗号方式において自身を識別するIDに対応する秘密鍵により依頼文を暗号化した電子署名を生成し、依頼文と電子署名とが含まれるサービス要求をサーバに送信し、サーバが受信したサービス要求に含まれる電子署名を、IDベース暗号方式において要求端末を識別するIDを復号鍵とする復号化処理により検証し、電子署名がIDに対応する秘密鍵により暗号化されたものであると判定すると、要求端末を認証したことを示す認証情報を生成し、認証情報を生成した場合、要求端末にサービス要求に応じた処理結果を送信する。

(もっと読む)

スマートカードからコンディショナルアクセスモジュールへのコントロールワードのセキュアな提供法

【課題】スマートカードからコンディショナルアクセスモジュールに、コントロールワードをセキュアに提供する。

【解決手段】スマートカード1からコンディショナルアクセスモジュール(CAM)2にコントロールワードをセキュアに提供するための方法、スマートカード、受信機のCAM、及び受信機、例えば、セットトップボックス、を提供する。スマートカードとCAMとからの多様化データが、暗号化鍵及び復号鍵を生成するために使用され、スマートカードとCAMとのそれぞれで、コントロールワードの暗号化と復号とが行われる。多様化データは、ユーザと受信機との対話、例えば、セットトップボックスでのサービスの選択などによって定まる。

(もっと読む)

通信システム、中継装置、末端装置、及びプログラム

【課題】通信先ごとの通信を制御する。

【解決手段】サーバ装置が要求を受け入れる各通信先ごとに、通信先ごとの認証情報と、通信の条件の情報とを関連づけて記憶し、通信先の認証情報を含む通信認可情報を要求元から受け入れて、当該受け入れた通信認可情報に含まれる認証情報に関連づけられた通信の条件の情報を取得し、要求元が要求する通信が、取得した条件の情報が表す条件に合致するか否かを判断する。要求元が要求する通信が、取得した条件の情報が表す条件に合致すると判断されたときに、予め設定した仮想サービス専用線を介して、要求元からの通信を、要求された通信先へ中継する。

(もっと読む)

生体認証情報処理システム

【課題】 利用者がフリーアドレス環境下で座席を変更する事に伴い異なる複合機を利用する場合にあっても、簡易な入力操作で生体認証を行うことができるようにする。

【解決手段】 第1のサーバには利用者が使用する業務端末から座席位置と利用者名を登録させる処理手段と、利用者の座席位置とグループ識別子を対応付ける座席位置対応テーブルと、利用者の座席位置からグループ識別子を特定し、特定したグループ識別子と利用者名を第2のサーバに対して送信する処理手段とを備え、第2のサーバには生体情報DBとグループ情報DBを構成する各要素を登録するための処理手段と、複合機からの送信されるグループ識別子と生体情報を用いることで特定の利用者を認証する処理手段とを備え、複合機には生体認証装置により読取った利用者の生体情報とグループ識別子を前記第2のサーバへ送信し、認証結果を受信する処理手段とを備える。

(もっと読む)

通信装置及び通信方法及び通信プログラム

【課題】木構造に従ってグループ分けされた複数の端末装置に対し、同じ木構造で管理される暗号鍵を配布する方式において、いずれかの端末装置の暗号鍵が何らかの理由で失効した場合でも、その端末装置と同じグループに属していた各端末装置と安全に効率よく通信する。

【解決手段】2分木の木構造の各末端ノードにA1〜A8の端末装置300を対応させる。例えばA6が失効した場合、特定グループ情報生成部402はA6に対応する末端ノードと当該末端ノードの祖先ノードとを上記木構造から除外することにより形成される部分木ごとに、同じ部分木に含まれる末端ノードに対応する端末装置300を有効端末として特定する。グループ別情報送信部403は、当該有効端末からなる端末装置300のグループ(A1〜A4/A5/A7,A8の3グループ)ごとに共通の暗号鍵を用いて生成した暗号文を端末装置300へ一括送信する。

(もっと読む)

保護されたディジタルコンテンツにアクセスする方法及び装置

【課題】保護されたディジタルコンテンツにアクセスするための方法及び装置を提供する。

【解決手段】ディジタルコンテンツは少なくとも1つのコード部分及び1つのスクランブル部分に分割される。ユーザ装置のコーデックはコード部分を表示する(530)。コード部分は、ユーザが読み取って入力する(540)第1コードを有する。入力された第1コードを利用して、コーデックは、対応するスクランブルキーを生成する(550)。その際、コード部分はユーザ装置が読取可能な補足的なコード情報をさらに有し、コーデックはその補足的なコード情報及びユーザ装置内に常駐する情報から第2コードを生成し、第2コードからもスクランブルキーを生成する。コーデックは、次のスクランブル部分を検出し(560)、生成したスクランブルキーを使用してスクランブル部分のスクランブルを解除し、表示する(570)。

(もっと読む)

情報処理システム、端末装置、送信サーバ装置、情報処理方法、およびプログラム

【課題】従来の情報処理システムでは、企業内以外の場所で作成されたデータのセキュリティを確実に保つことが困難であった。

【解決手段】送信サーバ装置10は、ソフトウェア格納部101に格納された端末装置20で実行可能なデータ入力編集ソフトウェアを端末装置20に送信する送信サーバ送信部108を備え、端末装置20は、送信されるデータ入力編集ソフトウェアを受信する端末受信部206と、端末受信部206が受信したデータ入力編集ソフトウェアに対するユーザからの入力を受け付ける入力受付部202と、端末受信部206が受信したデータ入力編集ソフトウェアを実行して、データを作成する実行部203と、データ入力編集ソフトウェアの終了時に、実行部203が作成したデータである作成データを、予め指定された送信先に送信する端末送信部206とを備えた。

(もっと読む)

データ収集システム

【課題】セキュリティレベルを向上させる新たな認証の手法を提供すると共に、隔離領域(DMZ)を不要としたシンプルなデータ収集経路によるコスト低減と使い勝手や信頼性を向上させたデータ収集システムを実現する。

【解決手段】プラントに配置された複数の無線フィールド機器からの電波を無線アクセスポイントで受信し、受信データをプロセスコントロールネットワークに接続されたフィールドデータサーバに収集するデータ収集システムにおいて、前記無線フィールド機器で測定されたプロセス量に関連する第1データを受信する第1アクセスポイント及び前記無線フィールド機器相互間の位置情報に関する第2データを受信する第2アクセスポイントを有するフィールドネットワークと、前記第1データを前記フィールドデータサーバに渡すと共に、前記第2データを機器認証装置に渡すゲートウェイ装置と、を備える。

(もっと読む)

照合装置及び認証装置

【課題】個人情報の流出リスクを軽減することである。

【解決手段】照合装置11の照合用データデータベース12には、個人識別情報と関連付けずに、グループ単位で複数の人の照合用バイオメトリック情報が格納されている。照合処理部13は、照合対象者のバイオメトリック情報と、照合対象者のグループ情報により特定されるグループの複数の照合用バイオメトリック情報の1:N照合を行い、照合対象者の照合を行う。

(もっと読む)

データコンテンツ流通システム

【課題】原データコンテンツ及び加工データコンテンツを流通させるためのシステムを提供する。

【解決手段】データコンテンツとしてオブジェクトを取り扱い、データコンテンツの加工はオブジェクトであるデータコンテンツを加工プログラムによって加工することによって行われ、加工データコンテンツは原データコンテンツと加工プログラムによる加工内容を記載した加工シナリオとによって表現される。流通するのは暗号化された加工シナリオのみであり、暗号化加工シナリオを入手したユーザは鍵管理センタから入手した暗号鍵を用いて暗号化加工シナリオを復号し、加工シナリオに従ってデータベースから原データコンテンツを入手し加工データコンテンツを再構成する。加工シナリオの販売を希望する者がいる場合には、競売を行い加工シナリオの使用権を販売する。

(もっと読む)

ネットワーク機器及び通信制御方法

【課題】機器やネットワークの負荷の増大及びセキュリティの低下を防止しつつ、効率的に暗号化通信を復旧させることができるネットワーク機器及び通信制御方法の提供。

【解決手段】暗号キーを含む暗号化通信情報(例えば、SA(Security Association)情報)を交換して互いに記憶し、当該暗号化通信情報に基づいて暗号化通信(例えば、IPsec(Security Architecture for Internet Protocol)通信)を行うネットワーク機器において、電源OFFシーケンスを検知し、電源OFFとなる前に、通信相手のネットワーク機器に対して、前記暗号化通信情報の削除要求を行う電源OFF検知部を備える。

(もっと読む)

記録再生装置、コンテンツ鍵制御方法、プログラム、および記録媒体

【課題】簡単かつ安全に、暗号鍵を管理することができるようにする。

【解決手段】記録再生装置1は、チューナ部20で受信したコンテンツをコンテンツ暗号鍵で暗号化してHDD24に記憶する。コンテンツを暗号化するためのコンテンツ暗号鍵は、USB端子13に接続されたUSBメモリ4から読み出したインストーラに基づいて生成される。すなわち、CPU30は、USBメモリ4から読み出したインストーラに基づいて、記録再生装置1に固有の第1の情報を用いてコンテンツ暗号鍵を生成し、記録再生装置1に固有の第2の情報を用いてコンテンツ暗号鍵をラップする秘密鍵を生成する。そして、CPU30は、コンテンツ暗号鍵を秘密鍵でラップしたラップコンテンツ暗号鍵をフラッシュROM32に格納する。本発明は、例えば、コンテンツ保護が要求される記録再生装置に適用できる。

(もっと読む)

2,101 - 2,120 / 6,709

[ Back to top ]