Fターム[5J104AA32]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 暗号器の制御 (2,968)

Fターム[5J104AA32]の下位に属するFターム

暗号化・非暗号化の切り換え制御 (141)

暗号鍵の変更 (535)

Fターム[5J104AA32]に分類される特許

2,261 - 2,280 / 2,292

無線装置

本発明は、無線局において、無線伝送される伝送情報に暗号化処理を施し、あるいは無線伝送路を介して受信された伝送情報の復号化処理を行う無線装置に関する。本発明の目的は、暗号化を施したい情報を含む情報の送信に際しては、確実に暗号化処理を施して送信することができる点にある。そのために、本発明にかかわる無線装置は、伝送情報の内、その伝送情報の内容と属性との双方もしくは何れか一方が既定の条件を満たす部分を特定する暗号化対象特定手段と、伝送情報の内、特定された部分、またはこれらの部分を含む情報を暗号化し、その暗号化の結果を無線伝送する送信手段とを備えて構成される。  (もっと読む)

(もっと読む)

暗号通信システム、通信装置

【課題】 本発明は、より安全に暗号鍵を共有可能な暗号通信システムを提供することを目的とする。

【解決手段】

第1装置は、第2装置の公開鍵を用いて第1鍵を暗号化して第1暗号化鍵データを生成し、生成した第1暗号化鍵データを前記第2装置へ送信し、前記第2装置から、第2暗号化鍵データを受信し、第1装置の秘密鍵を用いて前記第2暗号化鍵データを復号して第2鍵を取得し、前記第1鍵と第2鍵とに基づいて、第1暗号鍵を生成する。前記第2装置は、前記第1装置の公開鍵を用いて第3鍵を暗号化して前記第2暗号化鍵データを生成し、生成した第2暗号化鍵データを前記第1装置へ送信し、前記第1装置から前記第1暗号化鍵データを受信し、当該第2装置の秘密鍵を用いて前記第1暗号化鍵データを復号して第4鍵を取得し、前記第3鍵と第4鍵とに基づいて、第2暗号鍵を生成する。

(もっと読む)

暗号用鍵の世代の効率的な管理

本発明は、一般的に、鍵情報を生成し、鍵利用側へ配布する鍵生成側を備える情報環境における、暗号用鍵の世代の管理に関する。本発明の基本的な考え方は、所定の一方向鍵取得関数を用いて、前の世代の鍵は後のものから効率的に取得されるが、その逆は成り立たないように、鍵の世代間の関係を定義することにある。従って、本発明に係る基本的な手法は、鍵の更新の際に、鍵利用側において、古い鍵世代の鍵情報を新しい鍵世代の鍵情報で置き換えるものである。必要に応じて、鍵利用側は、所定の一方向鍵取得関数を繰り返し適用することで、新しい鍵世代の鍵情報から1つ以上古い鍵世代の鍵情報を取得することができる。このようにして、鍵利用側における記憶容量の要件を格段に削減することができる。  (もっと読む)

(もっと読む)

信頼の置けないピアツーピア環境でのステップバイステップ操作による個人情報の交換方法

信頼の置けないピアツーピア環境での個人情報の漸次交換方法。好ましくはグラフィカル表示として用意された情報を複数の個々の部分に分解し、次にこれらをコミュニケーションパートナー相互間で交互に交換する。  (もっと読む)

(もっと読む)

セキュアなアクセス及び複製保護の管理システム

アプリケーション、メディア・ドライブ及び媒体は、お互いに協調して媒体上の保護コンテンツのセキュアなアクセス及び複製を備えるよう構成される。アプリケーションは、メディア・ドライブと協調して媒体を協調構成部分として識別し、その過程で、メディア・ドライブも協調構成部分として識別する。媒体は、コンテンツを保護するのに用いる複製保護方法を示す指紋などのそうした識別動作を容易にする情報を含む。媒体上には、アプリケーションを協調構成部分として認証し、秘密情報を通信するよう、アプリケーションとメディア・ドライブとの各々とセキュア・チャネルを設定し、媒体上に含まれるライセンスをインストールし、媒体がオリジナルである場合にのみ保護コンテンツへのアクセスを可能にするガード・モジュールも含まれている。アプリケーションは更に、インストールされたライセンスによって、保護コンテンツの利用及び/又は複製を管理する。 (もっと読む)

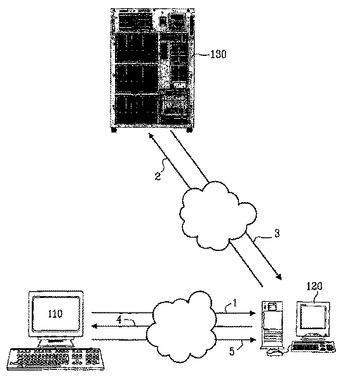

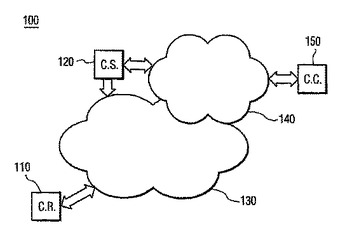

可動性装置

安全なモバイル・コンピューティングを可能にする可動性装置プラットフォームで使用される可動性装置が提供される。図示される実施例では、典型的な可動性装置プラットフォームは、少なくとも1つのコンピューティング環境と通信インターフェースを介して通信し、安全なウェブ・サービスを処理して記憶するために動作する可動性装置、データ及びコンピューティング・アプリケーションをウェブ・サービスを使用して通信するために動作する通信ネットワーク、並びにウェブ・サービスを可動性装置に対して生成し、処理し、記憶し、通信し、暗号化するために動作する可動性装置管理サーバを含む。可動性装置は、処理装置、協働するコンピューティング環境とインターフェースするための可動性装置通信インターフェース、メモリ記憶装置ユニット、並びにウェブ・サービス及び/又はコンピューティング・アプリケーションを実行するために動作可能なオペレーティングシステムを含む。 (もっと読む)

データ暗号化方法及び装置

第1の通信端末1と第2の通信端末2との間での通信に関するデータを暗号化する方法及び装置において、第1の端末から送信されるメッセージが第2の端末に到着することが予想される時間に関する情報が、第1及び第2の端末間でのメッセージの交換により決定される。データは、その決定される情報を用いて第1の端末で暗号化され、第2の端末に送信され、そこで実際の到着時間に基づき復号化が行われる。  (もっと読む)

(もっと読む)

ネットワークを通じて個人携帯端末とデータ同期化を行うための方法及びそのシステム

本発明は、ネットワークを通じてコンテンツ提供システムと個人携帯端末とのデータ同期化を行うための方法及びそのシステムに関するものであって、さらに詳細には、コンテンツ提供システムと同期化情報システム、及び個人携帯端末が接続されているパソコンに設けられた同期化クライアントが連動し、デジタル著作権の保護が必要な所定のコンテンツデータを前記個人携帯端末に伝送するための方法及びそのシステムに関するものである。 (もっと読む)

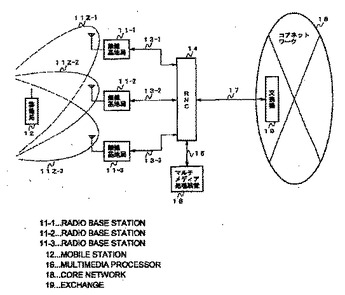

移動体通信システムにおける暗号化の強化セキュリティ構成

本発明の基本的な考え方は、移動体通信システムの通常の鍵共有手順において生成されるセキュリティキー情報にアルゴリズム固有の変更を加えることにより、基本暗号セキュリティアルゴリズムを強化又は更新することである。移動端末との通信を行なう場合、ネットワーク側は通常移動体がサポートする複数の基本暗号セキュリティアルゴリズムのうちの一つの強化版を選択し、選択したアルゴリズムを表わす情報を移動端末に送信する。次に、移動端末とネットワークとの間の鍵共有手順(AKA10)の結果得られる基本セキュリティキーを、選択アルゴリズムに基づいて変更し(22)、アルゴリズムに固有のセキュリティキーを生成する。次に、このアルゴリズムに固有のセキュリティキーに基本セキュリティアルゴリズム(24)をキー入力として適用することにより、移動体通信ネットワークにおいて保護される通信のセキュリティを強化する。

(もっと読む)

(もっと読む)

データ通信機密保護の仕組みおよび方法

本発明は,通信チャンネルを介して通信する第1のユニットおよび第2のユニットという少なくとも2つの通信ユニット間の暗号化された送信または認証のための通信セッションの同期のための方法および仕組みに関する。各ユニットは,セッションカウンタ(X,Y)を備える。本方法は,ハンドシェイク手順を備え,それにより,セッションカウンタの同期が,前記通信ユニット間で連続的に通信される署名によって取得される。  (もっと読む)

(もっと読む)

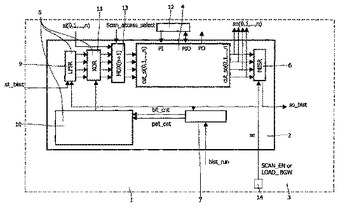

秘密サブモジュールを有する電子回路

本発明は、電子回路の残部に接続されるサブモジュールアセンブリ(2)を含む電子回路であって、前記サブモジュールアセンブリは、−機能を実行すると共にスキャンチェーンを有する秘密サブモジュール(4)と、−入力信号を前記スキャンチェーンにもたらすためのパターン発生器(5)及び前記スキャンチェーンからの出力信号を検査するための署名レジスタ(6)を含む組込自己テスト回路とを含む電子回路に関する。サブモジュールを秘密に保つため、スキャンチェーンは前記回路の残部に接続されていない。  (もっと読む)

(もっと読む)

通信システムにおけるブロードキャスト・マルチキャスト通信のための認証された呼掛けを供給するための方法及び装置

【課題】

【解決手段】マルチキャスト・ブロードキャスト・マルチメディアシステムにおいて情報コンテンツを閲覧するための短期鍵(SK)の安全な生成の方法及び装置が記載される。短期鍵は、短期鍵を生成するのに用いられる情報のソースを確認できるときのみ、ユーザ機器(UE)に存在するメモリモジュールによって生成される。短期鍵は、ブロードキャストアクセス鍵(BAK)又はBAKの派生物、及び、変化する値と当該変化する値に付加されたメッセージ認証コード(MAC)によって生成することができる。短期鍵(SK)はまた、電子署名を用いて、ユーザ機器(UE)に存在するメモリモジュールに配布された対応する公開鍵を有する短期鍵(SK)マネージャと秘密鍵を用いて生成することができる。

(もっと読む)

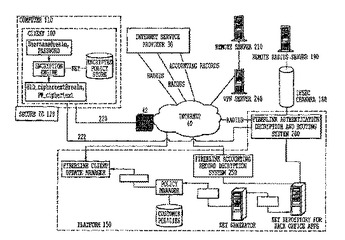

遠隔IPSECセキュリティ関連性管理

本発明は、インターネット・プロトコル・セキュリティのセキュリティ関連性を、遠隔に、かつ透過的に管理するための方法、およびシステムに関する。このシステムは、セキュリティ関連性管理要求を発行するための少なくとも一つの管理クライアントをそれぞれが含む一つ以上のデバイスを含む。このシステムは、さらに一つ以上のインターネット・プロトコル・セキュリティ・サービスを提供するためのインターネット・プロトコル・セキュリティ・サービス手段と、発行された前記セキュリティ関連性管理要求を受信し、前記インターネット・プロトコル・セキュリティ・サービス手段に関連して、受信される前記セキュリティ関連性管理要求に応答するための管理サーバとを含むサービスデバイスを含む。このシステムは、さらに、アプリケーションデバイスをサービスデバイスに安全に接続するための通信ネットワークを含む。 (もっと読む)

リスクベース認証のためのシステムおよび方法

たとえば、トランザクションおよび/またはトランザクションに対するユーザまたは当事者のリスク査定に基づき、柔軟なトランザクション処理を可能にし得るシステムおよび方法。たとえばリスクレベルに基づき、当該トランザクションに対する認証レベルが設定または変更され得る。 (もっと読む)

メッセージセキュリティ

本発明は,電気的メッセージ,好ましくは電子メールを,第1のターミナルを有する第1のユーザから第2のターミナルを有する第2のユーザに伝送する方法に関し,この方法は,前記電子メールを暗号化された形で前記第1のターミナルにより伝送するステップであって,前記暗号化された電子メールは,シードを用いて第1の鍵生成器により生成された鍵により暗号化されるステップ,前記第2のターミナル中に設けられた第2の鍵生成器で鍵を生成するために前記第2のユーザに前記シードを1度提供するステップ,前記シードを前記第2のターミナルに提供して格納するステップ,暗号化された電子メールが前記第1のユーザから前記第2のユーザに受信されるたびに鍵を生成するために前記第2のターミナルが前記シードを使用するステップ,各ターミナルにおける計数値を同期させるステップ,および前記シードと各ターミナルにおける計数値とに基づいて,他のターミナルとは無関係に,前記鍵を生成するステップを含む。

(もっと読む)

(もっと読む)

衛星放送システムにおける簡単化されたスクランブル方式

【課題】衛星放送システムにおける簡単化されたスクランブル方式。

【解決手段】共通する基準位相を有する、フレームヘッダー、フレームボディ、およびパイロットシンボルを含む、衛星放送システムにおける全ての信号を統合化する簡単化されたスクランブル方式。このことは結果として、全てのシステムの動作に影響することなく、受信機の前端部の設計について簡単化と柔軟性の増加をもたらす。フレームヘッダーおよびパイロットシンボルを有する多くの最近の通信システムにおいて、フレームヘッダーとパイロットシンボルの位相は、フレームボディから変調されたデータの配置点に配列するようには設計されていない。このスクランブル方式はフレームヘッダー/パイロットシンボル間の不規則な位相変化に起因して生じうる影響を考慮する。

(もっと読む)

デジタル通信を容易にするためのシステム、方法、装置およびコンピュータプログラム

コンピュータで実装される方法および装置により、コンピュータへのセキュリティで保護されたアクセスが提供される。本発明のある側面によれば、ユーザーからユーザーIDおよびパスワードを含む信用情報が受け取られる。信用情報は暗号化アルゴリズムを使って暗号化される。その暗号化された信用情報を含んだ、コンピュータへのアクセスの要求が生成される。コンピュータへのアクセス要求はネットワークを通じて送信される。そのコンピュータへのアクセスが認められたという検証が受信される。そのコンピュータへのアクセスが受信される。  (もっと読む)

(もっと読む)

コンテンツキーを介した通信ネットワーク上の安全なコンテンツ送信のための方法及び装置

ネットワークを介し受信したセキュアコンテンツをスクランブル解除する方法が開示される。本方法は、ネットワークと通信するリモートサイトに配置される受信装置において、リモートサイトにより既知の暗号鍵を用いてスクランブル処理された第1情報アイテムを受信し、対応する解読鍵を用いてアクセスコードとコンテンツキーを有する第1情報アイテムをスクランブル解除し、第2情報を管理するサーバがアクセスコードを認証した後、コンテンツ暗号鍵を用いてスクランブル処理された第2情報アイテムを受信し、コンテンツキーを用いて第2情報アイテムをスクランブル解除するよう動作可能である。  (もっと読む)

(もっと読む)

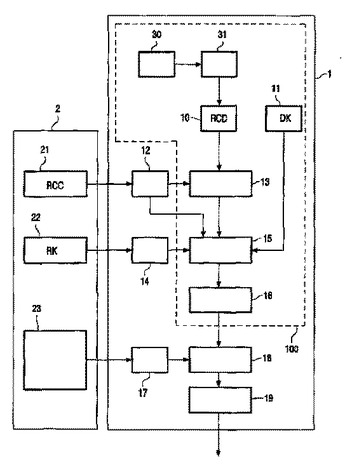

領域鍵を用いた暗号化コンテンツの再生

再生装置(1)は、暗号化形式で記録担体(2)に記録されたコンテンツを再生する。記録担体(2)は、誤った領域コードを有する記録担体を再生するために再生装置(1)にハックするのを更に困難にするために、どの領域においてコンテンツの再生を許容するかを表す担体領域コード(RCC)と、コンテンツを復号するための暗号化領域鍵(RK)とを更に記録する。再生装置(1)は、装置領域コード(RCD)を記憶する領域コード記憶部(10)と、全ての領域に対して互いに相違する装置鍵(DK)を記憶する装置鍵記憶部(11)とを有する。再生装置(1)は、担体領域コード(RCC)を記録担体(2)から読み出し、単体領域コード(RCC)が装置領域コード(RCD)に整合するか否かチェックし、暗号化領域鍵(RK)を記録担体(2)から読み出し、記録領域コード(RCC)が装置領域コード(RDC)に整合する場合、前記装置鍵(DK)を用いて暗号化領域鍵(RK)復号し、暗号化コンテンツを記録担体(2)から読み出し、復号領域鍵(RCD)を用いてコンテンツを復号するとともに、復号されたコンテンツを出力する。  (もっと読む)

(もっと読む)

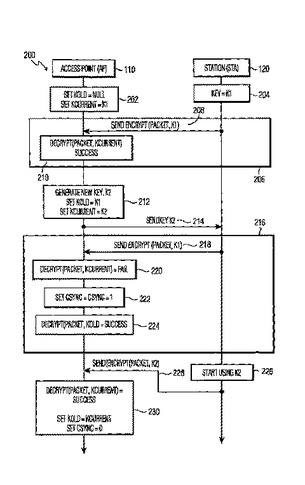

無線ローカルエリアネットワークのための鍵同期メカニズム

無線LANの鍵同期メカニズムが提供され、アクセスポイント(AP)は。新たな鍵で正しく暗号化された第一のデータフレームがステーション(STA)から受信されるまで、新たな暗号化鍵を使用し始めることはない。新たな鍵は、このポイントからキーリフレッシュインターバルの期限切れまで使用される。  (もっと読む)

(もっと読む)

2,261 - 2,280 / 2,292

[ Back to top ]