Fターム[5J104KA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | ユーザ認証 (3,640)

Fターム[5J104KA01]に分類される特許

2,081 - 2,100 / 3,640

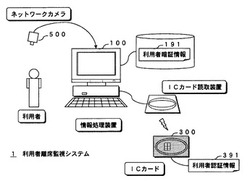

利用者離席監視システム、および、その方法

【課題】 本発明の課題は、認証された利用者以外の情報処理装置の利用を防止するシステムを提供することである。

【解決手段】 利用者暗証情報の入力を受け付けて、これをICカードに送信して、認証結果を受信して、映像データ送信要求をネットワークカメラに発行して、監視映像データを受信して、前記受信した監視映像データを利用者不在認識処理した結果が利用者不在であれば、入出力操作を禁止する情報処理装置と、利用者暗証情報を受け付けて、認証情報を参照して、認証して、その結果を送信するICカードと、映像データ送信要求を受け付けて、撮影した監視映像データを、送信するネットワークカメラから構成される利用者離席監視システムである。

(もっと読む)

認証方法

【課題】簡易な構成で高いセキュリティが得られる認証技術を提供する。

【解決手段】利用者の入力操作を認証に用いる情報処理装置において、入力枠を前記利用者に対して表示し、前記利用者に前記入力枠内にキーワードを入力させ、前記利用者の入力の大きさを判定し、入力された前記キーワードを判定し、前記判定結果を認証情報として認証に用いる。前記入力の大きさは、前記利用者が指定する前記入力枠の大きさや文字の大きさであっても良い。

(もっと読む)

認証装置

【課題】他人を本人と誤って判定する事例を低減することのできる認証装置を得る。

【解決手段】類似度演算部101は、認証対象者の複数の照合画像300と、複数の登録者毎に用意された登録画像201とを、照合画像300毎に照合して、これらの類似度を演算する。判定部102は、類似度の順位を、照合画像300毎に上位N位(Nは正の整数)まで登録者単位で求め、全ての照合画像300の照合で出現回数が最も多かった登録者を、認証対象者として最も確からしいと判定する。

(もっと読む)

通信システムと管理装置と情報処理装置

【課題】 従来にない斬新な手法でパスワードの変更を行なえる通信システムを提供すること。

【解決手段】 通信システム2は、管理装置10と情報処理装置25を備える。管理装置10は、旧データD1と新データD2を入力する。暗号化手段16は、旧データD1をキーとして新データD2を暗号化する。新データ出力手段18は、暗号化された新データE(D2,D1)を情報処理装置25に出力する。情報処理装置25は、暗号化された新データE(D2,D1)を入力する。旧データ記憶手段30は、旧データD1を記憶している。復号手段34は、暗号化された新データE(D2,D1)を、旧データ記憶手段30に記憶されている旧データD1をキーとして復号する。更新手段36は、旧データ記憶手段30に記憶されている旧データD1を、復号手段34によって復号された新データD2に更新する。

(もっと読む)

印刷装置、認証方法、およびプリンタドライバ

【課題】管理者用認証情報を入力することができない場合であっても、セキュリティを維持しつつ、管理者用認証情報を変更することのできる印刷装置、認証方法、および当該印刷装置に対して認証情報を送信するプリンタドライバを提供することを目的とする。

【解決手段】複数の認証情報を認証情報入力部で入力し、入力された各認証情報の認証成否について認証情報テーブルを参照して認証成否判定部で判定をし、複数の認証情報について認証成功と判定され、認証成功と判定された認証情報の数が閾値に達する場合に、管理者用認証情報の変更を認証情報容認部で容認し、管理者用認証情報の変更を認証情報設定部で行う。

(もっと読む)

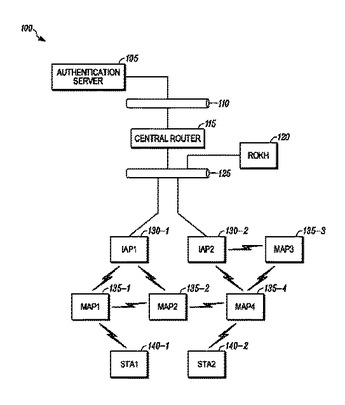

インフラストラクチャベースの無線マルチホップネットワークにおけるセキュリティ認証及び鍵管理

無線マルチホップネットワークにおけるセキュリティ認証及び鍵管理スキームのシステム、並びに方法をホップバイホップセキュリティモデルと共に提供する。本スキームは、メッシュAPネットワークに導入された802.11rの鍵階層構造を採用する。この方法において、トップの鍵所有者(R0KH)は、認証プロセスの後、各サプリカントの無線デバイスに対してトップペアマスタ鍵(PMK_0)を生成及び保持する。全てのオーセンティケータAPは、レベル1の鍵所有者(R1KH)の役割を受け持ち、R0KHから次のレベルのペアマスタ鍵(PMK_1)を受け取る。リンクレベルデータ保護鍵は、802.11iの4段階ハンドシェークを通じてPMK_1から生成される。  (もっと読む)

(もっと読む)

情報処理システム

【課題】音声認識技術を利用して安全に認証データを特定することが可能な情報処理システムを提供する。

【解決手段】この情報処理システムは、ユーザの音声情報に基づいてユーザを認証するための認証データ100を生成する情報処理システムであって、所定のアルゴリズムに従って、認証データ100とは異なる語句である複数の回答語句のいずれかを選択して回答させる形式の質問を生成する質問生成部20と、複数の回答語句に対応する回答語句特定情報が記憶された回答語句特定情報記憶部30と、質問に対するユーザの回答音声と、回答語句特定情報130とに基づいてユーザの回答を識別し、回答識別情報140を生成する回答識別部40と、回答識別情報140に基づいて、認証データ100を特定する処理を行う認証データ特定部50と、を含む。

(もっと読む)

データプリントシートのための印刷データ生成装置、データプリントシートのためのデータ再生装置、および、それらの方法、ならびに、コンピュータプログラム

【課題】ユーザの負担が増大することを抑制し、かつ、コンテンツデータの秘匿性を高めることのできる技術を提供することを目的とする。

【解決手段】コンテンツデータを復号するときに、データプリントシートのスキャン結果と、識別証のデータ記憶部から読み出された識別情報とを用いて、コンテンツデータの復号が許可されていることを示す許可条件が成立するか否かを判定する。そして、許可条件の成立を含む復号条件が成立するときには、コンテンツデータを復号し、復号条件が成立しないときには、コンテンツデータの復号を中止する。

(もっと読む)

認証システム及び装置

【課題】複数の認証処理を並列に実行して融合判定処理する場合でも、一連の処理の正当性を認証コンテキストから検証する。

【解決手段】各エンティティ装置30〜50がクライアント装置20を介して認証装置10に送信する認証コンテキストに関し、認証コンテキストの出力情報ブロックや入力情報ブロックに処理結果及びシステム番号を含める構成としたことにより、各認証コンテキスト間において、出力情報としての処理結果と、入力情報としての処理結果との整合性を同一のシステム番号を介して確認できるようにした。

(もっと読む)

子供音楽教室等の学習塾における携帯電話用認証システムとプログラム

【課題】携帯電話用顔認証システムにおける個人顔情報の盗用、改ざん防止の方法、最適な顔特徴情報の獲得方法、ロバスト性がある認証方法を提供。

【解決手段】予め携帯電話端末を用いて顔画像を携帯電話用顔認証局へ送信、登録し入室の際、携帯電話用顔認証局へ撮影した顔画像を送信し、携帯電話用顔認証局における顔画像ノイズの除去と暗号化と復号化し遺伝的アルゴリズムにより正確な顔位置を測定し、正確な顔画像の抽出する。周波数領域への変換により顔特徴の抽出方法、競合ニューラルネットによる優れたロバスト性をもつ顔特徴情報の最適化方法、ユーザ顔特徴登録情報と送信された認証用ユーザ顔特徴情報との照合方法、顔登録情報と認証用顔特徴情報との照合による得られた類似度(閾値)に対し、認証閾値の設定方法、携帯電話端末に個人顔情報を保存せず携帯電話用認証局における顔認証による個人顔認証情報の盗用及び改ざんの防止方法。

(もっと読む)

ビル監視装置

【課題】 操作性を低下させずに、オペレータの個人認証の精度を向上する。

【解決手段】 オペレータ毎に、オペレータ情報及び登録指紋データが互いに関連付けて記憶された個人認証DB21と、オペレータの操作により、操作データを入力するマウス10と、マウスの一部に設けられ、オペレータの指紋を読み取ると、この読み取り結果に基づいて入力指紋データを入力する個体認識部11と、入力された入力指紋データと個人認証DB内の各登録指紋データとを照合し、入力指紋データに一致する登録指紋データがあるときには認証完了信号を送出し、無いときにはエラー情報を送出する個体認証部23と、認証完了信号を受けると、入力された操作データによる操作を許可するヒューマンI/F部24と、エラー情報を受けると、警報を出力する警報出力部30とを備えたビル監視装置である。

(もっと読む)

個人識別装置及び個人識別方法

【課題】生体データの漏洩や盗用の危険に対する安全性を高めることが可能な個人識別装置及び個人識別方法を提供すること。

【解決手段】認証端末120は、ネットワーク140を介して管理センタ130と接続する。認証端末120は、被識別者の虹彩データを取得して符号化して虹彩コードを生成する。更に、その虹彩コードを複数の部分虹彩コードに分割する。認証端末120は、複数の部分虹彩コードの一部を予め登録されている部分虹彩コードと照合すると共に、複数の部分虹彩コードの残りの部分を管理センタ130に送信する。管理センタ130は、送信された部分虹彩コードを用いて、登録されている部分虹彩コードと照合し、照合結果を認証端末120へ送信する。認証端末120は、自身の照合結果と管理センタ130から受信した照合結果とに基づいて被識別者の認証を判定する。

(もっと読む)

秘密情報管理システム、情報端末、秘密情報管理方法、プログラム及び記録媒体

【課題】社員等による秘密情報不正アクセスを防止する対策として、ファイル操作を規制するだけでは防ぎ得ない状況に対応するため、或いは不正の発生をトレースできるようにすることにより企業内作業者の業務効率を低下することなく企業秘密漏洩の抑止力効果を得る秘密情報管理システム・方法を提供する。

【解決手段】ID/パスワードを入力させる使用者認証手段と、電子ファイルの属性と関連付けて保存管理する電子ファイル管理手段と、電子ファイル使用時に定義した属性と使用者の認証情報とを比較し所要条件を満たしている場合認証するファイル使用許諾手段と、電子ファイル操作に関するログを記録するログ記録手段と、使用者がアクセスする電子ファイルの属性を判断する手段と、属性判断手段の結果に基づいて起動する状態監視手段と、その監視結果を必要に応じて記録する手段を備え、またそのように処理するステップを含む秘密情報管理方法。

(もっと読む)

アウトバンド認証を伴うネットワークシステム

【課題】 高度なセキュリティ性および優れた操作性を有するネットワークシステムを提供することを目的とする。

【解決手段】 情報を提供する情報提供サーバ12と、第1のネットワーク13とを有する情報提供システム10、利用者端末50を利用する利用者51の、情報提供サーバ12へのアクセス権限の認証を行う認証サーバ22と、第2のネットワーク23とを有する認証システム20、および認証システム20での認証結果を情報提供システム10に通知する通信路30を有し、認証システム20は、利用者51が正当なアクセス権限を有する者である場合に、利用者端末50を特定する端末情報を情報提供システム10に通知するものであり、情報提供システム10は、利用者端末50が、認証システム20から通知を受けた端末情報に合致する利用者端末である場合に情報提供サーバ12の利用を許可する。

(もっと読む)

アクセス制御装置、画像表示装置及びプログラム

【課題】情報の漏洩を防止しつつ、その情報に対する一時的なアクセスを許容するための仕組みを、従来よりも少ない作業負担で実現する。

【解決手段】まず、メインユーザが指紋センサ25に指を押しつける。CPU11は、これを読み取って生成した指紋データと、不揮発性メモリ23に記憶された指紋データとを照合する。次に、CPU11は、メインユーザの指紋を読み取ってから所定期間内にゲストユーザの指紋を読み取ることができれば、その指紋データを不揮発性メモリ23に格納し、認証テーブル231を更新する。つまり、CPU11は、ゲストユーザに対して新規のユーザIDを割り当て、それを認証テーブル231に記述すると共に、メインユーザのユーザIDを認証テーブル231に記述し、さらに、ゲストユーザの指紋データの格納アドレスを認証テーブル231に記述する。以降、ゲストユーザは有効期間内に限って情報にアクセスすることができる。

(もっと読む)

利用に際してユーザ認証の実行を要する機器及び端末装置

【課題】利用に際してユーザ認証の実行を要する機器のユーザ認証機能の一部を代替可能な端末装置等を提供する。

【解決手段】利用に際してユーザ認証の実行を要するが、ユーザ認証の実行に用いるユーザ情報を取得することができない機器300に接続された端末装置20であって、ユーザ情報を取得するユーザ情報取得手段212を有することができる。また、機器300がユーザ認証を実行するためのアプリケーション自体を有さない場合には、端末装置20は、ユーザ認証を実行する認証手段216を更に有することができる。

(もっと読む)

ネットワークを用いるトランザクション認証

改善された消費者および携帯消費者装置を認証するシステムおよび方法を開示する。かかるシステムおよび方法は、偽のトランザクションが行われるのを防ぐ方法として、動的な検証値、チャレンジ質問、および消費者通知を用いることを含んでよい。  (もっと読む)

(もっと読む)

情報通信方法および情報通信システム

【課題】共有のためのサーバ装置を使わず、第三者によるデータの取得や偽のデータの配布を防止する。送信者が認証のためのパスワードの入力等が正確にできず認証されなかった場合に対処する。

【解決手段】第1の通信端末2で送信時の認証を行い、認証が成立したら予定文メッセージを送信し、不成立なら、特定メッセージを送信する。第2の通信端末装置3は、受信時に認証を行い、認証が成立すると、予定文メッセージまたは特定メッセージを表示し、不成立なら、代替メッセージを表示する。第2の通信端末装置3の利用者5は、特定メッセージの表示を見ることにより、相手方が送信時に認証されていないことが分かる。代替メッセージは、正規の利用者には認証されなかったことが分かるが、第三者には理解できない。

(もっと読む)

本人認証システム

【課題】 本人拒否の確率を下げる。

【解決手段】 第1の判定部は、利用者の一方の生体情報の非類似度を第1の閾値D1、第2の閾値Dhと比較して本人、他人、未定のいずれかを判定し、第2の判定部は、利用者の他方の生体情報の非類似度を上記第1の閾値D1、第2の閾値Dhと比較し、第1の判定部か未定と判定した場合に同様に未定と判定すると総合判定として本人と判定する。

(もっと読む)

認証方法

クライアントをサーバにおいて認証する。本発明では、これはつぎのステップによって行われる。すなわち、a)クライアントおよびサーバにより、同じアルゴリズムにしたがってかつ互いに依存せずに第1キー(イプシロンキー)を形成する、b)クライアントによって第2キーを形成して、このキーと第1キーとの間隔(デルタ)が、あらかじめ定めた間隔内にあるようにする、c)上記の第2キーをサーバに送信する、d)受信した第2キーと第1キーとの間隔が、あらかじめ定めたデルタ内にある場合、サーバはクライアントを正当であると認証し、e)上記のサーバに対するクライアントの後続の認証ための新たなスタートキーとして上記の第2キーを使用する。  (もっと読む)

(もっと読む)

2,081 - 2,100 / 3,640

[ Back to top ]