Fターム[5J104KA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | エンティティ認証 (11,484) | ユーザ認証 (3,640)

Fターム[5J104KA01]に分類される特許

3,601 - 3,620 / 3,640

ユニバーサルキーセキュリティ方法およびシステム

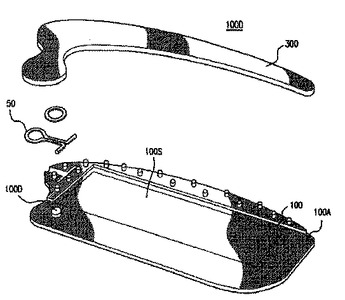

【課題】機械キーアクセス環境におけるユニバーサルキーセキュリティを提供する方法および装置を提供する。

【解決手段】環境をセキュアにするために電子機械ロックが提供され、これによってアクセスは、ロックにキーを受け入れること、キーから標識の第1ソースを読み取ることであって、標識の第1ソースはロックに固有の情報またはデータを備え、キーから標識の第2ソースを読み取ることであって、標識の第2ソースはキーの1人以上のユーザに固有の情報を備え、両方の標識の読み取りに基づいてキーの使用を許可することを含む。ある実施形態は、キー内、またはロックの近傍での生体計測デバイスの使用を伴い、そのようなデバイスの一例は指紋センサである。他の実施形態は、キーのユーザによる個別PIN番号の入力のような追加の情報の使用を伴う。

(もっと読む)

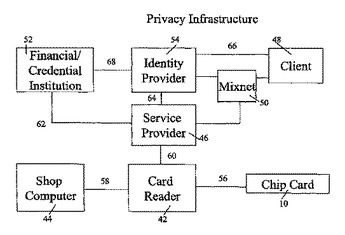

プライバシ強化技術を利用して通信を確立する方法及びシステム

データ通信ネットワーク内で第1の法的実体からの通信経路を確立する方法は、データ通信ネットワーク内に含まれる少なくとも一つのプライベート参照ポイントを設けるステップと、第1の法的実体からプライベート参照ポイントへ通信経路を確立するステップとを含む。当該方法は更に、第1の法的実体からのプライベート参照ポイントに関連する第1の法的実体の認証を立証するステップを含み、当該方法は更に、第1の法的実体の識別を開示しないで、データ通信ネットワークを介してプライベート参照ポイントから第2の法的実体への通信を確立するステップを含む。

(もっと読む)

(もっと読む)

近接装置をバイオメトリクスで有効化する方法およびシステム

POS装置を通る近接決済トランザクションをするための自己で有効であることを検証する決済装置が提供される。決済装置は、POS装置に格納された、または処理された支払人情報の無線通信用電子機器を含む。バイオメトリクスリーダを決済装置に一体化する。実地での決済装置のユーザのバイオメトリクス測定情報は、決済装置が当該ユーザに対応するバイオメトリクス測定情報を登録してある基準と内部で比較される。決済装置は、比較の結果によって、使用のためにそれ自体を自分で有効化する。  (もっと読む)

(もっと読む)

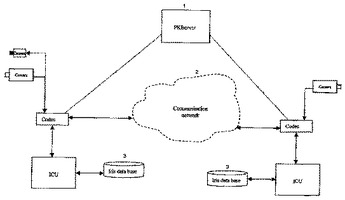

身元確認方法

本発明は、会議及びデータの記録に関し、特に生体測定の手段により保護されかつ実証された処理の提供に関する。生体測定の独自性が、会議申込みに使用するPKIの強さ及びと信頼性と結び付けられる。本発明は、虹彩認識システムの手段による個人の目の虹彩のような生体測定パターンから個人を識別する。次いで、認識システムは、個人の識別を提供し、これは、更に認証、署名及び暗号化のような安全かつ信頼できるデジタル行為又は実証を提供する。  (もっと読む)

(もっと読む)

データ通信機密保護の仕組みおよび方法

本発明は,通信チャンネルを介して通信する第1のユニットおよび第2のユニットという少なくとも2つの通信ユニット間の暗号化された送信または認証のための通信セッションの同期のための方法および仕組みに関する。各ユニットは,セッションカウンタ(X,Y)を備える。本方法は,ハンドシェイク手順を備え,それにより,セッションカウンタの同期が,前記通信ユニット間で連続的に通信される署名によって取得される。  (もっと読む)

(もっと読む)

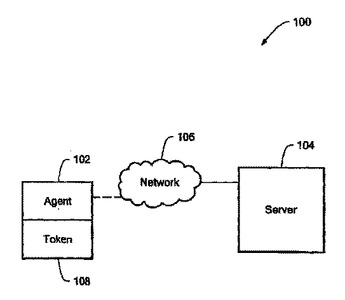

無連絡認証を提供するシステムおよび方法

無連絡認証のためのシステムにおいて、所定の期間、イベントシーケンス、および/またはチャレンジセットのための所与の認証トークン出力に対応する検証レコードが、ベリファイアにダウンロードされる。レコードは、その所与の認証トークン出力に対する暗号化された情報、またはハッシュ化された情報を含む。時間間隔を使用する一実施形態では、各時間間隔に対して、トークン出力データ、ソルト値、およびペッパ値が、ハッシュ化され、その時間間隔に対する検証レコードと比較される。比較が成功した後、ユーザは、コンピュータにアクセスすることができる。また、PIN値も、入力として、ハッシュ関数に与えられることが可能である。ハッシュ関数出力の一部分が、暗号化された(Windows)パスワード、または他のセンシティブな情報を解読するキーとして使用されることが可能である。  (もっと読む)

(もっと読む)

リスクベース認証のためのシステムおよび方法

たとえば、トランザクションおよび/またはトランザクションに対するユーザまたは当事者のリスク査定に基づき、柔軟なトランザクション処理を可能にし得るシステムおよび方法。たとえばリスクレベルに基づき、当該トランザクションに対する認証レベルが設定または変更され得る。 (もっと読む)

コンピュータにて読み取り可能なコンテンツへのアクセスを、ダウンロード可能な証明書により制御するためのシステムおよび方法

コンピュータにて読み取り可能な記録媒体に対するアクセスを制御するための方法等を提供する。コンピュータにて読み取り可能なコンテンツを含むコンピュータシステムを利用するクライアント装置からデジタルコードを含むデジタル証明書を受信する。デジタル証明書がコンピュータにて読み取り可能な当該コンテンツに対応しているか判定する。デジタル証明書が当該コンテンツに対応したものであれば、コンテンツに対するアクセスが許可される。一方、デジタル証明書が当該コンテンツに対応したものでなければ、そのコンテンツに対するアクセスは抑止される。 (もっと読む)

データ通信における認証方法と該認証方法を実施するスマートカード

本発明は、ネットワークに第1のエンティティと第2のエンティティを含むシステムで用いられる認証方法を示し、第1のエンティティが、第2のエンティティと第2のエンティティから受信したデータとを認証するように構成され、また、第1と第2のエンティティの双方が、同じ秘密鍵を記憶する。この方法は、USIMのようなスマートカードで実施される。スマートカードは、認証アルゴリズムおよび鍵を記憶するメモリと、メッセージ認証コードおよび他のパラメータを受信する手段と、期待されるコードを、前記他のパラメータと前記秘密鍵とから計算する手段と、受信した前記メッセージ認証コードと前記期待されるコードとを比較する手段と、受信したメッセージ認証コードと期待されるコードとが一致しない場合に、認証をアボートする手段とを含む。スマートカードは、アボート動作の発生回数を記憶するように構成された失敗カウンタと、前記メッセージ認証コードと前記期待されるコードとが一致しないことを比較手段が示すと、その度に前記失敗カウンタを更新する手段とをさらに備える。その内蔵の失敗カウンタと、このカウンタの更新がカードの内側から制御されるという事実とによって、カードは、繰り返される不正の認証試行に対抗する耐改ざん性になる。  (もっと読む)

(もっと読む)

属性情報提供サーバ、属性情報提供方法、およびプログラム

個人情報を持つ個人情報取り扱い業者が、その個人の求めに応じて個人情報の一部を第三者に提供し、個人情報取り扱い業者および個人の双方に利益のあるビジネスを提供する。 加入者の個人情報が格納されたデータベースから所定の個人情報をネットワーク70を介して提供する属性情報提供サーバ10と、属性情報提供サーバ10に対して加入者自らの個人情報の中から幾つかの情報を抜き出すユーザ装置30と、属性情報提供サーバ10からユーザ装置30を利用する加入者に関する所定の個人情報を取得する属性情報受信装置50とを備え、属性情報提供サーバ10は、ユーザ装置30によってデータベースから抜き出された幾つかの属性情報だけを仮想レコードとしてデータベースに登録すると共に、この仮想レコードのキーとしての仮想IDをユーザ装置30に提供し、属性情報受信装置50は、仮想IDをユーザ装置30から取得し、この仮想IDに基づいて属性情報提供サーバ10から仮想レコードを読み込む。 (もっと読む)

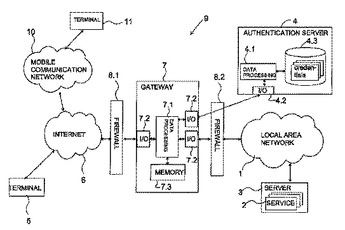

クレデンシャルを提供する方法、システム、認証サーバ、及びゲートウェイ

本発明は、第1のデータネットワーク1のサービス2を利用するためにクレデンシャルを出力する方法及びシステムに関する。ユーザは、第2のネットワーク6からゲートウェイ7を介して認証サーバ4へ送信するユーザ識別子を用いて第2のデータネットワーク6へログインし、そこで上記ユーザ識別子の検証を行い、ログインの成功に関する情報を上記ゲートウェイ7へ送信する。認証サーバ4と接続してクレデンシャルに関連する情報が格納され、その場合、ログイン段階で認証サーバ4からゲートウェイ7へクレデンシャルに関連する情報が送信される。ゲートウェイ7から1のデータネットワーク1のサービス部へクレデンシャルは送信される。本発明は、上記システムとゲートウェイ7とにおいて使用する認証サーバ4にも関する。  (もっと読む)

(もっと読む)

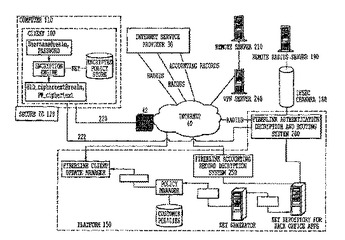

デジタル通信を容易にするためのシステム、方法、装置およびコンピュータプログラム

コンピュータで実装される方法および装置により、コンピュータへのセキュリティで保護されたアクセスが提供される。本発明のある側面によれば、ユーザーからユーザーIDおよびパスワードを含む信用情報が受け取られる。信用情報は暗号化アルゴリズムを使って暗号化される。その暗号化された信用情報を含んだ、コンピュータへのアクセスの要求が生成される。コンピュータへのアクセス要求はネットワークを通じて送信される。そのコンピュータへのアクセスが認められたという検証が受信される。そのコンピュータへのアクセスが受信される。  (もっと読む)

(もっと読む)

ポータブルアクセス装置

システムへのアクセスを求める個人により供給されるデータと、有望なユーザがアクセスを求めるシステムにより供給されるデータとを処理して、その個人によるアクセスを許可又はイネーブルすべきかどうか決定することにより、コンピュータ及び他のセキュアなシステム、例えば、セキュアな建物を保護するシステム、へのアクセスを制御するためのポータブル装置、方法及びシステム。一実施形態において、本発明は、コンピュータ又はセキュリティシステム(600)のようなシステムにアクセスするのに使用できるコードを与える装置(100)を提供する。この装置は、出力装置(104)と、少なくとも1つのプロセッサ(105)とを備えている。プロセッサは、システムの有望なユーザの生物測定特性を表わすデータと、システムにより与えられる信号とを処理し、その処理結果に基づいて、システムにアクセスするのに使用できるコードを出力装置に与える。 (もっと読む)

個人情報管理システム、個人情報管理方法及びそのプログラム

【課題】本発明は、携帯電話などのモバイル端末やパソコンへの電話や電子メール送信者の個人情報をネットワークを介して管理する方法を提供するものである。

【解決手段】利用者は発信端末よりネットワークを使用し、氏名、住所、電話番号、メールアドレス、写真等の個人情報を個人情報管理サーバに登録しておく。発信端末から着信端末に電話や電子メールを送信する際に個人情報通知許可が設定してある場合、電話や電子メールを受信した着信端末から個人情報取得操作を行うことによりサーバでは電話番号、メールアドレスを索引として発信者の個人情報を検索する。取得した個人情報は、着信端末にて表示し、アドレス帳、電話帳などに登録する。発信端末が電子メールの署名として個人情報を付加して着信端末に個人情報を送付した場合は、署名内の個人情報を着信端末に表示しアドレス帳、電話帳に個人情報を登録する。

(もっと読む)

ピア・ツー・ピアサービス編成ための相互運用システム及び方法

リッチメディア技術を可能にする自己組織型サービスネットワークの形成に寄与する、ポリシー管理されたピアツーピアサービス編成を行うためのシステム及び方法が記載さる。ある実施例では、サービスがピアツーピア通信ノードに配信され、各ノードからメッセージポンプ及びワークフロー照合部を使用してメッセージのルーティング及び編成が提供される。サービスインタフェースの分散ポリシー管理は、信頼とセキュアの提供に対応し、商業的な価値の交換に寄与する。ピアツーピアメッセージング及びワークフロー照合部により、様々なタイプが混ざり合った原始的なサービスから動的にサービスを生成可能である。共有リソースは、UDDI、SOAP、及びWSDLに搭載されたウェブサービス展開で一般的にサポートされるものを超えた異なるサービスインタフェースバインディングを使用した、多様なタイプのサービスである。好ましい実施例では、ノードが互いを検出し、インタラクションし、価値を交換し、WANからPANまでのネットワークレイヤにわたり相互運用することが可能なメディアサービスのフレームワークが提供される。 (もっと読む)

遠隔エントリシステム

制御されたアイテム111への秘密保護されたアクセスを行うシステム100が開示されており、このシステムは生物測定シグナチャのデータベース105と、送信機サブシステム116と、受信機サブシステム117とを備えており、送信機サブシステム116は生物測定信号102を受信する生物測定センサ121と、その生物測定信号を生物測定シグナチャのデータベース105のメンバーと突きあわせ、それによってアクセス可能性属性を出力する手段と、アクセス可能性属性に応じて情報を伝達する秘密保護されたアクセス信号106を放出する手段107とを備え、秘密保護されたアクセス信号108は少なくともローリングコード、暗号化されたBluetoothプロトコル、およびWiFiプロトコルの1つを含んでおり、受信機サブシステム117は送信された秘密保護されたアクセス信号108を受信する手段109と、前記情報に応じて制御されたアイテム111への条件付きアクセスを行う手段とを備えている。 (もっと読む)

既存のSSLセッションを中断することなく証明書ベースの認証にステップアップするための方法及びシステム

【課題】 以前に確立されたSSLセッションを終了又は再折衝することなく、非証明書ベースの認証手続きから証明書ベースの認証手続きにステップアップすることが可能な方法及びシステムを提供する。

【解決手段】

認証操作を実行するための方法が提示される。クライアントがサーバからのリソースを要求したときに、該サーバと該クライアントとの間のSSL(Secure Sockets Layer)セッションを介して、非証明書ベースの認証操作が実行される。クライアントが別のリソースを要求したときに、サーバは、より制限されたレベルの認証にステップアップすることを決定し、証明書ベースの認証操作が、該証明書ベースの認証操作の完了前にSSLセッションを終了又は再折衝することなく該SSLセッションを介して実行される。証明書ベースの認証手続きの間に、実行可能モジュールがSSLセッションを介してサーバからクライアントにダウンロードされ、その後、該サーバは、該クライアントでデジタル証明書を用いて該実行可能モジュールによって生成されたデジタル署名を、該SSLセッションを介して受信する。サーバにおけるデジタル署名の検証の成功に応答して、該サーバは、要求されたリソースへのアクセスを提供する。

(もっと読む)

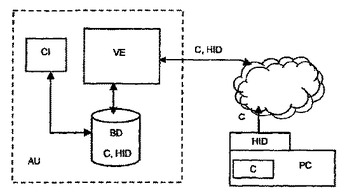

電子証明のセキュア化方法

【課題】 本発明の目的は、所有者以外の者が証明を使用することを防止し、万一証明が盗難又はコピーされた場合、所有者への損害を防止することである。この目的は、機関(AU)から所有者に交付される電子証明(C)のセキュア化及び確認方法において、所有者によって利用されるユーザーユニット(PC)のメモリ内に前記証明(C)が保存され、前記ユーザーユニット(PC)が証明(C)のデータ全体又は一部を機関(AU)に送信する方法であって、初期化段階の時、‐ ユーザーユニット(PC)に固有なネットワーク識別子(HID)を機関(AU)が決定する工程と、‐ 証明(C)のデータと結合された前記識別子(HID)を機関(AU)が記憶する工程とを含む方法により達成される。  (もっと読む)

(もっと読む)

クライアント−サーバ環境においてクライアントを認証するためのシステムおよび方法

【課題】 HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもない認証プロセスを提供する。

【解決手段】 本発明の考えは、既存のパスワード/ユーザIDに基づく認証プロセスの代わりに、新しいデジタル署名認証プロセスを用いることである。この新しいプロセスでは、好ましくは、宛先サーバが用いる認証プロセスとは独立して、クライアント認証情報によって第1のHTTP要求ヘッダを拡張し、サーバは認証情報を要求しない。認証情報は、好ましくは、クライアントの公開鍵を含み認証機関が署名したクライアント証明書、および、好ましくは、要求内で送信されるHTTP要求ヘッダ・データに対して計算され、クライアントの秘密鍵によって暗号化されたハッシュ値を含む。証明書およびデジタル署名は、クライアント・システム自体におけるHTTP要求ヘッダの作成中に追加することができ、または、ゲートウェイ、プロキシ、もしくはトンネルとして機能するサーバにおいて、後に追加することができる。新しいデジタル署名認証プロセスに対応しない宛先サーバは、単に、HTTP要求ヘッダにおける証明書およびデジタル署名を無視し、自動的に、それ自身の認証プロセスを開始する。本発明は、既存のデジタル署名認証プロセスを簡略化し、同時に、HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもなく、異なる認証プロセスの共存を可能とする。

(もっと読む)

ネットワークセキュリティ及び電子署名の認証システム及び方法

【課題】

【解決手段】 ユニバーサルで、軽量の、持ち運びが容易な識別カードに情報を記録し、この情報へのアクセスを制限する。このメモリカードは、カード上の電子ファイルのファイルシステムを具え、このシステムは、選択された識別リーダで自動的に検出され認識される。このファイルシステムは、保存されている電子ファイルがカードの別々の区別される暗号化されたコンパートメントに現れるように組織化されており、許可を受けたあらかじめ選択されたリーダのみが特定のコンパートメントにアクセスする。生物測定認証情報が、カードに印刷されており、リーダとそのカードが付与され、そのカードを所有する人物間に生物測定の合致がない限りいかなるデータも送信することができない。メモリカードの別々のコンパートメントは、カードが付与されたユーザに関連する医療、行政あるいは金融情報を含むコンパートメントを具え、この情報へは、医療情報を有するコンパートメントに割り当てられたユニークなピンコードを有するあらかじめ選択されたメモリカードリーダのみがアクセスできる。メモリ識別カードは、そのカードが使われているところを認証するためにシングルチップグローバル位置システム(GPS)を具えていてもよい。

(もっと読む)

3,601 - 3,620 / 3,640

[ Back to top ]