Fターム[5J104NA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589)

Fターム[5J104NA02]の下位に属するFターム

ワーキングキー・セッションキー (54)

Fターム[5J104NA02]に分類される特許

2,201 - 2,220 / 5,535

鍵利用端末、鍵利用プログラム、公開鍵システム、および、鍵利用方法

【課題】 秘密鍵を安全に送信できない。

【解決手段】 本発明の一実施形態の鍵利用端末は、IDベース公開鍵暗号方式の公開鍵から秘密鍵を生成する鍵利用端末であって、公開鍵を入力し、乱数を生成して、乱数及び公開鍵から第1の鍵発行データ(Q)を生成して鍵発行端末に送信し、鍵発行端末が記憶するマスタ秘密キーとQから鍵発行端末が生成した鍵取得データ(S)を受信して、乱数とSから秘密鍵を生成する、鍵取得部を備える。

(もっと読む)

復号方法、復号装置、暗号化装置、認証方法および認証装置

【課題】セキュリティ性が高く、低廉な公開鍵暗号方式を実現すること。

【解決手段】任意の2点P1,P2の各座標値x1,y1,x2,y2を暗号化装置101と復号装置102とに分散して保持させ、秘密鍵s自体は消去し、復号装置102にも暗号化装置101にも保持させない。具体的には、暗号化装置101には座標値y2のみ保持させ、復号装置102には、座標値x1,y1,x2を保持させる。暗号化装置101と復号装置102との間で暗号化通信する場合には、暗号化装置101および復号装置102のいずれにも秘密鍵sが保存されていないが、復号装置102において、公開鍵暗号方式による平文Mを復号することができる。また、暗号化装置101において、復号装置102の認証が可能となる。

(もっと読む)

量子暗号鍵配送システム

【課題】信号光の偏波制御を必要としない時間位置もつれ光子による量子鍵配送システムを提供する。

【解決手段】本発明の一実施形態に係る量子鍵配送システムは、シグナル光子のパルス列とアイドラー光子のパルス列とからなる時間位置もつれ光子対を発生する光子対発生器と、シグナル光子のパルス列を受信する第1の受信機と、アイドラー光子のパルス列を受信する第2の受信機とを備える。光子対発生器は、各パルス列について、隣り合うパルスの偏波状態が互いに直交したパルス列を送出する。第1および第2の受信機は、それぞれ、受信したパルス列を分岐し、その分岐経路間に遅延を与えることによって偏波状態が一致するパルス同士を干渉させて光子を検出する。これにより、偏波依存性のある光部品や装置を用いつつ、システム全体としては偏波依存性のない鍵生成動作を達成することができる。

(もっと読む)

無線通信システム用のグループ鍵の配布および管理のシステムおよび方法

アクセス端末がグループ鍵を用いて暗号化されたブロードキャストメッセージの単一のコピーを送信することを可能にする、ブロードキャストメッセージセキュリティのための新規のグループ鍵配布および管理方式を提供する。アクセス端末のアクセスノードのアクティブセットのメンバであるアクセスノードは、メッセージを復号し、理解することができる。グループ鍵が、アクセス端末によって生成され、配布中にグループ鍵を保護するために一時ユニキャスト鍵を使用して、アクセス端末のアクティブセット内のアクセスノードに配布される。アクセスノードがアクセス端末のアクセスノードのアクティブセットから除去されるたびに、新しいグループ鍵が提供される。  (もっと読む)

(もっと読む)

記憶データの安全な処分

【課題】自己発生暗号鍵を使用する組込み暗号化機能を有するデータ記憶装置(磁気ディスク・ドライブ等)を得る。

【解決手段】データ記憶装置は、ホスト・システムあるいは装置外部の他のコンポーネントおよびその専用コントロール(たとえば、ディスク・ドライブ・コントローラ・カード)による命令および/または制御無しに、暗号鍵を使用して到来データを機械的に暗号化する。暗号化機能はドライブおよび/またはその専用コントローラの組込み機能または自己充足機能である。ドライブの全コンテンツを永久に削除するために、暗号鍵が捜し出されて消去され記憶装置内に格納される暗号文を使用不能とする。内部鍵ライブラリの助けにより管理される複数の内部発生特定ファイル暗号鍵を使用して、データ処分がファイル・ベースで管理される。

(もっと読む)

デジタル署名システム、装置及びプログラム

【課題】リング署名の利用・検証を署名者が希望する範囲のみで行うように確実に制限する。

【解決手段】署名者が匿名性を持ちながら、検証者(確認者)を指定できる手段と、確認者が、他人の署名を元にしていない正しい手順で作られた署名であるか、また、署名が正当であるかを検証できる手段を備えた確認者署名検証装置(20)を備える。

(もっと読む)

通信装置及び装置管理サーバのための信用証明生成システム及び方法

装置及びサーバを相互認証するために、セキュアな信用証明を交換する目的で装置側及び装置管理サーバ側において信用証明を設定するためのシステム及び方法について説明する。装置のハードウェア識別情報、サーバ識別情報、及び共有秘密鍵を含む複数のシードを使用して、一方は装置が使用し、他方は装置管理サーバが使用する2組の信用証明を生成する信用証明生成アルゴリズムについて説明する。あらゆるセッション中に装置とサーバとの間で信用証明を交換することにより相互認証が保証される。 (もっと読む)

通信局にプログラマブル識別子を安全に記憶する方法

本開示は、暗号化データ、識別子がデータ安全記憶装置に書き込まれたことを示すための識別子フラッグ、および、識別子フラッグが設定される場合にデータ安全記憶装置への識別子の書き込みを禁止する認証トラストエージェントによって保護される不揮発性データ安全記憶装置を有する第1の局に識別子を記憶するための方法である。その方法において、識別子は不揮発性データ安全記憶装置に書き込まれ、ここでデータ安全記憶装置に書き込まれる識別子は暗号データを使用して暗号化される。識別子フラッグは、トラストエージェントがデータ安全記憶装置への識別子の別の書き込みを禁止するように、識別子をデータ安全記憶装置に書き込んだ後に、取り消し不可能に設定される。 (もっと読む)

安全キーの知識なしのブート映像の安全更新

【課題】装置の設計からシステムの製造までの異なる製造段階に保護を与える装置及び/又はシステムセキュリティメカニズムを形成する改良された技術を提供する。

【解決手段】チップに記憶されたブートコードは、安全なブートキーを計算し、サービスプロバイダーから受け取った新しいブートローダーを認証し、その認証された新たなブートローダーを、安全なブートキーを使用して暗号化して、そのブートローダーの実行のために指定された周辺装置に記憶する。このようにして、ブート映像を暗号化するのに使用される安全キーの知識なしにブート映像を安全に更新する。

(もっと読む)

放送受信装置、その制御方法、送信装置、その制御方法

【課題】限定受信システムによる放送受信装置をユーザが変更する際の負担を軽減する。

【解決手段】所定長の再生区間ごとに更新される第1暗号鍵で暗号化されたコンテンツと、所定数の前記再生区間ごとに更新される第2暗号鍵で暗号化された前記第1暗号鍵と、を送信装置から受信する放送受信装置であって、再生対象のコンテンツを再生する権利を他の受信装置が保持しているか否かを当該他の受信装置に問い合わせる手段と、該権利を前記他の受信装置が保持している場合、前記他の受信装置に固有の第3暗号鍵の代わりに当該受信装置に固有の第3暗号鍵で暗号化した前記第2暗号鍵を送信するように前記送信装置に要求し、その第2暗号鍵を前記送信装置から受信する手段と、前記受信した第2暗号鍵を前記第3暗号鍵で復号し、当該復号した第2暗号鍵で前記第1暗号鍵を復号し、当該復号した第1暗号鍵で前記コンテンツを復号し、再生する手段と、を備える。

(もっと読む)

撮像装置、情報処理装置、撮像方法、及び情報処理方法

【課題】画像データに対する加工の有無を適切に判定させる又は判定することのできる撮像装置、情報処理装置、撮像方法、及び情報処理方法を提供することができる。

【解決手段】画像データを撮像する撮像手段と、前記画像データのハッシュ値を算出するハッシュ値生成手段と、前記ハッシュ値を秘密鍵によって暗号化することにより電子署名を生成する署名生成手段と、前記秘密鍵に対応する公開鍵を所定のコンピュータに転送する公開鍵転送手段と、前記公開鍵の所在位置を識別可能な識別情報と前記電子署名とを前記画像データに関連付ける関連付け手段とを有することを特徴とする。

(もっと読む)

公開鍵メディア鍵束

【課題】危殆化した鍵の有効な取り消しを可能にし、且つ、ユーザとユーザの装置の匿名性を促進する。

【解決手段】保護コンテンツの分配は、非対称鍵対のセットを生成し、複数の該秘密鍵のセットを作成し分配する第1のエンティティにより達成される。第2のエンティティは、公開鍵メディア鍵束を形成するよう非対称鍵対のセットにおける各公開鍵を用いて対称コンテンツ鍵を暗号化し、且つ対称コンテンツ鍵を用いてコンテンツタイトルを暗号化することにより、該暗号化コンテンツ及び該公開鍵メディア鍵束を含む保護コンテンツを生成する。再生装置は、秘密鍵のセットを格納し、保護コンテンツを受信し、格納した秘密鍵のセットのうちの選択された秘密鍵が、受信した保護コンテンツの公開鍵メディア鍵束内に格納された暗号化された対称コンテンツ鍵を復号化する場合に、保護コンテンツ内に格納されたコンテンツタイトルを復号化及び再生する。

(もっと読む)

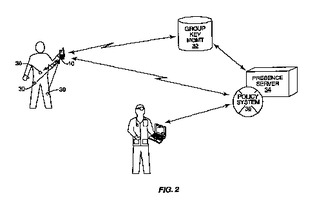

埋め込み型医療データ取得デバイスのためのNFC通信

各々がNFC通信機能を有する個人と関連付けられた複数の埋め込み型及び/又は装着型医療データ取得デバイス(30)は医療データを収集する。各デバイスは一意の識別子を有する。医療データは、一意の識別子を有する無線通信システム移動局(10)のNFCリーダ又はトランシーバ(26)によりセキュリティ保護されたリンクを介してデバイスから読み出される。医療データは、セキュリティ保護されたリンクを介して移動局から医療グループに対するデータサービスを管理するよう構成されたプレゼンス及びグループ管理(PGM)サーバ(32、34)に対して選択的に送信される。医療専門家による医療データへのセキュリティ保護されたアクセスは、ポリシーシステム(36)に従って制限される。暗号鍵は、グループ鍵管理サーバ(32)によりグループ毎に管理され、該グループ鍵管理サーバは一意の識別子に基づいて医療データ取得デバイス(30)及び移動局(10)をグループに割り当てる。PGMサーバ(32、34)は、移動局(10)を介して警告及び/又は情報をユーザに送出する。  (もっと読む)

(もっと読む)

鍵認証システム

【課題】 無線通信携帯端末と無線通信装置との間の認証処理におけるセキュリティを向上させる鍵認証システムを提供する。

【解決手段】 第1移動通信網を介して鍵情報を受信する第1通信手段と、鍵情報を格納する第1メモリ手段と、第1移動通信網よりも小電力の第2移動通信網を介して鍵情報を無線通信装置に送信する第2通信手段を有する無線通信携帯端末(100)と、第1移動通信網を介して鍵情報を受信する第3通信手段と、受信した鍵情報を格納する第2メモリ手段と、第2移動通信網を介して鍵情報を無線通信装置から受信する第4通信手段と、受信した鍵情報と格納している鍵情報との認証処理結果を出力する認証手段を有する無線通信装置(300)と、格納する鍵情報を管理する管理センター(200)をもち、鍵情報を時間の経過に応じて管理する手段(101,201,301)をもつ鍵認証システム。

(もっと読む)

カラーを利用した暗号化方法、およびカラー写真画像を利用したメッセージ提供方法

【課題】インターネット等の通信回線を経由したコンピュータ間の情報配信でコンピュータオブジェクトの暗号化を図り、情報配信等で取り扱われるデータ等の完全秘匿性を実現できるカラーを利用した暗号化方法およびメッセージ提供方法を提供する。

【解決手段】カラーを利用した暗号化方法は、カラー画像31から複数のカラーを抽出してカラーリストを作成するステップ(S11〜S18)と、カラーリストに挙げられた複数のカラーの各々と、オブジェクトリスト辞書21Aに記載されたオブジェクトと、カラー数値とを対応づけるONC対応表21を作成するステップと、ONC対応表21を用いて、オブジェクト、カラー数値、カラーコード画像の順序で変換してオブジェクトを暗号化し、または、カラーコード画像、カラー数値、オブジェクトの順序で逆変換して復号化するステップと、から成る方法である。

(もっと読む)

情報処理装置、生体情報認証装置、情報処理方法、生体情報認証方法および生体情報認証システム

【課題】個人認証を行う装置に対して個人認証を要請するたびに生体の一部から生体情報を生成する必要のない情報処理装置、生体情報認証装置、情報処理方法、生体情報認証方法および生体情報認証システムを提供する。

【解決手段】本発明によれば、生体の一部を撮像して生体に固有な生体情報を抽出し、生体情報に関する情報を他の情報処理装置に送信する情報処理装置において、日時を計測する時計部と、生体の一部を撮像して生体撮像データを生成する撮像部と、生体撮像データから生体に固有の生体情報を抽出する生体情報抽出部と、抽出された生体情報に関する情報を、時計部により計測された生体撮像データの生成時刻または生体情報の抽出時刻の少なくともいずれかの時刻情報と関連付けて他の情報処理装置へ送信する通信部と、を設けた。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

IPsec通信装置およびIPsec通信方法

【課題】

突発的なSA情報消失の際にも、不要なSA情報がSADに残留することを防止することができるIPsec通信装置を提供する。

【解決手段】

SA確立シーケンスが完了する度に、不要SA情報処理部104は、SAD101内の全てのSA情報について、その必要性の有無を判断する。その後、不要と判断したSA情報を削除する。

(もっと読む)

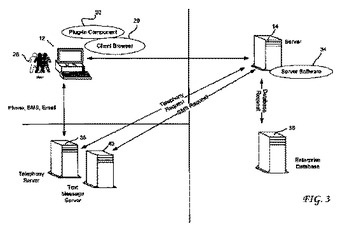

クライアント側証明書認証情報の認証保存方法と認証保存システム

複数のクライアント証明書認証情報をキーストアファイル内に保存する認証保存方法は、クライアントウェブブラウザ(28)を使用することで、クライアントコンピュータ(12)とサーバコンピュータ(14)の間の安全なデータ転送リンクを確立する。クライアントウェブブラウザ(28)は、キーストアファイルと鍵対を生成するプラグインコンポーネント(30)を有する。クライアントコンピュータ(12)上で、証明書要求を生成するステップが続く。証明書要求は、証明書サーバ(44)に送信される。証明書サーバ(44)は、証明書要求に電子署名する。署名証明書要求(46)は、クライアントウェブブラウザ(28)を介して、クライアントコンピュータ(12)によって受信される。認証保存方法は、署名証明書要求(46)に関連する複数のクライアント証明書認証情報を、1つ以上のキーストアファイル内に保存する。  (もっと読む)

(もっと読む)

個人認証システム、個人認証サーバ、個人認証方法および個人認証プログラム

【課題】認証情報の安全性をより高めることができるようにする。

【解決手段】利用者が使用するクライアント端末の認証処理を行う個人認証システムであって、クライアント端末を認証するための認証情報を記憶する認証サーバを備え、クライアント端末は、利用者が使用する携帯端末が記憶する携帯端末特定情報で携帯端末固有情報を暗号化する暗号化手段を含み、認証サーバは、クライアント端末から第1のネットワークを介して暗号化手段が暗号化した暗号化情報を受信する暗号化情報受信手段と、携帯端末から第2のネットワークを介して携帯端末特定情報を受信する端末特定情報受信手段と、暗号化情報受信手段が受信した暗号化情報を暗号化鍵受信手段が受信した携帯端末特定情報を復号鍵として復号して認証処理を行う認証手段とを含む。

(もっと読む)

2,201 - 2,220 / 5,535

[ Back to top ]