Fターム[5J104NA27]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602)

Fターム[5J104NA27]の下位に属するFターム

Fターム[5J104NA27]に分類される特許

2,901 - 2,920 / 3,043

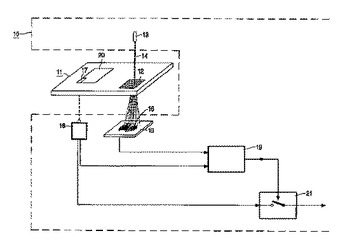

情報キャリアを認証するためのスペックルパターン

本発明は、光識別子12を含む情報キャリア11及び装置10を有するシステムに関する。情報キャリアにアクセスする前に、装置は、光識別子の光学的な挙動は、情報キャリアに存在する認証情報17と一致するかを確認する。認証は、少なくとも1つの光ビーム14で光識別子をチャレンジし、対応するレスポンスとして検出器15で結果的に得られるスペックルパターン16を検出し、このスペックルパターンを認証情報17と比較することで実行される。情報キャリアへのアクセスは、特に、情報キャリアに存在するユーザ情報20を暗号化し、強いコピープロテクションスキームを提供することで、効率的な認証に対して条件付きにすることができる。本発明は、たとえば光ディスク又はスマートカードに適用することができる。さらに、本発明は、情報キャリア、装置、認証のための方法、及びコンピュータプログラムに関する。  (もっと読む)

(もっと読む)

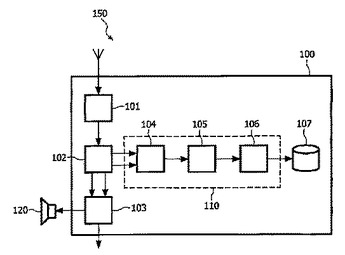

無線携帯インターネットシステムにおけるトラフィック暗号化キー管理方法及びそのプロトコル構成方法、そして、加入者端末でのトラフィック暗号化キー状態マシンの動作方法

自動的に生成するトラフィック暗号化キー(TEK)は、基地局によるマルチキャストまたはブロードキャストサービスのため、加入者端末によって使用されるTEKを周期的に更新する。基地局は、第1キー更新命令メッセージを、TEK暗号化のためのグループキー暗号キー(GKEK)を更新するために、また、第2キー更新命令メッセージを、TEKを更新するために、加入者端末に送って、TEKを更新する。基地局は、M&B TEK Grace Timeを設定するが、これは加入者端末で設定されるTEK Grace Timeとは異なり、新しいGKEKを含む第1メッセージを加入者端末に、プライマリマネジメントコネクションを通してM&B TEK Grace Timeより前に送り、新しいGKEKで暗号化された新しいTEKを含む第2メッセージを更にM&B TEK Grace Timeの後でブロードキャストコネクションを経由して送る。 (もっと読む)

反復暗号化ブロックのための装置及び方法

CPUの制御下で一定の段数を有しない反復暗号化ブロックのための方法及び装置である。一実施の形態において、第1の暗号化ブロックは、内部鍵又は予めプログラミングされた鍵を用いて、受信した情報をデスクランブルし、デスクランブル鍵又はデスクランブルされたデータを形成する。データフィードバックパスは、デスクランブルされたデータを内部データとして記憶し、内部データ又は外部データを第1の暗号化ブロックのデータ入力として供給する。鍵フィードバックパスは、デスクランブル鍵を内部鍵として記憶し、内部鍵又は予めプログラミングされた鍵を第1の暗号化ブロックの鍵入力部に供給する。第2の暗号化ブロックは、最終的なデスクランブル鍵を用いて、受信したコンテンツをデスクランブルする。他の実施の形態についても説明し、請求項として記載する。  (もっと読む)

(もっと読む)

トークン提供

トークン101 のような装置を提供する方法に関する。装置は証明機関102 に対して証明リクエストを発行する。そのリクエストは装置と特有に関連している公開暗号キーを含んでいる。証明機関102 は装置に対する対称暗号キー106 を発生し、それを公開キー108 を使用して暗号化し、デジタル証明を生成し、それは属性として暗号化された対称キーを含んでいる。証明機関102 はそのデジタル証明を装置へ送り、その装置ではその装置の私設キー107 を使用して対称キーを解読し、解読された対称キーを記憶する。 (もっと読む)

インターネット上の安全な直接情報移動用装置

インターネット上の安全な情報直接移動装置において、各情報転送端末装置10の記憶部ユニット11が、他の情報転送端末装置20のコーディングキー26の一時記憶装置に用いる一つ以上の記録レジスタ15で構成される一方、情報転送ネットワーク30が、少なくとも一つの中央トラフィックコーディネーションユニット40で構成され、中央トラフィックコーディネーションユニットが、マスターデコーディングキー42aを記憶するMDレジスタ42と夫々の情報転送端末装置10,20に属するコーディングキー16,26を記憶するベースセル43a,43bを含む記憶ユニット43とを有し、マスターデコーディングキー42aと協働するマスターコーディングキー41aが、中央トラフィックコーディネーションユニットに配置され、情報転送端末装置10,20のCレジスタ13a,23aには、中央トラフィックコーディネーションユニットのMDレジスタに記憶されたマスターデコーディングキーと協働するマスターコーディングキーが与えられることを特徴とする。 (もっと読む)

プログレッシブ暗号化されたスケーラブルデータ列をスケーリングするための方法

【課題】プログレッシブ暗号化されたスケーラブルデータ列をスケーリングするための方法が開示される。

【解決手段】この方法は、プログレッシブ暗号化されたスケーラブルデータ列のスケーリングされたバージョンを生成するために結合するプログレッシブ暗号化されたスケーラブルデータ列の結合可能部分を特定するデータを、暗号化されたスケーラブルデータ列に関連付けることを含む。暗号化されたスケーラブルデータ列のスケーリングされたバージョンは、所望のスケーラブル属性を保有するようにスケーリングされる。暗号化されたスケーラブルデータ列のスケーリングされたバージョンは、復号されることなくスケーリングされる。暗号化されたスケーラブルデータ列の少なくとも1つの結合可能部分について、暗号チェックサムが計算され、暗号チェックサムは、暗号化されたスケーラブルデータ列のその少なくとも1つの結合可能部分に関連付けられる。

(もっと読む)

データストリームを暗号化する方法及び回路

現行法は、放送により受信されるテレビジョン番組を保存する場合に、暗号化の実現性を要求している。しかしながら、従来の再生装置は、斯かる暗号化されたデータを正常な方法で再生することが可能ではなく、ことによると誤った方法で再生してしまう。このことは、スピーカの損傷のような問題に帰着し得る。それ故、本発明は、暗号化処理の間に誤った識別を斯かるストリームに故意に備えることにより、斯かる損害をもたらし得るストリームのいずれをも隠蔽することを意図している。本発明は、数あるなかでも、暗号化のための方法及び回路、並びに復号化のための方法及び回路を提供する。本発明はDVDレコーダに特に適しているが、他のビデオ及び/又はオーディオレコーダに利用されても良い。本発明はオーディオビジュアルでないデータの暗号化にも利用されても良い。  (もっと読む)

(もっと読む)

仮想ディスクを利用した応用プログラム別接近統制システムとその統制方法

本発明は、ローカルネットワーク(LAN)または共用PC上で統合管理されるデータ(プログラムソースまたは設計図などが入れられたファイル)が内部認可者によって流出されることを防止するとともに、外部人の接近は遮断するようにになった接近統制システムであって、ハードディスクの一定空間をファイル形式として占有するVSDイメージファイルモジュールと;前記VSDイメージファイルモジュール内の保安ファイルを処理するVSDドライブと;前記VSDイメージファイルモジュールと前記VSDドライブ間のデータ入出力を暗復号化する暗復号化モジュールと;前記VSDイメージファイルモジュール内の保安ファイルへの接近時、運営体制が前記VSDドライブを別途のディスクボリュームとして認識するようにするVSDファイルシステムモジュールと;アプリケーションモジュールでの作業のために、ハードディスクに保存された任意ファイルへの接近時、接近位置が前記ディスクドライブであるかVSDドライブであるかを確認し、当該ファイルへの接近許可に対するアプリケーションモジュールの認可有無を判別して、接近を決定する接近統制モジュールとを含む。  (もっと読む)

(もっと読む)

DRMによる選択的複数暗号化

デジタルテレビジョン信号を暗号化する暗号化方法は、デジタルテレビジョン信号のデータの暗号化されていないパケットを検査し、パケットタイプを特定するステップ(350)と、パケットタイプとして特定されたパケットをコピーし、第1及び第2の複製パケットを生成するステップと、限定受信暗号化法に基づいて、第1の複製パケットを暗号化し、限定受信暗号化パケットを生成するステップ(358)と、デジタル著作権管理(DRM)暗号化法に基づいて、第2の複製パケットを暗号化し、DRM暗号化パケットを生成するステップ(362)と、パケット種類の暗号化されていないパケットを、デジタルテレビジョン信号の限定受信暗号化パケット及びDRM暗号化パケットに置換し、マルチプル部分暗号化デジタルテレビジョン信号を生成するステップとを有する。他の実施形態では、本発明から逸脱することなく、これらの特徴を変更でき、本要約は、本発明を限定するものではない。  (もっと読む)

(もっと読む)

スケーラブルメディアを記述するデータを生成するための方法

【課題】スケーラブルメディアを記述するデータを生成するための方法が開示される。

【解決手段】復号することなく所望のスケーラブル属性を保有するようにスケーリングされるメディアを生成するために結合するスケーラブルメディアの部分を特定するデータが、スケーラブルメディアに関連付けられる(1101)。スケーラブルメディアの部分は暗号化される(1103)。スケーラブルメディアの部分を暗号化するのに使用される暗号化方式の保護属性を特定するデータが、スケーラブルメディアのそれらの部分に関連付けられる(1105)。

(もっと読む)

機密データを直接的な読取から保護するために、材料要素の少なくとも1つの構造的な特性から得られたデジタル署名を使用する方法と、この保護されたデータを読取る方法

本発明は、機密データを直接的な読取から保護するべく、複雑であり、無秩序であって、固有であり、且つ安定した構造を具備する材料要素の少なくとも1つの構造的な特性から得られた1つ又はいくつかのデジタル署名の使用法と、このような保護されたデータの媒体、並びに、この保護されたデータを読取る方法に関するものである。  (もっと読む)

(もっと読む)

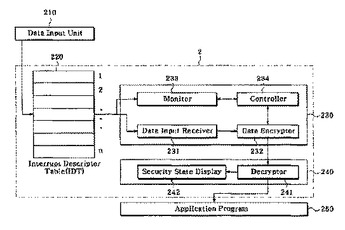

コンピュータ保安装置、コンピュータ保安方法、及び記録媒体

本発明は、データ入力装置を介して印加されるデータが運営体制でサポートする運営体制の入力デバイスドライバを経ることなく、直ちに保安入力デバイスドライバを介して暗号化するようにして、ハッキングプログラムがデータ入力装置を介して印加されるデータを不法的に獲得することを根本的に遮断する保安入力デバイスドライバを利用したコンピュータ保安装置及び保安方法を開示する。  (もっと読む)

(もっと読む)

ユーザが記憶媒体上に暗号化形式により格納されているコンテンツにアクセスすることを認証するための装置及び方法

本発明は、暗号化されたコンテンツを解読する少なくとも1つのアセットキーを格納し、キーテーブルキーを用いて暗号化される少なくとも1つのキーテーブルと、マシーン可読媒体識別子とを格納する記憶媒体上に暗号化形式により格納されるコンテンツにユーザがアクセスすることを許可する装置及び方法に関する。ユーザがコンテンツへのアクセスを他のユーザにシンプルであるがセキュアな方法により提供することを可能にするため、当該装置をネットワークに接続する接続手段と、当該記憶媒体にアクセスし、特に記憶媒体から媒体識別子とコンテンツを読み出すためのドライブと、当該コンテンツにアクセスするため認証され、当該ユーザ識別子によりネットワークに特定されるユーザの識別子と媒体識別子とをネットワーク内の認証ユニットに送信する送信機とを有し、媒体識別子とユーザ識別子とは、ユーザが少なくとも1つの所定のキーテーブルを解読することを可能にするユーザのためのキーテーブルキーを生成するのに認証ユニットによって使用される。  (もっと読む)

(もっと読む)

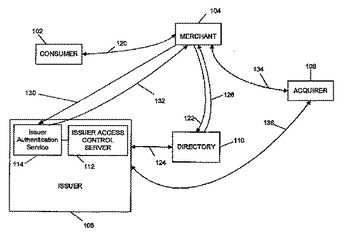

安全な電話およびコンピュータのトランザクションのためのシステムおよび方法

安全な電子支払いシステム、および認証を使用して、安全なトランザクション(112)を行なう方法を提供する。商人コンピュータ(104)はアクセス制御サーバ(112)に許可(承認)要求を送出する。アクセス制御サーバ(112)は、購入者の同一性を確認するために、例えば、電子フォームあるいは対話型の音声応答システムによって認証(130)を得る。その後、アクセス制御サーバは、商人のコンピュータに対する応答を送出する。購入者がアカウントにアクセスすることを承認された場合には、決済が商人コンピュータ(104)によって処理され、トランザクション(取引)が終わる。  (もっと読む)

(もっと読む)

ドメイン管理システム下でのデータの記録及び再生方法

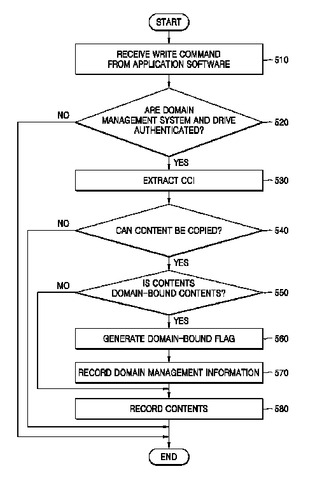

ドメイン管理システム下でのデータの記録及び再生方法を提供する。

本発明に係るコンテンツ記録方法は、ドメイン及びコンテンツに関する情報を表すドメイン管理情報及びドメイン内で、コンテンツが複写可能な程度を表す複写制御情報をホストの記録命令から抽出し、抽出されたドメイン管理情報を記録媒体に記録し、抽出された複写制御情報に基づいて、コンテンツを再生する機器をして、再生機器が所定の領域内のドメインにあるかを確認する手続を行わせるドメイン限定フラグを生成し、生成されたドメイン限定フラグ及びコンテンツを記録媒体に記録することにより行われる。これにより、ドメイン限定されたコンテンツを、他のドメインで再生不可能に維持しつつも、ドメイン管理システム下のスレーブ機器の外部記録媒体に保存可能である。

(もっと読む)

(もっと読む)

コンテンツ公開用の情報ネットワークの操作方法およびシステム

【課題】複数の情報処理サーバと、デジタルページ検索用の特別な情報処理ソフトウェアを備えた少なくとも一つのクライアント端末とを含んで、権利管理システムと一つまたは複数のネットワークオペレータとの少なくとも2個の異なるエンタティを接続する情報ネットワークの操作方法を得る。

【解決手段】この方法は、一方が前記ネットワークのデジタル証明書である2個のデジタル文書に権利管理システムがルートキーで署名して、情報ネットワークを初期化する事前ステップと、特に、サーバリストL1を取得し、前記サーバリストL1を含むデジタル文書を記録し、ネットワークオペレータがネットワークキーでこのデジタル文書に署名する、ネットワークのトポロジーの識別ステップと、アドレス取得サーバ(いわゆるルックアップサーバ)によるアドレス解決ステップと、アドレスパラメータに明記された一つまたは複数のサーバに収容される情報処理オブジェクトを、前記特別なソフトウェアを用いて検索するステップとを含んでおり、情報ネットワークの初期化ステップのデジタル証明書は、行政関係の情報と、ユーザがネットワークにアクセスできるようにする技術関係の情報とを含み、技術関係の情報は、特に、ネットワークキーの公開部分を含む。本発明は、また、この方法を実施するシステムに関する。

(もっと読む)

グループ署名システム、方法、装置、およびプログラム

署名装置(2)は、メンバー証明書の第1の要素を第1の乱数とグループ管理装置(1)にて開示されている公開情報とを用いて暗号化して暗号化データを作成する。また、署名装置(2)は、第1の要素を乱数および公開情報を用いて変換して第1、第2の変換データを作成する。そして、署名装置(2)は、第1の要素、第2の要素、および署名鍵に関する情報を知られることのない知識署名データを作成し、それを含むグループ署名をメッセージと共に出力する。検証装置(3)は、メッセージおよびグループ署名と公開情報とから、グループ署名が、グループに登録されているいずれかのメンバーのメンバー証明書および署名鍵を用いて作成されたものか否かを検証する。 (もっと読む)

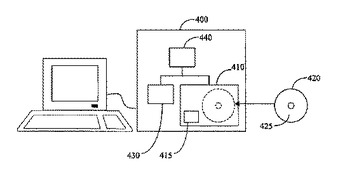

コンテンツへのアクセスを認証する方法

シンク装置(400)によるコンテンツ(425)へのアクセスを使用権に従い認証する方法及びソース装置(410)であり、前記コンテンツは、ソース装置によって制御される記憶媒体(420)に記憶される。前記シンク装置の破棄状態が、前記使用権が前記コンテンツへのアクセスの認証の一部として修正される必要がある場合に、利用可能である最も新しく発行された破棄情報を用い、それ以外の場合に、前記記憶媒体に記憶される前記コンテンツに関連付けられる破棄情報であって好ましくは前記記憶媒体に記憶される破棄情報を用いて、検証される。前記記憶媒体に記録される前記破棄情報、又は前記シンク装置に関連する部分のみが、前記使用権が修正される必要がある場合に最も新しく発行された破棄情報に任意選択的に更新される。好ましくは、このことは、前記検証の結果が前記シンク装置が破棄されたということである場合にのみ実行される。  (もっと読む)

(もっと読む)

ミックスネットシステム

各参加者装置103が、平文を共通鍵暗号方式の共通鍵を使用して暗号化すると共に、上記暗号鍵を公開鍵により暗号化し、これらを置換復号装置112へ送付する。これにより、扱うことのできる暗号文の長さに制限をなくすことができる。また、本発明では、各置換復号装置が行った、公開鍵を利用した検証可能な証明文を、検証装置109が公開鍵を利用して検証する。これにより、暗号文の復号と入れ替えを行う複数の機関の中に操作を正しく行わなかったものが存在した場合、これを第三者が特定し、特定されたものが不正者であることを証明できる。 (もっと読む)

匿名電子投票システム及び匿名電子投票方法

【課題】 携帯電話などの記憶容量や処理能力の低い機器からの投票でも投票の秘密が守られ、また、全有権者に共通の公開鍵認証基盤が存在しない場合でも有権者認証が可能な匿名投票システムを提供する。

【解決手段】 投票サーバ(200)は、平文と平文を暗号化した暗号化投票データとの組のリストを投票者端末(100)に送信し、投票者端末(100)は投票者の選んだ平文に対応する暗号化候補者名を暗号サーバ(400)に送信する。暗号サーバ(400)は暗号化候補者名を再度暗号化した暗号化投票データを投票者端末(100)に返信し、投票者端末(100)は暗号サーバ(400)から受信した暗号化投票データを送信して投票する、暗号化投票データの復号には匿名復号システム(500)を用いる。投票者端末(100)は認証サーバ(300)に対して投票者の認証を行ない、また、暗号化投票データには認証サーバ(300)が共通の公開鍵認証基盤によるデジタル署名を付与して投票サーバ(20)に送信する。

(もっと読む)

2,901 - 2,920 / 3,043

[ Back to top ]