Fターム[5B017BA01]の内容

Fターム[5B017BA01]に分類される特許

181 - 200 / 396

情報端末装置、転送プログラム及び転送方法

【課題】 デジタルオーディオプレーヤー等のGUIにおいて、著作権の保護や、メモリー装置のプロテクトを実現しつつ、そのデザインを変更可能として多様化を図る。

【解決手段】

スキンデータを、暗号化されたデータ形式で受信するデータ受信部と、データを記憶保持する記憶装置と、記憶装置をパーテーションにより、不可視領域と可視領域とに分割し、不可視領域への書き込みの可否を制御するメモリー管理部と、不可視領域へのデータの書き込み命令が、当該情報端末装置内の演算装置において実行されるとき、スキンデータの転送を許可するコマンド実行部と、不可視領域への書き込み命令に応じて受信された、暗号化されたデータ形式のスキンデータを復号する復号部とを有する。

(もっと読む)

書込プロテクトされたメモリ管理ユニット・レジスタを備える論理デバイス

制御モジュール(110)と、メモリ管理ユニット(105)と、メモリ・モジュール(120)と、少なくとも1つの第1のレジスタ(140)と、を含む論理デバイス(100)。メモリ管理ユニット(105)は、制御モジュール(110)とメモリ・モジュール(120)との間のソフトウェア・コードの流れを制御する。制御モジュール(110)は、メモリ・モジュール(120)内の少なくとも1つのデータ・メモリ・セクション(130)を指定するために、論理デバイス(100)の起動手順中に第1のレジスタ(140)のうちの少なくとも1つをプログラムする。メモリ管理ユニット(105)は、データ・メモリ・セクション(130)を識別するために、第1のレジスタ(140)と通信し、メモリ管理ユニット(105)は、データ・メモリ・セクション(130)内のストレージから実行可能コードを除外する。起動手順の終了後、第1のレジスタ(140)は書込プロテクトされ、論理デバイス(100)をシャットダウンさせずにメモリ管理ユニット(105)を動作不能にすることはできない。  (もっと読む)

(もっと読む)

マイクロコンピュータ、電子機器及びフラッシュメモリのプロテクト方式

【課題】簡易な回路構成で強力なリードプロテクトが可能なマイクロコンピュータ、電子機器及びマイクロコンピュータ内蔵のフラッシュメモリのプロテクト方式を提供すること。

【解決手段】本マイクロコンピュータ10は、フラッシュメモリ20と、フラッシュメモリに対するアクセスを制御するフラッシュコントローラ30とを含み、フラッシュメモリは、フラッシュメモリの所与の領域に対するアクセスの可否を指定するプロテクト情報が格納されたプロテクト情報記憶部22を含み、フラッシュコントローラ30は、前記プロテクト情報に基づき、フラッシュメモリの所与の領域に対するアクセスのプロテクト処理を行うフラッシュプロテクト処理部50、60を含み、アクセス対象がデータである場合に、フラッシュメモリに対するアクセスのプロテクト処理を行う。

(もっと読む)

メモリドメインを基にしたデータ処理システム内のセキュリティ制御

【課題】アクセス制御データに応じて所定のメモリアドレスへのアクセスを制御する。

【解決手段】メモリアドレス空間へのアクセスは、アクセス制御データを使用したメモリアクセス制御回路によって制御される。アクセス制御データを変更する権限は、ドメイン制御回路によって制御される。メモリアドレスの集合である特定のドメイン内に記憶される命令がアクセス制御データを修正することができるか否かは当該ドメインに依存する。従って、アクセス制御データを変更する権限は、メモリアドレス空間内の特定の定義された位置の中に記憶された命令に制限することが可能であり、セキュリティを向上させる。この権限は、OSへの呼び出し転送が呼び出し転送コードを介して強制され、非セキュアOSの制御の下で実行する信頼されたソフトウェアによってのみ当該データがアクセス可能であり、メモリアドレス空間の信頼された領域を確立することができる。

(もっと読む)

保護された関数呼び出し

【課題】データ処理システムの動作のセキュリティを向上させる。

【解決手段】メモリアドレス空間はドメインに分割され、命令アクセス制御回路を使用して、実行される命令が取り込まれるメモリアドレスが、いつドメイン境界を横切り、変化したかを検出し、その場合に、新たなドメイン内の命令が許可された形態の許容命令であることを確認するために検査を行う。許容命令は、下位互換性を助けるために、命令アクセス制御回路に関する以外はノーオペレーション命令であるように決めておくことができる。

(もっと読む)

アクセス制御装置及びコンピュータシステム

【課題】デバイスに対するアクセスを制御することで、セキュリティを向上させる。

【解決手段】複数のバスマスタと、デバイスと、を備えるコンピュータシステムにおいて、デバイスに対してアクセスを行う複数のバスマスタのそれぞれに対して、デバイス毎にアクセス可能か否かを示すアクセス制御情報を記憶する制御情報記憶装置と、バスマスタによるデバイスに対するアクセス要求を検出する検出部と、アクセス要求を検出した場合に、当該アクセス要求を出力したバスマスタのアクセス制御情報を、制御情報記憶装置から取得する取得部と、取得したアクセス制御情報を、デバイスにアクセス可能であることを示していればアドレス変換を行わず、前記デバイスにアクセス可能でないことを示していればアドレス変換を行うフィルタとして用いて、アクセス要求のアクセス先のアドレスのアドレス変換を行う第1及び第2アドレス変換装置と、を備える。

(もっと読む)

情報処理装置

【課題】プロセッサが仮想化サポート機能を有するか否かによらず、安全性を向上させる。

【解決手段】プロセッサと、HV保護領域にアクセス可能なハイパーバイザを記憶する保護メモリと、保護メモリとプロセッサとを接続した第1通信路と、第1通信路を介して、ハイパーバイザの起動時に実行されるエントリ部に含まれる複数の命令のうち、最初の命令のアドレスへのフェッチを検出するフェッチ検出部と、第1通信路を介して、エントリ部の最後の命令の実行を検出する命令検出部と、フェッチを検出してから、最後の命令の実行を検出するまで所定の時間が経過したか否かを判断する時間判断部と、所定の時間が経過していないと判断した場合、最後の命令の実行結果から、プロセッサの割り込みを禁止しているか否かを判断する実行判断部と、禁止していると判断した場合に、プロセッサにHV保護領域のアクセスを開放する第1及び第2HV領域保護回路と、を備える。

(もっと読む)

マルチプロセッサシステム及びマルチプロセッサシステムにおけるアクセス保護方法

【課題】従来のマルチプロセッサシステムでは、共有リソースに対するアクセス権を柔軟に変更することができなかった。

【解決手段】本発明にかかるマルチプロセッサシステムは、第1プロセッサエレメントPE−A、第2のプロセッサエレメントPE−Bを有し、それぞれが独立してプログラムを実行するマルチプロセッサシステムであって、第1のプロセッサエレメントPE−Aは、プログラムに基づき演算処理を行う中央演算装置CPUaと、第1のプロセッサエレメントPE−Aと第2のプロセッサエレメントPE−Bの間で共有される共有リソース18aと、中央演算装置CPUaが指定するアクセス保護範囲設定値に基づき第2のプロセッサエレメントPE−Bから共有リソース18aへのアクセス要求を制限するガードユニット16aと、を有するものである。

(もっと読む)

コンテンツ保護装置及びコンテンツ保護方法

【課題】複数種類のアプリケーションが実行される環境下においても、ユーザの利便性を妨げることなく、保護コンテンツを有効に保護することを可能とするコンテンツ保護装置及びコンテンツ保護方法を提供する。

【解決手段】コンテンツ保護装置100は、信頼アプリケーションを実行する信頼モードと、一般アプリケーションを実行する一般モードとを切り替えるフラグ保持部151と、DRMコンテンツを作業記憶領域146に書き込むコンテンツ配置部154と、信頼モードにおいて保護コンテンツの書込みを許可して、非信頼モードにおいて保護コンテンツの書込みを禁止するコンテンツ管理部160とを備える。信頼モードでは、一般アプリケーションの実行が禁止されている。コンテンツ配置部154は、信頼モードから非信頼モードに切り替わる場合に、作業記憶領域146上に書き込まれた保護コンテンツを削除する。

(もっと読む)

データ保護機能付き集積回路およびデータ保護機能付き集積回路用のデータ保護プログラム

【課題】

仕様やユーザ毎で異なるアクセス制限を設定することのできるデータ保護機能付き集積回路を提供する。

【解決手段】

集積回路1内の記憶回路2に、通常記憶領域21のアクセスレベルが記憶されたアクセスレベル記憶領域22と、アクセスレベルを変更するために入力された解除キーを記憶する解除キー入力領域23と、解除キー参照領域24を備えさせ、情報制御回路3は、外部検査装置9と検査用インターフェース回路6との接続を監視して接続が認められたときに解除キー入力領域23の記憶内容を消去し、外部検査装置9が解除キー入力領域23に解除キー参照領域24と同じ内容を書き込んだときにのみアクセスレベル記憶領域22へのアクセスを開放するとともに、アクセスレベル記憶領域22に記憶されたアクセスレベルに応じて通常記憶領域21に対する外部検査装置9からのアクセスを開放する。

(もっと読む)

ファイルアクセス先制御装置、その方法及びそのプログラム

【課題】機密保持する必要があるファイルのみをサーバに保存し、機密保持する必要がないファイルをクライアントに保存することを可能とするファイルアクセス先制御装置を提供する。

【解決手段】ホワイトリストに掲載されているプログラムによるファイルのアクセス先をクライアント側記憶装置とする手段と、リダイレクトリストに掲載されているプログラムによるファイルのアクセス先をサーバ側記憶装置とする手段と、前記ホワイトリストにも前記リダイレクトリストにも掲載されていないプログラムによるファイルの書込みを禁止する手段と、前記ホワイトリストにも前記リダイレクトリストにも掲載されていないプログラムによるファイルの読出し先をクライアント側記憶装置とする手段と、を備える。

(もっと読む)

車両制御装置のためのメモリ読み出しシステム

【課題】読み出し対象の情報の誤消去を防止するとともに手間やコストの負担増を伴わない情報の読み出しを行うことができる車両制御装置のためのメモリ読み出しシステムを提供すること。

【解決手段】車両制御装置100に搭載され、データの書き込みが可能であってデータの消去が禁止された書換不可領域114を含む不揮発性メモリ110と、ダイアグ情報を生成して不揮発性メモリ110内の書換不可領域114に書き込むダイアグ情報書込部124と、車両制御装置100に着脱可能に接続される読出装置200と、読出装置200が車両制御装置100に接続された状態で、不揮発性メモリ110内の書換不可領域114に書き込まれているダイアグ情報を読み出して読出装置に送信するダイアグ情報読出部130とが備わっている。

(もっと読む)

半導体メモリ装置

【課題】手間を掛けることなく、データ書き込み領域全体若しくは機密の保持を望む所定の領域のデータの漏洩を防止することができる半導体メモリ装置を提供する。

【解決手段】SDTMメモリカード1の一方の側面にはイレーズスイッチ3が設けてあり、ユーザは通常位置3aからイレーズ設定位置3bに移動設定することにより、コントローラ7内のCPU8は、所定のポートが“L”から“H”レベルに設定されたことにより、イレーズ設定が行われたことを検知し、イレーズコマンドをNAND型フラッシュメモリ6に発行して、ユーザデータ領域のデータをブロック単位で消去する制御動作を行う。

(もっと読む)

共有スプレッドシートにおけるプライベート・シート

スプレッドシートのような共有コンピュータ・アプリケーション内のプライベート・シートが開示される。1態様では、第1のクライアントおよび第2のクライアントがパブリック・シートにアクセス可能であり、さらに、第2のクライアントのみがプライベート・シートにアクセス可能である。プライベート・シートはパブリック・シート内のコンテンツにアクセスするように構成されるが、パブリック・シートはプライベート・シート内のコンテンツにアクセスすることはできない。このように、ユーザは、パブリック・シート上で他のユーザと共同作業しながら、プライベート・シートを使用してプライベート・シート側で計算またはモデリングを行うことができる。別の態様では、パブリック・シートに加えた変更を、パブリック・シート内のコンテンツに対して係る変更がプライベート・シートによって参照されている場合は、プライベート・シート内に反映することができる。しかし、プライベート・シートに加えた変更はパブリック・シートには反映されない。パブリック・シートの値にアクセスするがパブリック・シートの式にはアクセスしないプライベート・シートのような、他の多数の特定の態様も開示されている。  (もっと読む)

(もっと読む)

情報処理装置、情報記録媒体、および情報処理方法、並びにコンピュータ・プログラム

【課題】パーティションごとの独立したアクセス制御を実現する構成を提供する。

【解決手段】情報処理装置において実行するアプリケーション、例えば記録アプリケーション、再生アプリケーション、外部機器接続アプリケーションなどのアプリケーションに応じて情報記録媒体中のアクセス許容するパーティションを異ならせる。例えばアクセス制御部が、開始アドレス等のアクセス情報をアプリケーションに応じて変更してアプリケーションに提供する。本構成により、例えばマニュアルなど誤消去を防止すべきデータについては、記録アプリケーションからはアクセスできない設定とするなど、実行アプリケーションに応じたアクセス制御が可能となる。

(もっと読む)

端末装置およびプログラム

【課題】アプリケーションプログラムの詳細情報についてのセキュリティを確保しつつ、その詳細情報の表示を迅速に行うことを可能にする。

【解決手段】複数のアプリケーションプログラムの各々の基本情報と詳細情報とがアプリケーションプログラム毎に異なる記憶領域に記憶されているとともに、各記憶領域に対して他のアプリケーションプログラムがアクセスすることを禁止する端末装置に、各アプリケーションプログラムの基本情報を含んでいる画面を表示させ、何れかの基本情報の表示位置にカーソルが移動された場合に、該カーソルを位置付けられた基本情報に対応する第1のアプケーションプログラムの詳細情報と、該基本情報に隣接して基本情報が表示されている第2のアプリケーションプログラムの詳細情報とを該当する記憶領域から読み出し、第1のアプリケーションプログラムの詳細情報を表示する処理を実行させる。

(もっと読む)

セキュリティアダプタ

【課題】保護対象情報の生成機能を有さない外部メモリであっても、保護対象情報を扱えるようにする。

【解決手段】セキュリティアダプタ1は、第1インタフェースと、第2インタフェースと、コントローラ10とを有する。第1インタフェースは、コンピュータ装置との間で用いられる情報を送受信する。第2インタフェースは、外部メモリとの間で用いられる情報を送受信するためのものであって、セキュリティ領域が設けられる外部メモリとの間で用いられる情報を送受信する。コントローラ10は、セキュリティ領域に対するアクセス権限を有する正規の使用者か否かを、少なくともコンピュータ装置を通じて送られた認証情報に基づいて判断するセキュリティ処理を行い、かつ、セキュリティ処理で、コンピュータ装置の使用者が正規の使用者と判断されたことを条件に、コンピュータ装置からの要求に基づくセキュリティ領域に対する保護対象情報の読み出し処理及び書き込み処理を行う。

(もっと読む)

マイクロコンピュータ

【課題】外部ポートを介して行われようとする内部資源の一部に対するアクセスを、効率的に禁止することができるマイクロコンピュータを提供する。

【解決手段】簡易デバッガモニタ10がマイコン1と通信を行い、CPU2に対して外部割込み信号が与えられた場合、アクセスの禁止対象となる内部資源がRAM4であれば、発生した割込み信号を、RAM4に対するアクセスを制御するアクセスブリッジ3に対して与え、外部からのアクセスを禁止する。

(もっと読む)

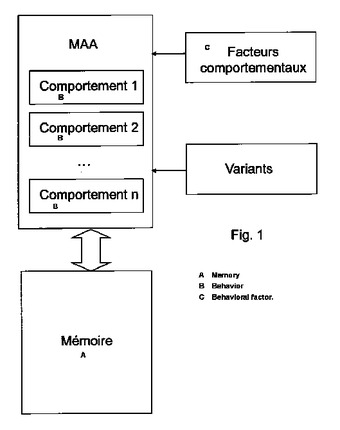

セキュリティ保護された電子システム、セキュリティ保護方法およびそのシステムの使用

本発明は、プロセッサと情報データ格納メモリとを備える電子システム、そのシステムのセキュリティ保護の方法および使用に関する。本発明によるシステムは、システムが前記メモリにそうしたデータを書き込む物理アドレスの割り当てモジュールをさらに備えており、該モジュールが変異子によって多様化されたヒューリスティックに従って前記アドレスを割り当てることができることを特徴とする。本発明は、特に、ハードウェアまたはソフトウェアによる攻撃に対する量産オンボードシステムのセキュリティ保護に適用される。  (もっと読む)

(もっと読む)

情報処理装置及び情報処理システム

【課題】より高いレベルでシステムの安全性を担保しつつ、ネットワーク内に設けられたフォルダを用いたデータファイルの送信を行うことができる情報処理装置及び情報処理システムを提供する。

【解決手段】スキャン・トゥ・フォルダ処理時に、複合装置2から端末装置3A,3Bに対して、外部からアクセス可能な公開フォルダ(例えば、共有フォルダ)を準備させる公開フォルダ準備指令が与えられ、それに応答して端末装置3A,3Bによって公開フォルダが準備されると、複合装置2による公開フォルダへのデータファイルの保存が行われる。保存処理が終了すると、複合装置2から端末装置3A,3Bに対して、ネットワーク1を介して公開フォルダをネットワーク1を介して外部からアクセス不可能にさせる公開フォルダ解除指令(例えば、共有フォルダの共有化を解除させる指令)が与えられる。

(もっと読む)

181 - 200 / 396

[ Back to top ]