Fターム[5B017BB02]の内容

Fターム[5B017BB02]に分類される特許

21 - 40 / 285

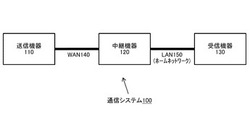

通信装置及び通信方法、通信システム、並びにコンピューター・プログラム

【課題】外部ネットワークを経由した相互認証及び鍵交換手続きを許容しつつ、コンテンツの不正配信を防止する。

【解決手段】WAN140とホームネットワーク150の間に入ってこれら2つのネットワークを接続する中継機器120で、受信機器130までのRTTを得るための測定を行なうようにしている。このRTT値が上記の閾値以下であることを送信機器110からのコンテンツ配信条件とすることで、ホームネットワーク150内のコンテンツ利用について、現状のDLNA並びにDTCP−IPを使うシステムと同等の利用環境を実現ができる。

(もっと読む)

暗号データ検索システム、装置、方法及びプログラム

【課題】異なる公開鍵・秘密鍵を有する複数ユーザからの検索要求に対し検索結果を回答でき、かつデータ漏洩による被害を低減することができるシステムを提供する。

【解決手段】サービス提供装置は、データを暗号化するためのサービス公開鍵およびサービス秘密鍵を生成し、データの検索を要求するユーザ装置が生成したユーザ秘密鍵とサービス秘密鍵とを入力しユーザ装置ごとのプロキシ鍵を生成し、データ登録装置は、サービス公開鍵およびデータを入力し検索可能暗号データを生成し、データベース装置は、検索可能暗号データを記憶し、ユーザ装置は、検索可能暗号データに対してデータの検索を要求するためのユーザクエリを生成し、プロキシ装置は、ユーザクエリとプロキシ鍵とを入力し検索可能暗号データの検索を要求するための検索クエリを生成し、ユーザ装置は、ユーザ秘密鍵を用いてユーザクエリを生成する。

(もっと読む)

送信装置、情報収集システム、処理方法およびプログラム

【課題】ユーザの識別を曖昧化した識別情報を送信する送信装置、情報収集システム、通知方法およびプログラムを提供する。

【解決手段】送信装置は、ユーザの識別情報に所定の秘匿化処理を実行して特定識別情報を出力する秘匿化部と、特定識別情報を含む匿名情報を送信する送信部と、送信部が送信した匿名情報が特異か否かの判定結果を受信する受信部と、受信部が受信した判定結果に基づいて所定の秘匿化処理を他の秘匿化処理に変更し、ユーザの識別情報に他の秘匿化処理が実行されて秘匿化部から出力された別の特定識別情報を含む匿名情報を、送信部を用いて再度送信する制御部と、を含む。

(もっと読む)

電子署名システム、署名サーバ、署名者クライアント、電子署名方法、およびプログラム

【課題】クライアントからサーバに秘密鍵を送信し、サーバ上で電子署名を実行するシステムにおいて、署名対象文書と秘密鍵の関連付けを確実にし、クライアントが指定した署名対象文書に確実に電子署名を行うことが可能なシステムを提供する。

【解決手段】署名対象文書に電子署名を付与する署名サーバ3と、署名サーバ3に、署名対象文書、および電子署名の付与に用いる秘密鍵を送信する署名者クライアント2を備え、署名者クライアント2は、署名サーバ3に署名対象文書を送信する際、タイムスタンプサーバ4を介して、識別子を含む第1のタイムスタンプトークンを署名サーバ3に送信し、署名サーバ3に秘密鍵を送信する際、タイムスタンプサーバ4を介して識別子を含む第2のタイムスタンプトークンを署名サーバ3に送信し、署名サーバ3は、第1のタイムスタンプトークンと第2のタイムスタンプトークンに含まれる識別子が一致する場合にのみ、署名対象文書に秘密鍵を用いて電子署名を付与する。

(もっと読む)

情報管理装置、システム及び方法

【課題】情報利用の権限委譲において、情報管理装置からの利用許可データの漏洩リスクを回避する技術を提供する。

【解決手段】情報管理装置において、サービス事業者等への情報利用の権限委譲のため生成した利用許可データから、ハッシュ値である証明書キーデータを生成したうえ証明書と紐づけて格納することにより、情報管理装置での利用許可データの管理が不要となる。このため、情報管理装置での利用許可データの漏洩リスクを回避することができる。加えて、情報管理装置で利用許可データを管理する負担も削減できる。

(もっと読む)

情報処理装置、データ消去管理方法およびコンピュータプログラム

【課題】ジョブ処理の完了と非同期にデータの消去を自動的に行う装置であって、データの消去が完了したことを各ジョブ単位で表示する情報処理装置を提供する。

【解決手段】画像処理装置10が、ジョブの実行完了時に、ジョブが含む画像ファイルを消去対象とするとともに、ジョブの実行が完了した時刻の情報を含むジョブの履歴情報を記憶する。また、画像処理装置10が、消去対象とした画像データを上書き消去し、消去が完了した時刻の情報を含む消去完了情報を記憶する。画像処理装置10が、ジョブの履歴情報が含む、ジョブの実行が完了した時刻の情報と、消去完了情報が含む、消去が完了した時刻の情報とに基づいて、上記履歴情報に対応するジョブが含む画像データの上書き消去が完了したか否かをジョブ毎に判断する。そして、画像処理装置10が、上記判断された、ジョブが含む画像データの上書き消去が完了したか否かを示す情報を表示する。

(もっと読む)

秘密情報分散システム及び秘密情報分散方法並びに秘密情報生成プログラム及び秘密情報復元プログラム

【課題】改竄されていない時点での他の分散情報を参照した後で分散情報を改竄する強力な不正に対しても不正の検知を行う。

【解決手段】分散情報生成装置は、秘密情報を(k,n)閾値秘密分散法で分散符号化することにより生成したn個の分散情報データvと秘密情報の検証を行うn個のチェック用データeとをチェック関数hに入力して得られる出力からn個の認証用データaを生成し、n個の分散情報データv、n個のチェック用データe及びn個の認証用データaをそれぞれ記憶装置に出力し、n個の記憶装置は分散情報生成装置の出力を記憶し、復元装置は、n個の記憶装置の内のk個以上の記憶装置のそれぞれから各データを読み出し、当該読み出した情報に基づいて分散情報の正当性を判定する。

(もっと読む)

情報処理装置、サーバ装置、情報処理方法及びプログラム

【課題】セキュリティを確保しつつ、他の装置との連携機能を簡易に設定する。

【解決手段】通信部及び制御部を有する情報処理装置が提供される。通信部は、第1のネットワーク及び第2のネットワークに接続可能である。制御部は、上記第1のネットワークに接続されたサーバ装置との間で安全な通信路を確立するとともに、当該情報処理装置のユーザを識別するユーザ識別情報と、当該情報処理装置を識別する第1の機器識別情報とを上記サーバ装置へ送信して登録させ、上記第2のネットワークに接続された少なくとも1つの機器を検索して当該機器を識別する第2の機器識別情報を受信し、当該情報処理装置と上記機器との関連付けの設定を当該機器へ要求する設定要求情報を、当該受信された第2の機器識別情報と共に上記サーバ装置へ送信し、上記設定要求情報に対して上記機器から送信された応答情報を上記サーバ装置から受信するように上記通信部を制御可能である。

(もっと読む)

文書閲覧制御プログラム及び文書閲覧制御装置

【課題】文書情報に定義された閲覧権限を変更することなく当該文書情報を当該文書情報の公開状況毎に閲覧権限と異なる条件で閲覧を制限する文書閲覧制御プログラム及び文書閲覧制御装置を提供する。

【解決手段】文書閲覧制御装置1は、文書情報111に閲覧権限情報112を設定する閲覧権限設定手段102と、文書情報111を公開する文書公開手段100と、文書情報を公開する際に、当該文書情報を複製して当該編集用の文書情報のバージョンを更新する版情報管理手段101と、公開状況に対応した特殊閲覧権限情報115を公開用の文書情報に設定する特殊閲覧権限設定手段103と、閲覧権限情報112に基づいて編集用及び公開用の文書情報の閲覧を制限する閲覧制限手段105と、特殊閲覧権限115に基づいて公開用の文書情報の閲覧を制限する特殊閲覧制限手段106と、両制限に基づいて文書情報を閲覧させる文書閲覧手段104とを有する。

(もっと読む)

コンテンツ再生システム、再生装置及び半導体メディア

【課題】複数の半導体メディアにコンテンツを小分けして記憶する場合、小分けされたコンテンツの改竄、差し替えに加え、小分けされたコンテンツの前後関係をも検証できるシステムを提供する。

【解決手段】メモリカード3には、セグメントファイル36に加え、セグメントファイル36の参照ハッシュ値を含むセグメント情報33と、次に再生されるセグメントファイル36の参照ハッシュ値である次参照ハッシュ値を含む次セグメント情報34を有するシリーズ情報32が記憶される。再生装置2は、挿入されたメモリカード3からシリーズ情報32を読み取り時系列順に保持した後、今回のセグメントファイルのハッシュ値と、シリーズ情報32に含まれる参照ハッシュ値、及び、前回のシリーズ情報32に含まれる次参照ハッシュ値をそれぞれ照合し、照合に成功すると、今回のセグメントファイル36を再生する。

(もっと読む)

情報共有システム、情報共有方法およびプログラム

【課題】複数のユーザがセキュアに情報を共有でき、共有先ユーザが情報の不正なコピーを公開等した場合に、不正者を特定する。

【解決手段】共有情報転送元ユーザ端末は、共有情報からLi個の分散情報を生成し、共有情報転送元SP(サービスプロバイダ)200に送信する。転送元SPは、分散情報に各SPに固有の電子透かしの分散情報を埋め込んで再分散情報を生成し、中継SP300に送信する。中継SPは分散情報を復元し、これに各SPに固有の電子透かしの分散情報を埋め込んで、再分散情報を生成して共有情報転送先SP400に送信する。転送先SPは、分散情報を復元し、これに各SPに固有の電子透かしの分散情報を埋め込んで分散情報を生成し、この分散情報を共有情報転送先ユーザ端末からのリクエストに応じて、送信する。転送先ユーザ端末は、複数のSPからそれぞれ受信した共有情報の復元に必要な個数の分散情報から共有情報を復元する。

(もっと読む)

ソフトウェアの不正利用防止方法並びに記憶装置

【課題】製品としてのソフトウェアが保存された記憶装置において、製品の生産性を保持しながら、出荷後のソフトウェアの不正利用を防止する。

【解決手段】アプリケーション11を起動するための第1のハードウェアに接続された記憶装置10は、自身が起動ファイルを有していた場合(初回起動の場合)のみ、第1のハードウェアの固有情報を用いて認証鍵を生成する。認証鍵を生成後、起動ファイルを削除する。その後、第2のハードウェアに記憶装置10を接続した時には、第2のハードウェアの固有情報を用いて認証鍵生成と同手法で生成した比較鍵を認証鍵と比較し、一致した場合のみアプリケーション11を起動可能とする。これにより、アプリケーション11を初回起動した第1のハードウェアが正規のハードウェアとなり、それ以外のハードウェアでの利用(不正コピーによる利用を含む)を防止することができる。

(もっと読む)

情報処理装置、情報処理方法、情報処理プログラムおよび情報処理システム

【課題】ネットワークを経由して取得したコンテンツ等に対する出力をユーザごとに簡易に制限することが可能な情報処理装置を提供する。

【解決手段】PDA2には、コンテンツの配信が可能なコンテンツサーバ4からコンテンツを取得するコンテンツ取得部122と、コンテンツを配信する配信元に関連付けられコンテンツの出力を制御するための第1の格付情報を予め登録している格付情報サーバから、第1の格付情報を取得する格付情報取得部124と、ユーザごとに割り当てられた、コンテンツの出力を制御するための第2の格付情報を取得するユーザ格付情報取得部110と、取得したコンテンツの出力を制御する出力制御部150とが設けられる。出力制御部150は、コンテンツを出力する際に、第1の格付情報と、第2の格付情報とを比較し、比較結果に基づき、コンテンツの出力を制御する。

(もっと読む)

ルール検証装置、ルール検証装置のルール検証方法およびルール検証プログラム

【課題】セキュリティポリシーの関連を考慮してセキュリティポリシー間の整合性を検証できるようにすることを目的とする。

【解決手段】セキュリティポリシー291はアクセス元とアクセス先とアクセス可否との組み合わせを示す。依存関係情報292は依存元と依存先との組み合わせを示す。モデル生成部210は、依存関係情報292に示される依存元と依存先との組み合わせに対応するアクセス元とアクセス先との組み合わせを有するセキュリティポリシー291が存在するか否かを判定する。当該セキュリティポリシー291が存在しない場合、モデル生成部210は、セキュリティポリシー291を補完する。モデル生成部210は、補完したセキュリティポリシー291を分解して整合性検証モデル293を生成する。モデル検証部220は、整合性検証モデル293を検証し、検証結果データ294を生成し、生成した検証結果データ294を出力する。

(もっと読む)

情報のマッチングシステム

【課題】各機関の個人情報開示によるプライバシ侵害を防ぎながら、当該基本情報と当該個人情報とのマッチングを実行し、同一人物に紐付く基本識別子と個人識別子のリンクを形成すること。また、利用機関側での個人情報の正規化処理を実施することなく、文字コードの違いや表記のゆらぎ等、表現方法の差異を考慮に入れたマッチングを可能とすること。

【解決手段】マッチング対象の基本情報個人情報に対して鍵付ハッシュ関数を複数回実行することで、逆算が困難な匿名化情報を生成し、個人情報を開示することなくマッチングを実行する。また、マッチング対象の基本情報に表現の拡張処理を施すことで、マッチング処理の都度正規化処理を実施することなく、表現方法の差異を考慮に入れたマッチングを可能とする。

(もっと読む)

情報処理システム、制御装置および画像出力装置

【課題】パスワード印刷において設定され、ネットワーク通信で印刷ジョブと共に送られるパスワードを保護する。

【解決手段】ネットワーク40を介して通信可能に接続され、パスワードで出力を認証するプリンター30に対して、印刷可能な印刷ジョブを生成して送信するホストコンピューター10は、印刷ジョブを生成する印刷ジョブ生成部26と、印刷ジョブに対応するパスワードを入力するパスワード入力部22と、変換後の情報から変換前の情報の復元が困難な変換規則に基づいてパスワードをデータ列に変換するパスワード変換部24と、データ列および印刷ジョブをプリンター30にネットワーク40を介して送信する通信部28と、を備える。

(もっと読む)

データ記憶装置、記憶制御装置及び方法

【課題】暗号化・復号化機能を有するデータ記憶装置での書き戻し処理の高速化を図ることで処理効率の向上を実現することにある。

【解決手段】実施形態によれば、データ記憶装置は、リードモジュールと、データ転送コントローラと、テーブル生成モジュールとを具備する。リードモジュールは、記憶媒体から暗号化された所定単位のデータを読み出す。データ転送コントローラは、前記リードモジュールにより読み出されたデータをバッファ領域に転送する。テーブル生成モジュールは、前記データ転送手段の転送処理と並行して、前記所定単位のデータから暗号鍵として現在使用中の新暗号鍵と旧世代で使用していた旧暗号鍵とを識別する新旧識別情報を取得し、かつ前記所定単位のデータ毎に前記新旧識別情報を対応付けしたテーブル情報を生成する。

(もっと読む)

RAM書込制御装置および不正アクセス防止プログラム

【課題】RAMの更新許可/禁止をアプリケーションプログラムの変更なしに行うことができるようにしたRAM書込制御装置および不正アクセス防止プログラムを提供する。

【解決手段】CPU8は、OSによりプログラムカウンタ6の示すアドレスを監視し、プログラムカウンタ6の示すアドレスがRAM5の非保証RAM領域11から保証RAM領域12に遷移することを確認すると、CPU8はOSによりレジスタ7に更新許可状態の設定を行うことでプログラムがRAM5の保証RAM領域12を更新できるようになる。また、プログラムカウンタ6の示すアドレスがRAM5の保証RAM領域12から非保証RAM領域11に遷移することを確認すると、CPU8はOSによりレジスタ7に更新禁止状態の設定を行うことでプログラムがRAM5の保証RAM領域12を更新できなくなる。

(もっと読む)

画像処理装置及びその制御方法、並びにプログラム

【課題】本発明は、ユーザモードによる設定でセキュリティ・ポリシーが変更された場合でも、セキュリティ・ポリシーに反する動作の実行を抑止することができる画像処理装置を提供する。

【解決手段】予めセキュリティ・ポリシーが設定された複合機101では、UI操作部103により機器の設定が変更された場合には、変更された設定の内容がセキュリティ・ポリシーに適合するかを検証し(図7)、セキュリティ・ポリシーに適合することが検証されるまで複合機101の動作の実行を制限する(図2のステップS213)。

(もっと読む)

受信方法

【課題】外出先から著作権保護対象のコンテンツにアクセスする場合において、コピー制御を施しつつ、使い勝手の向上を図る。

【解決手段】受信方法において、受信したコピー制御情報が制約条件なしにコピー可で、かつ、受信したリモートアクセスモード情報がデジタルコンテンツの宅外への再送信出力を許可し、かつ、受信した出力保護情報が出力時に保護をおこなうことを示しているときに、受信したデジタルコンテンツを、内蔵の記録媒体に制約条件なしにコピー可のコンテンツとして暗号化して蓄積し、蓄積したコンテンツを暗号化して宅外へ再送信出力可能として管理をする第1の状態と、受信したコピー制御情報が制約条件なしにコピー可で、かつ、受信した出力保護情報が出力時に保護をおこなわないことを示しているときに、受信したデジタルコンテンツを、内蔵の記録媒体に制約条件なしにコピー可のコンテンツとして暗号化しないで蓄積する第2の状態と、を有するように構成する。

(もっと読む)

21 - 40 / 285

[ Back to top ]