Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

241 - 260 / 754

高額品を対象としたデジタル認証のための方法及び手段

本発明は、対象物の真正性をデジタル的に証明するための方法、対応するコンピュータプログラム手段、及び記憶手段、並びに、価値を有した対象物の真正性をデジタル的に証明するための方法の使用法に関する。上記方法は、対象物に固有の少なくとも1つの特徴を表した暗号化情報を含んだデジタル真正性証明書を格納した記憶手段を発行する段階(1,2,3,4,5)と、要求がある度に、ネットワーク演算手段を使用して、デジタル真正性証明書の正当性をチェックする段階(6,7)と、要求がある度に、上記デジタル真正性証明書の正当性のステータスを修正する段階とを有する。上記ネットワーク演算手段は、上記記憶手段並びに検証局及び/又は認証局と協働して、実質的にリアルタイムで、上記デジタル真正性証明書の正当性のステータスを出力する。  (もっと読む)

(もっと読む)

通信再現装置

【課題】通信再現装置を用いて通信を再現して攻撃手法の解析を行う場合に、攻撃の再現性を向上させる。

【解決手段】再現された再現送信メッセージに対するレスポンスを通信対象ホスト200から受信する度に、送信メッセージ生成部102が、次の再現送信メッセージの生成に用いる過去の送信メッセージを選択し、選択した送信メッセージに含まれる特定のパラメータの値と、選択した送信メッセージの一つ前の送信メッセージに対する過去のレスポンスに含まれる当該特定のパラメータの値とが一致するか否かを判定し、両者が一致する場合に、選択した送信メッセージの当該特定のパラメータの値を通信対象ホスト200から受信したレスポンスを用いて変更し、変更後の値を反映させて再現送信メッセージを生成し、両者が異なる場合は、当該特定のパラメータの値を変更することなく、選択した送信メッセージを用いて再現送信メッセージを生成する。

(もっと読む)

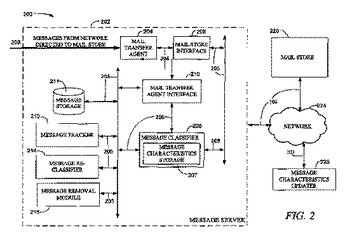

データを再評価するためのシステムおよび方法

方法およびシステムは、再分類に基づき、送達されたメッセージに措置を講じ得るように、送達されたメッセージを再分類する。一実施形態例では、メール転送エージェントは、メール記憶に向けられるメッセージを受信し得、メッセージクラシファイアは、メッセージの少なくとも一部分の表象を生成し、メッセージの表象および表象と関連付けられる特性を使用してメッセージを分類し得る。いくつかの実施形態例では、メール転送エージェントは、メッセージの分類に基づきメッセージをメッセージ記憶に送達し得る。メール転送エージェントがメッセージをメッセージ記憶に送達した後で、メッセージリクラシファイアは、表象と関連付けられるさらなる特性にアクセスし、表象および第2の特性に基づきメッセージを再分類し得る。一実施形態例では、メール転送エージェントは、メッセージの再分類に基づきメッセージ記憶内のメッセージに対して動作の実施を開始し得る。  (もっと読む)

(もっと読む)

相互認証システム、相互認証方法およびプログラム

【課題】パスワードを盗難する目的のフィッシングサイトやユーザとウェブサーバとの通信の間に割り込む中間者攻撃型のフィッシングサイトへの誘導を阻止する。

【解決手段】内部にブラウザエクステンションを組み込んだ装置が、SSLサーバ証明書とウェブサーバから受信するサーバ情報の検証を行い、SSLサーバ証明書とサーバ情報とが正しい場合に、さらにユーザの認証情報を格納した耐タンパモジュールを備える装置がユーザに関する認証情報を送信することにより、中間者攻撃型のフィッシングサイトへの誘導を阻止する。

(もっと読む)

ユーザー及び印刷データの認証を用いてロック印刷データを印刷する方法

【課題】ユーザー及び印刷データの認証を用いてロックされた印刷データを印刷する方法を提供する。

【解決手段】種々の環境に適用され、双方向のセキュリティ手段を実装し使用して、1人以上の対象受領者による、文書のプリンターへの安全な送信、及び文書のプリンターからの読み出しを保証する。特に、双方向のセキュリティ手段は、(1)文書が作成者により指定された対象受領者によってのみ受信されること、(2)文書の作成者と対象受領者の両方が、認証に成功すること、(3)対象受領者により受信された文書が、作成者により作成された文書であること、(4)対象受領者により受信された文書が作成者により作成された文書と同一であること、を保証する。

(もっと読む)

情報処理装置、情報処理システム、プログラム、および記録媒体

【課題】ボットに感染した装置が指令サーバと行う通信を検出する。

【解決手段】既知情報記憶部100は、既知の正常な通信の宛先の識別情報と、攻撃パケットの送信に利用されるポート番号とを記憶する。通信履歴記憶部102は、監視対象となった通信の宛先の識別情報と、当該通信が利用したポート番号とを含む通信履歴を記憶する。識別情報判定部107aは、上記の識別情報が一致するか否かを判定する。ポート番号判定部107bは、上記のポート番号が一致するか否かを判定する。通信履歴抽出部107cは、通信履歴の中から、既知情報記憶部100が記憶する識別情報と一致しないと判定された識別情報を含み、かつ既知情報記憶部100が記憶するポート番号と一致しないと判定されたポート番号を含む通信履歴を抽出する。

(もっと読む)

情報処理装置、情報処理システム、プログラム、および記録媒体

【課題】ボットに感染した装置が指令サーバと行う通信を検出する。

【解決手段】既知情報記憶部100は、既知の正常な通信を実行したときに起動した通信プロセスと、攻撃パケットの送信に利用されるポート番号とを記憶する。通信履歴記憶部102は、監視対象となった通信を実行したときに起動した通信プロセスと、当該通信が利用したポート番号とを含む通信履歴を記憶する。識別情報判定部107aは、上記の通信プロセスが一致するか否かを判定する。ポート番号判定部107bは、上記のポート番号が一致するか否かを判定する。通信履歴抽出部107cは、通信履歴の中から、既知情報記憶部100が記憶する通信プロセスと一致しない通信プロセスを含み、かつ既知情報記憶部100が記憶するポート番号と一致しないポート番号を含む通信履歴を抽出する。

(もっと読む)

ウェブページ改竄防止設備、ウェブページ改竄防止方法及びそのシステム

【課題】本発明はウェブページ改竄防止設備に関する。

【解決手段】ウェブページ改竄防止設備において、ネットワークデータパケット処理装置がネットワークサーバから返送されたネットワークデータパケットを傍受し、ページ復元装置が前記ネットワークデータパケット処理装置に傍受されたネットワークデータパケットを受信し、前記ネットワークデータパケットをウェブページ内容に復元させ、ページ内容比較装置が、前記ページ復元装置に復元されたウェブページ内容と、予めバックアップしておいた、復元されたウェブページ内容に対応するウェブページ内容を比較し、復元されたウェブページ内容が改竄されたか否かを確定し、ウェブページ内容が改竄されたと判定された場合、ページ改竄メッセージをネットワークサーバ引き継ぎ装置に通知し、ネットワークサーバ引き継ぎ装置が前記ページ改竄メッセージを受信した場合、予めバックアップしておいた、復元されたウェブページ内容に対応するウェブページ内容を外部ネットワークユーザに返送する。本発明は、ウェブページ改竄防止設備に使用される方法、及び該ウェブページ改竄防止設備を適用するシステムを提供する。

(もっと読む)

情報処理装置、情報処理システム、プログラム、および記録媒体

【課題】ボットに感染した装置が指令サーバと行う通信を検出する。

【解決手段】既知情報記憶部100は、攻撃パケットの送信に利用されるポート番号を記憶する。通信履歴記憶部102は、監視対象となった通信を実行したときに起動した通信プロセスと、当該通信プロセスによる通信が利用したポート番号とを含む通信履歴を記憶する。時刻判定部107aは、通信プロセスの実行ファイルの生成時刻または更新時刻が、攻撃時刻に基づく所定期間に含まれるか否かを判定する。ポート番号判定部107bは、上記のポート番号が一致するか否かを判定する。通信履歴抽出部107cは、通信履歴の中から、実行ファイルの生成時刻または更新時刻が所定期間に含まれると判定された通信プロセスを含み、かつ既知情報記憶部100が記憶するポート番号と一致しないと判定されたポート番号を含む通信履歴を抽出する。

(もっと読む)

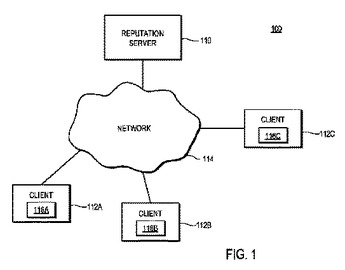

エンティティのレピュテーションスコアの簡易化された伝達

レピュテーションサーバは、ネットワークを介して複数のクライアントに結合される。各クライアント内のセキュリティモジュールは、ファイル、プログラム、およびウェブサイト等のエンティティとのクライアントの遭遇を監視し、次に、監視に基づいて衛生スコアを計算する。次に、衛生スコアはレピュテーションサーバに提供され、レピュテーションサーバは、クライアントの衛生スコアおよびクライアントとエンティティとの対話に基づいて、エンティティのレピュテーションスコアを計算する。特定のクライアントがエンティティに遭遇した場合、セキュリティモジュールは、レピュテーションサーバからエンティティのレピュテーションスコアを取得する。レピュテーションスコアは、他の信頼できる、すなわち閾値を超える衛生スコアを有する「良好な衛生」の多数クライアントに基づく統計測定を含み得る。クライアントは、レピュテーションスコアが信頼できると考えられる他のクライアントに基づくことを示すメッセージと共に、このレピュテーションスコアをユーザに伝達する。  (もっと読む)

(もっと読む)

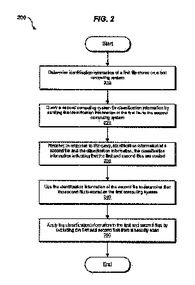

ファイル分類を特定する方法およびシステム

ファイル分類を特定するためのコンピュータにより実施される方法。本方法は、第1の計算システムに記憶されている第1のファイルの識別情報を特定するステップを含み得る。本方法は、第1のファイルの識別情報を第2の計算システムに送信することにより、分類情報について第2の計算システムに問い合わせるステップも含み得る。第1の計算システムは、問い合わせに応答して、第2のファイルの識別情報を受信し得る。第1の計算システムは、分類情報も受信し得る。分類情報は、第1のファイルおよび第2のファイルが信頼済みであることを示し得る。第1の計算システムは、第2のファイルの識別情報を使用して、第2のファイルが第1の計算システムに記憶されていることを特定し得る。第1の計算システムはまた、セキュリティスキャンから第1および第2のファイルを除外することにより、分類情報を第1および第2のファイルに適用し得る。  (もっと読む)

(もっと読む)

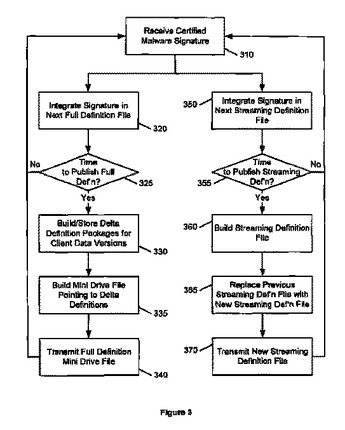

ストリーミングマルウェア定義更新

追加の、または「ストリーミング」定義パッケージの使用を通して、頻繁なマルウェアシグネチャ定義更新を組み立て、発行する方法、システム、および装置が提供される。本発明の実施形態は、長期間単位で完全マルウェアシグネチャ定義更新を発行するのみならず、短期間単位で新たに認証されたシグネチャ定義を含むストリーミングマルウェアシグネチャ定義更新も発行することにより、そのような機能を提供する。新たに認証されたマルウェアシグネチャ定義が受信されると、それら新たに認証されたシグネチャ定義は、完全シグネチャ定義ファイルのみならず、ストリーミング更新期間中に受信される新たに認証されるシグネチャ定義のみを含むストリーミングシグネチャ定義更新にも組み込まれる。ストリーミング更新期間の終了時に、ストリーミングシグネチャ定義ファイルは、マルウェア対策クライアントへの発行により提供される。ストリーミングシグネチャ定義ファイルは、そのストリーミング定義ファイルの組み立て期間中に受信されるシグネチャ定義のみを含む。本発明の実施形態は、新しいストリーミングシグネチャ定義ファイルの発行時に、前のストリーミングシグネチャ定義ファイルを新しいストリーミングシグネチャ定義で置き換える。  (もっと読む)

(もっと読む)

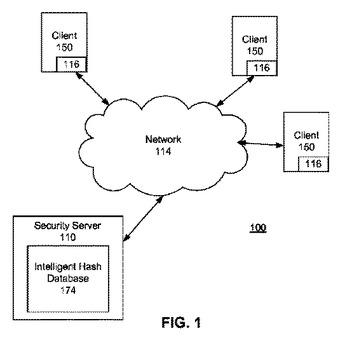

中央集中的にマルウェアを検出するための知的ハッシュ

疑いのあるエンティティが識別される。疑いのあるエンティティの知的ハッシュが生成され、知的ハッシュは、疑いのあるエンティティに特有のメタデータセットを含み、メタデータの少なくともいくつかは、疑いのあるエンティティが変更しても不変である。知的ハッシュは、疑いのあるエンティティがマルウェアエンティティに該当するか否かを評価するために、サーバに送信される。サーバは、知的ハッシュに基づいて、疑いのあるエンティティがマルウェアエンティティに該当するか否かを判断するように構成される。疑いのあるエンティティがマルウェアエンティティに該当するか否かを特定する結果がサーバから受信される。  (もっと読む)

(もっと読む)

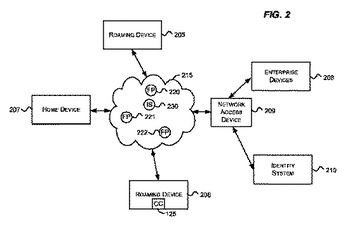

分散セキュアコンテンツ管理システムに対する認証

本発明は、分散セキュアコンテンツ管理システムのための認証に関する。いくつかの態様において、インターネットを介して利用可能なリソースにアクセスする要求が、セキュリティコンポーネントにルーティングされる。セキュリティコンポーネントは、インターネット全体に分散される複数のセキュリティコンポーネントのうちの1つであり、企業に関連するエンティティの認証に責任を負う。セキュリティコンポーネントは、エンティティに使用する認証プロトコルを判定し、次に、エンティティを認証する。エンティティが認証されると、エンティティは、フォワードプロキシを使用することが許可される。  (もっと読む)

(もっと読む)

セキュリティ改善装置及び方法

【課題】「Windows ファイアウォール」の脆弱性を改善する。

【解決手段】UNIXを除くデファクトスタンダードなオペレーションシステムがインストールされているパーソナルコンピュータ100に対するインターネット200接続を受信の場合にブロックして、インターネット200上からパーソナルコンピュータ100のアクセス可能なプロトコル及びポート番号を隠蔽するブロック手段110と、インターネット200への新たなプログラムの送信接続を施行したこと及びブロック手段110によってブロックされたプログラムに関する情報と追加されたプログラムに関する情報とを報知する報知手段130とを備え、セキュリティに対する失敗の監査の発生を抑止する。

(もっと読む)

ネットワーク・ノードを分類する情報処理装置、情報処理システム、情報処理方法およびプログラム

【課題】ネットワーク・ノードを分類する技術を提供すること。

【解決手段】情報処理装置126は、アクセスログからスパマー報告アクションとして指定されるアクセスログを抽出し、スパマー報告アクション履歴集合を生成するアクション履歴取得部210と、スパマー報告アクションに関連したノード集合およびリンク集合を生成する関連ノード取得部220と、ノード集合およびリンク集合から同一のノードを有するリンクを枝とし、リンクとリンク重付け値とを対応付けて登録し、無向グラフを生成する、無向グラフ生成部230と、無向グラフを形成するノードを、要素ノードが重複しない2集合へと、2集合の間を張るリンクにより規定される指標値を最大化させてユーザ属性を分類する、最大カット計算部240とを含んでいる。

(もっと読む)

中間者によるコンピュータのハッキング技法を防止するための方法およびシステム

【課題】安全なインターネット取引を構築する方法を提供する。

【解決手段】該方法は、安全なウェブ・サイトによって生成されたフォームに記入するため、クライアント・デバイスにユーザ識別名(ユーザID)およびユーザ・パスワードを受信するステップと、ユーザのインターネット・プロトコル(IP)アドレスを、該ユーザが本人証明しようとする安全なウェブ・サイトに維持されている、別のパスワードに連結するステップと、該連結されたユーザIPおよび別のパスワードを暗号化してインターネット・プロトコル・パスワード(IPPW)を形成するステップであって、上記暗号化は、所定のサイクル・カウントを使い、クライアント・デバイスの線形帰還シフト・レジスタ(LFSR)を用いて実行される、該形成するステップと、IPPW、所定のサイクル・カウント、およびユーザIDから成るトランザクションを構築するステップと、該トランザクションおよびフォームをネットワーク経由で該安全なウェブ・サイトに向け送信するステップと、を含み、該安全なウェブ・サイトは、上記に応えて、IPPWを解読し、解読されたIPPWのIP部分が、該ユーザのIPアドレスと等しいかどうかを判定する。

(もっと読む)

携帯型通信端末及び通信制御方法

【課題】、安価な構成で、DNSの信頼性が保証されていない通信網経由でアプリケーションのダウンロード及び通信を安全に行うことができる。

【解決手段】DNSの信頼性が保証されている第1の通信網に接続するための無線部Aと、DNSの信頼性が保証されていない無線部Bを備える携帯型通信端末1において、無線部A又は無線部Bを介してアプリケーションをダウンロードするダウンロード手段と、前記アプリケーションのダウンロードに利用した通信部の情報を記憶する記憶手段と、前記ダウンロードしたアプリケーションを実行する実行手段と、無線部Bを介してダウンロードされたアプリケーションの実行により発生する無線部Aを介した通信を拒否する通信制御手段と、を備える。

(もっと読む)

アクセスレベル保安装置及び保安システム

アクセスレベルでの保安装置及び保安システムが開示される。アクセスレベルでの保安遮断装置は、多層分析部と、プロセッサと、を備える。多層分析部は、スイッチファブリックを通じて入力されるパケットデータのヘッダを統計的方法で分析し、その分析結果を出力する。プロセッサは、多層分析部の分析結果に応答して、パケットデータを遮断するか否かを決定する1次保安ルールフィルターを生成し、1次保安ルールフィルターに基づいて、スイッチファブリックを制御する遮断命令を出力し、パケットデータを伝送するIPアドレスを確認して外部に出力し、遮断するIP情報を有するIP管理命令に応答して、遮断命令を出力する。 (もっと読む)

サーバーの脆弱点を点検するためのシステム及びその方法

【課題】サーバーの脆弱点を点検するためのシステムの提供

【解決手段】外部の攻撃対象となるサービスサーバーから,予め設定された命令語に対する応答情報を収集し,これを基にサービスサーバーの脆弱点を点検及び分析する点検サーバー,前記点検及び分析結果をディスプレイする管理端末機及び,サービスサーバーごとにそれに相応する脆弱点に対するパターン情報を保存管理するデータベースを含むシステム。点検サーバーがサービスサーバーごとにそれに相応する脆弱点に対するパターン情報をデータベースに保存して管理する段階,点検サーバが外部の攻撃対象になり得るサービスサーバーから,前記命令語に対する応答情報を収集し,これを基に前記サービスサーバーの脆弱点を点検及び分析する段階及び管理端末機がサービスサーバーの脆弱点を点検及び分析した結果をディスプレイする段階を含む方法。

(もっと読む)

241 - 260 / 754

[ Back to top ]