Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

261 - 280 / 754

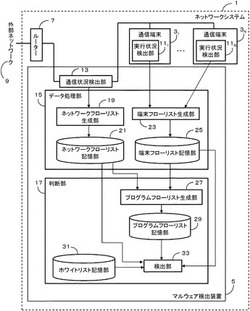

ネットワークシステム、マルウェア検出装置、マルウェア検出方法、プログラム及び記録媒体

【課題】 マルウェア検出率において高い精度を保ちつつ、マルウェアを迅速に検出可能な新たな検出装置等を提供し、とくに、従来は検出が困難であった隠蔽化技術を持つマルウェアの検出をも可能とする検出装置等を提供する。

【解決手段】 ネットワークシステム1は、通信端末3iにおいて実行されるプログラムの実行状況を検出する実行状況検出手段11と、通信端末3iと外部ネットワーク9との通信状況を検出する通信状況検出手段13と、実行状況検出手段11が検出した実行状況及び通信状況検出手段13が検出した通信状況に基づいて、通信端末3iにおいて実行されたプログラムがマルウェアか否かを判断する判断手段17を備える。

(もっと読む)

スパム判定補助装置、スパム判定装置及びコンピュータプログラム

【課題】“ワードサラダ”に対する耐性を向上させたスパム判定を実現する。

【解決手段】一般に利用される単語と差別化可能なおとり単語を生成し(S3)、該おとり単語を含む記事をブログサイトに投稿して通信ネットワーク上で公開させ(S8)、該公開済みのおとり単語と該公開場所の情報とを組にして記録し、該記録に基づいてスパム判定処理を行う。

(もっと読む)

情報管理システム

【課題】

コンピュータ端末において所定時間以上、機密ファイルを開いている場合に、それを判定する情報管理システムを提供することを目的とする。

【解決手段】

コンピュータ端末において、ファイルがどれだけの時間、表示されているかを示すファイル操作時間を、コンピュータ端末の操作ログ情報を用いて算出するファイル操作時間算出部と、コンピュータ端末の表示装置で表示している画面またはその画面ショットに含まれる個人情報の表示状況に基づいて、ファイルを閲覧することの出来る閲覧可能時間を特定する閲覧可能時間特定部と、ファイル操作時間と閲覧可能時間とを比較し、その比較結果に基づき所定の制御を実行する制御部と、を有する情報管理システムである。

(もっと読む)

情報管理システム

【課題】

コンピュータ端末において所定時間以上、ファイルを開いている場合に、それを判定する情報管理システムを提供することを目的とする。

【解決手段】

ファイルの内容に含まれる監視対象情報の保有状況に基づいて、ファイルを閲覧することの出来る閲覧可能時間を特定する閲覧可能時間特定部と、コンピュータ端末において、ファイルがどれだけの時間、表示されているかを示すファイルの閲覧時間を、コンピュータ端末の操作ログ情報を用いて算出するファイル閲覧時間算出部と、ファイルの閲覧時間と閲覧可能時間とを比較することで、所定の制御指示を実行するかを判定する制御部と、を有する情報管理システムである。

(もっと読む)

ユーザ認証システム

【課題】

悪意のある者が、自動ボットなどにより人間とウェブサイトとやり取りをエミュレートするのを防止する。

【解決手段】

本発明者は、ウェブサイト等にアクセスしたものに、人ならば応答が容易であるがコンピュータならば応答が困難な問題文を画像として表示し、その問題文に対して手書き入力で回答を画像として入力することで正規のユーザを認証する方式、すなわち、アクセスするものがコンピュータならば回答データの作成が困難である画像データにより認証を行うことで、正規のユーザによるアクセスのみに制限する認証システムを確立した。

(もっと読む)

通信制御方法、通信制御プログラムおよび情報処理装置

【課題】複数の情報処理装置の各々でアプリケーションプログラムが実行される場合に、両者間の認証を速やかにかつ確実に行なうことができる通信制御方法、通信制御プログラムおよび情報処理装置を提供する。

【解決手段】接続依頼元は、認証指示メッセージに従って、入力データをアプリケーション1に入力し(ステップS6)、処理指示に従って処理を実行する(ステップS8)。そして、接続依頼元は、認証指示メッセージに含まれる計算エリア指定指示に従い、メモリ上の特定位置の値を抽出し、特定識別値を生成する(ステップS10)。接続依頼元は、特定識別値に自己の署名を施して暗号識別値を生成する(ステップS12)。接続依頼先は、接続依頼元の特定識別値と、自己の生成した特定識別値とを比較し(ステップS26)、両者の一致/不一致に基づいて、接続許否を判定する(ステップS28)。

(もっと読む)

データ提供システムおよび通信装置

【課題】 SMNPv3を利用して通信を行なうシステムにおいて、通信負荷を低減させることができる技術を提供すること。

【解決手段】 管理サーバ10は、複数のプリンタ50,150及びルータ160,170に接続されている。管理サーバ10は、サーチ用エンジンID26とサーチ用時刻同期情報28を含むサーチパケットをブロードキャスト送信する。各デバイス50,150,160,170は、機種タイプを含むレスポンスを送信する。管理サーバ10は、受信したレスポンスの内容からプリンタ50,150を特定する。管理サーバ10とプリンタ50(又は150)は、ユニキャスト通信によって、エンジンIDと時刻同期情報と目的のデータ(例えばステータス情報)のリクエストとレスポンスを行なう。

(もっと読む)

通信中継装置、ウェブ端末、メールサーバ装置、電子メール端末およびサイトチェックプログラム

【課題】ウェブ閲覧時における利便性を損なわないように、不正なウェブページを検出する。

【解決手段】通信中継装置は、ウェブブラウザを搭載したクライアント端末の代理としてウェブサーバと接続される装置である。通信中継装置は、クライアント端末が要求するウェブページ(対象ページ)200をウェブサーバから取得し、クライアント端末に送信する。更に、対象ページ200に設定されているリンク先のウェブページ(先行ページ)208も取得し、先行ページ208の内容が表示に適しているかを判定する。適していないときには、クライアント端末に「対象ページのリンクを辿ると不正ページが存在すること」を警告する。

(もっと読む)

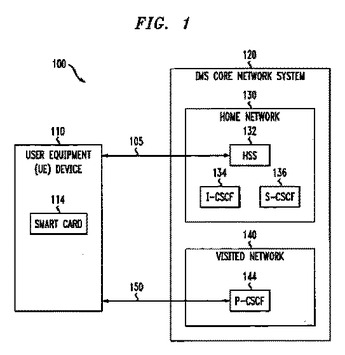

IPベースの電話環境における公開鍵インフラストラクチャ(PKI)を使用した認証およびアイデンティティ管理のための方法および装置

IMSネットワークなどのIPベースの電話環境における公開鍵インフラストラクチャPKIを使用したユーザ認証のための方法および装置が提供される。IPベースの電話ネットワークにアクセスしようと試みているユーザデバイスのユーザは、ユーザデバイスに関連する安全なメモリからユーザの1つまたは複数の秘密鍵を取得し、インテグリティ鍵および暗号鍵を生成し、セッション鍵を使用して、インテグリティ鍵および暗号鍵を暗号化し、IPベースの電話ネットワークの公開鍵によってセッション鍵を暗号化し、認証のために、暗号化されたセッション鍵、暗号化されたインテグリティ鍵および暗号化された暗号鍵をIPベースの電話ネットワークに提供することにより認証されることが可能である。IPベースの電話ネットワークにおいてユーザを認証するためのネットワークベースの方法も提供される。  (もっと読む)

(もっと読む)

ネットワークシステムおよび管理サーバ装置

【課題】異常なデータ送受信の発生をより適切に検知できるネットワークシステムおよびサーバ装置を提供する。

【解決手段】ネットワークシステム1は、取得手段810が取得した通信情報からデータの属性値を抽出する抽出手段105−1と、各第1の期間に対応する第1の正常範囲と、前記第1の期間よりも長い各第2の期間に対応する第2の正常範囲とを格納する第1のデータベース107−1と、第2のデータベース107−2と、データの属性値が第1の正常範囲内であるか否かを判断する第1の判断手段105−2aと、データの属性値が第2の正常範囲内であるか否かを判断する第2の判断手段105−2bと、前記第1および第2の判断手段の判断結果に基づいて、データが正常であるか否かを判断する総合判断手段105−2dと、前記データが正常でないと判断された場合に、当該データに関する通信情報を前記第2のデータベース107−2に格納する格納手段105−3とを備える。

(もっと読む)

脆弱性診断実施装置および診断スケジュール作成プログラム

【課題】正確な診断作業計画を立てることと、診断作業の遅延を防止することを課題とする。

【解決手段】脆弱性診断ホストは、脆弱性診断を実施したホストを一意に識別するホスト名に対応付けて、当該ホストに実施した診断項目と、診断に要した時間を示す診断実施時間とから構成される脆弱性診断履歴を記憶する診断履歴DBを備える。そして、脆弱性診断ホストは、脆弱性診断を実施する予定日時と、当該予定日時に診断対象となるホスト名とを、脆弱性診断の実施を指示する管理者端末から受け付け、受け付けられたホスト名に対応する脆弱性診断履歴を診断履歴DBから抽出し、抽出された脆弱性診断履歴に基づいて、ホストに脆弱性診断を実施した場合に要する予測診断時間を算出し、算出された予測診断時間と、受け付けられた予定日時とに基づいて、ホストに脆弱性診断を実施する診断スケジュールを作成する。

(もっと読む)

通信監視装置、通信監視プログラム、および通信監視方法

【課題】通信が許容されるプロトコルを利用した不正な通信を確実に検出すること。

【解決手段】単位データ取得部107は、セッション内の先頭パケットを所定数バイトのデータに分割して、単位データを得る。データ数判定部108は、セッション内における送受信回数が所定の閾値以上である単位データをフラグデータとする。マーキング部111は、セッション内のすべての先頭パケットにおいて、フラグデータをマーキングする。候補抽出部112は、フラグデータが1つ以上連続する部分のデータパターンを不正シグネチャ候補として抽出する。出現回数カウント部113は、出現回数が所定の閾値以上の不正シグネチャ候補をデータ長比較部114へ出力する。データ長比較部114は、不正シグネチャ候補のデータ長を比較し、データ長が最も長い不正シグネチャ候補を不正シグネチャとして不正シグネチャ記憶部105に登録する。

(もっと読む)

ウェブサイト判定装置及びウェブサイト判定プログラム

【課題】ウェブアクセスの際にユーザが感じる遅延時間を短くすることができるウェブサイト判定装置及びウェブサイト判定プログラムを提供する。

【解決手段】ウェブサイト判定装置は、ウェブサイトが偽装されているか否かを判定する複数の判定処理の内、時間のかからない方の第1の判定処理と時間のかかる方の第2の判定処理とが定義され、第1の判定処理を先に実行し、この結果、偽装されていないと判定された場合にのみ、第2の判定処理をさらに実行する判定手段と、通信回線を介して前記判定結果をユーザ端末に送信する判定結果通知手段と、を備える。

(もっと読む)

ウェブページの異常検知装置、プログラム、および記録媒体

【課題】ウェブページの監視に掛かる負担を軽減することができるウェブページの異常検知装置、プログラム、および記録媒体を提供する。

【解決手段】リンク情報抽出部11dは、ウェブページ情報記憶部12が記憶するウェブページ情報から、他のウェブページへのリンクを示すリンク情報を抽出する。ウェブページ情報取得部11aは、リンク情報が示すウェブサーバに接続し、ウェブページ情報を取得する。トラックバックスパム判定部11fは、ウェブページ情報取得部11aが取得したウェブページ情報に基づいて、ウェブページの特徴量を算出し、この特徴量に基づいてウェブページの異常の有無を検知する。

(もっと読む)

デジタルコンテンツ配信システム

【課題】ウィルスに汚染されることを防ぎ、デジタルコンテンツやユーザーの個人情報が外部に流出したり破壊されたりするのを防ぐとともに、年少者でもデジタルコンテンツの配信を受けられるデジタルコンテンツの配信システムを提供する。

【解決手段】デジタルコンテンツの制作者のサーバー110と、デジタルコンテンツ配信者のコンピューター130およびメインサーバー150と、デジタルコンテンツ配信者の端末170がそれぞれ通信回線で接続されて構成され、コンピューター130はサーバー110から受信するデジタルコンテンツのウィルスを検知し除去する手段を備え、デジタルコンテンツ配信者の端末170は、ユーザーの記憶手段がウィルスに汚染されているかいないかを検知する手段とウィルスに汚染されているときはウィルスを除去する手段とを有するウィルス検知除去装置を備えた。

(もっと読む)

ネットワーク異常判定装置

【課題】不正アクセスを検知する場合に、時系列データの動向を反映した異常の検知を可能とする。

【解決手段】不正アクセス検知装置100は、ログを取得するデータ取得部101と、ログから時系列データを生成する集計部102と、主成分分析により、前記時系列データから定常状態特徴量を複数抽出し、かつ、定常状態特徴量が複数抽出された時系列データよりも後の時刻の新規データの新規データ特徴量を抽出する分析部103と、定常状態特徴量領域を定義する定常状態定義部107と、定常状態特徴量領域と新規データ特徴量とのマハラノビス距離が閾値を越えるかを判定する異常検知部104と、閾値を越えると判定された場合に、定常状態特徴量領域に対応する時系列データに対して新規データ特徴量に対応する新規データが上昇傾向にあるかどうかを判定して上昇傾向にある場合に異常が発生したと判定する傾向判定部105とを備えた。

(もっと読む)

ネットワーク攻撃検出装置及び防御装置

【課題】簡易な構成でネットワーク攻撃の検出を可能とし、かつ、通信開始までの遅延時間の増加を回避するネットワーク攻撃検出装置及び防御装置を提供する。

【解決手段】防御装置1は、特定クライアントから送信された制御パケットの個数を計数する上り短パケットカウンタ部12と、特定クライアント宛に送信された制御パケットの個数を計数する下り短パケットカウンタ部13と、上り短パケットカウンタ部12と及び下り短パケットカウンタ部13の各カウンタ値の比に基づいて、特定クライアントによるネットワーク攻撃を検出する制御部14と、を備える。

(もっと読む)

通信装置、プログラム、および記録媒体

【課題】ネットワーク上の攻撃の対象となった攻撃対象装置へパケットを送信した装置のIPアドレスが詐称されているか否かを確認することができる通信装置、プログラム、および記録媒体を提供する。

【解決手段】記憶部10は、所定のドメイン名に対応したIPアドレスを検索して取得したIPアドレス、または当該IPアドレスに対応したドメイン名を示す第1の情報と、検索を依頼した装置のIPアドレスを示す第2の情報とを記憶する。検索部11は、攻撃対象装置のIPアドレスまたはドメイン名を検索のキーとして第1の情報を検索し、攻撃対象装置のIPアドレスまたはドメイン名と一致するIPアドレスまたはドメイン名を示す第1の情報に対応した第2の情報を取得する。判定部12は、検索部11が取得した第2の情報が示すIPアドレスと送信装置のIPアドレスとが一致するか否かを判定する。

(もっと読む)

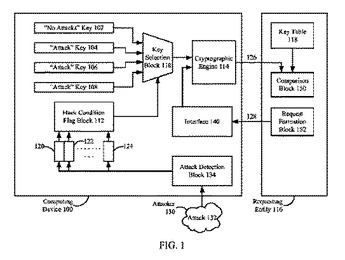

計算装置への不許可アクセスを検出するためのおよびそのような不許可アクセスについての情報を安全に伝えるための方法および装置

計算装置に対するアタックを検出するための方法および装置が記述される。そのようなアタックは装置によって検出され、そしてアタックが検出されたことを知るのをアタッカにとって困難にする手法で要求エンティティに報告されることができる。異なるクライアント/サーバおよびクライアント/ネットワークタイプのシステムを具備するいくつかの例示的な実施形態が示される。  (もっと読む)

(もっと読む)

多重要素認証における認証方法と認証後の確認方法を含むプログラムが記録された記録媒体

【課題】 トロイの木馬のように、一旦認証された実行権限自体を盗用することで、例えば、意図していない振込み先へ送金する等のエンティティ後の犯罪を防止する。

【解決手段】加入者端末と、サービス運用サーバと、二次デバイスとサービス運用サーバ間に設けられる二次デバイス承認サーバを用いた認証システムであって、二次デバイス(例、携帯電話)の固体情報は予めサービス運用サーバに登録されており、サービス運用サーバは、相互認証のためのキー交換を多重要素により実行すると共に、二次デバイス承認サーバが、少なくともサービス運用サーバにおける認証の確認後のサービス実行の直前に、二次デバイスに承認依頼を出し、承認(確認)メッセージを受け取って、その確認メッセージをサービス運用サーバへフィードバックして決済を完了する。

(もっと読む)

261 - 280 / 754

[ Back to top ]