Fターム[5B285AA07]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄後の対策 (261)

Fターム[5B285AA07]に分類される特許

41 - 60 / 261

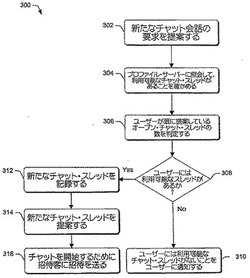

通信スレッド追跡による未請求インスタント・メッセージの低減

【課題】インスタント・メッセージングを通じたスパム(SPIM)を低減する。

【解決手段】特定のユーザーがある時点で有することができるオープン・インスタント・メッセージング・スレッドの数を制限し、潜在的なスパマーがインスタント・メッセージング・ユーザーにSPIMを殺到させるのを防止する。また、オープン・インスタント・メッセージング・スレッドの数を制限する技法を、ユーザーがインスタント・メッセージング・サービス等に、SPIMまたはその他の望ましくないコンテンツを送っているユーザーについて通知できるようにするユーザー・フィードバック技法や、インスタント・メッセージング・サービス等が、ユーザーによって発生されたテキストを分析し、そのユーザーがSPIMまたはその他の望ましくないコンテンツを他のインスタント・メッセージング・ユーザーに送っているか否か判断できるようにするテキスト分析技法と組み合わせる。

(もっと読む)

ゾンビ識別のための仮想サーバー及びその方法、並びに仮想サーバーに基づいてゾンビ情報を統合管理するためのシンクホールサーバー及び方法

【課題】DDoS攻撃のようなボットによる悪性行為を遮断する。

【解決手段】ホストから受信されたウェブサーバー接続要請メッセージがクッキーを含まない場合、自動接続防止(CAPTCHA)テストを利用して前記ホストを認証し、前記認証されたホストにクッキーを提供する認証処理モジュール220と、前記ウェブサーバー接続要請メッセージがクッキーを含む場合、前記ウェブサーバー接続要請メッセージからクッキー値を抽出し、前記抽出されたクッキー値を検証するクッキー値検証モジュール240と、前記クッキー値の検証に成功する場合、前記ホストが前記ウェブサーバーに接続することができるように誘導するウェブページ接続誘導モジュール250と、前記クッキー値の検証に失敗した場合、前記ホストの接続を遮断し、前記遮断回数が臨界値を超過する場合、前記ホストをゾンビとして識別するゾンビ識別モジュール260と、を含む。

(もっと読む)

情報セキュリティ管理支援方法及び装置

【課題】情報セキュリティ管理を実施する上で実施すべき作業を効率化する。

【解決手段】本方法は、情報セキュリティ管理基準を基にIDEF0をベースとする所定のモデル記法に従って作成された統制フローについてのデータと、所定のモデル記法に従って予め作成されているルールデータを比較する比較工程と、ルールデータに含まれる機能又はアクティビティ、並びに機能又はアクティビティの入力データ、出力データ、リソースデータ、ガバナンス条件データ及びイベント条件データのうち、上記比較工程によって統制フローについてのデータにおいて不足している判定されたデータを特定する特定工程と、特定工程によって特定されたデータを、ユーザに対して提示する提示ステップとを含む。

(もっと読む)

アプリケーション判定システムおよびプログラム

【課題】アプリケーションの異常性を判定することができるアプリケーション判定システムおよびプログラムを提供する。

【解決手段】パーミッションリスト記憶部11は、アプリケーションの種別を示す第1の種別情報と、当該第1の種別情報が示す種別の正常なアプリケーションが機能およびデータにアクセスする権限を示す第1の権限情報とを対応付けて記憶する。パーミッション抽出部12は、第2の権限情報を含む判定対象のアプリケーションの実行ファイルから第2の権限情報を抽出する。パーミッション比較部13は、判定対象のアプリケーションに対応する第2の種別情報と一致する第1の種別情報に対応する第1の権限情報と、抽出された第2の権限情報とを比較する。判定部14は、権限比較部が行った比較の結果に基づいて、判定対象のアプリケーションが異常であるか否かを判定する。

(もっと読む)

操作装置、データ処理装置、転送装置、操作システム、操作装置の制御方法、データ処理装置の制御方法、転送装置の制御方法、制御プログラム、およびコンピュータ読み取り可能な記録媒体

【課題】サービスを提供する装置へのアクセスの安全性を確保しつつ、サービスを享受し始めるまでの所要時間を低減する。

【解決手段】操作装置300は、実行すべき処理を指定した処理指定情報と、該処理指定情報の変更を検知するための認証情報とを含み、かつ、サービス識別子を付加可能であり、上記処理指定情報には、アクセス処理装置からのアクセスを、サービス識別子にて識別されるサービスを提供するサービス提供装置へ転送する転送装置にアクセスする処理が記述された雛形アクセス命令を、雛形アクセス命令記憶部352から取得するとともに、該取得した雛形アクセス命令に、サービス識別子を付加して専用アクセス命令を生成する専用アクセス命令生成部333と、専用アクセス命令をアクセス処理装置に送信する専用アクセス命令送信部334とを備える。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】コンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクを確立する。

【解決手段】通信の安全通信モードを確立するための暗号化情報をユーザが入力することなしに、第1のコンピュータで通信の安全通信モードが使用可能になる。使用可能にされた通信の安全通信モードに基づくコンピュータ・ネットワーク上で、第1のコンピュータと第2のコンピュータとの間に安全通信リンクが確立される。安全通信リンクは、コンピュータ・ネットワーク上の仮想専用ネットワーク通信リンクであり、このリンクでは、擬似乱数シーケンスに従って変化する1つまたは複数のデータ値が、各データ・パケットに挿入される。

(もっと読む)

認証装置および認証方法

【課題】認証プロセス中に、不正なプログラムに感染した端末からアクセスされるリスクを低減する手段を講じた認証技術を提供する。

【解決手段】認証サーバ100は、第一認証、第二認証を行う前に、端末300が不正なプログラムに感染しているリスクを低減するための端末感染対策を実行し、その端末感染対策の実行結果に基づいて、前記認証を継続して実行するか否かを決定する。端末感染対策では、認証サーバ100は、利用者が使用中の端末の属性情報、利用者のアカウント情報、およびサービスを提供するアプリケーションサーバの組み合わせごとに、端末の感染リスクを低減するために用いる対抗プログラムを適用した結果に基づいて対抗プログラムを選定する。次に、認証サーバ100は、選定した対抗プログラムを端末300に適用し、実行結果を収集し、その実行結果に基づいて、前記認証の継続可否を決定する。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合には、使用可能状態(ユーザによって使用できる状態)に遷移する。

(もっと読む)

情報処理装置、情報処理システム、情報処理方法並びに情報処理プログラム

【課題】 脆弱性の有するアプリケーションに対して効率的に設定情報を生成すること。

【解決手段】 Webアプリケーションに対する攻撃を監視する監視プログラムに対して、前記攻撃への対応を設定する設定情報を送信する情報処理装置であって、Webアプリケーションに含まれる脆弱性を特定する脆弱性特定情報を入力して、脆弱性対策ルールデータベースを参照しつつ、Webアプリケーションに含まれる脆弱性と、脆弱性に対応する対策とを関連付けた設定情報を生成する生成手段を備えることを特徴とする。

(もっと読む)

診断書生成支援システム

【課題】診断書の作成途中における編集履歴を後から確認可能とし、診断書の信頼性を高めることを目的とする。

【解決手段】受信した診断書データを編集する場合には、診断書データ自身を編集せず、別途編集データを生成する。受信した診断書データに送信元の電子署名が含まれる場合には、電子署名を削除することなく、生成した編集データを付加して新たな診断書データを生成する。さらに、新たな診断書データを暗号化して電子署名を作成して、新たな診断書データに付加した上で、送信する。

(もっと読む)

セキュリティリスク検出システム

【課題】フィルタ群のパターンファイルで誤検出となったウイルスを早期発見し、ウイルスの登場時期や送信元も特定するセキュリティリスク検出システムを提供することを目的とする。

【解決手段】実施態様によれば、第1のネットワークと第2のネットワークとの間に設けられ、第1のネットワークから入力された通信データをフィルタリングして出力する第1のフィルタ手段と、第1のフィルタ手段に入力された通信データを保存する第1の保存手段と、第1のフィルタ手段から出力された通信データを保存する第2の保存手段と、第1の保存手段に保存されている通信データをフィルタリングして出力する第2のフィルタ手段と、第2のフィルタ手段から出力された通信データを保存する第3の保存手段と、第2の保存手段に保存されている通信データと第3の保存手段に保存された通信データとを比較し、この比較結果を外部システムに通知する比較手段とを備える。

(もっと読む)

セキュリティ製品情報提供装置、セキュリティ製品情報提供装置のセキュリティ製品情報提供方法およびセキュリティ製品情報提供プログラム

【課題】システムに適したセキュリティ製品の組合せを自動的に選択できるようにすることを目的とする。

【解決手段】業界標準規格類DB160は要求に対応したセキュリティ機能要件を示すデータを記憶する。製品STDB170はセキュリティ機能要件に対応した製品を示すデータと利用可能な製品の組合せを示すデータとを記憶する。要求自動生成部110は、客先要求101に対応するセキュリティ機能要件を業界標準規格類DB160に基づいて特定する。製品自動選択部120は、客先要求101のセキュリティ機能要件を有する対応製品群を製品STDB170に基づいて特定する。製品自動選択部120は、客先要求101の対応製品群に基づいて対応製品の組合せ候補を特定する。製品自動選択部120は、対応製品の組合せ候補のうち利用可能な組合せを製品STDB170に基づいて選択する。

(もっと読む)

検疫ネットワークシステム、検疫管理サーバ、仮想端末へのリモートアクセス中継方法およびそのプログラム

【課題】業務ネットワークと治療ネットワークのどちらに接続されていてもユーザが仮想端末にアクセスすることを可能とする検疫ネットワークシステム等を提供する。

【解決手段】仮想端末管理サーバ10、検疫管理サーバ20および端末隔離サーバ30が相互に接続され、シンクライアント端末11が仮想端末110にリモートアクセスする検疫ネットワークシステムで、仮想端末110が予め与えられたセキュリティポリシーを満たしていない場合に、この仮想端末を業務ネットワークから切り離して治療ネットワークに接続させる端末隔離指示部212と、隔離指示を受けた場合に通信手段203に第1のIPアドレスに対する通信を受信するよう設定する通信制御部213と、隔離指示を受けた場合に第1のIPアドレスに対するリモートアクセス要求を第2のIPアドレスに転送するようプロキシサーバ部214を設定するプロキシ制御部215とを有する。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

効率的、安全な情報検索システム

【課題】効率的、安全な検索を簡単にできること。

【解決手段】検索情報分析エンジンは、情報提供側から取得した情報を分析し、リスクが有る有害コードやユーザー追跡手段などを無効化し、クライアントのセキュア・ボックスに無害の情報を表示する。この同時に、検索するキーワードが情報にある存在箇所を強調表示し、存在箇所とリンクするブックマークを作成し、クライアントのブックマークに表示する。そして、履歴ログも作成し、情報アクセス履歴をクライアントの履歴マトリクスに表示する。また、検索情報分析エンジンは、履歴ログを利用するオフライン分析より、最適な検索情報リストをクライアントに提供する。

(もっと読む)

セキュリティ対策基準作成支援システム及びプログラム及びセキュリティ対策基準作成支援方法

【課題】多重防御及びリスクコントロールの考え方に基づいた効果的なセキュリティ対策基準の作成を支援する。

【解決手段】要素選定部122は、選定基準テーブル112から、特定の選定基準(例えば、脅威のリスクの大きさが「大」である場合の選定基準)に対応する要素の順位(例えば、脅威の経路にて脅威の発生源に近い順に1番目と2番目)を抽出する。そして、防御モデルテーブル111から、特定の脅威(例えば、ウィルス感染)に対応する要素であって、当該脅威の経路における順位が、抽出した順位と一致する要素(例えば、ネットワークとサーバ)を選定する。セキュリティ管理策選定部123は、セキュリティ管理策−防御モデル対応テーブル113から、当該脅威と、選定された要素との組み合わせに対応するセキュリティ管理策(例えば、ウィルス対策ゲートウェイの設置やウィルス対策ソフトウェアの導入)を選定する。

(もっと読む)

ユーザ端末保護方法、およびシステム

【課題】マルウェアなどによる通信を排除するとともに、マルウェアに感染している端末を特定して対処する。

【解決手段】ユーザ端末保護システムは、ユーザ端末から送出するパケットに、送信を行った送信プログラムの識別子を埋め込み、受信側端末でパケットに埋め込まれた送信プログラムの識別子を抽出し、抽出した送信プログラムの識別子とパケットの受信プログラムの識別子との組み合わせに基づいて、事前に定めたポリシーを参照して、受信パケットの通過、破棄などのパケットの処理方法を決定する。

(もっと読む)

ウイルスチェックシステム、ウイルスチェック装置、及び、プログラム

【課題】端末装置に負荷をかけることなく、新種のウイルスからの感染を確実に防止する。

【解決手段】端末装置10が外部メモリ30からデータを取得する場合、外部データ制御部161は、そのデータのメタ情報を取得してウイルスチェック装置20に送信する。ウイルスチェック装置20のウイルス処理部241は、最新のウイルス定義ファイル232を用いて、受信したメタ情報を有するデータのウイルス感染の有無、および、感染している場合の対策処理を指示する指示情報を作成して、端末装置10に送信する。端末装置10の外部データ制御部161は、ウイルスチェック装置20から受信した対策指示情報に基づいた処理を、外部メモリ30から取得したデータに対して実施する。

(もっと読む)

ネットワーク上の端末接続制御方法

【課題】

従来、ネットワーク内に存在する不正パケットやウイルスをいかに検知し、ネットワーク内のセキュリティレベルを保つためにいかに遮断するかということに重点が置かれていた不正パケットやウイルス検知時のセキュリティ対策において、ネットワーク内端末のネットワーク一斉遮断および一斉開放をネットワーク内のセキュリティレベルをもとに効率的に行うことを課題とする。

【解決手段】

端末において不正パケットやウイルスを検知した時、検地しなくなった時にそれぞれ危険通知、安全通知を端末から管理サーバへ上げ、管理サーバ上でそれらの通知情報を管理する。これにより、ネットワーク内のセキュリティレベルを把握することが可能となり、ネットワーク内のセキュリティレベルをもとに管理サーバによるネットワーク内端末のネットワーク一斉遮断および一斉開放を実施する。

(もっと読む)

ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理

【課題】ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理を目的とする。

【解決手段】広域ネットワークで遠隔管理する方法及び装置は、コンピュータ装置のアウトオブバンド(OOB)・プロセッサを使用して、広域ネットワーク(WWAN)でショートメッセージを受信することを含む。OOBプロセッサは、コンピュータ装置のインバンド・プロセッサの動作状態にかかわらず、WWANで通信可能である。コンピュータ装置は、ショートメッセージを受信したことに応じて、少なくとも1つの動作をOOBプロセッサで実行する。

(もっと読む)

41 - 60 / 261

[ Back to top ]