Fターム[5B285AA07]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄後の対策 (261)

Fターム[5B285AA07]に分類される特許

61 - 80 / 261

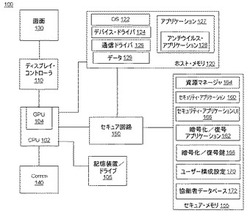

複数モバイル装置上での協働的なマルウェア検出および防止

【課題】専用の管理コンソールおよび/またはアドミニストレータを使うことなく、複数のモバイル装置にセキュアな実行環境を提供する。

【解決手段】モバイル装置100は、プロセッサ102、セキュア・メモリ155およびセキュア回路150を有しており、モバイル装置100を攻撃する悪意のあるプログラムを検出するセキュリティ脅威検出アプリケーション128を実行する。セキュア・メモリ155は、少なくとも一つの協働する装置に対応するデータを含む協働者データベース172をホストし、セキュア回路150は、プロセッサ102上で走っているセキュリティ脅威検出アプリケーション128が正しく動作しているかどうかを判定する。セキュリティ脅威検出アプリケーション128の動作に異常が検出されると、セキュア回路150はさらに、協働者データベース172内のデータに基づいて、協働する装置にセキュリティ脅威通知を送信する。

(もっと読む)

プログラム、電子機器、サーバシステム及び情報提供システム

【課題】受信時と送信時で情報を異ならせた上で、各ノードにおいて暗号化されていないコンテンツが現れてしまうのを抑止できるプログラム、電子機器、サーバシステム及び情報提供システムを提供すること。

【解決手段】プログラムは、送信元ノードから第1の二重暗号化情報を受信する受信部112と、第1の二重暗号化情報を送信元ノードの固有鍵で復号化し、コンテンツ固有暗号化情報を取得する復号化部118と、コンテンツ固有暗号化情報を自身の固有鍵で暗号化し、第2の二重暗号化情報を生成する暗号化部116と、第2の二重暗号化情報を記憶する記憶部140として、コンピュータを機能させる。コンテンツ固有暗号化情報は、コンテンツ情報をコンテンツに対応するコンテンツ固有鍵で暗号化した情報であり、第1の二重暗号化情報はコンテンツ固有暗号化情報を送信元ノードの固有鍵で暗号化した情報である。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービスを提供する。

【解決手段】ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

発信源追跡システム、パケット特定情報記録装置、追跡管理装置、通信装置のプログラム及び追跡管理装置のプログラム

【課題】攻撃に用いられたパケットの発信源を特定する場合に、同一セッション内で攻撃端末から送信されたパケットの特定することを可能としたままパケットの誤検知率を低く抑える。

【解決手段】パケットハッシュ記録装置La、Lbは、パケットを傍受し、パケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して記憶する。トレースバックマネージャ装置Mが、追跡対象パケットを用いパケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して、通過確認要求メッセージをパケットハッシュ記録装置La、Lbに送信する。パケットハッシュ記録装置La、Lbは、パケットから得たパケット特定情報と、追跡対象パケットから得たパケット特定情報とを比較して、追跡対象パケットの通過の有無を判断する。

(もっと読む)

検証対象抽出プログラム、検証対象抽出装置、および検証対象抽出方法

【課題】セキュリティ上の問題を有するおそれのあるウェブアプリケーションの検証対象となる非表示属性項目を効率よく抽出する。

【解決手段】検証対象抽出装置1は、リクエストデータ21a、21bからリクエストパラメータ24を抽出し、レスポンスデータ22a、22bから非表示属性項目23を抽出する。さらに、検証対象抽出装置1は、抽出した非表示属性項目23のうちから、リクエストパラメータ24に含まれていない値を有する非表示属性項目を未入力非表示属性項目25として抽出する。そして、検証対象抽出装置1は、第1のメッセージデータ20aと第2のメッセージデータ20bとで重複するものについて、検証対象非表示属性項目26として抽出する。

(もっと読む)

通信装置、通信方法およびプログラム

【課題】 利用者毎のサービスの利用可否を決定できる通信装置を提供する。

【解決手段】 携帯端末10は、第1のネットワークまたは第2のネットワークからリクエストを受け取り、リクエストに応じたレスポンスを返す通信手段と、通信手段がリクエストを第1のネットワークから受信したとき、リクエストが第2のネットワークからアクセスするための識別情報を含まない場合は該識別情報を生成してレスポンスに含め、通信手段がリクエストを第2のネットワークから受信したとき、識別情報を生成しないCookie生成手段14と、通信手段が第2のネットワークから受け取ったリクエストが、識別情報を含むときはリクエストに応じたサービスをレスポンスに含め、含まないときはサービスの利用の不許可をレスポンスに含めるHTTPサーバ手段13とを備える。

(もっと読む)

プロセス制御システムのための一体型統合脅威管理

【課題】プロセス制御システムでネットワークセキュリティを強化する。

【解決手段】関連ネットワークトラヒックを受信するように設定され、外部ソースから受信されたルールセットを含むネットワーク装置を備える。ルールセットは受信したネットワークトラヒックを受入れ又は拒否する条件を定義する1つ以上のルールを含む。ネットワーク装置の状態はプロセス制御オブジェクト又は変数としてプロセス制御システムに組込まれ、状態、他のUTMS、構成要素ネットワーク装置、パラメータ、変数をグラフィックプロセス制御システム環境の中でワークステーションのオペレータに表示できる。ネットワーク装置は、更に最新のセキュリティ脅威、脅威パターン及びネットワーク内に存在することが分かっている又は予測される制御システムの脆弱性に対応するため装置に積極的にルールセットを提供する恒久的なサービスと通信できる。

(もっと読む)

ネットワーク・トラフィックのセキュリティのための方法およびシステム

【課題】本発明は、ネットワークのネットワーク・リソースを監視する適応ネットワーキングの方法およびそのためのシステムを提供する。

【解決手法】本願方法発明は、ネットワーク内のトラフィックを使用することによってユーザを自動的に発見するステップと、ユーザに関連するアプリケーションのパフォーマンスを監視するステップと、アプリケーションのパフォーマンスを査定するステップと、トラフィックを制御することを備える。本願システム発明は、適応ネットワーキングのためのシステムであって、複数のサブセットを備えるトラフィックであって、第1のサブセットが疑わしいトラフィックを含むトラフィックと、トラフィック用のリソースと、トラフィックを受信するための第一の装置であって、受信されたトラフィックを分類し、およびこの分類されたトラフィックをリソースに任意に割り当てるよう構成された第1の装置とを備える。

(もっと読む)

情報システム、およびプログラム

【課題】企業等の組織が行う物品の管理・確認作業と紛失時の措置を自動化し、物品管理の労力を削減する。

【解決手段】情報システムは、被管理機器がネットワーク上の情報機器にアクセスしたときに生成されるログ情報から被管理機器が情報機器にアクセスした日付情報を取得する日付情報取得手段と、取得された日付情報を被管理機器の保有が確認された確認日付として記憶する確認日付記憶手段と、日付情報取得手段と確認日付記憶手段とを定期的に実行する制御手段と、を備える

(もっと読む)

セキュリティ設計支援装置及びプログラム

【課題】脅威分析から得られたセキュリティ対策方針に関連したセキュリティ目標を確認でき、脅威分析だけではなく、システムの要求仕様から得られたセキュリティ対策方針とセキュリティ機能要件の設計をも支援することを可能にする。

【解決手段】セキュリティ設計支援装置100においては、セキュリティ目標毎に、対策方針種別、セキュリティ対策方針識別子、複数のセキュリティ対策方針(O)及び1つ以上のセキュリティ機能要件識別子を含むゴールモデル情報を記憶したゴールモデルDB101を備え、セキュリティ目標に基づいて読み出されたゴールモデル情報から抽出されたセキュリティ対策方針(O)で脅威分析結果内のセキュリティ対策方針(UO)を書き換えて両者を一体化することにより、読み出されたゴールモデル情報と脅威分析結果とを合成している。

(もっと読む)

情報取得方法、通信システム及び通信端末

【課題】他のユーザの通信端末から信頼性の高い情報を取得する。

【解決手段】本発明に係る情報取得方法は、通信端末1と、通信端末2とを含む通信システムにおける情報取得方法であって、通信端末1が、所定情報の要求を通信端末2に送信するステップと、通信端末2が、要求に対する応答データを通信端末1に送信する応答ステップと、通信端末1が、応答データの信頼性に対するユーザの判定結果に応じて、通信端末2に所定情報に関する認証データを送信する認証データ送信ステップと、通信端末2が認証データを保持している場合、通信端末2が、所定情報の要求に対して、応答データと認証データとを通信端末1に送信するステップと、通信端末1が、通信端末2から受信した認証データを基に、前応答データの信頼性を判定する判定ステップと、を有する。

(もっと読む)

通信遮断装置、サーバ装置、方法およびプログラム

【課題】既存のネットワークの構成を変更することなく、ネットワーク内の情報処理装置の検疫を提供することを課題とする。

【解決手段】ネットワーク監視装置20に、検疫対象ノード90による通信の少なくとも一部を遮断する通信遮断部21と、検疫対象ノード90の検疫処理を行なう検疫サーバ30に対する、検疫処理用の通信コネクション確立を、検疫対象ノード90に行わせるリダイレクト部22と、検疫対象ノード90が検疫完了を示すチケットを検疫処理用の通信コネクションを介して検疫サーバ30から受信した場合に、検疫対象ノード90によって送信される遮断解除要求のチケットを受信する解除要求受信部24と、遮断解除要求が受信された場合に、通信遮断部21による遮断を解除する遮断解除部26と、を備えた。

(もっと読む)

ネットワーク管理システムおよび通信管理サーバ

【課題】ネットワークの不正使用を集中して管理する通信管理サーバを設ける。

【解決手段】ネットワークは、端末と、パケット交換装置と、ネットワークへの接続が許可されていない不正端末による通信を防止する通信管理サーバ10とを含んで構成される。端末は、パケット送信時に識別情報をパケットに付加する通信エージェントを備える。パケット交換装置は、識別情報に基づき端末がネットワークへの接続が許可された正規端末であるか否かを問い合わせる確認メッセージを通信管理サーバ10に送信する。通信管理サーバ10は、確認メッセージに応答して、端末が正規端末であるか不正端末であるかを通知する回答メッセージを返信する通信制御部42を備える。パケット交換装置は、回答メッセージに応答して、端末が正規端末であるときは該端末が接続された入出力ポートを開放し、端末が不正端末であるときは該端末が接続された入出力ポートをロックする。

(もっと読む)

コンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置

【課題】コンピュータネットワークシステムにおいてウェブサービスのようなアプリケーションレイヤのサービスを妨害する分散サービス妨害(DDoS)攻撃を正確に探知し、防御できるコンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置を提供する。

【解決手段】本発明のコンピュータネットワークシステムのアプリケーションレイヤを保護する方法は、クライアントからのセッション連結要請に応答してネットワークを介して前記クライアントとデータ提供サーバ間のセッションを設定する段階と、前記クライアントから前記データ提供サーバへのデータ要請に従って前記データ提供サーバから前記クライアントに応答パケットを伝送する前、前記クライアントからセッション終了要請が発生すれば、前記クライアントをアプリケーションレイヤ攻撃クライアントとして探知する段階とを含む。

(もっと読む)

管理装置及び端末装置

【課題】セキュリティポリシーを端末装置に適用させるシステムにおいて、柔軟なセキュリティポリシーの適用を行う。

【解決手段】セキュリティ端末装置11では、ログイン処理の開始からセッションが開始し、ログイン処理の完了後にセッションが確立する。セキュリティ管理装置1は、セッション開始時から適用を開始させセッション中は継続して適用させるセッション単位の認証ポリシーと、セッション確立後の追加適用も可能な即時適用の認証ポリシーに区別して認証ポリシーを記憶しており、ログイン処理時のユーザ認証にはセッション単位の認証ポリシーと即時適用の認証ポリシーをセキュリティ端末装置11に送信し、これらによりユーザ認証を行わせ、セッション中のユーザ認証には即時適用の認証ポリシーをセキュリティ端末装置11に送信し、即時適用の認証ポリシーを追加適用させてユーザ認証を行わせる。

(もっと読む)

システムログ分析方法、情報処理端末およびシステムログ分析プログラム

【課題】ユーザの不正操作を管理可能なシステムログ分析方法を得ること。

【解決手段】システムログを蓄積するシステムに対してシステムログを出力させ、システムに応じた変換ルールにしたがって、出力されたシステムログを変換し、変換後のシステムログを登録することとし、変換後のシステムログを対象に、分析を実行するための条件である分析設定情報に合致するシステムログを検索することで、不正な操作とみなされるシステムログを抽出し、また、システムログ検索ステップにて抽出されたシステムログに示された不正な操作を行ったユーザのユーザ情報を、ディレクトリサービスシステムより取得する。

(もっと読む)

アクセス制御システム、アクセス制御装置及びアクセス制御方法

【課題】複数のアクセスに同時に対処しつつ、サーバの改ざんチェックを実施してセキュリティを維持することを課題とする。

【解決手段】アクセス制御システムは、外部ネットワークからのアクセスをWebサーバに転送する転送処理、アクセス前後におけるWebサーバの差分確認処理、及び、Webサーバのディレクトリ構成をマスタ環境で上書き更新するマスタ上書き処理のいずれにも介在せずにアクセス待機状態にあるWebサーバだけを転送先としてアクセス制御を行うこととした。

(もっと読む)

アクセス制御システム、アクセス制御方法、及びプログラム

【課題】各端末に対して迅速かつ確実に端末単位でのきめの細かいポリシーの設定を行うことを可能とし、更に、ポリシーに適合しなくなった端末の通信ネットワーク接続を拒否できる技術を提供する。

【解決手段】アクセス制御システムに、端末装置が通信ネットワークのポリシーに適合しているかどうかを判定するポリシー適合判定手段と、ポリシーに適合すると判定された各端末装置のアドレスリストを格納するアドレスリスト格納手段と、端末装置から送信された通信データを受信し、当該通信データの送信元アドレスが前記アドレスリスト格納手段の中の前記アドレスリストに含まれる場合に、当該通信データを通過させ、前記送信元アドレスが前記アドレスリストに含まれない場合に、前記通信データを通過させずに前記端末装置をポリシー適合用ソフトウェア提供装置にアクセスさせる通信データ通過制御手段とを備える。

(もっと読む)

アナログ文書を用いたデジタル認証

【課題】デジタル表現のセキュリティ、およびデジタル表現から作成されたアナログフォームのセキュリティを保護する方法。

【解決手段】方法は、デジタル表現とデジタル表現とから作成されたアナログフォームとの両方を認識できる方法と、透かし自体が読み取られたときに実行できるプログラムコードを含む活性透かしと、透かしを読み取り、透かしを含むデジタル表現に関する情報と共にメッセージを送信する透かしエージェントとを含む。認証方法は、意味情報を使用して認証情報を作成する。意味情報と認証情報は共に、デジタル情報からアナログフォームが作成されるときに存続する。透かしエージェントは、ノードまたは装置に存在するデジタル表現が、透かしエージェントに関係する透かしの入ったデジタル表現であるかどうかを調べるコードを実行する。

(もっと読む)

アクセス制御装置

【課題】 アクセスリクエストから,優先処理するリクエストを区別できるアクセス制御装置を提供する。

【解決手段】 アクセス制御装置1は,アクセス数が一定以上になるとアクセス制御を行う通信中継部14,クライアント端末4のWebサーバ2へのアクセスリクエストを解析し,リクエスト発行時にアクセスしていた画面と,アクセスしようとする画面とを抽出し,画面の遷移の順序が,判定情報の画面の遷移と一致すれば,クライアント端末4に対応付けて優先状態を設定するコンテンツ管理部16,優先状態のクライアント端末4のリクエスト元情報を示すクライアント状態情報をクライアント状態情報記憶部13に記録するクライアント管理部17,および,受信したリクエストのリクエスト元情報がクライアント状態情報記憶部13のリクエスト元情報に一致しないときに,受信したリクエストを遮断または一時保留するアクセス制御を要求する通信制御部15を備える。

(もっと読む)

61 - 80 / 261

[ Back to top ]