Fターム[5B285BA08]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | ファイル/データ (4,074) | 認証用情報 (982)

Fターム[5B285BA08]に分類される特許

961 - 980 / 982

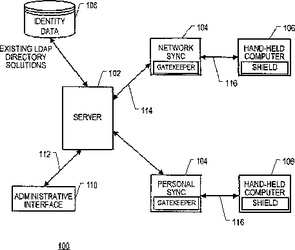

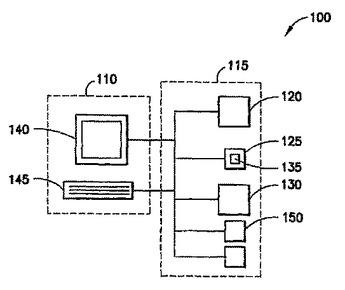

セキュリティポリシーの維持及び配信をサポートするためのサーバー、コンピュータメモリ、及び方法

無線ネットワークアクセスノードに接続されるサーバー上に配置されたサーバーモジュールは、開放されている。サーバーモジュールは、複数の無線デバイスのためのユーザー情報を収容するデータベースを含む。データベース内の各エレメントは、許可された少なくとも1つの無線デバイスに帰するものであり、次のグループ、すなわち(i)無線接続性許可、(ii)許可された無線デバイスの識別情報、及び(iii)許可されたネットワークアクセスノードの情報、からの少なくとも1つの形式のデータファイルを含む。  (もっと読む)

(もっと読む)

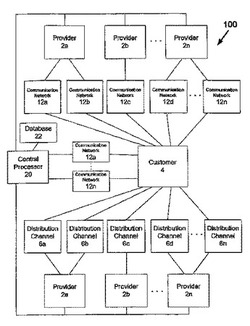

複数の製品に対して引き換え可能な識別子を配布するシステムと方法

本発明では、識別子を配布するシステムおよび方法が提供される。複数の独特の識別子を含むデータベースが確立され、各識別子は1組のプロダクトに関係付けられている。複数の独特の識別子の内の選択された1つのしるしが顧客に配布される。選択された識別子を第1のプロダクトに引き換えるための第1の要求が顧客から受け取られる。選択された識別子の第1のプロダクトに対する引き換えを認証するかどうかが決定される。認証結果メッセージが顧客に発行される。 (もっと読む)

バイオメトリック・テンプレートのプライバシー保護のためのアーキテクチャ

本発明は、個人の素性を、該個人(603)に関連付けられたバイオメトリックデータを用いて検証するシステムおよび方法であって、該バイオメトリックデータ(X,Y)のプライバシーが提供されるものに関する。バイオメトリックデータのプライバシーを提供するために、ヘルパーデータ方式(HDS)が用いられる。本発明はいくつかの理由により有利である。まず、セキュリティ上機微な情報の処理が、個人によって信頼される安全なタンパー防止性の環境(601、604、606)において実行される。この処理は、ヘルパーデータ方式の利用と組み合わされて、バイオメトリック・テンプレートが電子的な形で利用可能であるのが安全な環境においてのみであるバイオメトリックシステムの確立を可能にする。さらに、バイオメトリック・テンプレートの電子的なコピーは安全な環境において恒久的に利用可能ではなく、個人が自分のテンプレートをセンサーに呈示したときのみ利用可能である。  (もっと読む)

(もっと読む)

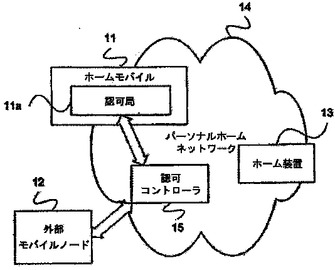

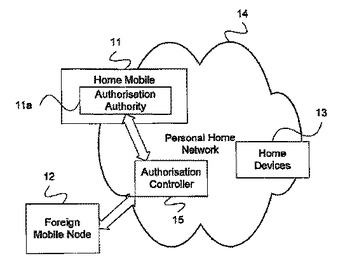

アドホックアクセス環境を提供するネットワークシステムおよび方法

アドホックアクセス環境を提供するネットワークシステムおよび方法。アドホックアクセス環境を提供できるネットワークシステムが、ネットワークに接続されて装置からアクセス要求を受信するコントローラユニットと、コントローラユニットに認可アサーションを提供する権限ユニットとを備える。コントローラユニットは、それが権限ユニットとコンタクトし且つ権限ユニットが認可アサーションを提供する基礎となる少なくとも一つの規則を含むアクセス制御ポリシーに基づいて認可プロセスを行う。

(もっと読む)

(もっと読む)

観察者への入力情報漏洩を防ぐことのできる情報入力方法

【課題】情報入力過程を観察しても観察者が入力される情報が何なのかわからないようにする情報入力方法を提供することを課題とする。

【解決手段】情報入力部に反応記号の集合、非反応記号の集合および制御道具の集合を提供する段階と、使用者が制御道具の集合を利用して反応記号の集合に移動演算を行って反応記号集集合の特定された記号を非反応記号の集合に存在する単位入力情報にマッチングさせる段階とを含む。

(もっと読む)

認証装置

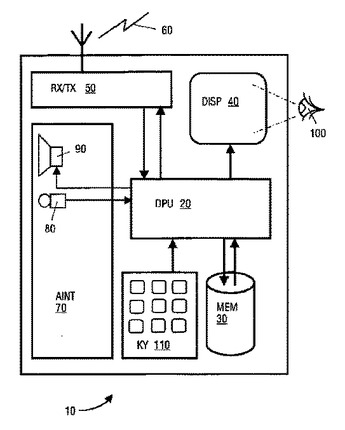

検証可能なトランザクション(240)の記録を生成するためのパーソナル通信装置(10)(例えば、携帯電話)が記載されている。トランザクション(240)は情報の交換を含むものである。パーソナル通信装置は、受信コンポーネント、保護コンポーネント、メモリ、および記録コンポーネントを有している。受信コンポーネントは、パーソナル通信装置のユーザ(100)と遠隔にいる人との間のトランザクション、および遠隔にいる人のバイオメトリックデータ(BIOKY)、を受け取ることができる。保護コンポーネントは、バイオメトリックデータを用いて音声会話を保護することができる。記録コンポーネントは、バイオメトリックデータを用いて保護されたトランザクションをメモリ(30)に記録することができる。トランザクションの認証をサポートするよう動作可能なパーソナル通信装置(10)(上記と同様に携帯電話がある)も記載されている。パーソナル通信装置は、メモリ(30)と認証コンポーネントとを有している。認証コンポーネントは、バイオメトリック測定手段(80)により測定されたバイオメトリックデータ(BIOKY)が、音声会話(240)を保護するために使用された以前のバイオメトリックデータ(BIOKY)に対応している場合は、メモリに記憶されている保護されたトランザクションにアクセスできるようにしている。  (もっと読む)

(もっと読む)

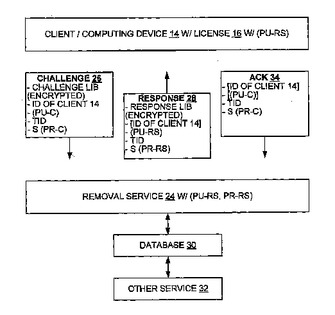

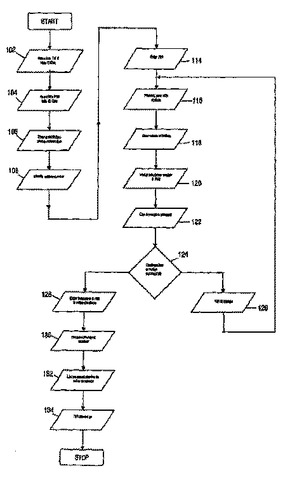

コンテンツ保護システムなどにおける高信頼ライセンス削除

デジタルライセンスは、当該ライセンスの削除を許可できる削除サービスの識別情報を含む。クライアントは、削除されるライセンスおよびサービスを選択し、削除されるライセンスを識別するチャレンジライセンス識別ブロック(LIB)をその中に含むチャレンジを作成して、チャレンジをサービスに送信する。サービスはチャレンジを受信し、チャレンジの少なくとも一部をデータベースに格納し、チャレンジに対応し、削除されるライセンスを識別するレスポンスLIBおよびサービスの識別情報をその中に含むレスポンスを作成し、レスポンスをクライアントに送信する。クライアントはレスポンスを受信し、削除されるライセンスを識別するためにレスポンスからのレスポンスLIBを利用して、識別されたライセンス内のサービスの識別情報がレスポンス内のサービスの識別情報に一致することを確認したときに、識別されたライセンスを削除する。

(もっと読む)

(もっと読む)

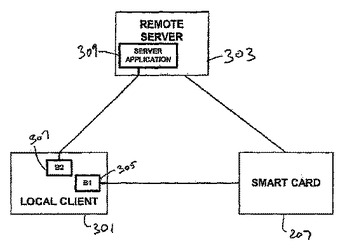

個人情報を開示することのない信頼性のないゲートウェイの認証

システムおよび方法は、サーバに取扱いに慎重を要するユーザ情報を提供せずに、サーバの使用についてのユーザ承認を提供する。ユーザインターフェイスと遠隔承認サーバとの間には、安全な承認リンクが確立される。承認リンクは、ローカルサーバを通過する一方で、ローカルサーバからは読取不可となっている。ユーザ承認データは、承認リンクを介して、ユーザインターフェイスから承認サーバに送信される。承認サーバはそこで、承認リンクを介して、リダイレクトされた確認メッセージをユーザインターフェイスに返す。リダイレクトされた確認メッセージに含まれるデータに基づいて、ユーザインターフェイスとローカルサーバとの間にローカルリンクが確立される。ユーザインターフェイス、ローカルサーバおよび承認サーバの間のすべての通信は、ユーザインターフェイスウェブブラウザを用いて行なわれる。よって、ローカルサーバによって制御されたサービスの利用についての承認を行なう上で、ユーザインターフェイスに、そのようなリンクを確立し、かつ、そのような通信を行なうための専用のソフトウェアをロードする必要はない。  (もっと読む)

(もっと読む)

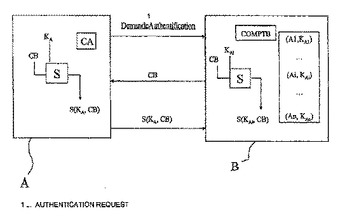

匿名認証方法

本発明は、各々が、特定されるべきクライアントエンティティ(Ai)と関連付けられる、いくつかの秘密鍵(KAi)を有する認証エンティティ(B)による、クライアントエンティティ(A)の認証方法に関する。本発明の方法は、認証要求の後に、認証エンティティ(B)からクライアントエンティティ(A)に認証カウンタ値(CB)を送信するステップと、クライアントエンティティの側において、受信されたカウンタ値が、クライアントエンティティに記憶されるカウンタ値(CA)より厳密に大きいことを検証するステップと、クライアントエンティティの側において、カウンタ署名(S(KA,CB))を算出し、それを認証エンティティに伝送するステップと、クライアントエンティティによって記憶されるカウンタ値(CA)を認証カウンタ値(CB)に更新するステップと、認証エンティティ(B)の側において、対応するカウンタ署名(S(KAi,CB))が受信されたカウンタ署名(S(KA,CB))に一致する、特定されるべきクライアントエンティティ(Ai)を探すステップと、認証カウンタ(COMPTB)を増加させるステップとを有する。

(もっと読む)

(もっと読む)

ユーザ認証

ユーザ認証のための、コンピュータプログラム製品を含む方法及び装置に関する。例えば、方法には、割当認証シンボルと一時認証シンボルとの間の動的なマッピングを生成する工程と、電子デバイス上に動的なマッピングを提示する工程と、1つ以上の一時認証シンボルを特定する選択信号を受信する工程とが含まれる。  (もっと読む)

(もっと読む)

認証コードを復旧する方法

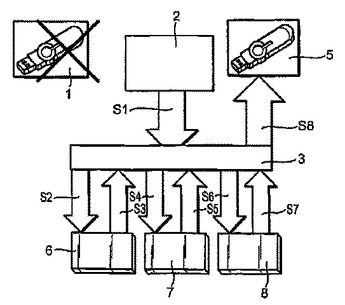

本発明は、ライセンサーによってライセンシーに割り当てられ、インターフェースを介してライセンシーのコンピュータに接続された、アクセス保護されたデータ処理装置(1)に記憶されている認証コードを復旧する方法に関する。ライセンシーのコンピュータには、ライセンスパラメータを含む、認証コードに属するバックアップファイル(2)が保存されている。次の各ステップが実行される。すなわち、バックアップファイル(2)から、ライセンサー(6,7,8)に属するパラメータが読み出される。ライセンスパラメータがライセンサー(6,7,8)へ送信される。受信された前記ライセンスパラメータに対応する認証コードがライセンサー(6,7,8)のところで復旧される。復旧された認証コードがライセンシーのコンピュータへ送り返される。復旧された認証コードが、ライセンシーのコンピュータに接続されているデータ処理装置(5)に保存される。  (もっと読む)

(もっと読む)

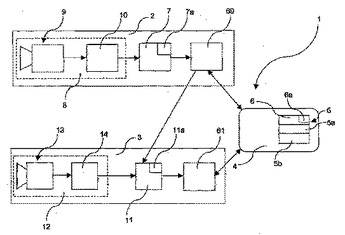

バイオメトリック識別技術の利用に基づいたユーザー認証方法及び関連のアーキテクチャー

本発明は、- 認証するユーザーの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、- 基準バイオメトリックテンプレートを身体的に分離し得る第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、- 第1と第2の基準バイオメトリックテンプレート部分に署名し暗号化するステップ、- 署名し暗号化した第1と第2の基準バイオメトリックテンプレート部分を異なるメモリに記憶するステップを含むバイオメトリック識別技術の使用に基づいたユーザー認証方法に関する。  (もっと読む)

(もっと読む)

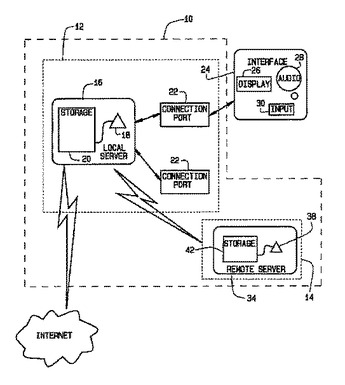

安全な計算装置を使って身元情報の窃盗を防ぐシステムおよび方法

信頼できないコンピュータから行われる身元情報の窃盗を未然に防ぐように設計されたやり方で、コンピュータネットワークを介して安全なトランザクションを遂行するシステムおよび方法である。クライアントコンピュータが、ユーザにユーザインタフェースを提供する、クライアントコンピュータからネットワークへの接続、サーバコンピュータからネットワークへの接続、および安全なポータブル計算装置からネットワークへの接続が、ユーザからサーバへの私的な機密ユーザ情報の安全な伝送を実現する。私的情報は、ユーザが対話しているコンピュータ上で取り込まれる可能性なく、安全な接続を介して安全な計算装置からサーバへ直接伝送される。  (もっと読む)

(もっと読む)

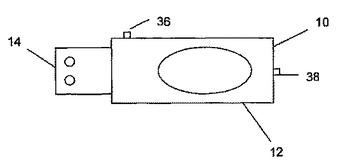

USBインターフェースアクセス可能生体認証プロセッサを有する生体認証パラメータ保護USBインターフェース携帯型データ記憶装置

一般的なUSBインターフェースを生体認証(指紋)技術と統合して装置内部のデータおよび情報記憶を個人生体認証情報によってセキュアにする、生体認証パラメータ保護USBインターフェース携帯型データ記憶装置である。生体認証処理ユニットは、USBホストによってセキュアにアクセスされ、PCまたはUSB On−the−Goホストで実行されるアプリケーションソフトウェアの制御でさまざまな生体認証機能を実行する。生体認証機能は、指紋スキャニングと、指紋生体データ生成および暗号化と、指紋生体データの比較と、指紋生体データの記憶と、を含む。記憶装置は、許可された指紋生体データを有するユーザによってのみアクセス可能である携帯型ハードディスクとして機能するとともに、装置のUSBアクセス可能生体認証処理ユニットは、PCホストおよびUSB On−the−Go装置において作動するアプリケーションソフトウェアに無制限のアプリケーションを提供する。  (もっと読む)

(もっと読む)

認証システム

ユーザ認証方法は、ユーザ式の形で認証キーを生成するステップと、各々に値が割り当てられた変数の配列をユーザに提示するステップと、前記ユーザ式の一致する変数に前記割り当てられた値を当てはめて第1の結果を計算するステップと、前記第1の結果が前記ユーザ式の別個で独立した計算についての第2の結果に一致する場合に前記ユーザを認証するステップと、を含む。  (もっと読む)

(もっと読む)

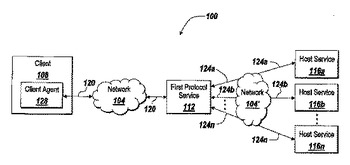

信頼性および持続性のある通信セッションを介したクライアントの自動的な再接続

本発明は、信頼のおける持続的な通信セッションを通じて、クライアントを再接続し、ユーザー認証を提供する方法およびシステムに関する。複数の第2のプロトコルをカプセル化する第1のプロトコルが、ネットワークでの通信に使用される。第1のプロトコルを使用する第1のプロトコルサービスは、クライアントとホストサービス間のセッションの持続性および信頼のおける接続を提供する。クライアントとホストサービス間のネットワーク接続が切断した際には、接続が再確立され、ユーザーは、ユーザーの認証証明を再入力することなく、又は、ホストサービスとのユーザーセッションを再確立することなく、ホストサービスへ再認証される。  (もっと読む)

(もっと読む)

文書検証システム

使用者が識別文書または識別機能を有する文書に関連するレコードに関してある行為を実行するのを可能にする方法であって、電話番号を文書に関連付けるステップと、使用者が、電話番号を識別する通信リンクを確立するステップと、通信リンクが確立されている電話番号が文書に関連付けられた電話番号と一致することを検証するステップと、検証が成功した場合にだけ、使用者が文書に関連するレコードに関してある行為を実行するのを可能にするステップとを含む方法。

(もっと読む)

(もっと読む)

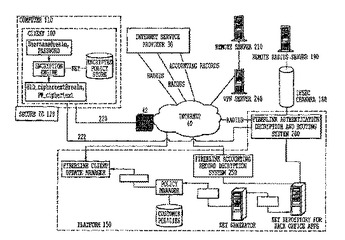

デジタル通信を容易にするためのシステム、方法、装置およびコンピュータプログラム

コンピュータで実装される方法および装置により、コンピュータへのセキュリティで保護されたアクセスが提供される。本発明のある側面によれば、ユーザーからユーザーIDおよびパスワードを含む信用情報が受け取られる。信用情報は暗号化アルゴリズムを使って暗号化される。その暗号化された信用情報を含んだ、コンピュータへのアクセスの要求が生成される。コンピュータへのアクセス要求はネットワークを通じて送信される。そのコンピュータへのアクセスが認められたという検証が受信される。そのコンピュータへのアクセスが受信される。  (もっと読む)

(もっと読む)

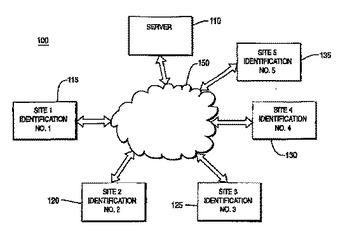

セキュア通信ネットワークのパーティを認証および認可するシステム

複数の遠隔サイトに位置するセキュア通信ネットワークのパーティを認証および認可するシステムおよびデバイスであり、各遠隔サイトは、第2のサイトから受信され、当該遠隔サイトに関連付けられた値を用いてブラインディングされる第1の認証値を決定するコードと、決定された値を暗号化および送信するコードと、第2の認証値を解読するコードと、ブラインディング解除された第1の認証値が第2の認証値と等しい場合に送信側サイトを有効化するコードとを実行するように動作することができるデバイスを備える。さらに、送信側サイトは、遠隔サイトに関連付けられた値によってブラインディングされる第1の認証値を生成および送信するコードと、値を解読するコードと、認証値が受信し解読した値と等しい場合に当該遠隔サイトを有効化するコードとを実行するように動作することができるデバイスを備える。

(もっと読む)

(もっと読む)

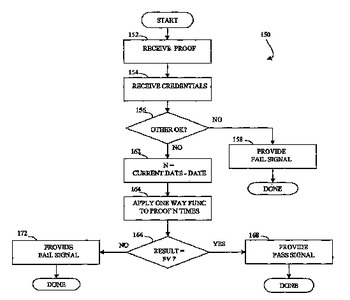

所定の区域へのアクセスの制御

アクセスの制御は、アクセスを選択的に許可するコントローラを有する、アクセスに対するバリアを設けることと、資格認証/証明を生成する少なくとも1つの管理エンティティを有し、期限が過ぎた証明に対する資格証明と値だけが所与の場合には有効な証明が確定不可能であると設定され、コントローラは資格認証/証明を受信し、コントローラはアクセスが現在認可されているか否かを判定し、もし、アクセスが現在認可されているならば、コントローラはアクセスを許可する。資格認証/証明は1つの部品内にあり、または、資格認証/証明は別個の部品内にあってよい。資格認証を生成する第1の管理エンティティと、証明を生成する他の管理エンティティがあってもよい。第1の管理エンティティは証明をも生成し、または、第1の管理エンティティは証明を生成しなくてもよい。資格認証は、一方向性関数を、複数の証明のうちの第1の証明に適用した結果である最終値を含むディジタル証明書に対応することがある。  (もっと読む)

(もっと読む)

961 - 980 / 982

[ Back to top ]