Fターム[5B285BA08]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | ファイル/データ (4,074) | 認証用情報 (982)

Fターム[5B285BA08]に分類される特許

921 - 940 / 982

無線ネットワークを使用してクレジットカード個人化を利用可能にすることができる方法、システム、及びモバイルデバイス

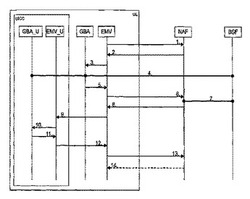

クレジットカード個人化データを無線(OTA)で送信することができるセキュアチャンネルを作成する方法が提供される。詳細には、汎用認証アーキテクチャ(GAA)を使用して、ユーザ装置(UE)とネットワークアプリケーション機能(NAF)サーバとして機能を果たす個人化アプリケーションサーバ又はビューロー間のセキュア通信チャンネルを設定することができる。ユーザ装置、個人化アプリケーションサーバ(例えばNAFサーバ)、個人化アプリケーションサーバ及びユーザ装置を具現化するシステム、及びコンピュータプログラム製品もまた、クレジットカード個人化データをOTAで送信することができるGAAなどを介したセキュアチャンネルを作成するために提供される。 (もっと読む)

パスワード入力装置および方法

【課題】 パスワード入力時に簡単な分かりやすい記号列を用いても、第3者からパスワードを盗用されないようにする。

【解決手段】 数字入力キー操作部111から2回数字列を入力する。入力した2つの数字列のそれぞれの数に対してパスワード演算部14で演算例えば和算を行う。パスワード出力部15は演算結果をパスワード検証装置20に送信する。モード切り替えボタン115を用いて通常のパスワード入力手法とパスワードベースによるパスワード入力手法とを切り替える。

(もっと読む)

アドレスに基づく認証システム、その装置およびプログラム

認証サーバがユーザに割当てたアドレスをユーザ端末から送信するパケットのIPアドレスとし、そのIPアドレスが盗まれても悪用されない。認証サーバ100はユーザ端末から送信されたユーザ認証情報に基いてユーザの認証を行い、認証が成功すると、ユーザ端末にアドレスを割当て、そのアドレスを含むチケットを発行してユーザ端末に返送する。ユーザ端末はチケットに含まれるアドレスを送信元アドレスに設定し、アプリケーションサーバ300にチケットを送信してセッションの確立を要求する。サーバ300はチケットが正当なものと検証した後、チケットを記憶し、ユーザ端末とのセッションを確立する。ユーザ端末は、このセッションを用いて送信元アドレスを含むサービスを要求するサーバ300に送信する。サーバ300は、送信元アドレスと記憶したチケットに含まれるアドレスとが一致すれば、ユーザにサービスを提供する。  (もっと読む)

(もっと読む)

個人情報の漏洩を回避した個人認証システム

【課題】サーバーから個人情報の漏洩の可能性がない、売買の相手方の個人認証システムを提供する。

【解決手段】会員の個人情報登録を、例えば一方向性ハッシュ関数のような一方向性暗号化手段により生成した暗号化結果をデータベースに登録し、その後速やかに平文の個人情報のデータをシステム内から削除する。このことにより、システムから平文の個人情報が漏洩することがなくなる。

売買の相手方の個人認証は、相手方からメール等で個人情報を入手し、会員登録時に用いた一方向性暗号化手段によって暗号化し、この暗号化結果と、登録されている暗号化結果を比較し、一致すれば相手方の認証が成功したものとする。

(もっと読む)

カード情報変更システム、カード情報変更方法、およびカード情報変更プログラム

【課題】本発明は、ユーザIDやパスワード等のアカウント情報を管理するサーバと連携して既に発行済みのカードを回収することなく、アカウント等のカード内情報の書換を実現する技術を提供する。

【解決手段】ネットワークを介してカードの情報を変更するシステムであって、認証サーバ2において、管理者による変更内容が格納された変更情報ファイル100と既発行の情報が格納されたカード発行情報ファイル200からそれぞれの情報を取得し、2つのファイルからの取得情報から変更内容をチェックして変更許可の申請許可ファイル300を生成し、ユーザ端末4において、カード6を使って認証サーバ2へログオンした時に、申請許可ファイル300から変更情報を取得して、当該カード情報の書換を行うシステム。

(もっと読む)

生体認証装置、端末装置及び自動取引装置

【課題】

生体認証に必要な生体特徴量や認証プログラムが第三者に解析可能な形で流出してしまうことを防止する。

【解決手段】

認証用の生体特徴量をICカードに登録する際には、生体認証装置で生体特徴量を取得して暗号化し、制御コンピュータを介することなく直接ICカード装置に格納する。また、認証時にはICカードに登録されている暗号化生体特徴量を生体認証装置に入力すると共に、生体認証装置内で生体特徴量を抽出して、入力された生体特徴量と照合して認証する。また、認証装置内の生体認証用プログラムを装置が起動していない時は暗号化して格納する。

(もっと読む)

認証情報詐取防止システム、プログラム及び方法

【課題】接続時点で正規ウェブサイトへの接続か否かを判定し、認証情報の詐取を未然に防ぐことを可能とする認証情報詐取防止システム、プログラム及び方法を提供すること。

【解決手段】認証情報詐取防止システムが、ウェブページデータを処理する処理ステップと、前記処理ステップで処理したウェブページデータと、URLと対応付けてウェブページデータを記憶するウェブページ記憶手段に記憶したウェブページデータとを比較する第1の比較ステップと、前記第1の比較ステップで比較した結果、類似するウェブページデータがあった場合に、該類似するウェブページデータ同士のURLが同一であるか比較する第2の比較ステップと、前記第2の比較ステップで比較した結果、URLが異なる場合にアドレス注意メッセージを前記処理ステップで処理したウェブページデータに付加するアドレス注意メッセージ付加ステップを実行する。

(もっと読む)

ユーザ認証システム、ユーザ端末装置、サービス提供装置及び認証装置

【課題】生体情報の漏洩防止を実現する。

【解決手段】ユーザ認証システムは、ユーザ端末装置100cと、ユーザ端末装置100cを所持する各ユーザにサービスを提供するサービス提供装置200cとからなる。サービス提供装置200cは、ユーザ端末装置を所持する特定ユーザの生体情報を読み取る生体情報読取手段110cと、特定ユーザの生体情報とユーザ端末装置から送信された正規ユーザの生体情報とを照合する照合手段130cと、照合の結果が一致を示す場合のみ特定ユーザにサービスを提供する処理手段140cとを有し、ユーザ端末装置100cは、予め登録された正規ユーザの生体情報を記憶する記憶手段120cを有するものである。

(もっと読む)

話者特定装置

【課題】

従来の話者特定装置は、装置に記録されている音声特徴情報と、通話相手の音声情報とを比較することで話者特定を行っていた。しかしこの方法では処理に長い時間を要し、また音声特徴情報を記録するために大きな容量を必要とした。そのため音声特徴情報を通話相手から取得するのが好ましいが、この場合音声特徴情報が改ざんされているおそれがある。

【解決手段】

信頼性のある認証局により作成された署名に基づいて、音声特徴情報が改ざんされたものでないかどうか判断する。改ざんされていなければ、音声特徴情報と音声情報とを比較して、同一人物のものであるかどうかを判断する。さらに人物を特定する情報を話者特定装置に出力することで、通話相手が誰であるかを特定する。話者同定装置のユーザーは、これらの情報に基づいて、通話相手が信頼できる人物であるかどうかを判断する。

(もっと読む)

キャリブレート方法、装置、デバイス、システム及びプログラム

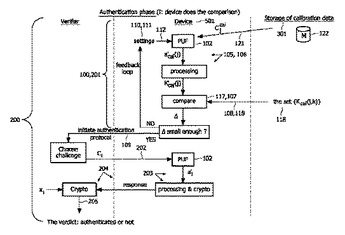

本発明は、物理的トークン102を認証する(200)ためのデバイス101をキャリブレートするチャレンジ・レスポンスペア104、108を使用する(100)ことに関する。

(もっと読む)

(もっと読む)

サービス提供システム、サービス利用装置、サービス調停装置、およびサービス提供装置

【課題】正当な権限を持つ利用者にサービスの利用を制限し、正当な権限を持つ提供者にサービスの提供を制限する。

【解決手段】サービス利用装置3はサービス利用条件を取り出し、利用プロファイルを元に利用者の正当性を判定し、保証書を作成し、サービス提供条件とサービス環境条件と共にサービス調停装置4に渡す。サービス調停装置4は環境プロファイルを元にサービス環境の正当性を判定すると共に保証書を検証し、サービス環境条件とサービス利用条件が共に満たされていれば、サービス提供条件をサービス提供装置2に渡す。サービス提供装置2はサービス提供プロファイルをサービス提供条件と比較し、サービス提供者の正当性を判定し、保証書を作成し、サービス調停装置4に返す。サービス調停装置4は該保証書を検証し、検証に成功すれば、サービス利用装置3に対しサービス実行を、サービス提供装置2に対してサービス提供を指示する。

(もっと読む)

情報管理装置、IDタグ、情報管理方法、および情報管理プログラム

【課題】処理負荷を軽減しつつ、安全にIDタグが付された対象に関する情報の管理をおこなうこと。

【解決手段】IDタグが付された対象に関する情報を管理する認証サーバ103であって、対象を識別する識別情報を生成するID生成部403と、ID生成部によって生成された識別情報に基づき対象に関する情報へのアクセスの可否の認証に用いる認証情報を生成するハッシュ演算部405と、ID生成部によって生成された識別情報とハッシュ演算部によって生成された認証情報とを関連付けて記憶する認証情報データベース406と、ハッシュ演算部によって生成された認証情報をIDタグに送信し、IDタグから送信された送信情報を取得する通信部402と、通信部によって取得された送信情報と認証情報データベースに記憶されている認証情報とに基づき対象に関する情報へのアクセスの可否についての認証処理をおこなう制御部401と、を備えることを特徴とする。

(もっと読む)

ネットワークシステム、サーバ装置、不正利用検出方法、ならびに、プログラム

【課題】 正規ユーザの自由度を高めつつ、第三者による不正利用を適切に防止することのできるネットワークシステム等を提供する。

【解決手段】 ログイン情報受信部203は、端末13から送られるログイン情報を受信する。そして、ユーザ認証部204は、ログイン情報に含まれる被認証情報と、認証情報記憶部201に記憶された認証情報との関係に基づいて、ユーザを認証する。ユーザが認証されると、履歴情報記憶部202には、ログイン情報に含まれる固有情報が記憶される。そして、端末認証部205は、履歴情報記憶部202に記憶された固有情報の履歴に基づいて、端末13を認証する。この際、たとえば、異なる固有情報が10台分に達している場合に、端末認証部205は、第三者による不正利用を検出する。

(もっと読む)

認証鍵および認証装置

【課題】情報が他人に読み取られる危険性を効果的に低める。

【解決手段】人工歯10などの物品に対して表面加工を施すことにより形成された認証鍵11a,11bに対して、電磁波や超音波を認証鍵11a,11bに照射したり、認証鍵11a,11bの画像を撮影して解析したりすることにより、物品自体に加工を施すことにより形成された認証鍵11a,11bから物品に係る情報に対してアクセスする権限を有するか否かの認証に係る認証鍵情報を読み取り、読み取った認証鍵情報に基づいて、物品に係る情報に対してアクセスする権限を有するか否かの認証をおこなう。

(もっと読む)

最少トランザクションによる電子権利譲渡管理方法および権利譲渡処理装置、権利譲受装置権利譲渡管理装置、並びにそのプログラム

【課題】最少の通信トランザクションによる電子権利の譲渡を実現する。

【解決手段】権利譲渡処理装置は、共通鍵情報と任意の一時演算情報とから共通分散情報を生成し、特定の分散情報が共通分散情報と合致し、かつ、他の分散情報の特定の組合せから権利譲渡情報の特定部分が復号化可能で、全ての分散情報の組合せから権利譲渡情報が全て復号可能となるように、権利情報情報を分散符号化し、分散情報群と一時演算情報を権利譲渡処理装置へ送る。権利譲渡処理装置は、分散情報群から権利譲渡情報を部分復号し、その内容を確認後、該分散情報群と一時演算情報を権利譲渡管理装置へ送る。権利譲渡管理装置は、共通鍵情報と一時演算情報から共通分散情報を生成し、分散情報群と共通分散情報から権利譲渡情報を完全復元して譲渡処理を実行する。

(もっと読む)

セキュリティで保護された形でクライアントデバイスを提供するための方法およびシステム

【課題】動的構成プロセス中にクライアントを認証することにより、クライアントをセキュリティで保護された形で提供するための機構を提供すること。

【解決手段】コンフィギュレーション後の認証スキームに依拠するのではなく、本発明は、セキュリティおよび動的構成を組み合わせて、統一されたスキームにする。ネットワークにアクセスしようと試みるいずれのクライアントデバイスも、そのネットワークに関連する構成サーバから構成情報を要求することができるが、サーバは、クライアントがそのネットワーク用の構成情報を受け取ることが許可されたデバイスとして自身を認証することに成功するまで、その要求に応じない。構成サーバは、クライアントが認証プロセスにとりかかることを許すが、クライアントのネットワークへの完全なアクセスを拒否する一時的構成情報をクライアントに提供することができる。

(もっと読む)

セキュリティシステム

【課題】暗証番号の漏洩を防止して他人が本人になりすまして各種機器を勝手に使うことを防止すること。

【解決手段】ICカード30から読み取られる使用者の本人情報と、使用者により入力される暗証番号とに基づき本人認証を行うことで各種機器31〜33,36の使用を管理するようにしたセキュリティシステムにおいて、各種機器31〜33,36は、各使用者がセキュリティシステムによる管理下にログインするためにログイン情報を入力する入力装置43,53,63,74及び個人認証装置45,54,64,75を備える。各種機器31〜33,36の制御装置46,55,65,76は、ある使用者がある日の最初の使用に際して、入力されるログイン情報が当該使用者本人の情報であると判断したとき、当該使用者に対応して日替わり暗証番号を日替わりで割り当てる。

(もっと読む)

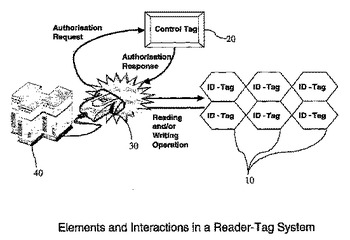

データ交換の制御

団体と、制御装置(20)とに関連付けられる商品識別装置(10)の間のデータ交換を制御する制御装置(20)、方法及びシステム。前記団体は、商品識別装置(10)とデータを交換するための関連付けられたデータ交換手段(30)を有し、前記データ交換手段(30)は、前記データ交換手段が関連付けられている該団体を示す認証データを提供するように構成されており、前記制御装置(20)は、前記商品識別装置(10)と、前記データ交換手段(30)が団体のために適用可能なアクセス方針に従って関連付けられている該団体との間のデータの交換を可能にするための手段を備える。  (もっと読む)

(もっと読む)

バイオメトリックパラメータをデータベースに安全に記憶するための方法及びシステム、並びに、バイオメトリックパラメータをデータベースに安全に記憶してユーザを認証するための方法

【課題】バイオメトリックパラメータに基づく安全なユーザ認証を達成する。

【解決手段】登録バイオメトリックパラメータがユーザから取得されて、シンドロームとして符号化され、ハッシュ関数が適用されて登録ハッシュが生成され、データベースに記憶される。登録シンドロームが、シンドローム復号器及びユーザの認証バイオメトリックパラメータを使用して復号され、復号されたバイオメトリックパラメータが生成される。ハッシュ関数が、復号されたバイオメトリックパラメータに適用されて、認証ハッシュが生成される。これら認証ハッシュと登録ハッシュとが比較されて、ユーザアクセスが許可されるかどうかが判断される。

(もっと読む)

バイオセンサを有するIDカード及びユーザー認証方法

【課題】高い安全性を備えた認証システムの提供

【解決手段】IDカード(10/130)は、バイオセンサ(12)、メモリ(22)及びマイクロプロセッサ(20)を含む。バイオセンサは、検証済みユーザーからの署名バイオメトリック特性を収集するように構成される。メモリは署名バイオメトリック特性を格納するように構成される。マイクロプロセッサは、バイオセンサ及びメモリに結合される。マイクロプロセッサは、署名バイオメトリック特性をメモリから検索し、その署名バイオメトリック特性とサンプルバイオメトリック特性との間で比較を行うように構成される。

(もっと読む)

921 - 940 / 982

[ Back to top ]