Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

61 - 80 / 725

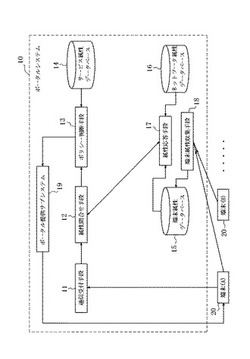

サービス提示システム、サービス提示方法、ポータルシステムおよびプログラム

【課題】端末毎に、端末にとって好ましい実行可能なサービスのみをポータルに表示することのできるポータルシステムを提供する。

【解決手段】通信受付手段11は、端末20からサービスを受けるための接続を受け付けて、端末20の端末アドレス情報とユーザのユーザ識別情報を取得する。属性問合せ手段12は、端末アドレス情報を属性応答手段17に送信して、属性応答手段17から、端末20の端末属性情報およびネットワーク属性情報を取得する。ポリシー判断手段13は、ユーザ識別情報をキーにしてサービス属性データベース14を検索して、ユーザが使用可能なサービスのサービス属性情報を取得し、サービス属性情報に含まれる端末属性情報およびネットワーク属性情報と、属性問合せ手段12より取得した端末属性情報およびネットワーク属性情報が適合した場合に、サービスがポータルに表示可能であると判断する。

(もっと読む)

認証装置、認証方法及び認証プログラム

【課題】高いセキュリティを持ちつつ、柔軟に設計可能な二要素認証方式を提供することを目的とする。

【解決手段】認証部130は、第1認証方式でユーザに対して第1認証処理を実行する。認証方式選択部120は、第1認証部が実行した認証処理が成功した場合、複数の第2認証方式からユーザの属性に応じた第2認証方式を選択する。認証部130は、認証方式選択部120が選択した第2認証方式で、ユーザに対して第2認証処理を実行する。認証部130が実行した第2認証処理が成功した場合、アクセス権限判定部140は、所定の情報へのアクセスをユーザに許可する。

(もっと読む)

アクセス制御情報管理方法、計算機システム及びプログラム

【課題】クラウドコンピューティングを提供する計算機システム、アクセス制御を効率よく管理する。

【解決手段】クラウドコンピューティングを提供する複数の計算機と、前記複数の計算機が所定のリソースにアクセスするアクセス制御情報を管理するアクセス制御管理サーバとが通信線を介して接続されてなる計算機システムのアクセス制御情報管理方法であって、前記アクセス制御管理サーバは、前記アクセス制御情報の一部が共通する計算機を同一のドメインに分類し、前記ドメインに分類された計算機の内、前記アクセス制御情報の他の一部が共通するアクセス制御情報を有する計算機をサブドメインに分類し、前記複数の計算機を階層的に管理する。

(もっと読む)

情報セキュリティ管理支援方法及び装置

【課題】情報セキュリティ管理を実施する上で実施すべき作業を効率化する。

【解決手段】本方法は、情報セキュリティ管理基準を基にIDEF0をベースとする所定のモデル記法に従って作成された統制フローについてのデータと、所定のモデル記法に従って予め作成されているルールデータを比較する比較工程と、ルールデータに含まれる機能又はアクティビティ、並びに機能又はアクティビティの入力データ、出力データ、リソースデータ、ガバナンス条件データ及びイベント条件データのうち、上記比較工程によって統制フローについてのデータにおいて不足している判定されたデータを特定する特定工程と、特定工程によって特定されたデータを、ユーザに対して提示する提示ステップとを含む。

(もっと読む)

モバイルデバイスからコンピュータへのセキュアな遠隔での起動、ブート、およびログイン方法およびシステム

【課題】許可されたユーザに、遠隔にセキュアにコンピュータを起動、ブートさせて、ログインさせる方法およびシステムを提供する。

【解決手段】ユーザおよびコンピュータは、ショートメッセージサービス(SMS)を利用して互いと通信してよい。ユーザは、スマートフォン等のモバイルデバイスを利用してコンピュータと通信してよい。ユーザは最初に起動メッセージをコンピュータに提供してよく、これに対してコンピュータは1以上のブートパスワード要求を返信してよい。これらブートパスワードは、BIOSパスワードであってよい。コンピュータはさらに、オペレーティングシステム(OS)ログインパスワードを要求してよい。全てのパスワードを暗号化された形式でコンピュータに提供してよい。さらに、正当なユーザであることを確かめるために認証技術を利用することができる。

(もっと読む)

操作装置、データ処理装置、転送装置、操作システム、操作装置の制御方法、データ処理装置の制御方法、転送装置の制御方法、制御プログラム、およびコンピュータ読み取り可能な記録媒体

【課題】サービスを提供する装置へのアクセスの安全性を確保しつつ、サービスを享受し始めるまでの所要時間を低減する。

【解決手段】操作装置300は、実行すべき処理を指定した処理指定情報と、該処理指定情報の変更を検知するための認証情報とを含み、かつ、サービス識別子を付加可能であり、上記処理指定情報には、アクセス処理装置からのアクセスを、サービス識別子にて識別されるサービスを提供するサービス提供装置へ転送する転送装置にアクセスする処理が記述された雛形アクセス命令を、雛形アクセス命令記憶部352から取得するとともに、該取得した雛形アクセス命令に、サービス識別子を付加して専用アクセス命令を生成する専用アクセス命令生成部333と、専用アクセス命令をアクセス処理装置に送信する専用アクセス命令送信部334とを備える。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】データの送信元に応じてデータの拡張子が偽装されているかを判定することにより、セキュリティを向上させる。

【解決手段】ファイルの送信元を特定する送信元情報と、当該ファイルの拡張子の偽装があるときに当該送信元からの当該ファイルの送信を許可するか禁止するかが設定された設定情報とを対応づけた送信ルール情報を記憶し、データ送信装置から送信された前記ファイルに対して、当該ファイル内のデータから判定されるファイル形式と当該ファイルのファイル名の拡張子から判定されるファイル形式とが同じであるかを判定し、ファイル形式が異なると判定された場合、前記ファイルの送信元に対応した前記送信ルール情報に従って、当該ファイルの送信を許可するか禁止するかを制御する。

(もっと読む)

URLフィルタリングシステム、システム制御方法およびシステム制御用プログラム

【課題】URLフィルタリングによるネットワークの負荷を低減させる。

【解決手段】キャッシュメモリ32を有するコンテンツ表示用端末30と、代理サーバ部41を含んだURLフィルタリング装置40を備え、このURLフィルタリング装置40は、ダウンロードしたファイルに規制対象サイトのURLがあった場合に、そのURLを規制対象サイト以外に置換するhtmlファイル変換部43を備える。代理サーバ部41で受信したダウンロードファイルをhtmlファイル変換部43でURLが記述されているか検索し、記述されている場合はURL評価部42が規制対象サイトURLDB51に一致するURLがあるか検索し、検索の結果規制対象URLだった場合に、この規制対象URLをエラー画面位置DB62にファイル形式ごとに定義されたURLに置換することを特徴とする。

(もっと読む)

中継装置

【課題】中継装置に対する処理をユーザに許可したり禁止したりする際に、その許可または禁止を意味する権限情報を各々の単一の処理について個別に設定し、多数の権限情報を書き込まなくても済むようにする。

【解決手段】4〜6行目の権限情報は、一般ユーザに対して許可したコマンド群の範囲が包括的に記述された1つの権限情報と、その範囲においてその一般ユーザに対して禁止するコマンドがそれぞれ記述された2つの権限情報からなる。8〜10行目の権限情報は、一般ユーザに対して禁止したコマンド群の範囲が包括的に記述された1つの権限情報と、その範囲においてその一般ユーザに対して許可するコマンドがそれぞれ記述された2つの権限情報からなる。管理ユーザにとっては、一般ユーザに対して許可または禁止する範囲を包括的に記述することができるので、許可または禁止するコマンドを1つ1つ管理テーブルに書き込む手間がかからない。

(もっと読む)

不正アクセス検知装置、および、不正アクセス検知方法

【課題】 不正アクセスに対する高い検知精度を有する不正アクセス検知装置および不正アクセス検知方法を提供する。

【解決手段】 不正アクセス検知装置は、クライアント端末から受信したユーザIDおよび生体情報とあらかじめ登録されたユーザIDおよび生体情報とを比較照合した際の認証結果を管理する認証結果管理部と、前記認証結果からユーザIDごとの照合スコアの変動傾向および照合用生体データ品質の変動傾向の抽出結果に基づいて、不正アクセスを検知する傾向抽出部と、を備える。

(もっと読む)

情報処理装置及び認証システム

【課題】 ユーザプロファイルを予め登録せずとも、各ユーザが利用可能な機能を簡便且つ的確に制限可能な情報処理装置及び該情報処理装置と認証サーバとを含む認証システムが望まれていた。

【解決手段】 各機能を有する情報処理装置を、ユーザを認証するための認証サーバと通信可能とすると共に、該情報処理装置に、ユーザのユーザ識別情報を入力する入力部と、入力されたユーザ識別情報を認証サーバへ送信する装置送信部と、ユーザ識別情報に対応し、各機能の当該ユーザの利用可否を示す装置機能情報を、認証サーバから受信する装置受信部と、受信した装置機能情報に基づき、自装置が有する各機能の利用を制限する制限部とを設ける。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合には、使用可能状態(ユーザによって使用できる状態)に遷移する。

(もっと読む)

電子ファイル管理システム及び電子ファイル管理プログラム

【課題】なるべく簡便な手法で電子ファイルの安全性を確保する。

【解決手段】電子ファイル管理システムは、(1)PC12に外付けされるUSBメモリ10aにデータ格納エリアを定義してその全体を暗号化しておき、(2)データ格納エリアへのアクセスやデータファイルF1〜F3の暗号化に必要な暗号化キーの情報をUSBメモリ10a内に記憶しておく。またシステムは、(3)USBメモリ10aからPC12のローカルドライブへの移動の場合はデータファイルF1〜F3を暗号化した電子親展ファイルFL1〜FL3に変換する。一方、(4)ローカルからUSBメモリ10aへの移動の場合、電子親展ファイルFL1〜FL3を復号化する。

(もっと読む)

セキュリティ製品情報提供装置、セキュリティ製品情報提供装置のセキュリティ製品情報提供方法およびセキュリティ製品情報提供プログラム

【課題】システムに適したセキュリティ製品の組合せを自動的に選択できるようにすることを目的とする。

【解決手段】業界標準規格類DB160は要求に対応したセキュリティ機能要件を示すデータを記憶する。製品STDB170はセキュリティ機能要件に対応した製品を示すデータと利用可能な製品の組合せを示すデータとを記憶する。要求自動生成部110は、客先要求101に対応するセキュリティ機能要件を業界標準規格類DB160に基づいて特定する。製品自動選択部120は、客先要求101のセキュリティ機能要件を有する対応製品群を製品STDB170に基づいて特定する。製品自動選択部120は、客先要求101の対応製品群に基づいて対応製品の組合せ候補を特定する。製品自動選択部120は、対応製品の組合せ候補のうち利用可能な組合せを製品STDB170に基づいて選択する。

(もっと読む)

検疫ネットワークシステム、検疫管理サーバ、仮想端末へのリモートアクセス中継方法およびそのプログラム

【課題】業務ネットワークと治療ネットワークのどちらに接続されていてもユーザが仮想端末にアクセスすることを可能とする検疫ネットワークシステム等を提供する。

【解決手段】仮想端末管理サーバ10、検疫管理サーバ20および端末隔離サーバ30が相互に接続され、シンクライアント端末11が仮想端末110にリモートアクセスする検疫ネットワークシステムで、仮想端末110が予め与えられたセキュリティポリシーを満たしていない場合に、この仮想端末を業務ネットワークから切り離して治療ネットワークに接続させる端末隔離指示部212と、隔離指示を受けた場合に通信手段203に第1のIPアドレスに対する通信を受信するよう設定する通信制御部213と、隔離指示を受けた場合に第1のIPアドレスに対するリモートアクセス要求を第2のIPアドレスに転送するようプロキシサーバ部214を設定するプロキシ制御部215とを有する。

(もっと読む)

アクセス制御システム、ポリシー生成方法、およびアクセス権限管理サーバ装置

【課題】認証情報及びアクセス権限の情報を一元管理しつつ、グローバルポリシーに基づく統合アクセス制御を効率よく行うこと。

【解決手段】アクセス制御システムは、認証サーバ装置20を一意に識別する認証識別情報と、認証サーバ装置20によって利用者認証を受ける利用者を一意に識別する利用者識別情報とを対応付けた対応付情報を管理する利用者情報管理サーバ装置30を設ける。アクセス権限管理サーバ装置40は、利用者情報管理サーバ装置30で管理された対応付情報に基づいて、サーバ装置10a〜10cのアクセス権限に共通する共通ポリシーを各サーバ装置10a〜10cに依存したアクセス権限に係る固有ポリシーを生成する。

(もっと読む)

データベースアクセス管理システム、管理方法及びプログラム

【課題】アクセス制御リストの変更分の確認と、その確認を実施した記録とを容易に行う。

【解決手段】DBアクセス管理システム100において、端末装置1は、DBサーバ2に格納された、DB21のアクセス権にかかるACL22を取得し、管理サーバ3に記憶された管理用マスタDB32と、取得したACL22との差分をもとに、ACL22の更新分を検出する。端末装置1は、検出した更新分を表示し、表示した更新分の承認指示をDB管理者から受け付ける。管理サーバ3は、端末装置1で受け付けられた承認指示に応じて、承認指示があった更新分をもとに管理用マスタDB32を更新し、承認指示があった更新分を、ACL22の確認の実施を示す文書データに含めて管理用マスタDB32に記録する。

(もっと読む)

アクセス制御情報配布装置、アクセス制御情報配布プログラム、アクセス制御システム、及びアクセス制御情報配布方法

【課題】複雑な条件を用いたオブジェクトへのアクセス制御を実現すると共に、アクセス制御にかかる負荷を削減する。

【解決手段】情報処理装置上のオブジェクトと、該オブジェクトにアクセス可能な条件とが記述されたアクセス制御ポリシーにおいて記述された条件、及び、オブジェクトの属性のいずれか1つ以上に基づいて、アクセス制御ポリシーの配布先となる装置を決定する配布先決定部613と、配布先決定部613によって決定された配布先の装置にアクセス制御ポリシーを配布するポリシー配布部614と、を備える。

(もっと読む)

情報処理装置、情報処理装置の認証方法及びプログラム

【課題】臨時認証用情報を複数回使用できる状態にあるときのセキュリティを向上することができる情報処理装置、情報処理装置の認証方法及びプログラムを提供する。

【解決手段】使用条件に制限がある臨時認証用情報に基づいて、正規の利用者であるかを認証する情報処理装置であって、一の臨時認証用情報と、当該臨時認証用情報の使用条件が定義されたポリシとを対応付けた組を予め複数記憶しておく記憶手段と、入力された臨時認証用情報が記憶手段に存在する場合に認証成功とする認証手段と、認証手段で認証が成功した場合、適用するポリシを、入力された臨時認証用情報に対応付けられたポリシを基に、使用条件がより限定されるポリシに変更するポリシ変更手段と、を有する。

(もっと読む)

証明書の有効性確認方法、検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を安全にかつ迅速に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】検証サーバは、証明書の電子署名に利用されている暗号方式に関する情報を記憶する記憶部を有し、端末装置からの有効性確認依頼に含まれる証明書から第一の暗号方式に関する情報を取得し、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されていない場合に、前記第一の暗号方式に関する情報を無効と判断し、また、前記第一の暗号方式に関する情報が、有効な情報として、前記記憶部に記憶されており、かつ、認証パスの検証時に、前記認証パス中の前記証明書に記載の第二の暗号方式に関する情報が前記記憶部に記憶されていない場合に、前記第二の暗号方式に関する情報を無効と判断する。

(もっと読む)

61 - 80 / 725

[ Back to top ]