Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

161 - 180 / 725

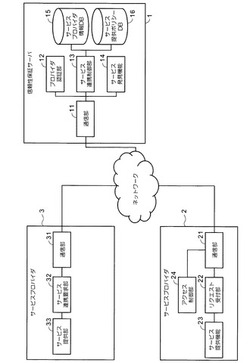

信頼性保証サーバおよびサービス連携システム

【課題】サービス事業者がネットワーク上でAPIや情報を公開する場合に、サービス提供ポリシーに応じて、公開を許諾する相手を容易に制御可能とする。また、ユーザの匿名性を保ったまま、異なる複数のサービスプロバイダ間で、ユーザ情報を連携させたサービスの提供を可能とすること。

【解決手段】通信部11は、サービスプロバイダ2からサービスプロバイダ3の信頼性問い合わせを受ける。サービス連携制御部13は、サービスプロバイダ情報DB15とサービス提供ポリシーDB16に格納された情報から、サービスプロバイダ2のサービスをサービスプロバイダ3に利用許可するのが妥当か否か判定し、この判定結果をサービスプロバイダ2に返す。ユーザ連携紐付け部を備えれば、ユーザは、匿名性を保ったまま異なるサービスプロバイダによるサービスを受けることが可能になる。

(もっと読む)

情報処理システム、データベースアクセス方法、及び、プログラム

【課題】サービス事業者側がサービス利用者側のデータにアクセスすることを可能にしつつ、サービス事業者側がデータを不正に取得することを防止可能な情報処理システムを提供する。

【解決手段】サービス情報データベース130は、サービス利用者の情報を格納する。APサービス310は、サービス利用者に対してアプリケーションの機能を提供するアプリケーションサービスであり、論理データベース情報を用いて、サービス情報データベース130にアクセスする。アクセスIF121は、APサービス310から論理データベース情報を指定したアクセス要求を受け付ける。DB情報抽出機能122は、DB情報データベース123を参照し、アクセス要求で指定された論理データベース情報に対応する物理データベース情報を抽出する。

(もっと読む)

スキャン攻撃不正侵入防御装置

【課題】ネットワークに入ってくるパケットを解析し,LANスイッチのアクセス制御リスト(以降,ACLとする)を使って攻撃者のパケットを遮断することにより攻撃を抑制するシステムを提供する。

【解決手段】本発明のスキャン攻撃不正侵入防御装置は、受信解析部100と代理応答生成部200、ブラックリスト管理部300、ブラックリストのデータベース400、コマンド発行部500とからなり、スキャン攻撃の際に使用されるTCPコネクションを検知し、TCPコネクションへの応答を選択的に遅くするthrottlingを用いてスキャン攻撃を抑制するものである.

(もっと読む)

セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラム

【課題】多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【解決手段】複数のセキュリティ管理策を対策箇所と脅威の種類との組み合わせによって複数のグループに分類する。対策実施率計算部227は、グループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算する。対策充足率計算部228は、グループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算する。評価マップ作成部229は、対策箇所を縦軸に配置し、脅威の種類を横軸に配置し、グループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示した評価マップを作成する。

(もっと読む)

エージェント装置とこれを用いたエージェントシステム

【課題】 大規模検索システムを介して、インターネットに接続された各企業等が公開するサイトの情報が漏洩することを防止するシステムが存在しなかった。

【解決手段】 インターネットに接続された各企業等が公開する各サイト内又は当該サイトとインターネットとの間に配置され、大規模検索システムを介して、前記サイトの情報が漏洩する経路(covert channel)を推論し、事前にユーザに警告或いは情報フローを停止させるための情報フィルタを備えた。

(もっと読む)

クライアント端末、ネットワーク接続制御方法、端末管理プロセッサ、プログラム

【課題】一つの端末において、複数の利用目的に応じたネットワーク接続設定を簡単に行えるようにする。

【解決手段】 本発明のクライアント端末は、複数の実行対象の処理を実行する実行部、端末管理部、ネットワークインターフェース部、入出力部とを備える。端末管理部は、端末管理記録部と実行対象管理部とネットワーク接続管理部とを少なくとも含む。実行対象管理部は、コンテキスト取得手段とポリシー取得手段を有し、利用モードに対する実行対象、コンテキスト、接続に関するポリシーを管理する。ネットワーク接続管理部は、接続先リスト作成手段と接続手段とを有し、実行対象とネットワークとの接続を管理する。

(もっと読む)

セキュリティ管理支援システム

【課題】情報資産に関する情報を各部署によって管理し、当該情報資産についてのセキュリティ対策状況やリスクを部署毎に定量化して、各部署における現状把握と目標設定・管理を行うことを可能とするセキュリティ管理支援システムを提供する。

【解決手段】セキュリティ管理支援サーバ100とクライアント端末400とからなるセキュリティ管理支援システム1であって、セキュリティ管理支援サーバ100は、資産についての情報を資産データベース220に登録する資産管理部140と、資産に対する管理策の実施状況についての診断結果を診断データベース250に登録し、各部署における現状のセキュリティレベルもしくはリスクレベルを管理対象のセキュリティ基準に基づいて採点する現状分析部110と、セキュリティレベルもしくはリスクレベルの目標レベルとその達成時期を計画策定データベース240に登録する目標管理部120とを有する。

(もっと読む)

アクセス認証システム、情報処理装置、アクセス認証方法、プログラム及び記録媒体

【課題】ネットワーク上の公開データへのアクセス認証において、強度なセキュリティを確保するとともに、情報提供側が公開データへのアクセス制限に柔軟性を持たせることができ、情報取得側が制限レベルの異なるデータに容易にアクセスできるようにする。

【解決手段】アクセス認証システムにおいて、第1サーバ装置は、アクセス制限された登録ファイルへのアクセス要求があった場合に個別認証要求を第3クライアント装置に行う個別認証要求手段を有し、第2サーバ装置は、アクセス制限された登録ファイルを暗号化する暗号化手段、暗号化ファイルとアクセス制限内容を管理する情報管理手段、第3クライアント装置からのユーザ情報を用いて個別認証を行う個別認証手段、正当な個別認証結果が得られた場合に暗号化ファイルを復号する復号手段、復号された登録ファイルを第2クライアント装置に送信するファイル送信手段、を有する。

(もっと読む)

委任情報生成装置および委任情報生成方法

【課題】ゾーン操作の時間を短縮することを課題とする。

【解決手段】委任情報生成装置は、ドメインツリーに対して行われるゾーン操作について、条件(ゾーン名や雛形の種別情報など)の入力を受け付け、ゾーン操作に適用すべき委任情報の雛形を委任情報雛形管理DBから取得する。次に、委任情報生成装置は、受け付けた条件を用いて雛形を実体化することで、ゾーン操作に適合する委任情報を生成する。そして、委任情報生成装置は、生成した委任情報をドメインツリーの設定情報に反映する。

(もっと読む)

動作設定ファイルの動的結合方法、動作設定ファイルの動的結合システム及びそのプログラム

【課題】個別のエンドユーザを複数の管理者で管理することが可能な動作設定ファイルの動的結合を提供する。

【解決手段】動作設定データベースから動作設定を読み込み、ユーザ毎のそれぞれに対応した動作設定ファイルを作成し配信する動作設定ファイル結合配信システムにおいて、前記動作設定データベースから、全てのユーザに共通する動作設定を規定する動作設定である「ベース動作設定」と、各ユーザを管理する管理者毎に異なる動作設定である「個別動作設定」と、を読み込む。前記ベース動作設定及び前記個別動作設定の結合方法を規定する式である、動作設定結合方程式を記録する。前記ベース動作設定と、動作設定を問い合わせてきたユーザを管理している管理者の個別動作設定と、を前記動作設定結合方程式に基づいて結合する事によりユーザ用配信動作設定を作成する。

(もっと読む)

アクセス制御装置、アクセス制御方法、アクセス制御プログラムおよびサービス提供システム

【課題】ネットワークを介したデータ送受信に際して、どのようなアプリケーションのデータであっても、アクセスネットワークに応じて制御することと、アクセスネットワークのセキュリティレベルに応じて、アプリケーションの使用を制御することを課題とする。

【解決手段】本願が開示するサービス提供システムのアクセス制御装置は、ユーザ端末との間のアクセスネットワーク確立時の接続情報から、ユーザ端末を識別するユーザ識別情報と、確立されたアクセスネットワークを識別するアクセス関連情報とを取得し、それぞれを対応付けてアクセス関連情報記憶部に格納する。そして、アクセス制御装置は、ユーザ端末からアプリケーションサーバへの接続要求を受信した場合に、ユーザ端末に対応するアクセス関連情報を取得し接続要求とともにアプリケーションサーバに送信する。

(もっと読む)

照合装置及び認証装置

【課題】個人情報の流出リスクを軽減することである。

【解決手段】照合装置11の照合用データデータベース12には、個人識別情報と関連付けずに、グループ単位で複数の人の照合用バイオメトリック情報が格納されている。照合処理部13は、照合対象者のバイオメトリック情報と、照合対象者のグループ情報により特定されるグループの複数の照合用バイオメトリック情報の1:N照合を行い、照合対象者の照合を行う。

(もっと読む)

分散情報アクセスシステム、分散情報アクセス方法及びプログラム

【課題】ユーザ属性の管理に対するセキュリティを高く維持し、これによりユーザ属性情報を利用した個人データに対するアクセスの信頼性を向上させる。

【解決手段】システムにおいて認証面での信頼性が最も高いユーザ認証サーバASVによりユーザ属性情報を管理し、サービス連携サーバSSV1〜SSVmからのユーザ認証要求に応じて上記ユーザ認証サーバASVが認証結果と共にユーザ属性情報をサービス連携サーバSSV1〜SSVmに通知する。そして、サービス連携サーバSSV1〜SSVmは上記ユーザ属性情報を含むユーザ参照リクエストをデータサーバDSV1へ送り、データサーバDSV1はこのリクエストに含まれるユーザ属性情報に基づいて個人データの開示制御を行うようにしたもものである。

(もっと読む)

情報処理装置およびプログラム

【課題】リモートアクセスを行った通信装置以外との通信を抑制することができる情報処理装置およびプログラムを提供する。

【解決手段】通信制御テーブルには、外部の通信装置と行う通信に適用する制御内容が記録されている。システムコール管理部100は、リモートアクセスに係るプロセスがファイルにアクセスする際にOSのカーネルに発行するシステムコールを検出した場合に、リモートアクセスを行った通信装置のIPアドレスをプロセスから取得してファイル書き込み管理部121に渡す。ファイル書き込み管理部121は、そのIPアドレスを有する通信装置以外との通信を抑制することを示す制御内容を通信制御テーブルに記録する。通信制御部150は、通信制御テーブルの制御内容に従って、外部の通信装置と行う通信を制御する。

(もっと読む)

分散情報アクセスシステム、分散情報アクセス方法及びプログラム

【課題】使い慣れた既存のインタフェースを利用可能とすると共に必要時にのみサーバ間の連携処理が行われるようにして、利用者の操作負担の軽減と通信コストの低減を図る。

【解決手段】利用者端末UTからデータ参照要求を受信した場合に、このデータ参照要求に基づいてアクセス先が自サーバであるか他の高機能データサーバであるかを判定する。アクセス先が自サーバの場合には、データ管理処理モジュール11により検索された個人データを参照要求元の利用者端末UTへ返送する。一方、アクセス先が他の高機能データサーバであれば、サービス要求処理モジュール15の制御の下で、認証サーバASVからアクセス先となる高機能データサーバの所在情報を取得し、この所在情報をもとに高機能データサーバDSV2にアクセスして個人データを取得する。

(もっと読む)

多目的コンテンツ制御を備えたメモリシステム

【課題】暗号機能を備えたストレージデバイスの安全性、機能性を高める。

【解決手段】暗号・復号鍵がメディア自体に保存されて、外部デバイスからアクセスを困難にし、証明書を有するホストデバイスのみが、鍵へのアクセスが可能となる。また、様々な権限のあるエンティティに対して、様々なパーミッションを与える等のアクセスポリシーも保存可能とする。一方、コンテンツ所有者は、鍵を使用することにより、コンテンツへのアクセスを制御できる。上記機能がフラッシュメモリで実行された場合、コンテンツ保護に特に有用である。多くのストレージデバイスはファイルシステムを認識しないが、ホストデバイスはキーリファレンスまたはIDを提供し、これに応じてメモリシステムは、メモリが暗号プロセス用の鍵値の生成および使用に対して完全で排他的な制御を維持するハンドルとして使用される鍵IDに関連した鍵値を生成し、ホストはファイルの制御を維持する。

(もっと読む)

入室制御装置および入室制御方法

【課題】 会議室などの部屋のモニタに表示される情報に付与される閲覧を許可するレベルに応じて会議室などの部屋への入室制限を制御する入室制御装置および入室制御方法を提供する。

【解決手段】 モニタ制御部34は、制御設定情報の「設定方法」が「施錠」であると、入室者の役職レベル、すなわち入退室監視部21によって読み込まれた社員コードの人の役職コードが、「最大表示レベル」、すなわち表示部31に表示されている表示データの表示レベルのうちで最も大きい値の表示レベルより大きいか否かを判定する。入室者の役職レベルが「最大表示レベル」より大きくないと、入退室管理部12に「解錠不可信号」を送信する。入退室管理部12は、「解錠不可信号」を受信すると、前記社員コードを読み込んだ入退室監視部21に、扉のロック解除の信号を送信しない。したがって、施錠部22による扉のロックを解錠は行われない。

(もっと読む)

セキュリティ強化プログラム及びセキュリティ強化装置

【課題】稼働中のアプリケーションの実装を変更することなく、アプリケーションサーバから送信されるレスポンスに含まれるパラメータの漏えい及び改ざんを防止できる。

【解決手段】レスポンスフィルタ61は、フィルタリングルールに合致するパラメータをレスポンスから検出する。レスポンスフィルタ61は、検出されたパラメータをセッションIDに対応付けてセッションオブジェクトに格納する。レスポンスフィルタ61は、検出されたパラメータが削除され、セッションIDが埋め込まれたレスポンスをクライアント端末10に送信する。リクエストフィルタ63は、クライアント端末10から受信されたレスポンスに対するリクエストからセッションIDを削除し、リクエストに含まれるセッションIDによって識別されるセッションオブジェクトに格納されたパラメータを当該リクエストに復元して、アプリケーションサーバ20に送信する。

(もっと読む)

情報漏洩防止システム

【課題】情報漏洩防止システムに長時間ログインしたままのユーザがセキュリティの意識を維持するとともに、本来システムへのログインを許可されていないユーザによる認証情報格納装置の不正使用を防止する技術を提供することを目的とする。

【解決手段】認証情報格納装置が接続されたことを検出したとき、該認証情報格納装置内に格納されている認証情報を利用して認証システムへのログイン処理を行うとともに、ログインの完了後、所定時間が経過する毎に、直接入力による認証を要求し、その認証要求に応じてユーザが入力した情報と認証情報格納装置内の認証情報とを利用して、直接入力による認証を実行する。その認証が成功した場合は認証システムへのログイン状態を維持し、失敗した場合は認証システムからログアウトするとともに、認証情報格納装置内のシステムログイン用の認証情報を失効させる。

(もっと読む)

サービス提供システム、サービス提供方法、ならびに、プログラム

【課題】サービスの利用者の認証を適切に行うサービス提供システム等を提供する。

【解決手段】端末装置は、サーバ装置から送信(302)されたURLを画面に表示するが、このURLには、端末装置のユーザ名に紐付けされた識別情報が埋め込まれており、携帯電話などの認証端末により当該URLにアクセス(303)すると、そのURLを管理する認証装置からサーバ装置に識別情報が送信(304)され、サーバ装置は、識別情報からユーザ名を取得して、登録を行い、端末装置からサービス要求が送信(305)されると、サービス応答を返信(306)して、端末装置からユーザにサービスが提供される。認証装置をフィルタリング対象サイトとすると、子供だけでは認証が不可能になり、子供の行動に責任を負う保護者の携帯電話からのアクセスが必要となるので、子供を保護者の監督下に置くことができる。

(もっと読む)

161 - 180 / 725

[ Back to top ]