Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

221 - 240 / 725

アクセス制御プログラム,アクセス制御方法及びアクセス制御装置

【課題】携帯端末の位置に応じて電子情報へのアクセスを動的に制限し、強固なセキュリティを確保する。

【解決手段】ロールベースアクセス制御において、利用者認証及びクレデンシャル発行を行うSSOサーバからロール参照要求があったときに、利用者の静的属性が保持されるリポジトリからロールを取得する。また、利用者の携帯電話に位置確認メールを定期的に送信し、その応答を介して携帯端末の位置座標を把握する。そして、利用者の携帯端末の位置を定期的に測位した位置情報に基づいて、リポジトリから取得したロールを順次書き換えて返送する。

(もっと読む)

連携制御装置

【課題】 セキュリティ領域に在室する者の被制御機器に対する利用権限を適切に設定することができる連携制御装置を提供する。

【解決手段】 入退認証IDに基づいた認証結果に応じてセキュリティ領域の入退室を管理する入退室管理システム3と、セキュリティ領域に設置され機能制限機能を有する被制御機器2とを連携制御装置1による制御により相互に連携させる連携制御システムであり、連携制御装置1は、入退室管理システム3からユーザが在室しているセキュリティ領域を示す情報及び入退認証IDを取得する入退認証情報取得部13と、被制御機器2から機器認証IDを含む認証要求を受信し、機器認証IDに対応したユーザの権限に基づき、被制御機器2の機能制限を行う機器認証部11とを備え、機器認証部11は、認証対象のユーザと同じセキュリティ領域に存在する他のユーザの権限に基づいて、認証対象のユーザに対する被制御機器2の機能制限を変更する。

(もっと読む)

クライアント/サーバシステムとクライアント/サーバシステムの監査方法

【課題】 本発明はサーバ装置の処理の負荷を軽減するとともに、セキュリティポリシーに違反するクライアント装置を素早く見つけ情報漏洩を防止するクライアント/サーバシステムとクライアント/サーバシステムの監査方法を提供する。

【解決手段】 本発明のクライアント/サーバシステムは、監視手段と一次監査手段を有するクライアント装置と、二次監査手段を有するサーバ装置からなるクライアント/サーバシステムで、前記サーバ装置は、前記一次乃至二次監査手段による監査の結果、予め登録されたセキュリティ違反頻度を超えたクライアント装置を違反常習者としてブラックリストに登録するブラックリスト作成手段を有し、前記二次監査手段は前記ブラックリストに登録されたクライアント装置から優先的に監査を実施することを特徴とする。

(もっと読む)

複数のサービス構成要素に対応するアクションの実行を管理するためのコンピュータ・システム、並びにその方法及びコンピュータ・プログラム

【課題】サービス・プロセス間の依存関係を把握し、サービス・プロセスの効率的且つ安全な実行をする。

【解決手段】コンピュータ・システムは、構成要素についての情報を検出するディスカバリ部と、該構成要素の所定の属性及び該構成要素と他の構成要素との関係を示す1組のデータを保持するリポジトリと、前記サービス構成要素を対応するアクションの対象である1の構成要素に関連付ける関連付部と、第1のサービス構成要素に対応するアクションの実行中に第2のサービス構成要素に対応するアクションへのリクエストがあり且つ該第2のサービス構成要素に対応するアクションの対象である少なくとも1の構成要素が該第1のサービス構成要素に対応するアクションの対象である構成要素に含まれる場合、該第2のサービス構成要素に対応するアクションを実行することが許されるかどうかを判定する判定部とを含む。

(もっと読む)

感染したホストによる攻撃からの仮想ゲストマシンの保護

仮想化環境(100)において、ゲストマシン(205)が操作可能であるホストマシン(210)は、(現在のセキュリティのパッチを最新にすること、アンチウイルスプログラムを実行すること、ゲストマシンを実行するために認証されること等の)適用可能なポリシーに準拠することにより健全であるか否か、及びゲストマシン(205)のセキュリティを妨害又は侵害する可能性のあり得る悪意のあるソフトウェア又はマルウェア(malware)から自由であるか否かを判定するために監視される。ホストマシン(210)が準拠していないことが発見された場合、ゲストマシン(205)がホストマシン(210)上で起動すること又はネットワーク(223)に接続することのいずれかを防ぎ、仮想化環境(100)の全体が準拠していて、データー及びアプリケーション等を含んでいるゲストマシン(205)が、不健全なホストマシン(210)上で実行している悪意のあるコードを介して、それに対して立ち上げられる可能性のある攻撃に対して保護されるか、又は準拠していないことを修正できるまでネットワーク(223)から隔離されることを保証する。  (もっと読む)

(もっと読む)

ネットワークプロバイダ経由でサービスプロバイダへのネットワークアクセスをユーザに提供するプロセス

単一のサービスを対象としてネットワークにアクセスするために使用可能なシンプルなネットワークアクセスプロセスを提供するため、ネットワークプロバイダ(NP)経由でサービスプロバイダ(SP)へのネットワークアクセスをユーザに提供するプロセスを実現する。このプロセスにおいて、サービスプロバイダ(SP)にアクセスすることを求めるユーザの要求によって、ユーザとネットワークプロバイダ(NP)との間にコネクションを確立する。ネットワークプロバイダ(NP)の要求に応じて、ユーザのアイデンティティプロバイダ(IdP)がユーザを認証する。サービスプロバイダ(SP)または第三者がアクセス料金の支払先であるという情報をネットワークプロバイダ(NP)に与えるように、アイデンティティプロバイダ(IdP)からネットワークプロバイダ(NP)へデータを送信する。ネットワークプロバイダ(NP)が、ネットワークプロバイダ(NP)経由でサービスプロバイダ(SP)へのアクセスをユーザに提供する。  (もっと読む)

(もっと読む)

認証システム、認証方法、カード装置、および認証要求装置

【課題】カード利用の際に要求条件に合った認証を行うことを可能にする技術を提供する。

【解決手段】認証システムは、認証ポリシー管理サーバと、カード装置と、認証要求装置とを有している。認証ポリシー管理サーバは、ユーザが予め登録した認証の種別を示す認証ポリシー情報を保持する。カード装置は、認証ポリシー管理サーバに認証ポリシー情報として登録された種別の認証がされているか否かを示す認証状況情報を保持する。認証要求装置には、要求条件とされる認証の種別を示す要求条件情報が予め設定されている。認証要求装置は、カード装置を利用しようとするユーザについて、要求条件情報によって示される種別の認証がされているか否かを、認証ポリシー管理サーバに保持されている認証ポリシー情報とカード装置に保持されている認証状況情報とに基づいて判定する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】本発明の課題は、データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供することである。

【解決手段】本発明の一特徴は、マシーンにより実行されると、前記マシーンに処理を実行させる命令を提供するマシーン読み出し可能な記憶媒体であって、データセンタコンピュータシステムの任意数のサーバの1つが損傷したと判断すると、前記データセンタコンピュータシステムの任意数のサーバに保持される現在の暗号鍵ペアを破棄するステップと、前記データセンタコンピュータシステムと関連付けされる新たな暗号鍵ペアを生成するステップと、前記新たな暗号鍵ペアの新たな秘密鍵を損傷した前記任意数のサーバに格納するステップとを実行することからなることを特徴とする記憶媒体に関する。

(もっと読む)

画像処理システム、画像処理装置、権限者情報管理装置、権限者情報処理プログラム及び権限者情報管理プログラム

【課題】紙媒体を利用する利用者に、その紙媒体の印刷元データに対して処理権限を有する権限者を知らせることができる画像処理システム、画像処理装置、権限者情報管理装置、権限者情報処理プログラム及び権限者情報管理プログラムを提供する。

【解決手段】画像処理システム1Aは、紙文書11から文書識別画像110を読み取る複合機2A、電子文書及びアクセス権を管理する文書管理装置3A等からなる。文書管理装置3Aの制御部30は、アクセス権管理テーブル312を参照し、電子文書の変更権が付与された変更権保持ユーザからなる一覧情報を作成する変更権保持ユーザ抽出部303等して機能する。複合機2Aの制御部20は、認証履歴管理テーブル211に含まれる操作ユーザIDに出現した出現時期又は出現頻度に基づいて、その一覧情報に含まれる変更権保持ユーザIDを並び替えて、操作表示部23に出力するソート出力部202等として機能する。

(もっと読む)

コンピュータプログラム、コンピュータ装置、及び標識付加方法

【課題】ネットワークに転送すべきでない情報が自動転送型ファイル共有ソフトウェアにより転送される状態になっていることを外部から認識できるようにする。

【解決手段】ファイル共有ソフト11がインストールされた端末装置10において、フォルダ監視部21が、アップロードフォルダ12へのファイルの格納を検出すると、ファイル移動部22が、そのファイルを隔離フォルダ23に移動する。そして、公開可否判定部25が、そのファイルを公開してよいと判定すると、アップロードフォルダ12へのファイルの移動をファイル移動部22に指示し、そのファイルを公開すべきでないと判定すると、中間モジュールに関する処理を中間モジュール制御部26に指示し、中間モジュール制御部26が、以降の通信におけるIPパケットに危険端末マークが付加されるようにNDISドライバ13内の中間モジュールに変更を加える。

(もっと読む)

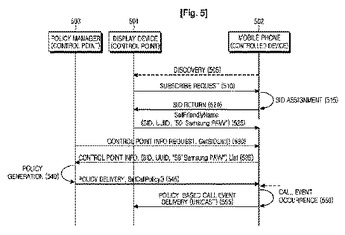

ホームネットワークにおける個人情報保護方法及び装置

本発明は、ホームネットワークにおける個人情報保護方法及び装置を提供する。被制御装置は、制御ポイントから被制御装置のサービスに対する登録要求を受信し、登録要求を承認する。被制御装置は、制御ポイントから前記制御ポイントに関する情報を受信する。被制御装置にイベントが発生する場合、被制御装置は、制御ポイントに関する情報に基づいて設定されるポリシーによって前記制御ポイントにイベント転送を遂行する。  (もっと読む)

(もっと読む)

情報処理端末および管理サーバ

【課題】作業データ等を情報処理端末上に残さない機能を備える情報処理端末において、所定のデータについては、端末のセキュリティを確保したまま例外的に端末上に残すことを課題とする。

【解決手段】情報処理端末1cに、データが情報処理端末1cに接続されたHDD13cに残ることを防止する残留防止機能と、ダウンロードしてHDD13cに残すべき更新ファイルが外部端末91、92に存在する場合に、残留防止機能を停止する制限モード設定部24と、残留防止機能が有効となっていない間に、外部端末91、92との間の通信に必要な接続を許可し、その他の接続を制限する接続制限部33と、残留防止機能が有効となっておらず、且つ接続制限が行われている間、外部端末91、92から更新ファイルを受信するデータ受信部28と、受信された更新ファイルを、HDD13cに記憶させるデータ保存部34と、を備えた。

(もっと読む)

リクエスト処理方法及び計算機システム

【課題】冗長化されたリクエストのセッションが重複する場合であっても有効なセッション管理技術を提案する。

【解決手段】クライアントから送信されたリクエストを処理する複数のアプリケーションサーバと、リクエストを受信し、アプリケーションサーバに送信するプロキシ装置と、リクエストを管理するセッション管理装置とを含む計算機システムで、プロキシ装置は、受信したリクエストを冗長化して各アプリケーションサーバに送信し、各アプリケーションサーバは、リクエストの処理結果をプロキシ装置に送信し、アプリケーションサーバの識別子及びリクエストの識別子を含むセッション情報をセッション管理装置に通知し、プロキシ装置は、クライアントに応答する処理結果を決定し、決定された処理結果を送信したアプリケーションサーバの識別子及びリクエストの識別子をセッション管理装置に通知する。

(もっと読む)

情報処理装置及び管理装置及びプログラム

【課題】ポリシーチェックに用いられるデータを収集し、収集データを送信した後に、収集データに対するポリシーチェックの結果を早期に取得する。

【解決手段】エージェント実行部102が収集データ管理装置200におけるポリシーチェックに用いられるデータを収集し、収集データを収集データ管理装置200に送信するとともに、データ収集が完了したことをエージェント実行部アクセス部101に通知し、エージェント実行部アクセス部101はエージェント実行部102からの通知後直ちに対話型アプリケーション実行管理装置300に対してポリシーチェックの結果を示す監視結果情報の送信を要求し、対話型アプリケーション実行管理装置300は、収集データ管理装置200から監視結果情報を受信し、エージェント実行部アクセス部101からの要求に応答して監視結果情報をエージェント実行部アクセス部101に送信する。

(もっと読む)

情報端末、そのコンピュータウィルス対策プログラム、ナビゲーション装置

【課題】コンピュータウィルスに対するセキュリティーを高める。

【解決手段】ナビゲーション装置100は、ウィルス対処データ提供装置200から受信したウィルス対処データを格納するウィルス対処データ・データベース121と、このウィルス対処データを用いてウィルス対処するウィルス対処部112と、データベース121に格納されているウィルス対処データが対処十分条件を満たすか否かを判断するデータ管理部113と、対処十分条件を満たさない場合に、ウィルス対処が十分な中継装置300を介して情報提供装置400との間の通信を実行させるウィルス対策入出力制御部114と、を備えている。

(もっと読む)

印刷設定プログラム

【課題】 ユーザ数および機能数が多い場合であっても、印刷機能の使用可否の設定における管理者による作業量が比較的少なくて済むようにする。

【解決手段】 プリンタドライバプログラム21は、コンピュータ12を、印刷機能毎に使用可否を判定し、複数の印刷機能のそれぞれに設定されているパスワードのうち、使用禁止の印刷機能について予め設定されているパスワードと同一のパスワードが入力された場合のみ、その印刷機能の使用を一時的に許可するロックマネージャ42、および使用禁止の印刷機能についてロックマネージャ42により使用が一時的に許可されている場合、使用禁止の印刷機能を使用して印刷データを生成する印刷データ生成部44として機能させる。

(もっと読む)

マルチパーティ検証のプラットフォームに基づく信用検証サービスに関する方法およびシステム

【課題】WWW上に多くの悪意あるユーザがおり、多くのデバイスが提供する情報が完全に信頼が置けることはなく、サービスプロバイダがコンシューマに対して配信するサービスが危険に曝されないシステムを提供する。

【解決手段】ネットワークを介してサービスプロバイダにアクセスするクライアントプラットフォームを含み、クライアントプラットフォームは、サービスプロバイダから、プラットフォーム査定および検証の要求を受信する。クライアントプラットフォームは、プラットフォームの情報を集め、査定および検証を行う。クライアントプラットフォームはその後、サービスプロバイダからサービスを受信してもよい。インテグリティマニフェスト比較によりクライアントプラットフォームの状態が良好でない場合、クライアントプラットフォームは、クライアントプラットフォームが危険に曝されてきたことを示す不良通知をサービスプロバイダに送る。

(もっと読む)

デジタル相互作用を管理するシステムおよび方法

デジタル相互作用を管理するシステムは、識別を生成する識別モジュールを含み、この識別は、第1のパーティに関連する固有の識別子と、第2のパーティとの関係に対する複数の提案された条件とを含む。システムは、識別モジュールと通信する関係モジュールも含み、この関係モジュールは、複数の提案された条件を受信、評価し、複数の提案された条件を受理、または拒否する。受理した場合には、この複数の提案された条件に従って、第1のパーティは第2のパーティと通信することが許される。  (もっと読む)

(もっと読む)

制限された認証証明書のオンラインストレージを介したウェブサイト使用の制御

【課題】ユーザが現在使っているコンピュータに無関係にウェブサイトへの該ユーザのアクセスを制御する。

【解決手段】クライアントは、ウェブサイトでアカウントにアクセスするためにネットワークを介してウェブサイト使用法サーバとコミュニケートする。クライアントは、ウェブサイト上のアカウントへのユーザアクセスが認められるかどうかの指示をリクエストする。ウェブサイト使用サーバは、ウェブサイト使用法がウェブサイトと利用者に関連するウェブサイト使用法規定の少なくとも一部に基づいて認められるかどうかを決定する。ウェブサイト使用法サーバは、アカウントへのアクセスが認められることを決定するのに応じて、ウェブサイトに限定された認証証明書を提供する。

(もっと読む)

ファイアウォール負荷分散方法及びファイアウォール負荷分散システム

【課題】ユーザの要望に応じたサービスを提供する。

【解決手段】ファイアウォール群は、ユーザが選択可能なサービスレベルに応じて、高負荷ファイアウォール2、中負荷ファイアウォール3、低負荷ファイアウォール4の3段階の負荷レベルで構成される。また、ユーザが任意に選択したサービスレベルは管理情報1dとして記憶手段1aに格納されている。ユーザからのアクセスが取得されると、サービスレベル判定手段1fは、ユーザの識別情報を抽出し、管理情報1dを検索して、このユーザが選択したサービスレベルを判定する。そして、振り分け手段1gは、判定されたサービスレベルに対応する高負荷ファイアウォール2、中負荷ファイアウォール3、低負荷ファイアウォール4のいずれかに、アクセスを振り分ける。

(もっと読む)

221 - 240 / 725

[ Back to top ]