Fターム[5B285CA32]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | 挙動監視・ログ監視 (1,288)

Fターム[5B285CA32]に分類される特許

61 - 80 / 1,288

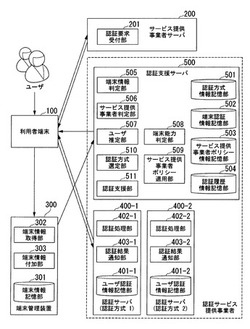

認証支援装置、認証支援方法

【課題】複数の認証方式が利用可能な利用者端末を複数のユーザが利用する場合にも、利用するユーザに応じた認証方式により、効率良く認証を行うことを支援する。

【解決手段】複数の利用者端末と、複数の認証方式のうちいずれかの認証方式により利用者端末の認証処理を行う複数の認証装置とに接続された認証支援装置であって、複数の利用者端末を識別する端末識別情報毎に、利用者端末からの認証要求に応じて認証装置により行われた認証処理における認証方式が対応付けられた履歴情報が記憶されている履歴情報記憶部と、利用者端末から送信される認証要求を受信すると、利用者端末に対応付けられて履歴情報記憶部に記憶されている認証方式を読み出す認証方式選定部と、複数の認証装置のうち、認証方式選定部が読み出した認証方式により利用者端末の認証を行う認証装置に、利用者端末の認証要求を送信する認証要求部と、を備えることを特徴とする。

(もっと読む)

権限管理方法および権限管理プログラム

【課題】ユーザアカウントに設定される権限ごとの有効時間を算出すること。

【解決手段】権限管理装置100は、ユーザアカウントA〜Eのうち権限Zが設定されているユーザアカウントの数と、権限Zが使用された使用回数とを取得する。権限管理装置100は、取得したユーザアカウントの数と権限Zの使用回数とに基づいて、権限Zの使用頻度を表す指標値を算出する。権限管理装置100は、算出した権限Zの使用頻度を表す指標値と、権限Zが使用される平均時間間隔とに基づいて、権限Zの有効時間を算出する。

(もっと読む)

ゲートウェイ装置、情報処理装置、処理方法およびプログラム

【課題】コンピュータから主体的にマルウェアを取得させる仕組みに対する防御手段を提供する。

【解決手段】LAN100と外部ネットワークとの間に設けられるプロキシサーバ20であって、このプロキシサーバ20は、予め定められたタイミングでマルウェアを配信する可能性のあるウェブサイトにアクセスする。これにより、LAN100内のクライアント端末10よりも先にプロキシサーバ20がそのようなウェブサイトにアクセスする。プロキシサーバ20は、ウェブサイトから受信したマルウェアを処理(削除、隔離等)する。そして、この後にLAN100内のクライアント端末10がウェブサイトにアクセスする場合に、ウェブサイトが既にマルウェアを送信したクライアント端末10であるかのように偽装する。

(もっと読む)

クライアントサーバシステム

【課題】 システムにより利用が禁止されている未登録デバイスの利用を抑止すると共に、管理者が承認したデバイスのみ利用可能とさせること。

【解決手段】 サーバと複数のクライアントから成り、

サーバが、クライアントからのデバイス使用申請要求を受け、該当デバイスの使用を承認するか、却下するかを判断する手段と、判断した結果をデバイス制御ポリシーに反映させる手段と、反映後のデバイス制御ポリシーを前記クライアントに送付する手段を備え、前記クライアントが、デバイス接続時に当該デバイスが前記デバイス制御ポリシーに違反するか否かを判定する手段と、接続したデバイスが前記デバイス制御ポリシーに違反する未登録デバイスであった場合に、前記サーバに使用申請を要求するための申請画面を表示する手段と、前記申請画面に入力された申請内容を前記サーバに送信する手段と、前記サーバから申請が承認された場合に、前記未登録デバイスの使用を許可とする手段とを備える。

(もっと読む)

不正利用検知システム

【課題】本発明の目的は、システムを利用するための情報が流出した場合に、システムの不正な利用を早期に検知することである。

【解決手段】不正利用検知システムは、アクセス情報管理部と期間決定部と時間差算出部と不正利用判定部とを備える。アクセス情報管理部は、サーバがアクセスされた時に、ユーザ識別子と、クライアント装置の位置情報と、アクセス時刻とを取得し、対応付けて記憶する。期間決定部は、ユーザ識別子に対応する複数のアクセス時刻の内、最新のアクセス時刻に対応する位置情報と、2番目に新しいアクセス時刻に対応する位置情報とに基づいて判定期間を決定する。時間差算出部は、最新のアクセス時刻と2番目に新しいアクセス時刻との差であるアクセス時間差を算出する。不正利用判定部は、アクセス時間差が判定期間よりも短い場合に、システムが不正利用されたと判定する。

(もっと読む)

携帯端末、認証システムおよび認証方法

【課題】携帯端末がサービス提供装置を認証する際の利便性を高め、かつ、セキュリティ性能を高める。

【解決手段】携帯端末10とサービス提供装置20に同じ利用者キーを登録しておき、携帯端末10がサービス提供装置20へ通話接続すると、サービス提供装置20から携帯端末10へ利用者キーを付与したデータ通信接続要求が送信され、携帯端末10が利用者キーを照合して認証する。そして、認証されたサービス提供装置20が携帯端末10へ処理コマンドを送信して遠隔操作する。

(もっと読む)

情報処理装置、アクセス制御方法、およびアクセス制御用プログラム

【課題】 ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制限を実現すること。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

(もっと読む)

脆弱性判定システム、脆弱性判定方法、および、脆弱性判定プログラム

【課題】計算機およびネットワーク機器を具備するシステムにおいて、ソフトウェアの脆弱性の影響を判定する。

【解決手段】脆弱性判定システム10は、計算機およびネットワーク機器を具備する判定対象システムにおいて、ソフトウェアの脆弱性を判定する。脆弱性判定システム10の影響ソフトウェア抽出部31は、脆弱性情報データベース21、および、計算機のソフトウェアのソフトウェアデータベース24に基づいて、判定対象システムが有するソフトウェアが脆弱性の影響を受けるか否かを判定する。脆弱性判定システム10の直接パス探索部32は、影響ソフトウェア抽出部31によって、判定対象システムが有するソフトウェアが脆弱性の影響を受けると判定された際に、影響を受けるソフトウェアが、外部ネットワークから攻撃可能か否かを判断する。

(もっと読む)

ページ変化判定装置

【課題】 検出すべき変化に注目して迅速な判断をすることのできるログイン判定装置を提供する。

【手段】 対象ページ取得手段2は、IDやパスワードなどを送信してログインの要求を行って対象ページを取得する。階層構造解析手段6は、取得した対象ページの階層構造を解析する。抽出手段8は、記録されている参照階層構造と、対象ページの階層構造とを比較し、異なる部分を特定する。階層構造の異なる部分に対応する対象ページの内容を抽出する。ログイン判断手段10は、対象ページから抽出した内容中に、所定のキーワード(たとえば、ログイン時に表示される「ログイン」などのキーワード)が含まれているかどうかに基づいて、ログイン状況を判断する。

(もっと読む)

接続先制限システム、接続先制限方法

【課題】端末が論理的に直接外部サーバ等に接続することを防止する。

【解決手段】通信管理サーバ11は、キーパケット送信AP21を実行することによって、内部ネットワーク4に対して、キーパケットを間欠的に同報送信する。ローカル端末15(リモート端末16)は、キーパケット受信AP23を実行することによって、内部ネットワーク4に同報送信される情報を受信し、通信管理サーバ11からのキーパケットの受信有無に基づいて、受信フラグを設定する。また、ローカル端末15(リモート端末16)は、接続先制限AP25を実行することによって、受信フラグに基づいて、自らが内部ネットワーク4に物理的に接続されているか否かを判定し、自らが内部ネットワーク4に物理的に接続されていると判定した場合には、論理的な接続要求に対して、接続処理を実行する。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合にはパケット認証成功とする。更に他の種類の認証処理を実行し、それらの認証結果と予め設定された安全指数に応じてセキュリティレベルを判定し、セキュリティレベルに応じて使用可、機能制限付き使用可、或いは使用不可のいずれかの状態に遷移する。

(もっと読む)

記録装置及びその制御方法

【課題】記録装置に対する特定の処理の発行に基づきセキュリティを向上することができる技術を提供する。

【解決手段】データ記憶手段へのアクセス認証に用いる認証情報を記憶する認証情報記憶手段と、上位装置から送信される認証情報を受信する受信手段と、前記受信手段で受信した認証情報と前記認証情報記憶手段で記憶する認証情報とを比較して前記データ記憶手段へのアクセス認証を行う認証手段と、上位装置より送信されたコマンドにかかる順序あるいはタイミングを含む情報であるコマンド傾向を記憶するコマンド傾向記憶手段と、前記上位装置より送信されるコマンドのコマンド傾向が前記コマンド傾向記憶手段により記憶された前記コマンド傾向と類似であるか否かを判断するコマンド傾向判断手段と、前記コマンド傾向判断手段の判断に基づいて前記データ記憶手段により記憶された前記データを実質的に使用不能な状態にする使用不能化手段とを備える記録装置。

(もっと読む)

ユーザ情報管理装置

【課題】外部の認証サイトにおけるユーザ認証の結果にもとづいてユーザ情報を特定する処理における効率性と正確性を両立させる。

【解決手段】ユーザ情報管理装置22は、複数のユーザのそれぞれに関する属性情報を、本装置における各ユーザのIDを示す内部IDと対応づけて保持し、また内部IDと、外部の認証サイト20におけるユーザ認証の結果を示す外部認証情報と、外部認証情報のダイジェスト値とを対応付けて保持する。ユーザ情報管理装置22は、ウェブサーバ10から特定ユーザの属性情報の提供要求を受け付けると、認証サイト20から取得された外部認証情報のダイジェスト値が設定されたレコードを特定し、特定したレコードの中から外部認証情報のオリジナル値が設定されたレコードをさらに特定することにより上記特定ユーザの内部IDを確定する。そして、その内部IDと対応づけられた属性情報をウェブサーバ10へ提供する。

(もっと読む)

端末認証システム、端末認証方法

【課題】自分以外のユーザが周辺にいる環境においてのみ端末を利用可能にする認証システム等を提供する。

【解決手段】被認証端末は、近距離通信によって、認証端末が周辺に存在するか否か、又は、認証ユーザが周辺にいるか否かを示す周辺情報を取得する。そして、被認証端末は、ユーザなどの指示に応じて、所定の情報処理の要求を受け付けると(S301)、認証条件マスタ情報などを参照し、認証条件を満たすか否か判定する(S302)。被認証端末は、認証条件を満たす場合(S302のYes)、所定の情報処理の要求に対する応答処理を実行し(S303)、認証条件を満たさない場合には(S302のNo)、エラー処理を実行する(S304)。エラー処理では、被認証端末は、所定の情報処理の要求に対する応答処理を実行しない。

(もっと読む)

業務情報防護装置および業務情報防護方法、並びにプログラム

【課題】業務情報システムの情報セキュリティを高め、かつ、そのアクセスルールを管理しやすくできるようにした業務情報防護装置を提供する。

【解決手段】登録判定部131Bは、有効な作業申請がなされると、作業を一意に識別するための申請ナンバーを付与する。作業予定情報保持部136は、登録判定部131Bにより正式登録された作業予定情報を保持する。ログ保持部152は、登録判定部131Bで付与された申請ナンバーと、その申請ナンバーに対応する作業申請内容のアクセスログを紐付けて保持する。作業検証部151Bは、ログ保持部152のアクセスログの内容と、そのアクセスログに紐付けられた申請ナンバーに対応する作業予定保持部136の作業予定情報とを比較して、不正アクセスがなされていないかをチェックする。

(もっと読む)

認証システム及び認証方法

【課題】サーバで管理される車両用情報端末の諸機能の利用権限を、通信環境に依存することなく認証することのできる認証システム及び認証方法を提供する。

【解決手段】アカウント管理サーバ100は、アカウント情報Acや認証情報Ps等が各々関連付けられているユーザアカウント管理テーブル110を有し、携帯情報端末200から送信される識別情報の受信に基づいて該当するアカウント情報Ac及び認証情報Psを携帯情報端末200に配信する。車両用情報端末300は、アカウント管理サーバ100との通信不成立時に、ストレージ領域310に記憶されている非常用のゲスト用アカウント情報及びゲスト用認証情報に基づいてゲストアカウントでの認証を行う。そして、ゲストアカウントでの認証成立を条件に、車両用情報端末300の必要最低限の諸機能を利用可能とする。

(もっと読む)

媒体管理システム

【課題】記憶媒体の利用が許可されたものであるか判定して、不許可の記憶媒体の利用を制限し、更に記憶媒体が扱われるPC等の電子機器が使用許可された機器か否か判定して不許可の電子機器については記憶媒体の利用を制限する。

【解決手段】管理サーバは、利用者に固有の利用者IDに対応して利用者にその使用が許可された電子機器の固有の電子機器管理情報を記憶する利用者管理DBと、複数の電子機器のそれぞれに固有の電子機器管理情報に対応して利用可能な記憶媒体の固有識別情報を記憶する機器管理DBを有し、利用者がある電子機器を利用する場合、利用者IDリーダによって読取られた利用者IDについて、利用者管理DBを参照して、利用者が電子機器の使用を許可されているかを判断する処理手段と、利用者が使用しようとする電子機器のICタグリーダで読み取られたICタグ情報について、機器管理DBを参照して、利用者が記憶媒体を電子機器で使用することを許可するか否かを判断する処理手段を有する。

(もっと読む)

フィッシング防止システム、認証装置、フィッシング防止方法、及びプログラム

【課題】インターネット経由で複数サービスを利用する場合の、フィッシング防止と、安価なセキュリティ対策を実現する。

【解決手段】クライアント端末側と、インターネット環境で各種サービスを提供するサービス提供サーバ側と、の両方に設置される認証装置において、該クライアント端末と該サービス提供サーバとの間の相互認証を行うことでフィッシングを防止し、同時に、該クライアント端末と該サービス提供サーバとの間の認証情報の管理、及びアクセスログ管理を行う。このとき、サービス提供サーバ側の認証装置は、クライアント端末側の認証装置から認証要求を受信した際、クライアント端末の認証確認後、相互認証としてトークンを生成して返信し、クライアント端末側の認証装置は、返信されたトークンと、自身が生成したトークンとが一致するか確認し、サービス提供サーバ側のなりすましによるフィッシングを防ぐ。

(もっと読む)

接続制御装置、ネットワーク接続制御システム、ネットワーク接続方法、及び情報処理プログラム

【課題】不正アクセスを防止可能な新しい接続制御装置等を提供する。

【解決手段】通信中継装置を通じてクライアント端末とネットワークとの接続を制御する接続制御装置であって、利用者の利用者IDと、該利用者の管理者の利用者IDとを含む利用者情報が予め登録される管理部と、通信中継装置の識別情報と無線通信可能範囲に位置するクライアント端末の利用者IDとを含むプレゼンス情報を通信中継装置から受信する受信部と、該プレゼンス情報を管理する管理部と、接続要求をしたクライアント端末の利用者IDを含む利用者情報及びプレゼンス情報をそれぞれ取得し、該利用者情報に含まれる管理者の利用者IDを含むプレゼンス情報を更に取得し、各プレゼンス情報に含まれる識別情報が一致するか否かを判定する接続判定処理部とを備える、接続制御装置。

(もっと読む)

通信装置及び通信方法

【課題】 接続態様に応じて効率的に外部ストレージを管理することができなかった。

【解決手段】 第2通信部は管理装置と複数の接続態様で通信を行うことが可能であり、第1通信部は外部装置と通信を行う。上記外部装置から受信した受信データは記憶媒体に記憶され、出力部はこの記憶媒体に記憶された受信データを上記管理装置の指示に応じて出力する。

例えば、第2通信部による管理装置との接続がクローズドな状態とオープンな状態とがあり、これによって記憶媒体へのアクセスのしやすさが変化する。従って、アクセス制御部は上記第2通信部の接続態様に応じて上記記憶媒体のアクセス状態を切り替える。これにより適切な管理をしやすくなる。

(もっと読む)

61 - 80 / 1,288

[ Back to top ]