Fターム[5B285CB52]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証情報の生成・登録 (6,439) | 生成・登録手順 (2,064)

Fターム[5B285CB52]に分類される特許

2,041 - 2,060 / 2,064

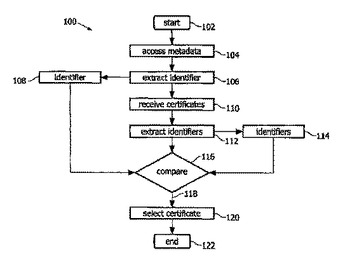

アプリケーションの認証

ディストリビュータに関連付けられたアプリケーションの認証に対して証明書を選択する方法は、前記ディストリビュータの識別子(108)を有するアプリケーションメタデータにアクセスするステップ(104)と、前記識別子を抽出するステップ(106)と、それぞれのディストリビュータの1つ以上の識別子(114)を有する証明書を受信するステップ(110)と、これらの識別子を抽出するステップ(112)と、前記アプリケーションメタデータ及び前記証明書から抽出された前記識別子の比較(116)に基づいて証明書を選択するステップ(120)とを有する。ディストリビュータに対する識別子の関連付けは、証明書が、識別されたディストリビュータにより配信されたアプリケーションを認証するためだけに使用されることができるように管理される。デジタルテレビとの関連で、デジタルビデオ放送(DVB(登録商標))プロジェクトは、前記アプリケーションメタデータ内及び前記証明書の拡張データに含まれるディストリビュータを識別するDVBネットワークIDの使用によりこの管理タスクを実行する。  (もっと読む)

(もっと読む)

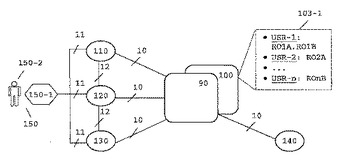

アイデンティティサービスに対するアクセス権を提供する方法及び装置

ユーザのアイデンティティサービスに対するアクセス権を提供する方法、装置及びコンピュータプログラム。ディスカバリサービスDSサーバ(100)は、ユーザが利用可能であるアイデンティティサービス(IDSRV‐A、IDSRV‐B)の参照情報(RO1A、ROnB)をユーザの集合に対して格納する。それら参照情報は、前記アイデンティティサービスを提供するサービスプロバイダSP(120、130)と接続するのに使用可能である。特定のユーザに対してまだ登録されていない特定のアイデンティティサービスの場合、DSサーバは、そのサービスを提供できるSP(140)を選択し、前記アイデンティティサービスの登録に対応する新しいリソースオファリング(RO2X)を格納する。適切なSPを選択するために、DSサーバは、特定のSPにより提供されるアイデンティティサービスに関する情報及びSPがサポートするアイデンティティサービスを使用してSPから動的に更新される内容に関する情報を含むサービス機能記憶領域(103‐2、301)をチェックできる。DSサーバはユーザと接続し、SP基本設定とサービスデータの収集との少なくともいずれかを実行することができる。  (もっと読む)

(もっと読む)

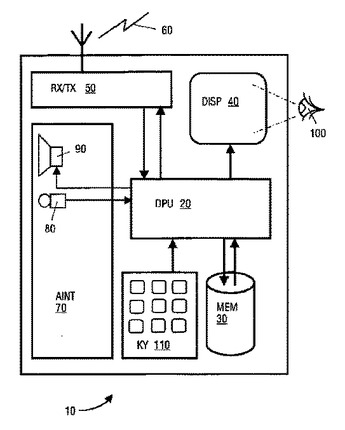

認証装置

検証可能なトランザクション(240)の記録を生成するためのパーソナル通信装置(10)(例えば、携帯電話)が記載されている。トランザクション(240)は情報の交換を含むものである。パーソナル通信装置は、受信コンポーネント、保護コンポーネント、メモリ、および記録コンポーネントを有している。受信コンポーネントは、パーソナル通信装置のユーザ(100)と遠隔にいる人との間のトランザクション、および遠隔にいる人のバイオメトリックデータ(BIOKY)、を受け取ることができる。保護コンポーネントは、バイオメトリックデータを用いて音声会話を保護することができる。記録コンポーネントは、バイオメトリックデータを用いて保護されたトランザクションをメモリ(30)に記録することができる。トランザクションの認証をサポートするよう動作可能なパーソナル通信装置(10)(上記と同様に携帯電話がある)も記載されている。パーソナル通信装置は、メモリ(30)と認証コンポーネントとを有している。認証コンポーネントは、バイオメトリック測定手段(80)により測定されたバイオメトリックデータ(BIOKY)が、音声会話(240)を保護するために使用された以前のバイオメトリックデータ(BIOKY)に対応している場合は、メモリに記憶されている保護されたトランザクションにアクセスできるようにしている。  (もっと読む)

(もっと読む)

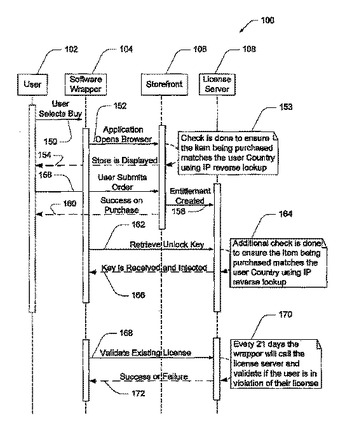

地理的位置に基づくライセンスシステム

ローカルコンピュータで使用するコンピュータソフトウェア・ライセンス管理システムラッパが記述される。ソフトウェアラッパはコンピュータ・ソフトウェア・アプリケーションへの制御されたアクセスを提供するラッパインターフェイスを含んでいる。ソフトウェア・アプリケーションファイルがセキュリティ・ソフトウェアコードによりカプセル化されて、それを非許可アクセスから保護する。ソフトウェアラッパは地理的境界内の使用制限を指定するライセンスポリシーを識別するソフトウェア・ライセンスキーも含んでいる。さらに、ソフトウェアラッパはライセンスポリシーとのコンプライアンスを周期的に確認するライセンス検証機構を含んでいる。ライセンス検証機構はラッパインターフェイスを介してローカルコンピュータ上で動作するもう1つのプロセスがライセンスサーバから受信した有効ライセンス確認信号に応答してアクセスするのを許可する。利用するライセンスサーバおよび地理的境界内にソフトウェア使用制限を有するソフトウェア・ライセンスラッパを売る電子ストアフロントも記述される。  (もっと読む)

(もっと読む)

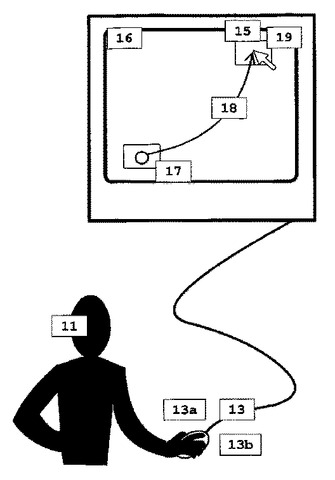

マウス動作識別

【課題】

【解決手段】

マウスデバイスのユーザの認証を容易にするための方法及びシステム。様々な個人が、様々な方法でマウスを操作し、オンスクリーンのイメージ又はその他のソフトウェアプログラムを介して要求されるマウス−クリックを入力する。個人の特徴的な方法でマウスを操作することは、決定され、記憶され、後に検索されて、ユーザの識別を照合することを容易にする。  (もっと読む)

(もっと読む)

セキュアデバイス、端末装置、ゲート機器、機器

カードアプリ機能や装置機能等が発現されるエリアを限定できるICカード等のセキュアデバイスを提供するセキュアデバイス、端末装置、ゲート機器、機器。セキュアデバイス(20)に、ゲート機器(40)に対して認証処理を行う認証アプリ(24)と、端末である携帯電話(10)にインストールする端末アプリ・設定命令(26)や、端末アプリ(27)と、認証アプリ(24)がゲート機器(40)との認証に成功した場合に、ゲート機器(40)から指定された端末アプリを携帯電話(10)にインストールする制御手段であるCPU(23)とを設けている。セキュアデバイス(20)をゲート機器(40)に翳し、正常に通過したエリアでのみ、端末アプリ・設定命令(26)、端末アプリ(27)が携帯電話(10)にインストールされる。ゲート機器(40)のゲートアプリ(43)が特定の領域で機能するアプリを指定するので、ユーザの登録操作等は不要であり、また、端末へのGPS受信機等の装備も必要がない。 (もっと読む)

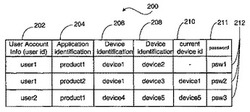

多数の無線通信装置にまたがってユーザベースのアプリケーション許可を与えるためのシステムおよび方法

単一の予約口座で、複数の無線通信装置を持っている予約者によるアプリケーションの起動を提供する無線サービスプロバイダのためのシステムおよび方法。予約者は無線通信装置のうちの任意の1つからアプリケーションにアクセスすることができるが、各予約口座について一度に1つの起動だけが許可される。 (もっと読む)

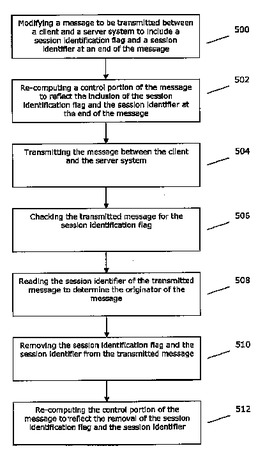

コンピュータトランザクションの発信者が本人であることを立証する方法と装置

クライアントとサーバシステムとの間で送信されるメッセージの発信者を識別する方法が提供される。方法は、クライアントとサーバシステムとの間で送信されるメッセージを、(例えば、メッセージの最後に)セッション識別フラグ及び/又はセッション識別子が含まれるように修正する段階(500)を含む。方法は、メッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが付加されたことを反映させる段階(502)、クライアントとサーバシステムとの間でメッセージを送信する段階(504)、セッション識別フラグについて送信メッセージを調べる段階(506)、送信メッセージのセッション識別子を読取ってメッセージの発信者を判断する段階(508)、セッション識別フラグとセッション識別子とを送信メッセージから除去する段階(510)、及びメッセージの制御部分を再演算してセッション識別フラグとセッション識別子とが除去されたことを反映させる段階(512)の1つ又は複数をオプション的に含む。  (もっと読む)

(もっと読む)

継承セキュリティ属性を使用したセキュアネットワーク上のプロキシ要求を管理するためのシステム及び方法

継承セキュリティ属性を使用してセキュアネットワーク上でプロキシ要求を管理することを目的とする方法、装置、およびシステムである。プロキシ要求がセキュアトンネルのセキュア属性を継承するように、HTTPプロキシトラフィックのようなプロキシトラフィックは、セキュアトンネルを通じて通り抜けられる。セキュア属性は、プロキシがサーバにアクセスすることを可能とするために使用され、それによって、それを通じて通り抜けされたプロキシコネクションへのセキュアトンネルのセキュリティプロパティを拡張することが考えられる。セキュアトンネルサービスは、プロキシ要求をクライアントから受信し、セキュリティ属性を含むようにプロキシ要求を修正する。一実施形態において、セキュリティ属性は、プロキシサービスがもう一つのセキュリティ属性を決定するために使用できることを可能とする識別子である。プロキシサービスは、セキュリティ属性を使用することを可能とされ、前記セキュリティ属性は、クライアントがサーバへアクセスすることを認証するかを決定する。 (もっと読む)

バイオメトリック識別技術の利用に基づいたユーザー認証方法及び関連のアーキテクチャー

本発明は、- 認証するユーザーの第1のバイオメトリック画像から基準バイオメトリックテンプレートを生成するステップ、- 基準バイオメトリックテンプレートを身体的に分離し得る第1と第2の基準バイオメトリックテンプレート部分に分割するステップ、- 第1と第2の基準バイオメトリックテンプレート部分に署名し暗号化するステップ、- 署名し暗号化した第1と第2の基準バイオメトリックテンプレート部分を異なるメモリに記憶するステップを含むバイオメトリック識別技術の使用に基づいたユーザー認証方法に関する。  (もっと読む)

(もっと読む)

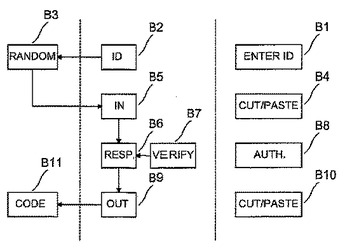

認証コードを復旧する方法

本発明は、ライセンサーによってライセンシーに割り当てられ、インターフェースを介してライセンシーのコンピュータに接続された、アクセス保護されたデータ処理装置(1)に記憶されている認証コードを復旧する方法に関する。ライセンシーのコンピュータには、ライセンスパラメータを含む、認証コードに属するバックアップファイル(2)が保存されている。次の各ステップが実行される。すなわち、バックアップファイル(2)から、ライセンサー(6,7,8)に属するパラメータが読み出される。ライセンスパラメータがライセンサー(6,7,8)へ送信される。受信された前記ライセンスパラメータに対応する認証コードがライセンサー(6,7,8)のところで復旧される。復旧された認証コードがライセンシーのコンピュータへ送り返される。復旧された認証コードが、ライセンシーのコンピュータに接続されているデータ処理装置(5)に保存される。  (もっと読む)

(もっと読む)

コンピュータシステムまたはプログラムへのアクセスを開放するための方法

発明は、コンピュータシステムまたはプログラムへのアクセスを、この目的のためだけのソフトウエアを端末(2)にインストールする必要なしに端末(2)を介してユーザに開放するための方法に関する。ユーザの携帯型データ記憶媒体(1)と端末(2)の間にデータ接続が確立される。ユーザの認証は携帯型データ記憶媒体(1)によって行われる。認証が合格であれば、データ接続を介する送信のためにコンピュータシステムまたはプログラムへのアクセスを開放するためのアクセスコードを携帯型データ記憶媒体(1)によって利用することが可能になる。

(もっと読む)

(もっと読む)

認証システム

機器の認証システムにおいて、通信相手が有効か無効化を判断すために用いられるリストの入手及び更新を強制する。 パーソナルコンピュータ200は、保持しているリストHが古い場合に、最新版のリストH及び最新版のリストDを外部から取得し、取得した最新版のリストHにより、保持しているリストHを更新し、さらに、取得した最新版のリストDにより、保持しているリストDを更新する。 (もっと読む)

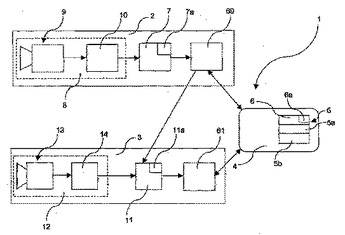

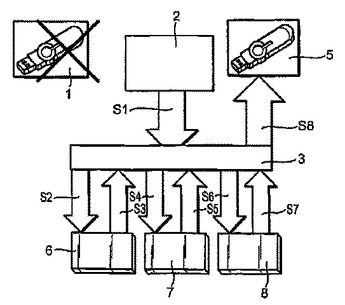

符号化されたデジタルデータを利用可能にする方法及び装置

符号化デジタルデータの望ましくない利用を回避する方法において、認証利用情報がデータシンク装置に利用可能とされ、認証利用情報は、デジタルデータとは別に利用可能とされ、データシンク装置によるデジタルデータの利用を認証するためのものであり、少なくともデジタルデータのさらなる利用性をブロックするブロッキング情報と復号化情報を有し、復号化情報は、デジタルデータと関連付けされ、デジタルデータを復号化するためのものであり、認証利用情報がデータシンク装置に利用可能にされる前、データソース装置に利用可能にされ、本方法では、復号化情報をデータソース装置に利用可能にすることの取り下げが行われる。  (もっと読む)

(もっと読む)

アップロードセキュリティ方式

互いに通信リンクしたユーザとサーバとの間でコンテンツを共有している間はアップロードセキュリティの必要性が生じる。1つの実施形態では、アップロードセキュリティの提供は、ユーザに宛てられたアップロードメッセージを送るモバイルデバイスを識別するサーバを包含する。アップロードセキュリティの提供は更に、ユーザによって予め決定されたオプトインパラメータにアクセスし、送信側のモバイルデバイスのアイデンティティがオプトインパラメータに含まれているかどうかを判定し、含まれている場合にはユーザのアカウントへのアップロードを許可し、それ以外の場合にはアップロードを阻止するサーバを包含する。オプトインパラメータは、ユーザのアカウントにデータをアップロードするためにユーザによって許可されているモバイルデバイスのアイデンティティを含む。1つの実施形態では、通信リンクは、アップロードメッセージが無線キャリアネットワークのアイデンティティに基づいてサーバに達する前にアップロードメッセージのセキュリティスクリーニングの機能を備えた無線キャリアネットワークを含む。 (もっと読む)

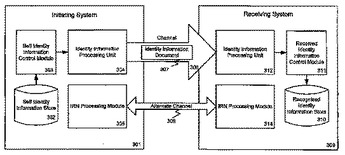

アイデンティティの認識のための方法およびシステム

様々な態様によれば、本発明は、アイデンティティ情報文書に含めるために自己アイデンティティ情報ストアからアイデンティティ情報を選択するステップを含むアイデンティティ情報文書を送信するための方法およびシステムに関する。選択されたアイデンティティ情報を自己アイデンティティ情報ストアから読み取る。選択されたアイデンティティ情報および1つまたは複数のキーを含めるためにアイデンティティ情報文書を生成し、アイデンティティ情報文書に含まれるキーの1つに関連付けられたキーを使用してサインする。次いでアイデンティティ情報文書を受信者に送信する。アイデンティティ情報文書を受信するステップは発信者からサインされたアイデンティティ情報文書を受信するステップを含む。アイデンティティ情報文書におけるアイデンティティ情報が信頼できるかどうかの判定を行う。アイデンティティ情報が信頼できると判定された場合、アイデンティティ情報を認識済みアイデンティティ情報ストアに保存する。アイデンティティ情報が信頼できないと判定された場合、送信者から検索されたアイデンティティ認識番号を、受信済みアイデンティティ情報文書における情報に基づいて受信者が生成したアイデンティティ認識番号と比較する。アイデンティティ認識番号が検証された場合、アイデンティティ情報を認識済みアイデンティティ情報ストアに保存する。

(もっと読む)

(もっと読む)

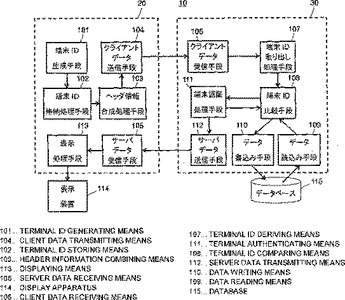

端末認証装置および方法

端末IDによって認証するクライアント・サーバシステムにおいて、旧バージョンと新バージョンとで端末IDの生成方法が変更された場合においても端末機器を正しく認証することができ、netTVや携帯電話、銀行ATMオンラインネットワークなどの認証装置として有用な端末認証装置が提供される。この端末認証装置は、クライアント側から旧バージョンの生成方法で生成した端末IDと新バージョンの生成方法で生成した端末IDの2つをサーバに送信する。こうすることによって、サーバ側でこの2つのIDから旧バージョンのIDフィールドと新バージョンのIDフィールドにより認証し、かつ新バージョンのIDに更新する。  (もっと読む)

(もっと読む)

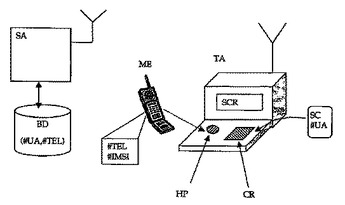

移動無線網とIMSネットワークとの間のデータトラフィックを保護する方法

本発明は、移動無線網(3)とIMSネットワーク(4)との間のデータトラフィックを保護する方法に関する。ここでは、移動加入者(UE)を移動無線網(3)において認証し、該移動無線車(UE)をIMSネットワーク(4)において認証し、IMSネットワーク(4)で認証された移動加入者(UE)の識別子と移動無線網(3)で認証された加入者(UE)の識別子とが一致するか否かを検査する。識別子が一致する場合、肯定確認メッセージをIMSネットワーク(4)から移動加入者(UE)へ送信し、移動加入者(UE)とIMSネットワーク(4)との間のデータ交換を、共通の鍵によって保護される保護プロトコルを介して実施する。該保護プロトコルで使用される鍵は、肯定確認メッセージから導出する。  (もっと読む)

(もっと読む)

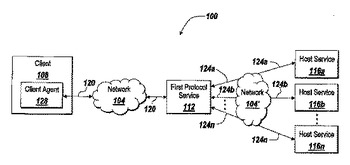

信頼性および持続性のある通信セッションを介したクライアントの自動的な再接続

本発明は、信頼のおける持続的な通信セッションを通じて、クライアントを再接続し、ユーザー認証を提供する方法およびシステムに関する。複数の第2のプロトコルをカプセル化する第1のプロトコルが、ネットワークでの通信に使用される。第1のプロトコルを使用する第1のプロトコルサービスは、クライアントとホストサービス間のセッションの持続性および信頼のおける接続を提供する。クライアントとホストサービス間のネットワーク接続が切断した際には、接続が再確立され、ユーザーは、ユーザーの認証証明を再入力することなく、又は、ホストサービスとのユーザーセッションを再確立することなく、ホストサービスへ再認証される。  (もっと読む)

(もっと読む)

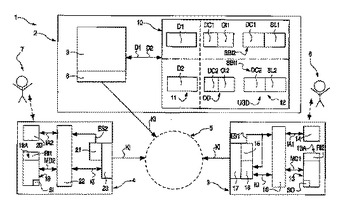

携帯電話と個人カードとの間のマッチング方法

【課題】 本発明の目的は、インタラクティブ機能をローカル化するために、携帯電話又は携帯装置を使用し、所与の電話の番号の所有者であることをローカル装置に対し証明することである。この問題は、携帯装置の識別に関する情報を含む携帯装置と、少なくとも1つのユニーク番号を有する個人識別対象物との間のマッチング方法であって、マッチング端末により実行され、

‐ マッチング端末の読取装置により個人的対象物のユニーク番号を読み取る工程と、 ‐ 携帯装置とマッチングサーバーとの間の最初の通信を初期化する工程と、‐ マッチング端末によりユニークコードを携帯装置に送信する工程と、‐ 携帯装置によりこのユニークコードをマッチングサーバーに送信する工程と、‐ マッチングサーバーにより携帯装置の識別に関する情報を検出し記憶する工程と、‐ 端末によりユニークコード及びユニーク番号をマッチングサーバーに送信する工程と、‐ 個人的対象物のユニーク番号を携帯装置の識別に関する情報と関連付ける工程とを含むマッチング方法により解決される。  (もっと読む)

(もっと読む)

2,041 - 2,060 / 2,064

[ Back to top ]