Fターム[5B285CB84]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行タイミング (3,811) | ネットワーク/サーバ接続時 (2,491)

Fターム[5B285CB84]の下位に属するFターム

ログオン認証 (1,677)

Fターム[5B285CB84]に分類される特許

241 - 260 / 814

接続制御方法、通信システムおよび端末

【課題】1台の端末で機密性を確保しつつ複数のネットワークシステムへの接続を制御する技術を提供する。

【解決手段】シンクライアント100は、接続先装置230を遠隔操作する第1のプログラムの起動中に、接続先装置330を遠隔操作する第2のプログラムの起動を検知し、前記検知した第2のプログラムのウィンドウ名が記憶手段に記憶されている場合に、前記接続先装置230への接続を切断するとともに、表示手段に表示されている前記接続先装置230からの第1の画面情報を前記記憶手段に記憶し、前記記憶手段に記憶されている前記接続先装置330に接続するための接続情報に基づいて前記接続先装置230と接続し、前記記憶手段に記憶されている前記第1の画面情報を前記接続先装置230から送信される第2の画面情報とともに前記表示手段に表示する。

(もっと読む)

ワンタイムパスワードの生成方法、ICカードシステム及びICカード

【課題】接触インターフェースのインフラで利用されるために、ICカードに実装されるOTPアプリケーションを、広く普及している非接触用のリーダライタによって実行させ、ICカードにOTPを生成させるICカードシステムを提供する。

【解決手段】接触インターフェースと非接触インターフェースを備えたICカード10には、接触インターフェースがデフォルトの動作インターフェースである接触アプリケーションを非接触インターフェースで動作させるためのクロスアクセスモジュール103と、接触アプリケーションとしてOTPアプリケーション102が実装され、クライアント20は、非接触インターフェースからICカード10を活性化させた後、ICカード10のクロスアクセスモジュール200を利用して、非接触インターフェースでOTPアプリケーション102を実行させる。

(もっと読む)

ウェブ情報中継方法及び装置

【課題】中継サーバによるマッシュアップサービスにおいて、same origin policyによるセキュリティ及びHTTPSによるセキュリティを両立させる。

【解決手段】中継サーバ102は、クライアント101からのリクエストを受信し、そのリクエストに対応するウェブページを編集する際に、目的サーバ203が有するマッシュアップ対象のページに記述されたURL情報を抽出する。そして、抽出されたURL情報のホスト名のドットを別の文字に置換するとともに、中継サーバのホスト名を付加し、編集後のウェブページをクライアント101へ送信する。

(もっと読む)

通信端末、管理サーバ、通信システム、及び、加入者登録方法

【課題】通信サービスの新規登録時に要する登録手続きを簡易に行える通信端末、管理サーバ、通信システム及び加入者登録方法を提供する。

【解決手段】近距離通信確立部40は、通信回線網L1に加入者登録されていない第2の通信端末6との間で近距離通信L2を確立するための通信確立処理を行い(ステップS19)、端末識別子受信部41は、近距離通信L2の確立後、第2の通信端末6の有する第2の端末識別子を第2の通信端末6から近距離通信L2を介して受信する(ステップS25)。加入者登録要求送信部42は、第1の端末識別子を含む通信回線網L1の加入者登録データD1を管理する管理サーバ2に第2の通信端末6の加入者登録を行うために、第1の端末識別子と端末識別子受信部41により受信された第2の端末識別子とを含む加入者登録要求を、管理サーバ2に送信する(ステップS26)。

(もっと読む)

スパム判定補助装置、スパム判定装置及びコンピュータプログラム

【課題】“ワードサラダ”に対する耐性を向上させたスパム判定を実現する。

【解決手段】一般に利用される単語と差別化可能なおとり単語を生成し(S3)、該おとり単語を含む記事をブログサイトに投稿して通信ネットワーク上で公開させ(S8)、該公開済みのおとり単語と該公開場所の情報とを組にして記録し、該記録に基づいてスパム判定処理を行う。

(もっと読む)

二要素認証システム

【課題】“Replacement”攻撃と“KCI”攻撃に対して安全性を十分に保証できる二要素認証システムを提供する。

【解決手段】二要素認証システムは、ユーザから入力された短い系列とユーザの端末装置およびサーバの認証装置の格納装置に記録されている記録情報の秘密情報を用いて、ユーザの端末装置とサーバの認証装置との間に相互認証しながらセッション鍵を確立する。初期化処理により短い系列に基づいて記録情報を作成してユーザの端末装置およびサーバの認証装置の格納装置に記録し、ユーザの端末装置は短い系列と格納装置に記録した記録情報を用いて、サーバの認証装置は格納装置に記録した記録情報を用いて認証プロトコルを実行する。更に、セッション鍵を生成するたびに秘密値更新器により記録情報を変更する。これにより、安全性を十分に保証できる。

(もっと読む)

情報提供装置および情報提供システム

【課題】ユーザが認証データを入力しないときでも、セキュリティを維持しつつ、認証が必要とされる情報に対するアクセスを可能にする。

【解決手段】情報提供装置100は、所定の認証条件が設定されたページの取得要求をユーザ端末400から受信する。ユーザに対して所定の認証を実施したオペレータの端末を示すオペレータ端末300は、情報提供装置100においてユーザ端末400に対して発行されたセッションIDと、認証の成功を示す情報とを対応づけてタグ情報管理装置200に記憶させる。情報提供装置100は、タグ情報管理装置200を参照して、取得要求されたページの認証条件が充足されるとき、そのページをユーザ端末400に送信する。

(もっと読む)

ワイヤレス広域通信網におけるリモート端末装置のセキュリティシステムとその方法

【課題】ネットワーク接続時にシステム一意識別子とネットワーク識別子を同時に検証し、且つ対応するリモートアクセス権限を生成するワイヤレス広域通信網におけるリモート端末装置のセキュリティシステムとその方法の提供。

【解決手段】本考案はシステム一意識別子とネットワーク識別子に基づいてリモートアクセス権限を提供するワイヤレス広域通信網におけるリモート端末装置のセキュリティシステムとその方法であり、リモート端末装置とネットワークサーバの接続時に、リモート端末装置のネットワーク接続モジュールと基本出入力モジュールがネットワーク識別子とシステム一意識別子を生成し、ネットワークサーバがネットワーク識別子とシステム一意識別子を受信して照合した後、アクセス権限を生成してリモート端末装置の制御モジュールに返し、保存モジュール内のオペレーションシステムにアプリケーションプログラム実行時の権限管理を行わせることを特徴とする。

(もっと読む)

送信者認証情報を公開していない送信サイトを認証する仕組み

【課題】 送信者認証技術は、送信してきた相手が正当な所から発信されたものかを調べる仕組みであり、迷惑メールを判別する、より精度の高い方法と言えるが、いくら受信サイトで送信者認証技術を利用する機能(プログラム)を用意したとしても、送信サイトで送信者認証情報を公開していなければ、利用出来ない技術と言える。これらの送信者認証情報を公開していないサイトにも送信者認証技術により送信者を認証し、迷惑メールの判断に活用しようとするものである。

【解決手段】 本発明は、送信者認証情報を公開していない送信サイトを認証するため、送信者認証情報をローカルなDNSサーバに登録し、この情報により送信者を認証し、迷惑メールの判断に活用する。

(もっと読む)

通信方法、通信システム、認証通信方法、認証通信システム、サーバ装置、プログラム

【課題】第1端末装置の処理を第2端末装置に代行させる。

【解決手段】第1端末装置が第2端末装置による処理を要求するための第1処理要求情報をサーバ装置に対して送信し、サーバ装置が、第1処理要求情報を受信すると判別情報生成部が判別情報を生成し、サーバ装置が、第2端末装置に対して動作部のプログラムを特定するための動作部特定情報と判別情報とを送信し、第2端末装置が、動作部特定情報と判別情報とを受信すると起動部が動作部特定情報から特定される動作部のプログラムを起動させ、第2端末装置の起動した動作部が判別情報をサーバ装置に対して送信し、サーバ装置が、判別情報を受信すると検証部が受信した判別情報と生成した判別情報とが同一か否かを検証し検証の結果が同一であれば判別情報を送信した動作部に対する処理を要求する第2処理要求情報を送信する。

(もっと読む)

受信制限システム、通信制御サーバ、及び受信制限方法

【課題】通信端末が外部から取得しようとする情報を制限する際の作業負担を軽減すること。

【解決手段】WEBサイト構成装置1とユーザ用携帯端末2と通信事業者サーバ3とを含んで構成された受信制限システムであって、通信事業者サーバ3は、ユーザ用携帯端末2が受信制限リストに示されたWEBサイト構成装置1から情報を受信しようとする際に、要求信号をユーザ用携帯端末2から受信する要求受信部31と、当該要求信号を受信した旨を示す受信信号を保護者用携帯端末4に送信する信号送信部35と、保護者用携帯端末4から、当該情報の受信制限の解除可否を示す解除可否信号を受信する解除可否受信部36と、解除可否信号が当該情報の受信制限の解除を指示する場合に当該情報の受信制限を解除するとともに、解除可否信号が当該情報の受信制限を指示する場合に当該情報の受信制限を行う解除制御部37とを備える。

(もっと読む)

認証システム、認証装置、通信設定装置および認証方法

【課題】端末装置4への接続を許可する前の利用者の認証を、当該接続の終了に伴って無効化する。

【解決手段】SSE21は、端末装置4と通信先との接続の許可を要求する接続要求信号をSSC31へ送信する。SSC31は、当該接続要求信号内の端末装置4のIPアドレスが加入者データ蓄積部314に記憶されている場合、端末装置4と通信先との接続を許可するようSSE21へ指示する。また、SSC31は、当該接続の切断を要求する切断要求信号がSSE21から送信されてきた場合、当該接続を禁止するようSSE21に指示する。SSE21は、SSC31からの指示に従って、端末装置4と通信先との接続を許可または禁止に設定する。

(もっと読む)

課金情報管理システムおよび課金情報管理方法

【課題】回線契約者が構内交換機等の施設を設置する必要がなく、また不正利用を防止する。

【解決手段】端末102に端末認証情報112を記憶し、端末102と通信可能な耐タンパ性のセキュアデバイス101に利用者認証情報107を記憶する。端末102と通信可能な管理サーバ104に、端末認証情報112に基づいて端末102を認証するか否かを判断する端末認証手段118と、利用者認証情報107に基づいて利用者を認証するか否かを判断する利用者認証手段120と、端末認証手段118と利用者認証手段120とが認証すると判断したとき、端末102と利用者との課金ポリシに関する情報を含む回線、端末、利用者課金ポリシ128と、利用者の通信履歴情報131とに基づいて、課金情報を生成する課金情報生成手段125とを設ける。

(もっと読む)

認証機能を有するアクセスポイント

【課題】 一回の認証処理に対する無線アクセスポイント1台当たりの認証処理負荷を低減した無線アクセスポイントを提供する。

【解決手段】 無線LANアクセスポイント20−1〜nに無線LAN端末10から認証処理の要求があると、複数の機器に分散した認証機能を順次処理するために、アクセスポイントの認証順序に合わせて振り分ける要求受信処理部204と、部分認証を実施する部分認証処理部202と、次の認証機能に伝える部分認証結果通知部203と,部分認証の結果を集積処理する部分認証結果収集処理部205を搭載させて、無線LANアクセスポイントに分散させた機能毎に認証処理をする。

(もっと読む)

サーバ補助装置とそのプログラム

【課題】更新サーバの処理負荷を軽減して更新処理の効率向上を可能にする。

【解決手段】ユーザ端末TMから補助サーバASVに向け、発信元電話番号及びソフトウエアの現在のバージョン番号をボディ部に挿入したMESSAGEリクエストメッセージをSIPサーバSSVを介して転送する。そして、補助サーバASVにおいて、上記MESSAGEリクエストメッセージに挿入された現在のバージョン番号を、最新バージョン番号格納レジスタ3に記憶されている最新バージョン番号と比較して更新の要否を判定し、更新が必要な場合には上記MESSAGEリクエストメッセージに挿入された発信元電話番号をキーとして更新サーバリスト格納メモリ6を検索することによりユーザ端末の現在位置に対応する更新サーバUSV1のURLを読み出し、この更新サーバUSV1のURLをMESSAGEリクエストメッセージを用いて要求元のユーザ端末TMに通知する。

(もっと読む)

セキュリティポリシー制御システム、セキュリティポリシー制御方法、及びプログラム

【課題】各種セキュリティツールが未導入である端末から導入済端末に対する通信の防御を実施する。

【解決手段】検疫エージェントを導入している通信制御端末装置のセキュリティポリシーを管理しているポリシー管理サーバからセキュリティポリシーを受信する。検疫エージェントは、通信制御端末装置自体に対し、セキュリティポリシーを基にセキュリティチェックを行う。通信制御端末装置がセキュリティチェックで適合と判定された場合、自ネットワーク全体に適合通知情報を出力し、同じくセキュリティチェックで適合と判定されている自ネットワーク上の適合端末から、出力された適合通知情報に対する応答を受信し、応答の送信元である適合端末の識別情報を通信許可端末リストに登録する。検疫エージェントは、通信許可端末リストに識別情報を登録された適合端末に対する通信制限を解除し、他の端末に対する通信制限を行う。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】容易に、かつ確実にアクセスの制限を行うことができるようにする。

【解決手段】PDA(Personal Digital Assistants)11が近接されたとき、パーソナルコンピュータ1のリーダ2は、ICタグ12に記憶されている機器IDを読み出す。パーソナルコンピュータ1は、機器IDを接続許可リストに登録し、そのリストに登録されている機器からのみ、接続を許可する。パーソナルコンピュータ1とPDA11には、有線、または無線により通信する通信部が設けられており、PDA11は、アクセスすることが指示されたとき、その通信部を制御してパーソナルコンピュータ1にアクセスし、機器IDを送信する。パーソナルコンピュータ1は、送信されてきた機器IDが接続許可リストに登録されているか否かを判定し、登録されていると判定した場合、接続を許可する。

(もっと読む)

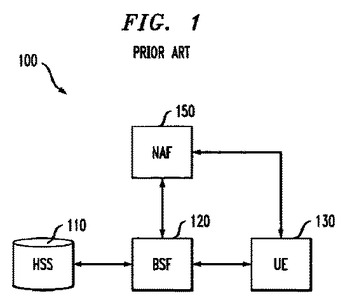

認証および鍵一致(AKA)機構に基づくKerberos対応アプリケーションへの認証されたユーザアクセスのための方法および装置

認証および鍵一致機構に基づくKerberos対応アプリケーションへの認証されたユーザアクセスのための方法および装置が提供される。ユーザは、ユーザと1つまたは複数のサーバを相互に認証するブートストラッププロトコルに基づく認証および鍵一致機構を使用してまず認証され、ユーザが認証されると、ユーザは、セッション鍵の導出できるようになり、ユーザに、チケット交付サーバへの第1のチケットが提供される。第1のチケットは、ユーザの身元を確立し、セッション鍵を含むことができる。ブートストラッププロトコルは、汎用ブートストラップアーキテクチャに基づくことができる。  (もっと読む)

(もっと読む)

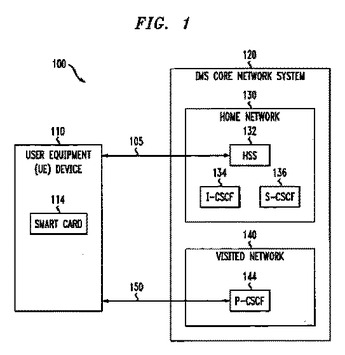

IPベースの電話環境における公開鍵インフラストラクチャ(PKI)を使用した認証およびアイデンティティ管理のための方法および装置

IMSネットワークなどのIPベースの電話環境における公開鍵インフラストラクチャPKIを使用したユーザ認証のための方法および装置が提供される。IPベースの電話ネットワークにアクセスしようと試みているユーザデバイスのユーザは、ユーザデバイスに関連する安全なメモリからユーザの1つまたは複数の秘密鍵を取得し、インテグリティ鍵および暗号鍵を生成し、セッション鍵を使用して、インテグリティ鍵および暗号鍵を暗号化し、IPベースの電話ネットワークの公開鍵によってセッション鍵を暗号化し、認証のために、暗号化されたセッション鍵、暗号化されたインテグリティ鍵および暗号化された暗号鍵をIPベースの電話ネットワークに提供することにより認証されることが可能である。IPベースの電話ネットワークにおいてユーザを認証するためのネットワークベースの方法も提供される。  (もっと読む)

(もっと読む)

証明書発行システム

【課題】証明書発行システムにおいて、証明書に印字された記載内容の確認手段が不十分であるため、システム不具合が発生した場合に、記載内容の誤った証明書が発行されてしまう可能性がある。また、証明書の記載内容誤りが発生した際には、正しい記載内容の証明書を再発行する必要があり、早急な対策が必要である。

【解決手段】誤った記載内容の証明書発行を防止するために、発行直前に証明書に印字された出力イメージと本人確認ICカードのデータを照合する。もし証明書の記載内容に不正が発生した場合には、発行を差し止め、あらかじめ証明書作成時に記録しておいたトレースログを解析することにより、エラー発生原因を推定することができ、早急に的確な対策を行うことができる。

(もっと読む)

241 - 260 / 814

[ Back to top ]