Fターム[5J104AA07]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 証明 (7,443) | エンティティ認証(ユーザ認証・端末認証) (5,179)

Fターム[5J104AA07]に分類される特許

1,921 - 1,940 / 5,179

情報処理システム、情報処理方法、プログラム、及び、記録媒体

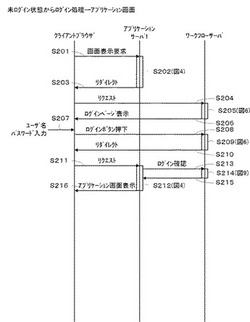

【課題】容易に複数のアプリケーションにおいてシームレスな認証を可能とすること。

【解決手段】アプリサーバ1は、画面要求にSsIDがない場合、ワークフローサーバのURL(戻りURL含む)にリダイレクトさせる。ワークフローサーバは、要求に含まれる戻りURLをログイン画面に埋め込みブラウザへ送る。またログイン処理が成功するとSsIDを生成してワークフローDBに登録する。またブラウザをログイン要求に含まれていた戻りURL(SsID含む)にリダイレクトさせる。アプリサーバ1は画面要求にSsIDがある場合、SsIDの有効性をワークフローサーバに確認する。有効性はワークフローDBに基づいて確認される。有効な場合、アプリサーバ1はSsIDを埋め込んだ画面をブラウザへ送る。またアプリサーバ2への画面遷移要求を受けた場合、ブラウザをアプリケーションサーバ2のURL(SsID含む)にリダイレクトさせる。

(もっと読む)

セキュリティが確保された生体認証モデルを用いるアイデンティティに基づく対称暗号システム

【解決手段】アクセス及びデータ送信の両方のための高度なセキュリティが有効な形で確保される高度なセキュリティが確保された生体認証モデルを用いるアイデンティティに基づく暗号システムを提供する方法、装置、及びコンピュータプログラム製品がここにおいて説明される。生体認証データを生成すること及びシンドロームベクトルとしてセキュリティが確保された状態で格納することの実行により、生体認証データの固有の可変性に対する許容範囲が提供される。更に、前記シンドローム生成アルゴリズム及び前記生体認証データへのアクセス権を取得する可能性がある敵対者によって前記生体認証データが複製されないようにするために、本態様は、前記秘密鍵のセキュリティをより高く維持すること及び前記暗号システムをユーザのアイデンティティに依存させることを提供する。このように、ここにおいて開示される前記システム、装置及びコンピュータプログラム製品は、セキュリティが確保された生体認証方式を用いるエンドユーザのエンド・ツー・エンド認証を提供し、それは、対称的な及び/又は非対称的なアイデンティティに基づく暗号システムを構成する。 (もっと読む)

仮想分散セキュリティシステム

【課題】分散セキュリティシステムを提供すること。

【解決手段】この分散セキュリティシステムは、トランスポートとセキュリティプロトコルに依存せず、さらに暗号技術から独立しているポリシー言語で記述されたセキュリティポリシーを使用する。このセキュリティポリシーは、その言語を使用して表現し、様々なセキュリティコンポーネントを作成し、より高いスケーラビリティと柔軟性を可能にする。基礎となるプロトコルと技術を抽象化することにより、複数の環境およびプラットフォームをサポートする。

(もっと読む)

秘匿認証システム

【課題】高度な秘匿性を確保すると共に演算負荷を軽減してコストを削減する。

【解決手段】被認証装置1において、自装置、またはユーザの正当性を示す認証データに鍵データを乗じる積データなど、認証データ、または鍵データを用いれば逆算してもう一方の鍵データ、または認証データが求められるような形になるように、鍵データと認証データからスクランブルデータを生成すると共に、認証データ、鍵データ、及びスクランブルデータのいずれかを一方向性関数を用いて変換して検証データを求めて、この検証データ及びスクランブルデータを認証装置2に送り、認証装置において、被認証装置から受け取った検証データ及びスクランブルデータと、自装置に蓄積された被認証装置ごとの認証データとに基づいて、被認証装置の正当性を検証する。

(もっと読む)

通信端末装置

【課題】電子キー装置が失われた場合でも、セキュリティに配慮すると共に、ターゲット装置の利用を可能にする。

【解決手段】ターゲット装置3を利用可能な状態に遷移させるための認証処理に必要な鍵情報を電子キー管理サーバ装置2から取得し、この取得した鍵情報をターゲット装置3に送信してドアの解錠などを行う。したがって、いつも使用している電子キー装置100を紛失してしまった場合、通信端末装置1(例えば携帯電話機)を代用とし、鍵情報をダウンロードすることで対処できる。

(もっと読む)

二要素認証システム

【課題】“Replacement”攻撃と“KCI”攻撃に対して安全性を十分に保証できる二要素認証システムを提供する。

【解決手段】二要素認証システムは、ユーザから入力された短い系列とユーザの端末装置およびサーバの認証装置の格納装置に記録されている記録情報の秘密情報を用いて、ユーザの端末装置とサーバの認証装置との間に相互認証しながらセッション鍵を確立する。初期化処理により短い系列に基づいて記録情報を作成してユーザの端末装置およびサーバの認証装置の格納装置に記録し、ユーザの端末装置は短い系列と格納装置に記録した記録情報を用いて、サーバの認証装置は格納装置に記録した記録情報を用いて認証プロトコルを実行する。更に、セッション鍵を生成するたびに秘密値更新器により記録情報を変更する。これにより、安全性を十分に保証できる。

(もっと読む)

電子機器、主制御基板、周辺基板、認証方法および認証プログラム

【課題】高い機密保持能力とともに、主制御基板から被制御部である周辺基板に対する不正制御を防止する機能を備えた電子機器を提供すること。

【解決手段】主制御基板310は、周辺基板320に送信する制御コマンドが所定の制御コマンドである場合、主制御基板310の動作順序を認証するための動作コードと相対時間コードとをそれぞれ生成し、動作コードと相対時間コードとを制御コマンドに付加する。コードが付加された制御コマンドは、周辺基板320に送信される。周辺基板320は、制御コマンドを受信すると、制御コマンドに付加された各コードを用いて主制御基板310の動作順序を認証する。そして、動作コードによる認証と、相対時間コードによる認証との双方が成立した場合に、主制御基板310が正しい制御コマンドを出力していると認証する。

(もっと読む)

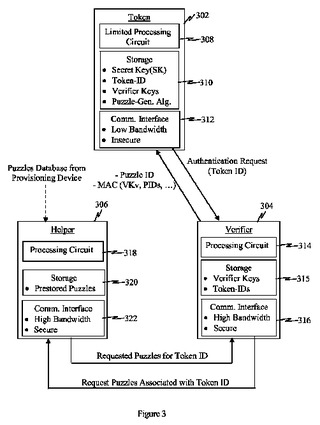

トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー

トークン及びベリファイアが、トークンとベリファイアとの間の認証のためのセキュアな対称鍵に関して同意できるようにするパズルベースのプロトコルを提供する。トークンは、秘密鍵と、1つまたは複数のパズル生成アルゴリズムとを記憶する。ベリファイアは、トークンに関連する複数のパズルを独立して取得し、パズルのうちの少なくとも1つを擬似ランダムに選択し、解いて、パズル秘密及びパズル識別子を取得する。ベリファイアはパズル秘密に基づいて検証鍵を生成する。ベリファイアは、パズル識別子と検証鍵の符号化バージョンとをトークンに送信する。トークンは、そのパズル生成アルゴリズム及びパズル識別子を使用してパズル秘密を再生する。トークンは、トークンが検証鍵を知っていることを示す符号化応答をベリファイアに送信する。トークン及びベリファイアは、事後認証のための対称鍵として検証鍵を使用することができる。  (もっと読む)

(もっと読む)

複合機、複合機の利用制限方法

【課題】ログイン機能を備えた複合機において、ログイン機能を実現するユニットに障害が生じた場合でも、ログイン機能の設定を柔軟に変更して複合機を継続して使用する。

【解決手段】複数の機能を備えた複合機であって、入力ユニットを利用して、前記機能の利用を希望するユーザの認証情報を取得する取得ユニットと、前記取得した認証情報に基づいて前記利用希望ユーザが利用権限を有するか否かを判断し、前記利用希望ユーザが利用権限を有すると判断したことを条件に前記機能を利用可能にする制限ユニットと、前記入力ユニット、前記取得ユニット、及び前記制限ユニットのうち少なくとも1つについて、正常に動作するか否かを判断する判断ユニットと、正常に動作しないと判断されたユニットがある場合に、ユーザによって設定変更モードへの移行操作が行われたことを条件に設定変更モードに移行し、ユーザからの入力に基づいて前記利用制限ユニットに関する設定変更を行う設定変更ユニットと、を備える。

(もっと読む)

通信システム、その制御方法、および、無線通信装置

【課題】 扉の施錠及び開錠を行う場合に、自端末のメールアドレスや電話番号を利用せずに生成した電子鍵を利用することで、手間をかけることなく、セキュリティを維持することができる制御方法、通信システムおよび無線通信装置を提供する。

【解決手段】 無線通信装置と、無線通信装置と無線接続され、無線通信装置から要求された処理を実行する制御装置からなる通信システムでは、無線通信装置は、記憶する複数種のデータに基づいて、電子鍵を生成して送信し、一方、制御装置は、電子鍵を受信して記憶し、電子鍵が、無線通信装置によって生成された電子鍵である場合、処理を実行する。

(もっと読む)

秘匿認証システム

【課題】高度な秘匿性を確保すると共に演算負荷を軽減してコストを削減する。

【解決手段】被認証装置1の正当性を示す認証データが、関数を特定する関数データとこの関数から認証データを特定する規則データとからなる複数の分散データに分散して定められ、複数の分散データの一部を、被認証装置と認証装置2との間で共有させ、被認証装置において、認証装置との間で共有しない分散データに対して第3者による分散データの算出が困難な演算処理を行って検証データを求めて、その検証データを認証装置に送り、認証装置において、自装置に蓄積された被認証装置ごとの認証データ及び分散データと、被認証装置から受け取った検証データとに基づいて、被認証装置の正当性を検証する。

(もっと読む)

情報処理装置用の認証デバイス

【課題】

携帯用認証装置にUSB接続失敗などを防ぐために無線を介した情報機器の提供を行ない、かつ、同タイプ情報機器群より特定機器を使用できるよう構築を行なう。

【解決手段】

PC等の認証に用いるデバイスを、PCと無線通信可能とし、本無線でのデータ送受信により認証を実行する。より具体的には、利用者は携帯用認証装置606を無線化して身につける。構造は無線USB親機603と無線USB子機608の分離型とし親機に接続対象機器を決定させる。特定機器のみに使用許可を与えるため、予め個人認証用電子証明書運用管理サーバ605に情報を搭載し、特定のWEP番号(混線防止用ID)を自動的に作成する設定方法を提供する。

(もっと読む)

画像形成装置及びユーザ認証方法

【課題】保存されている印刷データにパスワードが付加されている場合にセキュリティレベルを確保しつつ、操作時のパスワード入力を省略できるユーザ認証機能を備えた画像形成装置を提供する。

【解決手段】画像形成装置は、画像形成装置で文書の操作がユーザにより行われる際に、画像形成装置にログインしたユーザが文書作成者である場合には、印刷データの操作用パスワードの入力が不要になるような制御を行う。また、操作用パスワード解除ユーザの情報を文書情報として管理することによって、画像形成装置にログインしたユーザが文書作成者でない場合であっても、過去に操作用パスワードを解除したことがあるユーザであれば操作用パスワードの入力が不要になるような制御を行う。

(もっと読む)

移動体の入退場管理方法

【課題】

RFIDを利用した移動体の入退場管理方法において、管理DBへの不正データの登録を防止し、登録データに不正がある場合にはエラーを通知することができる移動体の入退場管理方法を得る。

【解決手段】

RFIDアンテナ11、12とRFIDリーダ21が受信機ステーション31に接続される。受信機ステーション31は取得したRFIDタグ41、42の情報とRFIDタグを読み取ったアンテナ番号によりバスの入退場を判定し、管理DBへの不正データ登録をチェックし、移動体の入退場状況を管理する。この際、移動体の入退場状況だけでなく、運転手の入退場状況を、RFIDタグに格納された情報である設置位置識別情報に基づき、移動体もしくは運転手のいずれかの識別情報を読み取ったかを判断し、これを用いて移動体もしくは運転手の移動状況を管理する。

(もっと読む)

非3GPPアクセスシステムにおけるトラストタイプの取得方法、システムおよび装置

本発明は、非3GPPアクセスシステムのトラストタイプの取得方法を提出し、下記のステップを含む:UEは前記UEにて選択された非3GPPアクセスシステムの基層リンクを設立する;UEは、アクセス認証請求を起こし、前記UEの標識情報および前記非3GPPアクセスシステムの情報を前記非3GPPアクセスシステムを介してAAAサーバに送信する;前記UEは返送されたアクセス認証応答と前記3GPPアクセスシステムのトラストタイプを受信し、ただし前記非3GPPアクセスシステムのトラストタイプは前記AAAサーバにより、前記UEの常識情報、前記非3GPPアクセスシステムの情報および営業者のストラテジに基づいて確定される。本発明は、UEにて実行されるアクセス認証の手順において、AAAサーバにより該非3GPPアクセスシステムのトラストタイプを確定してUEに通知することで、UEが非3GPPアクセスシステムのトラストタイプを受信するようにした。  (もっと読む)

(もっと読む)

機密ファイル管理システム

【課題】配信済みの機密ファイルの利用レベルを変更又は削除し得ると共に、復号化されたファイル本体の二次利用の制限を可能にした機密ファイル管理システムを提供する。

【解決手段】機密ファイル400を管理する管理サーバ200と、ネットワーク300を介して管理サーバ200に接続した状態で機密ファイルを復号化して利用する利用者の端末装置110とを備え、管理サーバ200が、機密ファイルの利用の際に端末装置がアクセスしてきたとき当該機密ファイルに関する利用レベル情報を端末機器に送信する管理部230を備え、端末装置が、機密ファイルを読み込んだとき接続先情報に基づき管理サーバ200から機密ファイルに関する利用レベル情報431を取得しこの利用レベル情報に基づいて機密ファイルの利用を許可して機密ファイルのファイル本体を復号化し機密ファイル及び復号化されたファイル本体の利用レベルを越えた利用を禁止する。

(もっと読む)

端末認証・アクセス認証方法および認証システム

【課題】 IPアドレスを取得していない端末からのアクセスに対する認証を可能とし、不正な端末からのアクセスや正当な端末による不正な場所からのアクセスを防止する。

【解決手段】 事前にユーザ情報として、端末装置のMACアドレス、端末装置が接続される予定の回線のVLAN−ID、端末装置に払い出すIPアドレスをDB機能部に登録し、端末装置がIPアドレスの設定を要求するDHCP要求にMACアドレスを付加して送信し、端末装置を収容する加入者収容サーバがVLAN−IDを管理する機能を有し、加入者収容サーバが受信したDHCP要求に端末装置が接続される回線のVLAN−IDを付加し、MACアドレスおよびVLAN−IDを付加したDHCP要求を受信する認証手段で、そのMACアドレスおよびVLAN−IDがDB機能部に登録したユーザ情報と一致するか否かの認証を行い、認証成立の場合にIPアドレスを端末装置に払い出す。

(もっと読む)

電子機器、キーロック設定方法、キーロック設定プログラムおよびプログラム記録媒体

【課題】キーロックの設定・解除のために複雑な操作や動作が不要であり、かつ、第三者によるキーロックの解除が困難な電子機器を提供する。

【解決手段】複数のキー4のうち、パスワード10として利用者が任意に選択したキーの組合せと入力したパスワードに関するキー情報を確定するための決定キー11として利用者が任意に選択したキーとをメモリ3にあらかじめ登録し、キーロック解除の場合、パスワードに相当するキーの組合せおよび決定キーに相当するキーとして、パスワード10と決定キー11とが入力された場合に限り、キーロック状態を解除する。パスワード10、決定キー11と一致しない入力回数があらかじめ登録した再入力許容回数12以内の場合は、キーロック解除用のパスワード、決定キーの再入力を許容するが、超えた場合は、あらかじめ登録した解除操作禁止時間13が経過するまで、少なくともキーロックの解除を要求する操作の受付を拒否する。

(もっと読む)

人体通信の指紋認証方法

【課題】本発明は、人体接触によりデータを送受信する人体通信の指紋認証方法に関する。

【解決手段】本発明は、指紋認証を利用してデータを送受信する人体通信の指紋認証方法に関するもので、データの重要度、即ち、既設定の保安レベルに従って通信するデータを公開情報、保護情報及び保安情報に分類し、二人の使用者の事前約定に従って公開情報に対しては指紋認証過程なしで送受信し、保護情報に対しては認証された指紋情報と共に保護情報を送受信し、保安情報に対しては夫々の人体通信装置に内装された指紋認証部により現場で採取した指紋と受信した指紋情報を比較して指紋認証を行った後、保安情報を送受信することにより、情報の隠匿性及び保護性を高めることができる。

(もっと読む)

統合認証のためのシステム、方法およびプログラム製品

【課題】統合認証のためのシステム、方法およびプログラム製品を提供する。

【解決手段】第1のコンピュータが、アプリケーションにアクセスするために、第2のコンピュータへリクエストを送信する。それに応答して、第2のコンピュータは、ユーザがアプリケーションに対してまだ認証されていないと判断する。それに応答して、第2のコンピュータは、リクエストを第3のコンピュータへリダイレクトする。それに応答して、第3のコンピュータは、ユーザが第3のコンピュータに対して認証されていると判断する。それに応答して、第3のコンピュータは、アプリケーションに対してユーザ認証を行う。それに応答して、第2のコンピュータは、アプリケーションと、ユーザとの間のセッションのセッション・キーを第3のコンピュータへ返送する。セッションは、第2のコンピュータまたはアプリケーションのスコープを有するが、ドメインのスコープは有しない。第2のアプリケーションに対してユーザが認証されること、およびユーザと、第2のコンピュータまたはアプリケーションとの間のセッションのセッション・キーが、第3のコンピュータによって第2のコンピュータから受信されることに応答して、第3のコンピュータは、ドメインのスコープを備える別のセッション・キーを生成し、ドメイン・スコープ・セッション・キーを、第1のコンピュータへ送信する。第1のコンピュータは、ドメイン・スコープ・セッション・キーとともに、別のリクエストをアプリケーションへ送信する。

(もっと読む)

1,921 - 1,940 / 5,179

[ Back to top ]