Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

21 - 40 / 945

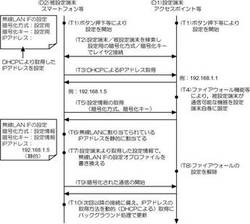

ネットワークにおける暗号化自動設定方法及び暗号化自動設定装置

【課題】レイヤ3を用いて暗号化の自動設定を行うに際して、設定時間の短縮化を図るネットワークにおける暗号化自動設定方法を得る。

【解決手段】ネットワークの暗号化設定における自動設定方法において、ホームネットワークを構成する通信機器である設定端末D1と被設定端末D2との間にレイヤ3を用いた自動設定手順により暗号化設定用の通信路を確立するに際し、設定端末D1は、暗号化設定後に外部ネットワークと接続可能なIPアドレスを被設定端末D2に割り当て、被設定端末D2は、設定端末D1より設定情報を取得後、設定情報を無線LANインタフェースに適用し、暗号化された通信を開始する際も前記IPアドレスを使用する。

(もっと読む)

認証システム、認証装置、認証局、認証方法、及びプログラム

【課題】証明書失効リストの発行タイミング及び取得タイミングに依存することなく、電子証明書の有効性判断を行い得る、認証システム、認証装置、認証局、認証方法、及びプログラムを提供する。

【解決手段】認証システム5は、電子証明書に対して認証を行う認証装置1と、電子証明書を発行する認証局2とを備える。認証局2は、失効予定にある電子証明書を特定する証明書失効予定リストと、失効された電子証明書を特定する証明書失効リストとを作成する。認証装置1は、電子証明書が、証明書失効リスト及び証明書失効予定リストのいずれに含まれるかを判定し、証明書失効リストに含まれる場合は、失効の旨を端末装置3に通知し、証明書失効予定リストに含まれている場合は、失効予定日時が経過しているかを判定する。認証装置1は、経過していない場合は失効の予定を端末装置3に通知し、経過している場合は失効予定日の経過を端末装置3に通知する。

(もっと読む)

有料コンテンツ利用システム、有料コンテンツ利用システム制御方法およびその制御用プログラム

【課題】ネットワークに負荷をかけること無く大容量の有料コンテンツを配信する。

【解決手段】鍵情報によって復号可能な暗号化処理されたコンテンツを放送波に変換して放送局50が広域に送信し、この放送波をチューナ部13が受信して復調し、利用するコンテンツ情報と車両情報と課金対象者情報とをDSRCによって基地局30に送信し、この課金対象者情報に基づいて課金処理部34が課金処理を行い、車両情報に基づいて認証キー生成部32が鍵情報を暗号化し、暗号化された鍵情報をDSRCによってDSRC車載器20に送信し、DSRC車載器20はコンテンツ処理装置10に転送し、認証キー処理部11が暗号化された鍵情報を車両情報に基づいて復号し、チューナ部13で復調した暗号化されたコンテンツを鍵情報に基づいて暗号解読手段15が復号し、復号したコンテンツをコンテンツ処理部16が課金対象者用に利用可能に処理する。

(もっと読む)

認証システム、端末装置、認証サーバ、およびプログラム

【課題】認証情報を保管するためのハードウェアを端末装置に追加することなく、なり済ましによる攻撃の発生を低減する。

【解決手段】クライアント1は、認証情報とデバイスIDとを含む第1の認証要求を送信し、認証トークンを受信する。また、クライアント1は、デバイスIDを共通鍵Aで暗号化したデバイス識別情報を生成し、認証トークンとデバイス識別情報とを含む第2の認証要求を送信する。サーバ2は、受信した第1の認証要求に含まれる認証情報とデバイスIDとを共通鍵Bで暗号化することにより認証トークンを生成する。また、サーバ2は、受信した第2の認証要求に含まれる認証トークンを共通鍵Bで復号して認証情報およびデバイスIDを取得し、第2の認証要求に含まれるデバイス識別情報を共通鍵Aで復号してデバイスIDを取得し、これらのデバイスIDを比較する処理を含む認証処理を行う。

(もっと読む)

クライアント・プラットフォーム上のコンテンツを保護する方法

【課題】受信側コンピュータ・システム上のマルウェアからコンテンツが保護されることを確実にするクライアント・セキュリティ管理レイヤ及びコンテンツ・プレイヤを提供する旨の命令を備えた方法、コンピュータ・システム、及びコンピュータ読み取り可能な媒体。

【解決手段】クライアント・セキュリティ管理レイヤは、コンピュータ・システムのプロセッサ上で実行する、コンテンツ・プレイヤなどの構成部分に代わってコンピュータ・システムのメモリの保護部分に対するアクセスを制御する。クライアント・セキュリティ管理レイヤは、上記構成部分から暗号化コンテンツ鍵を受け取り、構成部分のインテグリティを確認し、暗号化コンテンツ鍵を復号して復号コンテンツ鍵を供給し、構成部分のインテグリティの確認に応じて復号コンテンツ鍵をメモリの保護部分に入れる。他の実施例を明細書及び特許請求の範囲に記載している。

(もっと読む)

情報通信システム、情報処理方法、ノード装置及びプログラム

【課題】 管理装置の投稿処理の集中を避けるとともに、インターネットに公開するのには不適切なコンテンツが投稿されることを制限することである。

【課題を解決するための手段】

メタ情報ファイルを送信したノード装置の電子署名により、センターサーバSVは認証処理を実行する。認証処理は、メタ情報ファイルの送信元のノード装置が正規な装置であるかを判定する処理である。センターサーバSVは、正規な装置であると認証すると、受信したメタ情報ファイルと、メタ情報ファイルに付与されたコンテンツIDとを対応付けて記憶する。そして、センターサーバSVは、電子署名付きのメタ情報ファイルを、メタ情報ファイルの送信元のノード装置T3−1へ送信する。ノード装置T3−1は電子署名付きのメタ情報ファイルを受信すると、受信したメタ情報ファイルをオーバーレイネットワークOLで送受信可能なように公開する。

(もっと読む)

鍵管理装置及び暗号処理システム及びコンピュータプログラム及び鍵管理方法

【課題】暗号処理に使用する鍵の漏洩を防ぐとともに、鍵の更新を容易にする。

【解決手段】鍵・パスワード生成管理装置100は、業務アプリケーション装置500の利用する鍵の生成および管理用のパスワード情報を作成する。キーストア装置200は、パスワードにより保持する鍵情報へのアクセス制御を行う。パスワードストア装置300は、パスワードにより保持するパスワード情報へのアクセス制御を行う。鍵・パスワード生成管理装置100は、管理者・開発者にも入手が困難な業務アプリケーション装置500の呼び出し情報(コールスタック等)と管理者の入力するパスワード情報からキーストアパスワードを作成する。鍵・パスワード生成管理装置100は、作成した鍵情報からパスワードストアパスワードを作成する。

(もっと読む)

存在証明システム、存在証明方法およびプログラム

【課題】2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

【解決手段】複数のユーザ端末と仲介者端末とからなる存在証明システムであって、複数のユーザ端末をグループ化して、仲介者端末が複数のユーザ端末の存在証明を行う。すなわち、2つ以上の携帯電話が同じ時刻に同じ場所に存在したことを安全に第三者に証明する。

(もっと読む)

ネットワークシステム、プログラムセット配信サーバ、プログラムセット配信方法、配信サーバの制御方法およびコンピュータプログラム

【課題】新暗号化方式方式に対応していない画像形成装置が新暗号化方式で暗号化されている更新対象のプログラムセットを復号・更新できるようにするネットワークシステムを提供する。

【解決手段】配信管理サーバ102が、画像形成装置101が要求する要求ファームの暗号化方式に画像形成装置101が対応済みかを判断し、画像形成装置101が上記暗号化方式に対応済みでない場合に、第2の通信経路よりセキュリティレベルの高い第1の通信経路を確立する。そして、ファームウェア提供サーバ103が、画像形成装置101に対して、画像形成装置101が上記暗号化方式に対応するために適用する復号モジュールを第1の通信経路により配信し、要求ファームを第2の通信経路により配信する。

(もっと読む)

メールシステム、メール配信方法およびメール配信プログラム

【課題】簡易な方式でメーリングリストを用いて送信したデータの追跡が可能なメールシステムを提供する。

【解決手段】(1)原稿に対するスキャンと、メーリングリスト(ML)の宛先データの指定が実行される。(2)メーリングリスト(ML)の宛先データがメールサーバ4に問い合わせられる。(3)メーリングリスト(ML)の宛先データを取得する。(4)公開鍵サーバ6に個別宛先データ毎に登録された公開鍵データを問い合わせる。(5)公開鍵サーバ6から個別宛先データ毎の公開鍵データを取得する。(6)公開鍵データで個別宛先データ毎にスキャンした画像データを暗号化する。(7)暗号化ファイルデータは、個別宛先データに従ってメールサーバ8にメール送信される。

(もっと読む)

スクランブル放送送出装置及びスクランブル放送送出方法

【課題】簡易な構成で有料放送と著作権保護のスクランブル処理を行うこと。

【解決手段】本実施形態に係るスクランブル放送送出装置は、第1番組と第2番組とを切り替える切替制御に従って、前記第1番組又は前記第2番組を保護するためのスクランブル鍵を格納した情報を送出すると共に、前記スクランブル鍵でスクランブル制御を行うECM送出装置11と、前記スクランブル制御に従って、前記情報が多重化されたコンテンツに対して前記スクランブル鍵を用いてスクランブル処理を行うスクランブラ13とを具備する。

(もっと読む)

時系列データのプライバシー保護アグリゲーション

【課題】ユーザのプライバシーを漏洩することなく、アグリゲータにユーザのデータを集め、プライベートストリームアグリゲーション(PSA)システムを構築する。

【解決手段】システムは、ユーザの組におけるローカルユーザのための秘密鍵を判定することによって開始する。ここでは、ユーザの組及びアグリゲータ104と関連付けられた秘密鍵の合計はゼロである。システムはまた、ローカルユーザと関連付けられたデータ値の組を選択する。そして、システムは、暗号化データ値の組を生成するように、一部において秘密鍵に基づいて個々のデータ値を暗号化し、ユーザの組と関連付けられた個々のデータ値を復号することなく、アグリゲート値を復号し、ユーザの組と情報授受する。システムはまた、アグリゲータ104に対して暗号化データ値の組を送信する。

(もっと読む)

画像形成装置、情報処理システムと、その処理方法およびプログラム

【課題】 ユーザに一時的に付与される認証を得るための記憶媒体で認証を得ることを可能にする仕組みを提供する。

【解決手段】 複合機300に認証サーバ200が接続された画像形成システムにおいて、ユーザに一時的に付与されるICカードについて、認証サーバ200のユーザ情報管理部252がICカードの識別情報を登録する。既にユーザ情報管理部252に当該一時的に付与されるICカードが登録されている場合、それを削除してから登録する。複合機300のテンポラリカード番号管理部354は、一時的に付与されるICカードの識別情報リストを管理する。認証サーバ200の使用制限管理部253は、通常のICカードおよび一時的に付与されるICカードの使用制限を管理し、通常のICカードおよび一時的に付与されるICカードで異なる使用制限を付与する。

(もっと読む)

復号システム、鍵装置、復号方法、及びプログラム

【課題】端末装置に対する制御を行うことなく、端末装置が暗号文の復号結果を閲覧する権限を無効化する。

【解決手段】何れかの端末装置11−uに対応する登録許可情報を鍵装置12の登録許可情報記憶部121に格納しておく。鍵装置12に暗号文と端末情報とが入力されると、鍵装置12は当該端末情報が登録許可情報記憶部121に格納された何れかの登録許可情報に対応するかを判定する。端末情報が登録許可情報記憶部121に格納された何れかの登録許可情報に対応する場合、鍵装置12は暗号文の復号結果に対応する応答情報を出力する。応答情報は端末装置11−uに送られ、端末装置11−uは応答情報から復号結果を得る。

(もっと読む)

プロキシ再暗号化システム、鍵生成装置、再暗号化装置、プロキシ再暗号化方法、プログラム

【課題】安全性を確保しながら、使い捨て署名を用いず、システムパラメータや暗号文のサイズが小さい方式を提供する。

【解決手段】本発明のプロキシ再暗号化システムは、送信装置、N個の受信装置、再暗号化装置、鍵生成手段を有する。送信装置は暗号化部を、受信装置は復号部を、鍵生成手段は再暗号化鍵生成部を、再暗号化装置は再暗号化部を備える。秘密鍵をskn=xn、公開鍵をpkn=g^sknとする。暗号化部は、C1=pknr,C2=hr,C3=e(g,g1)r・M,t=H(C2,C3),C4=(utvsd)r,C5=sを計算し、暗号文Cとする。復号部は、平文M=C3/(e(C1,g1)^(1/skn))を求める。再暗号化鍵生成部は、再暗号化鍵rkm/n=skm/sknを生成する。再暗号化部は、Cm1=C1^rkm/nとし、暗号文Cm=(Cm1,C2,Cn3,C4,C5)とする。

(もっと読む)

通過制御装置、通過制御方法、及び通過制御プログラム

【課題】暗号化された通信において、キャリア網に悪影響を与えるような通信を適正に検知及び遮断する。

【解決手段】端末と、端末と暗号化通信を行うプロキシサーバと、暗号化通信において用いられる暗号鍵を生成し、プロキシサーバと暗号化しない非暗号化通信を行う鍵生成装置とを含むネットワークシステムにおいて、端末とプロキシサーバとの間の暗号化通信の通過可否を判定する通過制御装置は、端末とプロキシサーバとの暗号化通信データを取得する第1の取得部と、プロキシサーバと鍵生成装置との非暗号化通信データを取得する第2の取得部と、第2の取得部によって取得された非暗号化通信データから、鍵生成装置によって生成された暗号鍵を取得する暗号鍵取得部と、暗号鍵取得部によって取得された暗号鍵を用いて、第1の取得部によって取得された暗号化通信データを復号する復号化部と、を備える。

(もっと読む)

認証方法、管理装置及び認証システム

【課題】モバイルコンピュータ等、使用場所が移動される装置におけるセキュリティ性を向上可能な認証方法の提供。

【解決手段】本体装置1が、自己の識別情報と位置情報とを管理装置3に送信する位置情報送信ステップと、管理装置3が、本体装置1の識別情報に対応付けて記憶しているエリア情報で示されるエリア内に、本体装置1が存在するか否かを判定し、存在すると判定すれば、ログイン装置7の認証情報を本体装置1に送信し、存在しないと判定すれば送信しないエリア認証ステップと、ログイン装置7が、自己の認証情報を近距離無線通信により本体装置1に送信する認証情報送信ステップと、本体装置1が、管理装置3から受信した認証情報と、ログイン装置7から受信した認証情報とを照合することにより認証を行うログイン装置認証ステップと、を含む認証方法。

(もっと読む)

認定情報検証装置及び認定情報検証プログラム並びに認定情報検証システム及び認定情報検証方法

【課題】サービスを提供する被認定装置が認定装置に直接認証依頼をするというシステムを構築しなくとも、認証を実現することを可能とする。

【解決手段】検証装置が、ユーザからのサービス要求を受け付けた被認定装置から、認定の検証依頼を受け付ける。被認定装置に対して被認定装置が保持している認定情報を問い合わせ、当該問い合わせに応じて返信されてきた認定情報を取得する。取得した認定情報を認定装置に対して送信し、当該送信した認定情報が当該送信先の認定装置の認定した認定情報であるか否かについての検証を要求する。検証の結果を認定装置から受け取り、当該受け取った検証の結果をユーザに対して提示する。ユーザからのサービス要求には当該ユーザの認証のために用いる情報は含まれていない。

(もっと読む)

端末ユーザ識別情報モジュールを接続した通信端末を保護する方法

【課題】通信端末のユーザを識別するために用いるモジュール(5)を接続した通信端末(4)の保護方法を提供すること。

【解決手段】本発明の方法は,データ照合かぎを有する第1プログラムを識別情報モジュールにセキュアにロードするステップ(10,11)と,第1プログラムと連動する第2プログラムを通信端末上にセキュアにロードするステップ(12)と,第1プログラムのデータ照合かぎに対応するデータ照合かぎを第2プログラムに送信する送信ステップ(13)と,送信されたデータ照合かぎを通信端末のセキュアな記憶領域に記憶させるステップと,第2プログラムがデータ照合かぎを有効に保有することを検証した(ステップ15,16)ときに限り,第2プログラムからの要求(ステップ14)に対する各応答を第1プログラムから送信するステップ(17)と,を有する。

(もっと読む)

クラウドサービス間の信頼関係構築方法及びシステム

【課題】クラウドコンピューティングの特性を残したまま、信頼できる認証サービスの提供を可能とする等、クラウドサービス間の信頼関係を構築できる技術を提供する。

【解決手段】本方法は、クラウドサービス間(S1,S2等)で、各自の信頼性を証明するためのチケット(T1等)を用いて、一方が他方の信頼性を確認・検証する処理手順を含む。IaaSサービス(IS)上、サービス(S1等)を実現するサーバのインスタンス(E)と、パートナー契約したサービスの情報を互いに交換して管理するクラウド連携サーバ(CS)とが設けられる。インスタンス(E)は、チケット添付モジュール、チケット確認モジュールを有する。クラウド連携サーバ(CS)は、チケット検証モジュール、チケット検証連携モジュール、及び各情報のリポジトリを有する。

(もっと読む)

21 - 40 / 945

[ Back to top ]