Fターム[5J104EA08]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の漏曳又は不正使用の防止 (1,526)

Fターム[5J104EA08]の下位に属するFターム

消去・使用不可能化によるもの (109)

機密保護用情報の改竄防止 (57)

Fターム[5J104EA08]に分類される特許

1,281 - 1,300 / 1,360

電子情報の配信を制御するためのシステムおよび方法

【解決手段】 電子文書へのアクセスを管理する方法であって、前記文書は、文書ビューアで表示される場合にのみ、当該文書に埋め込まれたアクセスポリシーの条件が満たされた時点で受信者による表示が可能となるものであり、前記受信者が前記文書ビューアで前記文書を表示するために前記文書を開く工程と、前記文書が開かれた時点で、当該文書内の前記コードスクリプトを実行して当該文書の選択されたページの表示を一部被覆する工程と、前記受信者が前記文書の読み取りを試行した時点で、前記ビューアが認証サーバーと通信して前記受信者を認証する工程と、前記受信者の認証を受信した時点で、前記ビューアが前記選択されたページを被覆解除する工程とを有する。 (もっと読む)

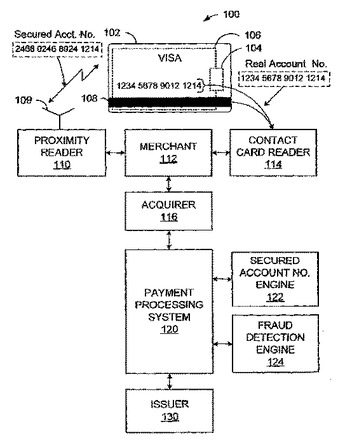

近接デバイスにおける安全なアカウントナンバーのためのシステムおよび方法

ポータブル近接消費者デバイスと関連する近接タイプのワイヤレス金融取引を処理するために、安全なアカウントナンバーを使用する方法およびシステムが開示される。一実施形態において、方法は、コンタクトレススマートカードなどのポータブル近接消費者デバイスからの安全なアカウントナンバーと共に、近接タイプのワイヤレス金融取引要求を受信することと、安全なアカウントナンバーをユーザの本当のアカウントナンバーに変換することと、ユーザの本当のアカウントナンバーと共に金融取引要求を、ユーザの本当のアカウントナンバーのイシュアに、許可および処理のために送信することとを含む。  (もっと読む)

(もっと読む)

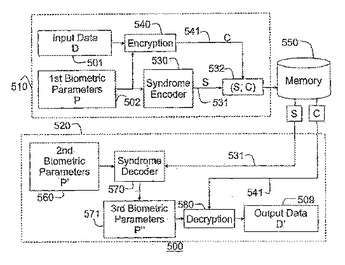

コンピュータ可読媒体にデータを記憶するためにコンピュータで実施される方法

第1のバイオメトリックパラメータがユーザから取得される。入力データがバイオメトリックパラメータに従って暗号化されて、暗号文を保護する。バイオメトリックパラメータは、シンドローム符号化器を使用して符号化され、シンドローム符号を生成する。暗号文およびシンドローム符号は、互いに関連付けられ、同じユーザしか暗号文を復号化できないようにコンピュータ可読媒体に記憶される。  (もっと読む)

(もっと読む)

方向性を有する署名ワークフロー

文書のための方向性を有する署名ワークフローに関する技法が記載される。一例では、プロセスは、発行ユーザが文書の本体部をコンテンツでポピュレート可能にする。このプロセスはまた、発行ユーザが文書の関連付けられるデジタル署名定義部を、少なくとも1つの要求される消費ユーザの名前、及び、要求される消費ユーザのデジタル署名に関連付けられる少なくとも1つの条件でポピュレートすることを許可する。 (もっと読む)

マルチメディア・コンテント配信のための効率的鍵階層構造

デジタル著作権管理(DRM)システムは、マルチメディア・コンテントの安全な配信に影響する様々な異なる暗号作成技術の効率的使用を可能にする鍵の暗号化と逆暗号化との軽量レイヤ化を提供する。適合する秘密鍵によってのみ逆暗号化されることが出来る情報を暗号化するために公開鍵が使用される非対称暗号方式が、該DRMシステムによって使用されて対称鍵を安全に配送する。  (もっと読む)

(もっと読む)

セキュリティを提供するためのプログラムの解析および補完のための装置および方法

コンピュータ読み出し可能格納媒体は、プログラム命令の自動解析を行うための実行可能命令を有する。自動解析は、インジェクション脆弱性の自動解析、潜在的な反復的な攻撃の自動解析、機密情報の自動解析、特定のHTTP属性の自動解析から選択される、少なくとも2つの解析を含む。保護命令は、プログラム命令に挿入される。保護命令は、プログラム命令の実行中に、攻撃を検出して応答するために利用される。 (もっと読む)

基本ストリーム・コンテンツの保護

基本ストリーム・メディア・コンテンツの保護が記述される。1つの態様において、基本ストリーム・メディア・コンテンツ内のデータ・セグメントが識別される。各データ・セグメントは単一のビデオ又はオーディオ・フレームを含む。ペイロード・パケットを保護するための暗号化境界が、データ・セグメント境界に対応するよう選択される。次いで、基本ストリーム・メディア・コンテンツが、選択された暗号化境界を用いて保護される。  (もっと読む)

(もっと読む)

高速ルータ探索におけるルーティングアドバタイズメント認証

アクセスポイントを通してアクセスルータから受信されるアドバタイズメントメッセージを認証する方法及び移動ノードが提供される。アドバタイズメントメッセージは、アクセスルータ保管のノンス値対応のハッシュ化ノンス値及びノンスインデックスを含む。アクセスポイントからアドバタイズメントメッセージを受信すると、移動ノードはアドバタイズメントの情報を使用して、アクセスポイント及びアクセスルータとのセッションをもつため、IPアドレス構成処理を開始する。並行して、アクセスポイント/移動ノードはノンスインデックスを直接アクセスルータへ送信する。アクセスルータは、移動ノードへ送信されたノンス値で応じる。移動ノードはアクセスルータからのノンス値をハッシュ化し、この結果とハッシュ化ノンス値とを比較する。一致する場合、アドバタイズメントは認証され、アドバタイズメントにより構成されたIPアドレスは移動ノードに保持される。 (もっと読む)

暗号クレデンシャルをICカードに格納するICカードシステム、暗号クレデンシャル格納方法、および、ICカード

【課題】ICカードを利用するエンドユーザでICカードに暗号クレデンシャルを書き込むときであっても、ユーザに渡ったクレデンシャルファイルとパスフレーズとが漏洩する事を防止することのできるICカードシステムを提供する。

【解決手段】ICカードに暗号クレデンシャルを格納するときは、コンピュータからICカードにクレデンシャルファイルが送信され、ICカードの内部で、予め記憶されたパスフレーズに基づいてクレデンシャルファイルはデコードされ、クレデンシャルファイルをデコードして得られる暗号クレデンシャルがICカードのメモリに書き込まれる。クレデンシャルファイルをデコードするときに必要となるパスフレーズは、ICカードに記憶されているため、ユーザに渡ったクレデンシャルファイルとパスフレーズとが漏洩し、暗号クレデンシャルが悪用される危険性は減る。

(もっと読む)

エレメンタリストリームコンテンツの保護

エレメンタリストリームメディアコンテンツを保護することが説明される。一態様では、エレメンタリストリームコンテンツのメディアアクセスユニット(MAU)が識別される。それぞれのMAUは、単一のビデオまたはオーディオフレームを表す1つまたは複数のデータセグメントを含む。暗号境界は、MAU毎に選択される。暗号境界は、それぞれのMAUに関連付けられている1つまたは複数のデータセグメントに基づく。それぞれのMAUの一部が、対応する暗号境界に基づいて暗号化される。それぞれのMAUは、MAUペイロードフォーマットにマッピングされる。MAUペイロードフォーマットにより、メディアコンシューマは、どの異なるエレメンタリストリームとも無関係にエレメンタリストリームコンテンツに関連付けられているそれぞれのエレメンタリストリームを処理することができる。MAUペイロードフォーマットでも、メディアコンシューマは、他のどのMAUとも無関係にエレメンタリストリーム内のそれぞれのMAUを処理することができる。 (もっと読む)

ピクセルを用いたデータの暗号化及び解読方法

本発明は、各種オンライン及びオフライン上の印刷物の偽・変造を防ぐためのデータの暗号化及び解読方法に関し、より詳しくは、暗号化しようとするグラフィック(イメージ)またはテキスト(文字、数字、図形等)を微細なピクセルの基本単位に細分化し、細分化されたピクセルの陰影、カラー、及びサイズにおいて、一定の特性値を持つピクセルを基準ピクセルに定義した後、上記基準ピクセルに対し、各々異なる特性値を持つ非基準ピクセルを定義し、非基準ピクセルに所定のデータ値を与えて、上記非基準ピクセルと上記細分化された基準ピクセルを一部一対一に対応置換することで、暗号化しようとする原本ファイルの状態変更無しで、希望する情報データの挿入が可能であるようにするピクセルを用いたデータの暗号化及び解読方法に関する。

このために、データの暗号化方法において、前処理過程と暗号化過程とに大別して構成され、かつ、上記前処理過程は、ピクセルのグループ化ステップ、アドレス値の指定及びグループ化ステップ、及びデータベース化ステップを含んで構成され、上記暗号化過程は、背景情報の細分化ステップ、ピクセルグループのランダム選択ステップ、挿入情報のピクセル化ステップ、ピクセルの置換ステップ、及び組み合わせ及び出力ステップを含んで構成される。

また、データの解読方法において、暗号化された情報の前処理過程と逆暗号化過程とに大別して構成され、かつ、上記暗号化された情報の前処理過程は暗号化された背景情報の再入力ステップ、及び背景情報の細分化ステップで行なわれて、上記逆暗号化過程は、非基準ピクセルを抽出するためのピクセルの分析ステップ、使われたピクセルグループのアドレス値抽出ステップ、ピクセルグループの選択ステップ、及び抽出されたピクセルのデータ化ステップを含んで構成される。

(もっと読む)

コード生成方法

暗号化デバイスのデータを暗号化し、復号化デバイスによって、当該データを復号化するためのコードを生成する方法。前記方法は、個人識別コードを前記暗号化デバイスに提供するステップと、前記個人識別コードは前記復号化デバイスによって認識されるか取得可能であるステップと、一連のコード生成パラメータから、カレントコード生成パラメータを選択するステップを具える。前記暗号化デバイスの前記データを暗号化する前記暗号化コードは、アルゴリズムによって生成され、当該アルゴリズムが前記カレントコード生成パラメータ及び前記個人識別コードの関数である。前記カレントコード生成パラメータが前記コード生成パラメータ列内の位置に基づいて、前記復号化デバイスに認識されるか、前記復号化デバイスが、前記カレントコード生成パラメータ、前記個人識別コード、及び前記データを復号化できる前記アルゴリズムを用いて、前記暗号化コードを生成できるように、前記復号化デバイスに伝送されるかのいずれかである。 (もっと読む)

動物健康データおよび動物履歴データを基にした証明書を提供するためのシステムおよび方法

動物データに対する証明書が、ネットワーク環境において提供される。最初に、動物データは、データベースに格納される。該格納された動物データは検証のために表示される。該表示されたデータは、動物の所有権と無関係のユーザによって検証される。最終的に、検証された動物データと、署名されている場合には、証明書が該動物データの検証の保証を提供するように、署名フィールドとを備えている、証明書が発行される。上記動物データは、事業情報、動物ID、性別および出生データを備え得る。  (もっと読む)

(もっと読む)

秘密文書システム

本発明は、一般的に文書保護方法及び製品に関する。より具体的には、本発明は、潜在的イメージ又はメッセージによって文書の情報をマスキングする方法に関する。これは、肉眼では実際に見えず、合致するビューイングデバイスの使用を通してのみ、明らかになる。更に、本発明は、ビューイングデバイスによって読む場合に見える潜在的メッセージを含むオリジナルの文書を作成するための方法に関する。一の実施例では、ライン、ドット、スポット、渦、又はイメージ等の印刷エレメントを用いて秘密情報を形成する。秘密情報印刷エレメントは、背景の印刷エレメントに対してある角度で配置され、秘密文書を作成する。別の実施例では、秘密情報の印刷エレメントは、無地の背景と共に用いられる。 (もっと読む)

ネットワーク・セキュリティ・システムおよび方法

セキュリティシステムは、知られているおよび知られていないウィルス、ワーム、スパイウェア、ハッカ、ならびに非所望または知られていないソフトウェアからの防御を提供することができる。システムは、管理者がファイル動作を承認、ブロック、隔離、または記録することを可能にする集中ポリシーを実施できる。システムはホスト内とサーバ内とにファイルメタ情報を維持する。ホストは、ファイルコンテンツまたはファイル名に変更を引き起こすことが可能なファイル動作を検出して、結果として、ホストおよび/またはサーバのメタ情報を更新する。サーバのメタ情報内の変更はホストに利用可能にされる。  (もっと読む)

(もっと読む)

メッセージの伝送方法およびシステム、ならびにそれに適した暗号鍵発生器

送信者がまずディレクトリサービスに照会し、これに基づいて前記ディレクトリサービスが、暗号鍵ディレクトリ(8)内で受信者アドレスを検索し、前記暗号鍵ディレクトリ(8)に前記受信者アドレスが含まれる限り、前記暗号鍵ディレクトリ(8)の中の前記受信者アドレスに対して割り当てられている受信者鍵(7)を読み出して、これを前記送信者に通知し、次いで前記送信者が前記受信者鍵(7)を用いてメッセージを暗号化して前記受信者アドレスに伝送することから成るメッセージの伝送方法において、前記照会に応答して、前記暗号鍵ディレクトリ(8)に前記受信者アドレスが含まれない限り、暗号鍵発生器(12)がゲートウェイ鍵(13)を発生し、これを前記送信者に通知し、次いで前記送信者が、前記ゲートウェイ鍵(13)を用いて前記メッセージを暗号化して、前記メッセージを解読するメールゲートウェイ(11)を介して最終的に前記受信者アドレスに伝送することを特徴とする方法が開示される。 (もっと読む)

ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/復号化する方法および装置

【課題】ランダムアクセスを可能にするためにマルチメディアコンテンツを暗号化/復号化する方法および装置。

【解決手段】メディアデータ部分を識別するためにマルチメディアファイルを解析することと、メディアデータ部分を暗号化することと、暗号化されたメディアデータ部分を暗号化されない非メディアデータ部分と組み合わせることと、を含む、マルチメディアファイルを暗号化するための方法が開示されている。さらに、非暗号化メタデータ部分を識別するためにマルチメディアファイルを解析することと、メディアファイルの、関連付けられた暗号化メディアデータ部分を有する関心位置を決めるために、非暗号化メタデータ部分を用いることと、関連付けられた暗号化メディアデータ部分を復号化することと、を含む、マルチメディアファイルを再生するための方法が開示される。本方法を実行するための装置もここで開示される。

(もっと読む)

暗号化されたデータへのアクセスの制御方法

本発明は、制御メッセージ(ECM)に入れられた状態でセキュリティモジュールによって受信され、暗号化データオペレーティングユニット(STB)に返される制御語である、制御語(CW)により暗号化されたデータへのアクセス制御方法に関する。本方法は、少なくとも1つの制御語(CW)とタイムスタンプ(TS)を含む第1制御メッセージ(ECM1)を受信する工程と、第1制御メッセージ(ECM1)に続く第2制御メッセージ(ECM2)であって、少なくとも1つの制御語(CW)とタイムスタンプ(TS)を含む第2制御メッセージを受信する工程と、連続する2つの制御メッセージ(ECM1、ECM2)のタイムスタンプ(TS)間の差に相当する期間を判定する工程と、この期間が所定の期間(CP)より短い場合、エラーカウンタ(CE)が増分される工程と、この期間が所定の期間(CP)以上である場合、前記エラーカウンタ(CE)が減分される工程と、エラーカウンタ(CE)の値によって異なる待機時間後、オペレーティングユニット(STB)に制御語(CW)を返す工程とを含む。 (もっと読む)

保護コンテンツのポリシー更新の配信

各種実施形態は、保護される所与のコンテンツについて、DRMポリシーの更新等のポリシーの更新を配信し、更新することを可能にする。少なくとも一部の実施形態では、各種プロトコルを拡張して、当該プロトコルによってポリシーの更新が表され、伝送されることを可能にすることができる。一実施形態では、Hypertext Transport ProtocolすなわちHTTPを利用してポリシーの更新を伝える。別の実施形態では、Real Time Streaming ProtocolすなわちRTSPを使用してポリシーの更新を伝える。  (もっと読む)

(もっと読む)

暗号化されたデータへのアクセスの制御方法

本発明は、制御語(CW)により暗号化されたデータ(CT)へのアクセス制御方法に関し、これらの制御語は、制御メッセージ(ECM)に入れられた状態でセキュリティモジュールによって受信され、暗号化データオペレーティングユニットに返送される。これらの制御メッセージ(ECM)は少なくとも1つの第1制御語(CW1)及び第2制御語(CW2)を含み、これらの制御語によりそれぞれ、暗号有効期間(CP)と呼ばれる所定の期間、暗号化データ(CT)へのアクセスが可能である。この方法は、− 少なくとも1つのオペレーティングユニットに前記暗号化データを送信する工程と、− 制御メッセージ(ECM)を前記オペレーティングユニットに送信する工程であって、少なくとも2つの所定の制御語(CW1、CW2)を含むそのような制御メッセージ(ECM)が、前記第1制御語(CW1)により暗号化されたデータの送信後かつ前記第2制御語(CW2)により暗号化されたデータの送信の前にオペレーティングユニットに送信される工程とを含む。前記方法は、オペレーティングユニットへの前記第1制御語(CW1)により暗号化されたデータの送信と、前記第1制御語(CW1)及び前記第2制御語(CW2)を含む制御メッセージ(ECM)の送信との間のずれの時間が暗号有効期間の75%を上回ることを特徴とする。 (もっと読む)

1,281 - 1,300 / 1,360

[ Back to top ]