Fターム[5J104EA15]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | 機密保護用情報の配送・生成 (11,869)

Fターム[5J104EA15]の下位に属するFターム

配送;共有すべき情報それ自身を伝送する (8,180)

生成;共有すべき情報それ自身は伝送しない (521)

代数系を定義する群 (68)

安全性の根拠 (39)

Fターム[5J104EA15]に分類される特許

401 - 420 / 3,061

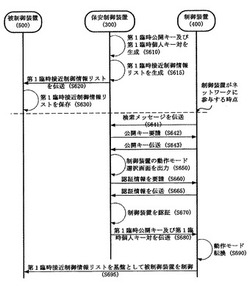

保安サービス提供装置及び方法

【課題】 保安サービス提供装置及び方法を提供する。

【解決手段】 第1臨時公開キー及び第1臨時個人キー対を生成するキー生成部と、第1臨時公開キーを追加して第1臨時接近制御情報リストを編集する第1臨時接近制御情報リスト生成部と、内部ネットワーク装置に、編集された前記第1臨時接近制御情報リストを送信する送信部と、外部から所定の第1ネットワーク装置が参与した場合、第1ネットワーク装置に対する認証を行う認証部と、認証結果によって第1臨時公開キー及び第1臨時個人キー対を前記第1ネットワーク装置に伝送する第1送受信部と、を備え、第1ネットワーク装置は、第1送受信部を通じて伝送された臨時公開キーを用いてサービス要請信号を生成して、内部ネットワーク装置を制御する。

(もっと読む)

通信管理装置および通信管理プログラム

【課題】網間移動時の手順を短時間で行うこと。

【解決手段】通信管理装置1は、格納部2と、暗号処理部3と、送信部4とを有している。格納部2は、複数の網5a、5b間を移動する移動装置6の、網5a、5b毎に設定された第1のアドレスと網5a、5b間で共通する第2のアドレスとこの第2のアドレスに対応するセキュリティ情報とを対応づけた管理情報2aを格納する。暗号処理部3は、第2のアドレス宛のパケット8を受信した場合、受信した第2のアドレスに対応する管理情報2aのセキュリティ情報に基づいてパケット8を暗号化する。送信部4は、暗号化が施されたパケット8aを、受信した第2のアドレスに対応する第1のアドレス宛に送信する。

(もっと読む)

アルファ−ニューメリックマトリックスを用いたパスワード入力システム及び方法

【課題】キーロギング攻撃とショルダーサーフィン攻撃を防止できるアルファ−ニューメリックマトリックスを用いたパスワード入力システム及びその方法を提供する。

【解決手段】第1アルファ−ニューメリックマトリックス及び第2アルファ−ニューメリックマトリックスと、第2アルファ−ニューメリックマトリックスに含まれたパスワードの各文字を、第1アルファ−ニューメリックマトリックスに含まれ、ユーザが任意に選定した文字であるユーザ定義値に移動させるアルファ−ニューメリックマトリックス移動モジュールと、第2アルファ−ニューメリックマトリックスが第1アルファ−ニューメリックマトリックスに移動されて入力されたパスワードを確認するパスワード入力確認モジュールとを含むアルファ−ニューメリックマトリックスを用いる。

(もっと読む)

情報処理装置、情報処理方法、プログラム、および情報処理システム

【課題】不正なアクセスを防止する。

【解決手段】例えばICカードからなる第1の情報処理装置111は、例えばリーダライタからなる第2の情報処理装置から乱数Aを受信し、時変鍵K2Cを生成し、時変鍵K2Cで乱数Aを暗号化する。暗号化された乱数Aは時変鍵K2Cの時変の基礎となる基礎情報である乱数Cとともに、第2の情報処理装置に送信される。第2の情報処理装置は、基礎情報である乱数Cにより時変鍵K2Cを生成し、生成した時変鍵K2Cにより認証情報としての乱数Aを生成する。認証情報としての乱数Aにより第1の情報処理装置が認証される。

(もっと読む)

無線リソース制御接続再確立の際のセキュリティキー処理方法、装置及びシステム

【課題】無線リソース制御(RRC)接続再確立の際のセキュリティキー処理方法を提供する。

【解決手段】該方法は、ノードBがユーザ機器からのRRC接続再確立要求を受信するステップと、ノードBが新しいアクセス層セキュリティキーを生成する必要があるか否かを判定し、その判定結果に応じて新しいアクセス層セキュリティキーを生成する、又は最初のアクセス層セキュリティキーを用いるステップと、ユーザ機器が接続再確立を完成させるように、ノードBが対応するRRC接続再確立情報をユーザ機器に送信するステップと、を含む。該方法は、アクセス層セキュリティキーの生成する過程に判定ステップを追加することによって、既存の方法における具体的な状況を考慮せずに新しいセキュリティキーを生成する問題を解決し、大量のセキュリティキー生成演算フローを減らし、システムの遅延を低減する。

(もっと読む)

暗号化情報生成装置及びそのプログラム、秘密鍵生成装置及びそのプログラム、配信用コンテンツ生成装置及びそのプログラム、コンテンツ復号装置及びそのプログラム、並びに、ユーザ特定装置及びそのプログラム

【課題】ユーザ数に依存せずに暗号文を固定長のサイズとするコンテンツ配信システムを提供する。

【解決手段】コンテンツ配信システムの暗号化情報生成サーバ10は、m個の素数及び生成元と、その素数の合成数及び生成元を合成した要素とを生成するとともに、合成数を位数、合成された要素を生成元とする群Gから群GTへの双線形写像eを特定する基本情報生成手段11と、(2m+2)個の秘密情報を選択し、マスタ秘密鍵と公開パラメータparamを生成するマスタ秘密情報生成手段12と、公開パラメータと、m個の素数及び生成元と、双線形写像eと、秘密情報とに基づいて、公開鍵を生成する公開鍵生成手段14と、を備えることを特徴とする。

(もっと読む)

簡易音声認証方法および装置

【課題】安全な識別子を発行することにより、個人が自分自身の身元を安全に確認するために用いることができる装置および方法を提供する。

【解決手段】プロセッサ208とプロセッサ208に結合された少なくとも1つの起動器204、内部クロック212、乱数生成器216、任意の付加的なスタティックメモリ220、および信号出力224を有する認証装置200において、安全な識別子と呼ばれる、現在の時間(時間識別子)、識別された秘密鍵、および生成された乱数を用いて、デジタル署名を生成し、発行する。受信機が、発行された安全な識別子を受信し、安全な識別子が適切に送信されたことを検証する。送信された鍵識別子に対応する公開鍵がアクセスされ、アクセスされた鍵を用いて安全な識別子の有効性が決定され、しかも受信された安全な識別子内で示される時間が容認できる時間の許容範囲内にあることが検証される。

(もっと読む)

端末装置の認証方法、端末装置の認証システム、端末装置、および、サービス提供者装置

【課題】

第一チップと第二チップを装着した携帯電話において,携帯電話事業者による第一チップを用いる接続認証と,サービス提供者による第二チップを用いるサービス認証と,が独立して提供されているが,携帯電話事業者がサービス提供者のユーザを識別したり,サービス提供者が携帯電話加入者を識別したりすることができない。

【解決手段】

携帯電話事業者とサービス提供者が携帯電話認証処理を行う際に,携帯電話が,装着された第一,第二チップを用いて,接続認証情報とサービス認証情報とを関連付けた接続サービス認証情報を生成し,該認証情報を携帯電話事業者とサービス提供者が連携して検証し,サービス提供を行う。

(もっと読む)

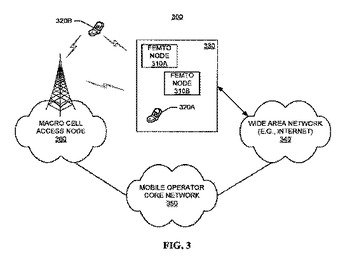

セキュリティ鍵の導出方法および装置

移動局IDの一方向置換を、無線で移動局から送信して、基地局との間の鍵を構築して、移動局にセキュアに実際のIDを送信することにより、エアリンクを解してセキュアにセキュリティ鍵を導出する方法、装置、および無線通信システムである。 (もっと読む)

格納されている入力値および格納されているカウント値を利用する暗号化鍵生成

【課題】情報処理システムは、1以上の暗号化鍵を用いて情報を暗号化、復号化するが、これらの鍵が大きな鍵(例えば一対の2048ビットのRSA鍵)の場合、記憶装置に格納することでシステム当たりのコストを上昇させるため、1以上の固有の暗号化鍵を再生成する機能を提供して、コスト低減する。

【解決手段】格納されている入力値および格納されているカウント値を利用して暗号化鍵を生成する方法であって、プロセッサ100は、入力値とカウント値とを格納する不揮発性記憶装置140と、格納されている入力値と格納されている第1のカウント値とに基づいて、暗号化鍵を生成するロジック122とを備え、暗号化鍵を生成する。

(もっと読む)

効率的鍵管理システムおよび方法

少なくとも1つのプロキシサーバを介する少なくとも1つの第1のデバイスから少なくとも1つの第2のデバイスへのコスト効率のよい、安全な鍵交換を提供するシステムが、提供される。本システムは、少なくとも1つのプロキシサーバを介する少なくとも1つの第1のデバイスから少なくとも1つの第2のデバイスへの第1の鍵交換メッセージを含む。インターネットのメディアストリームを介する少なくとも1つの第2のデバイスから少なくとも1つの第1のデバイスへの第2の鍵交換メッセージが、セッション鍵の計算を完了するために必要とされる。通信システムを安全にする方法もまた説明される。本方法は、加入者を識別するための経路指定デバイスを提供するステップと、マスタ鍵交換セッションを提供するステップとを含み、マスタ鍵交換セッションは、加入者を見つけるための鍵kおよびその加入者への問合せに答えるためのナンスrの両方を含む。  (もっと読む)

(もっと読む)

コンテンツ通信システム、コンテンツ出力装置、USB装置、およびコンテンツ処理装置

【課題】コンテンツ通信システム、コンテンツ出力装置、USB装置、およびコンテンツ処理装置を提供すること。

【解決手段】コンテンツ出力装置から第1の鍵で暗号化されたコンテンツデータがUSB通信により入力される第1のUSB通信部と、前記第1のUSB通信部に入力されたコンテンツデータを前記第1の鍵で復号する復号部と、前記復号部により復号されたコンテンツデータを、他のUSB装置を介してコンテンツ処理装置に送信する送信部と、第2の乱数を生成する第2の乱数生成部と、楕円暗号用の第1の原点座標を前記第2の乱数生成部により生成された前記第2の乱数と乗算する第2の乗算部と、前記コンテンツ出力装置において生成され、前記第1の原点座標が乗算された第1の乱数に、前記第2の乱数生成部により生成された前記第2の乱数を乗算することにより前記第1の鍵を得る第2の鍵取得部と、をUSB装置に設ける。

(もっと読む)

無線マルチバンドのセキュリティ

ネットワークデバイスは、第1の物理層(PHY)モジュールと、第2の物理層(PHY)モジュールと、セキュリティモジュールとを含む。第1のPHYモジュールは第1の周波数帯で動作する。第2のPHYモジュールは第2の周波数帯で動作する。セキュリティモジュールは、第1の周波数帯でネットワークデバイスが動作することに呼応して第1の周波数帯についてセキュリティを構築する。セキュリティモジュールはさらに、ネットワークデバイスが第1の周波数帯から第2の周波数帯へと動作を切り替える前に、第2の周波数帯についてセキュリティを構築する。 (もっと読む)

情報処理装置及び映像処理方法

【課題】メタデータとメディアデータが順に配置されたファイルを安全に作成できる情報処理装置を実現する。

【解決手段】多重化処理部35は、入力される複数のメディアデータ31,32から所定の処理単位のデータを読み出し、読み出したデータを多重化したチャンクを生成する。メタデータ生成部38は生成したチャンクに対応するメタデータを生成する。また、ローカル暗号化部36はローカル鍵を用いてチャンクを暗号化し、暗号化バッファ33へ格納する。ローカル復号部37は全てのチャンクに対応するメタデータの生成が完了したことに応答して、暗号化されたチャンクを復号する。メディア暗号化部40は、メディア鍵から作成されたタイトル鍵を用い、復号されたチャンクを暗号化する。データ格納部41は、タイトル鍵を用いて暗号化されたチャンクにより構成されるマルチメディアデータの前にメタデータを配置したファイルを出力メディア34へ格納する。

(もっと読む)

暗号化/復号化キーを生成する方法

本発明は、暗号化/復号化キーを生成する方法に関し、とりわけ対称暗号化、すなわち、同一のキーが暗号化および復号化の双方に使用される場合に用いられるワンタイム暗号化/復号化キーを生成する方法に関する。キー生成を開始するために、第1ノード(A)は、中央サーバ(2)に対して第2ノード(B)との通信を設定するための要求を送信する。中央サーバ(2)は双方のノード(A,B)にキー生成ファイルを送信する。各ノードは異なる中間データセット、すなわち第1および第2データセットを生成する。第1ノード(A)によって生成された第1データセットは第2ノード(B)に送信され、第2ノード(B)はこのデータセットに基づいて第3データセットを生成し、第3データセットは第1ノードに送信される。ノード(A)における第1暗号キーの生成は、第3中間データセットと第1中間データセットとの間におけるビット単位の比較に基づき、第2暗号キーの生成は第1中間データセットと第2中間データセットとの間におけるビット単位の比較に基づく。前記第1暗号キーおよび第2暗号キーは同一である。  (もっと読む)

(もっと読む)

量子リピータ、及び、拡張されたエンタングルメントを生成するためのシステム及び方法

光学的に結合されたノードのチェーンの第1の端部ノード(81)の量子ビットと第2の端部ノード(82)の量子ビット間にエンドツーエンドエンタングルメント(87)を生成する方法が提供される。ここで、該チェーンの中間ノード(80)は量子リピータである。局所的なエンタングルメント(85)が、該チェーン中の近傍対中の量子ビットと該ノード間を伝送する光場との相互作用によって該近傍対中の該量子ビット間で継続的に生成される。量子リピータ(80)は、それらの最上位の動作サイクルが同期した状態で周期的に動作する。各リピータ(80)は、最上位の動作サイクル毎に1回、該チェーンに沿って該リピータから逆方向に配置されているノード中の量子ビットとエンタングルすることが少なくとも予測されているそれぞれのリピータの量子ビットを伴う2つのエンタングルメントのマージを開始する。この方法を実施するように構成された量子リピータ(80)も提供される。  (もっと読む)

(もっと読む)

ハンドオーバーのセキュリティを促進するシステム、装置、および方法

ハンドオーバーのセキュリティを促進するためのシステムと、方法と、装置とが提供される。いくつかの実施形態では、方法は、第1の入力値を使用して、GERAN/UTRANシステムからE−UTRANシステムへのハンドオーバーのための鍵値を得ることを含むことができる。また、方法は、第2の入力値を使用して、接続確立のための鍵値を得ることを含むことができ、第1の入力値は第2の入力値とは異なり、第2の入力値の後に得られる入力値とは異なり、第1の入力値と、第2の入力値と、第2の入力値の後に得られる入力値とは、ネットワークエンティティとユーザー装置との間で使用する鍵を出力するように構成された同じ鍵導出関数に入力されるように構成される。  (もっと読む)

(もっと読む)

情報処理装置及び情報処理方法及びプログラム

【課題】パラメータの開始位置が不定の受信データの復号化を行う。

【解決手段】通信部108が受信した受信データが、抽出対象のパラメータの開始位置が所定の規則で定義された位置に一致し、定義に従ったインデックス復号化が可能なデータであるか、パラメータの開始位置が定義された位置と異なりインデックス復号化ができないデータであるかを復号化判定部106が判定し、インデックス復号化が可能な場合は復号化部105が定義されているパラメータの開始位置から復号化を行ってパラメータを抽出し、インデックス復号化ができない場合は詳細復号化部102がパラメータの直前に配置されているデータ長識別子の先頭ビットの値によりデータ長識別子の長さを判断してパラメータの開始位置を導出し、導出した開始位置から復号化を行ってパラメータを抽出する。

(もっと読む)

記憶媒体管理装置、記憶媒体管理システム、記憶媒体管理方法、及び記憶媒体管理用プログラム

【課題】複数の拠点間を移動するUSBメモリ等の記憶媒体を管理する。

【解決手段】利用者が、持ち出しするUSBメモリ自体のデータ保持機能を使用せずUSBメモリに物理的に付加された識別情報と、USBメモリの利用場所を、管理サーバに事前登録する。その際に、管理サーバは、USBメモリ内のデータを暗号化・復号化するための一対の非対称な暗号鍵・復号鍵を生成して、暗号鍵のみを利用者へ発行する。利用者は、ユーザ端末上で、発行された暗号鍵を用いてデータを暗号化し、USBメモリの持ち出し時には、利用場所における入退室履歴を、管理サーバに自動記録する。USBメモリの利用時には、管理サーバは、その都度、入退室履歴と照合して、復号鍵を発行し、復号鍵を利用者へ送信する。利用者は、復号鍵を用いて暗号化の解除を行う。

(もっと読む)

暗号化記憶装置、情報機器、暗号化記憶装置のセキュリティ方法

【課題】 ハードウエア暗号記憶装置における暗号鍵の安全な管理方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶し、譲渡、廃棄、レンタル時等における、重要度、種類に応じて任意に情報を無効化する方法の提供。ハードウエア暗号記憶装置に複数種類の情報を記憶している場合において、廃棄時等において、どのような情報が記憶されているか判断することなくデータを無効化する方法の提供。

【解決手段】 複数のパーティションを設定するステップと、各パーティションにそれぞれ固有のパーティション鍵を生成するステップと、パーティション鍵を暗号化するステップと、ホストから特定パーティションデータ無効化コマンドが発行されたとき、そのパーティション鍵の消去を実行するステップを実行する。

(もっと読む)

401 - 420 / 3,061

[ Back to top ]