Fターム[5J104NA02]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 機密保護用情報 (9,022) | 暗号鍵 (5,589)

Fターム[5J104NA02]の下位に属するFターム

ワーキングキー・セッションキー (54)

Fターム[5J104NA02]に分類される特許

2,081 - 2,100 / 5,535

電子装置の所有者管理のシステムおよび方法

【課題】電子装置を所有者によって管理するシステムおよび方法の提供。

【解決手段】データ完全性情報および供給元認証情報などの所有者識別情報が、電子装置に保存される。受信された所有者管理情報が電子装置に保存され、受信された所有者管理情報の完全性の検証および/または供給元の認証が、所有者識別情報を使用して行なわれる。一実施の形態においては、所有者識別情報が、所有者署名秘密鍵を含んでいる。1つの実施形態において、上述の所有者識別情報は、受信した所有者管理情報の完全性をチェックするために使用されるデータ完全性情報を含んでいる方法が、本発明によって提供される。

(もっと読む)

暗号評価装置、暗号評価方法及び暗号評価プログラム

【課題】線形解読法に対して利得の高い線形ふるいマスクを精度よく抽出する。

【解決手段】暗号評価装置100は、予め入力された入力マスク210、線形ふるいマスク230および出力マスク220に対応する非線形変換処理の対応表250を参照し、線形解読法による線形近似式の成立確率(線形確率p)と、線形ふるい法による線形近似式の成立確率(線形ふるい確率p*)をそれぞれ計算し、前記線形ふるい確率p*の偏りをp*−pとして、線形ふるいマスクの適用による効果の度合いを示すGain値310を計算する。Gain値は、線形ふるいマスクの抽出のほか、ブロック暗号の線形ふるい法への安全性の判断に使用できる。

(もっと読む)

3分木型SD法およびプログラム

【課題】従来のSD法が有する結託攻撃に対する耐性を維持しつつ、通信量および利用者が保持するラベル数を削減する。

【解決手段】コンテンツサーバから利用者端末にコンテンツを配信するコンテンツ配信サービスにおいて、3分木の木構造を構成し、コンテンツ鍵を3分木のリーフノードに割り当てられた正当な利用者端末にのみ配布する3分木型SD法であって、正当な利用者端末の部分集合の集合Cを求める部分集合抽出処理と、リーフノードに割り当てられた各利用者端末に、ラベルを割り当てるラベル割り当て処理と、コンテンツサーバが平文メッセージを暗号化する暗号化処理と、利用者端末が、受信した暗号化されたメッセージを復号化する復号化処理とを有する。

(もっと読む)

共通鍵生成方法、共通鍵生成システム及び共通鍵生成システムにおける親機並びに子機

【課題】共通鍵を生成するための鍵生成源情報を安定して共有でき、共通鍵を生成することが可能な共通鍵生成方法等を提供する。

【解決手段】無線暗号通信を行うための共通鍵を親機と子機間で共有する共通鍵生成方法であって、鍵の生成源となる鍵生成源情報を順次生成して周囲に発信する鍵生成源情報発信装置を設け、親機は、鍵生成源情報発信装置から一定時間内に受信した鍵生成源情報を順次記録し、子機は、鍵生成源情報発信装置から鍵生成源情報を受信し、自機に対して操作入力があると、操作入力後に受信した鍵生成源情報を内部に記録し、親機及び子機のそれぞれが、互いに共通の鍵生成源情報を記録しているかを検証し、互いに共通の鍵生成源情報を記録している場合、その共通の鍵生成源情報に基づいて共通鍵を生成する。

(もっと読む)

画像形成装置及び画像形成システム

【課題】ネットワークを介して受信した機密プリントに関する印刷データが所定時間を経過しても印刷されていない場合、セキュリティを保持した状態で当該印刷データをネットワーク上の他の装置に転送し、ネットワーク上の別の画像形成装置による印刷出力を可能にする。

【解決手段】画像形成装置10は、ネットワーク2を介して受信する機密プリントに関する印刷データを記憶し、ユーザ認証によってユーザが認証された場合、機密プリントに関する印刷データを読み出して印刷ジョブを実行する。画像形成装置10は、記憶した機密プリントに関する印刷データを管理するジョブ管理部を備えている。このジョブ管理部は、機密プリントに関する印刷データを受信してから所定時間経過後において印刷ジョブが実行されていない場合、当該印刷データを所定の暗号化鍵で暗号化し、その暗号化された印刷データをネットワーク2に接続された所定の装置40に転送する。

(もっと読む)

復号装置

【課題】暗号文パケットの到着順序が入れ替わっても遅延なく暗号文パケットを復号することができる復号装置を実現する。

【解決手段】乱数バッファ320に複数の乱数列を保持するとともに、受信部322が暗号文パケット332を受信し、受信した暗号文パケットの復号に用いるために乱数バッファから乱数列を読み出した場合には、乱数生成部316が新たに乱数列を生成して乱数バッファ320に補充することによって暗号文パケットの復号に使用すると予想される複数の乱数列を常に保持することができ、暗号文パケットの到着順序が入れ替わっても遅延なく暗号文パケットを復号することができる。

(もっと読む)

電子証明システム及び秘匿通信システム

【課題】原本データの秘匿性を確保した上で、原本の同一性を高度に保証し、演算負担を軽減することができる電子証明システムを提供する。

【解決手段】依頼元となる第1の装置1において、証明書発行元となる第2の装置2の公開鍵を用いて乱数データを暗号化し、これにより得られた暗号化乱数データを原本データに乗じる演算を行い、これにより得られた乱数撹乱原本データを第2の装置に渡し、第2の装置において、乱数撹乱原本データに証明事項データを乗じる演算を行い、これにより得られた証明事項付き乱数撹乱原本データを自装置の秘密鍵を用いて暗号化し、これにより得られた証明書データを、検証を行う第1の装置または第3の装置に対して発行する。

(もっと読む)

コンテンツセントリックネットワークにおけるインタレストおよびコンテンツの拡散の制御

【課題】コンテンツセントリックネットワークにおけるインタレストおよびコンテンツの拡散を制御する。

【解決手段】コンピュータで実行される方法において、コンテンツデータのためのルーティング方針を維持するステップ(200)と、1つのコンテンツまたは前記コンテンツに対するインタレストに関連するパケットを受信するステップ(210)と、前記パケット内に含まれる前記構造化された名前が、前記ルーティング方針において指定された前記名前空間内にあることを決定するステップ(220)と、前記パケットが、前記ルーティング方針の前記条件を満たすことを決定するステップ(230)と、 前記ルーティング方針において指定された前記条件に対応する前記アクションに部分的に基づいて、前記パケットをルーティングするステップ(240)と、を含む。

(もっと読む)

情報処理装置、印刷装置、データ処理方法、記憶媒体及びプログラム

【課題】 印刷データを復号化するための鍵情報を、秘匿性を担保した状態で印刷装置に引き渡すことである。

【解決手段】 S23で、ジョブ管理サーバ104から印刷データが鍵管理サーバ105に送信されると、S24で、JOB IDを送信して、ジョブ入稿PC106は鍵管理サーバ105に対し暗号化を指示する(S23)。鍵管理サーバ105は、システムが管理するシステム鍵(Key2(8w83shfo))を生成し、鍵情報テーブルで保持する。次に、鍵管理サーバ105は、ユーザ鍵情報Key1とシステム鍵情報Key2を合せて作成した一つの暗号鍵を用いて、印刷データを暗号化する(S26)。そして、鍵管理サーバ105は、暗号化された印刷データを、印刷したプリンタ103に送信する(S27)構成を特徴とする。

(もっと読む)

電子データ供給システム及びプログラム

【課題】オリジナルの電子データが複数存在する場合に、双方のデータの正当性を証明可能な電子データ供給システム及びプログラムを提供する。

【解決手段】第1の電子署名(36)が付加された第1の電子データ(34)を第2の電子データ(38)に変更し、第2の電子データを供給する電子データ供給システムであって、第1の電子データを第2の電子データに変更した際に、第2の電子データ及び第1の電子署名の双方に付加される第2の電子署名(40)を発行する署名発行手段(12)と、第2の電子データが供給された後に、第2の電子データを第1の電子データに変更し、第1の電子データを復元するデータ差し替え手段(16)と、第1の電子データの復元に伴い、第2の電子署名を削除する署名削除手段(14)とを具備する。

(もっと読む)

データ変換装置及びデータ変換方法及び通信システム

【課題】AES暗号方式を使用してデータを変換するために必要とされる情報の量を低減することができるデータ変換装置及びデータ変換方法及び通信システムを提供する。

【解決手段】ShiftRowsを施すことにより同列となる変換対象データの8ビットの部分データai,j−ciを、これらに対応し且つ3つのSubBytes変換s(x),2s(x),3s(x)のうちいずれか2つにより表されるルックアップテーブルTiを使用して32ビットの中間データh(j)iに変換する。当該中間データh(j)iの排他的論理和をビット単位でとることにより、変換対象データai,jに、AES暗号方式におけるSubBytes、ShiftRows及びMixColumnsの各変換を施すことで得られる変換後データdjを一括して求める。

(もっと読む)

通信端末装置、管理装置、通信方法、管理方法及びコンピュータプログラム。

【課題】任意のデバイス同士で容易に通信を行うこと可能とすること。

【解決手段】複数の通信端末装置毎に、各通信端末装置と共有される共有鍵を記憶する共有鍵記憶部と、複数の通信端末装置毎に、ネットワーク情報を記憶するネットワーク情報記憶部と、を備える管理装置が、他の通信装置から認証基盤を経由して通信端末装置の端末識別情報を受信し、共有鍵を生成し、生成された共有鍵と端末識別情報とを共有鍵記憶部に登録し、他の通信装置に対し認証基盤を経由して共有鍵を送信し、通信端末装置から暗号化された通信要求を受信し、共有鍵を用いて復号化し、当該通信端末装置を認証し、認証部によって認証された場合に、通信要求に基づいて他の通信端末装置のネットワーク情報をネットワーク情報記憶部から読み出し、当該ネットワーク情報を共有鍵を用いて暗号化し、通信要求の送信元である通信端末装置に送信する。

(もっと読む)

可動鍵装置を伴う量子鍵配送

本発明は、第1のエンティティから第2のエンティティへの鍵配送方法に関し、方法は、第1のエンティティが可動鍵装置と秘密データを共有するように前記可動鍵装置と通信するステップと、前記可動鍵装置を前記第2のエンティティとの量子リンクを有する場所まで移動させるステップと、前記量子リンク上に前記可動鍵装置から前記第2のエンティティまで量子信号を送信するステップであって、量子信号が前記秘密データに基づく該ステップと、前記第1のエンティティおよび前記第2のエンティティが第2のエンティティにより受信された量子信号に基づき鍵合意に着手するステップとを含む。そのような方法により、第1のエンティティと第2のエンティティの間に適切な量子通信リンクがないときでも量子鍵配送の原理が適用されることができるようになる。  (もっと読む)

(もっと読む)

電子メール中継装置、電子メール中継プログラム、および電子メール中継方法

【課題】送信者が電子メール送信時に指定したパスワードで電子メールの添付ファイルを暗号化することができるようにする。

【解決手段】添付ファイルが付与された電子メールがメール受信手段で受信されると、パスワード抽出手段により、電子メール内のパスワード位置特定情報に示される場所からパスワードが抽出される。また、パスワード抽出手段により、電子メールからパスワードが削除される。次に、暗号化手段により、抽出したパスワードを用いて電子メールの添付ファイルが暗号化される。そして、メール転送手段により、添付ファイルが暗号化された電子メールが、電子メールの宛先に応じて転送される。

(もっと読む)

ICカード、ICカードシステムおよびその方法

【課題】子ICカードの利用を正当なユーザ本人に制限する。

【解決手段】本発明のICカードは、ICカード発行者によってカード発行時に設定された共通鍵、認証局が発行した親ICカードの公開鍵証明書、親ICカードの秘密鍵を用いて署名された署名付公開鍵、および秘密鍵を保管する鍵保管部、少なくとも公開鍵証明書および署名付公開鍵を親ICカードから受信するデータ送受信部、親ICカードから受信したユーザの暗号化された生体情報を共通鍵を用いて復号化する暗号演算部、及び復号された第1の生体情報を保管する生体情報保管部を有し、その利用をユーザの生体情報の正否によって制限する。

(もっと読む)

誤り検出機能を備える、符号化又は復号処理のための回路構成

【課題】符号化・復号回路の動作時のエラー検出を確実に行い、かつ回路規模と動作速度に対するペナルティを軽微なものとする回路構成を提供すること。

【解決手段】あるステージにおいて符号化処理が実行されている時、その1つ前段のステージでは、直前のサイクルにおける符号化処理の検証としての復号処理が並行して実行される。復号されたデータは、直前のサイクルにおいて符号化の対象となったデータと比較されて、一致しているかどうかが調べられる。その次のサイクルでは、当該ステージにおいて先に符号化されたデータが復号され、符号化される前のデータと一致しているかどうかが調べられる。並行して、先に符号化されたデータに対して次段のステージで符号化処理が進められ、前段のステージには新たなデータが入力されて符号化処理が行われる。

(もっと読む)

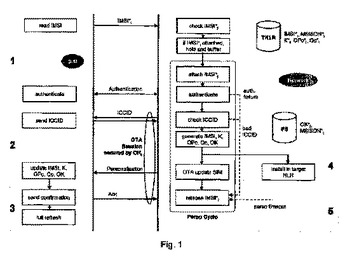

遠隔通信で無線を介してチップカードを個人化するための方法

本発明は、加入者識別モジュールSIMを作動して個人化する方法であって、SIMが、最初の作動の前に、非個別であり予備の初期識別および認証パラメータセット(S*)を実装され、前記セットが、少なくとも1つの非個別であり予備の加入者識別(IMSI*)および非個別であり予備の秘密鍵(K*)を含み、パラメータセット(S*)が、移動無線端末による、移動遠隔通信ネットワーク内でのSIMの最初の作動を可能にし、SIMの最初の作動の後に、個別であり最終の加入者データセット(S)をSIMに転送して格納することによって個人化が行われ、加入者データセットが、特に、一意の最終の加入者識別(IMSI)および一意の最終秘密鍵(K)を含み、特に、最終の加入者データセット(S)が、予備セット(S*)を使用して移動遠隔通信システムの通常の接続を介して伝送される方法に関する。生成可能な予備加入者データセットの数が規定され、特に、前記データセットを具備する加入者識別モジュール(SIM)の総数よりもはるかに少ない。予備加入者データセットは、周期的に再使用することもできる。最終的な加入者データセットは、個人化プロセスが正常に行われた旨の確認応答を移動端末デバイスが行った後に初めて格納される。確認応答がない場合には、個人化要求が自動的に反復されるか、または個人化データが再び送信される。  (もっと読む)

(もっと読む)

暗号プロトコル生成方法、暗号通信方法、署名通信方法、暗号通信システム及び署名通信システム

【課題】 ランダムオラクルを利用した暗号プロトコルにおけるランダムオラクルの安全な実装を実現すること。

【解決手段】 ランダムオラクルを利用した第一の公開鍵暗号方式Π1が与えられている場合に、第一の公開鍵暗号方式Π1にΠ1で使用されていない暗号ツールを組み合わせることで、第二の公開鍵暗号方式Π2を生成して、受信者側装置110と送信者側装置130で、第二の公開鍵暗号方式Π2を利用して暗号通信を行う。

(もっと読む)

通信装置及び路側機及び車載器及び通信方法及び通信プログラム

【課題】更新する鍵を有していることを条件に鍵を更新し、一連の認証処理で異常があった場合には更新を取り消すことで、安全な鍵更新システムを提供することを目的とする。

【解決手段】装置Bにおいて、鍵管理部205bは複数の鍵を記憶し、当該複数の鍵のいずれかを認証処理に使用する鍵として設定する。認証処理部203bは鍵管理部205bが設定した鍵を使用して装置Aとの間で認証処理を行う。鍵管理部205bは、認証処理に使用する鍵を別の鍵で更新する設定をした後、認証処理部203bが当該更新後の鍵を使用して行った認証処理が失敗した場合、当該更新前の鍵を認証処理に使用する鍵に戻す設定をする。

(もっと読む)

安全なアクセスのためのデータアイテムの識別情報に基づく暗号化

本発明は、電子健康記録のデータ中心の保護の文脈において、識別情報に基づく暗号化のコンセプトを用い、各々のデータアイテムは、それ自身の識別子を公開鍵として用いることにより暗号化される。対応する復号鍵は特別な信頼されたエンティティによって管理されて、そのエンティティは、許可された当事者に鍵を配布して、記録機能を提供する。このアプローチは、緊急アクセスメカニズムが、安全かつ極めて効率的な態様で実現されることができるという特別な利点を持つ。以前のアプローチとは対照的に、それは、秘密復号鍵の大規模な配布を必要としない。さらに、1つの鍵が単一の文書を復号するためにのみ用いられることができるので、このスキームは、セキュリティが侵害された復号鍵の影響を制限することを可能にする。  (もっと読む)

(もっと読む)

2,081 - 2,100 / 5,535

[ Back to top ]