Fターム[5J104NA35]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | カード (983) | ICカード (772)

Fターム[5J104NA35]に分類される特許

181 - 200 / 772

ワンタイムパスワードの生成方法、ICカードシステム及びICカード

【課題】接触インターフェースのインフラで利用されるために、ICカードに実装されるOTPアプリケーションを、広く普及している非接触用のリーダライタによって実行させ、ICカードにOTPを生成させるICカードシステムを提供する。

【解決手段】接触インターフェースと非接触インターフェースを備えたICカード10には、接触インターフェースがデフォルトの動作インターフェースである接触アプリケーションを非接触インターフェースで動作させるためのクロスアクセスモジュール103と、接触アプリケーションとしてOTPアプリケーション102が実装され、クライアント20は、非接触インターフェースからICカード10を活性化させた後、ICカード10のクロスアクセスモジュール200を利用して、非接触インターフェースでOTPアプリケーション102を実行させる。

(もっと読む)

コンテンツ受信装置およびコンテンツ受信方法

【課題】ICカードによる復号処理を効率よく行って複数のストリームを同時に視聴する。

【解決手段】暗号化されたコンテンツと暗号化されたコンテンツの暗号鍵とを含む1または2以上のストリームが入力される入力部120と、コンテンツの暗号鍵を復号するICカード104と、ICカードによるコンテンツの暗号鍵の復号処理時間に応じた所定時間の間、暗号化されたコンテンツを保持するコンテンツ保持部118と、ストリームに含まれるコンテンツの暗号鍵が複数回変更されたか否かを判断する判断部116と、コンテンツの暗号鍵が複数回変更されたと判断部により判断された場合に、ICカード104に複数回変更されたコンテンツの暗号鍵を復号させるICカード制御部114と、を備えるコンテンツ受信装置が提供される。

(もっと読む)

情報処理装置および方法、記録媒体、プログラム、並びに情報処理システム

【課題】複数のセキュア管理領域に対し、安全かつ確実に相互認証及びアクセス制御を行うことができるようにする。

【解決手段】アクセス許諾チケット生成鍵生成部の暗号化処理部(AES)351は、第三のデータ(KSystem2)を、ルート鍵(KRoot)により暗号化し、第四のデータ(System Data)を生成する。暗号化処理部(AES)352は、第四のデータ(System Data)を、エリア鍵AK1を用いて暗号化する。暗号化処理部(AES)353は、その暗号化結果を、サービス鍵SK1−2を用いて暗号化する。暗号化処理部(AES)354は、その暗号化結果を、ACK7−2を用いて暗号化し、アクセス許諾チケット生成鍵(A.C.Gen.Key)を生成する。本発明は、例えば、通信システムに適用することができる。

(もっと読む)

画像形成装置、認証方法および認証プログラム

【課題】 認証のための操作を簡略化すること。

【解決手段】MFPは、外部からのアクセスに応じてログインパスワードを出力し、個人認証情報が入力されることを条件に個別パスワードを出力するICカードと通信可能であり、ログインパスワードによる認証が成功することを条件に実行可能な処理と、個別パスワードによる認証が成功することを条件に実行可能な処理とを実行する処理実行部19と、ICカードと通信可能になることに応じて、ICカードからログインパスワードを取得するログインパスワード取得部13と、ログインパスワードにより認証する認証部11と、個人認証情報を受け付ける個人認証情報受付部21と、個人認証情報をICカードに送信し、個別パスワードを取得する個人認証部23と、個別パスワードが取得された場合、個別パスワードにより認証する個別認証部25と、を備える。

(もっと読む)

金銭取引の支払を容易にするための装置、方法及びシステム

カードデバイス(110)を用いて金銭取引の支払を容易にするための装置(100)、方法(400)及びシステム(300)であって、カードデバイス(110)は、複数の選択可能な額面及び額面不特定残高(150)に関連する、複数の選択可能なディジタル紙幣(120)及び/又は複数の選択可能なディジタル硬貨(130)を含む暗号化情報を記憶するためのマイクロチップ(140)を含み、カードデバイス(110)は、さらなる金額でリチャージ可能であり、取引残高がカード(110)に入金されることが可能である。  (もっと読む)

(もっと読む)

チケット発行システム

【課題】 表示付きICカードを利用したチケット発行システムにおいて、表示データを暗号化された状態で伝送し、カードに取り込んだ暗号化表示データを表示制御回路で復号化することにより、表示データの改竄や盗み見を防止することを課題とする。

【解決手段】 チケットデータと、チケットデータに対応する表示用データを記憶する記憶手段と、前記表示用データを暗号化する暗号化手段と、これらを利用者端末に送信する送信手段とを備えるカード発行サーバ装置と、カード内での復号化を可能とする暗号化複合化処理手段により、機密性を備えたチケット発行システムを実現する。

(もっと読む)

認証サーバ、変更方法、及び、プログラム

【課題】ICカードを利用したサービスにおいて、利用者情報の更新を容易に行える認証サーバ、変更方法、及び、プログラムを提供する。

【解決手段】認証サーバ100は、ユーザ端末200等からユーザの個人情報の変更を指示されると、その指示に従って個人情報を変更するとともに、そのユーザが利用可能なサービスのサービス提供サーバ300を特定する。そして、特定したサービス提供サーバ300の会員の個人情報を同様に更新させる指示情報を送信する。

(もっと読む)

情報処理装置、情報処理システム及びプログラム

【課題】セキュリティ及び利便性の向上を図ることが可能な情報処理装置、情報処理システム及びプログラムを提供する。

【解決手段】暗号鍵及び登録パスワードを記憶し、この登録パスワードに基づいて使用者を正当使用者と認証した場合にこの暗号鍵の読み出しを許可するICカード30と、フォルダ名、パス及び暗号鍵のハッシュ値を関連づけたフォルダ情報を記憶し、使用者からこのフォルダ内へのファイルの保存要求があった場合に、このフォルダ情報に基づいて、ICカード30から読み出す暗号鍵にこのフォルダに対応する暗号鍵が含まれているか否かを判定し、肯と判定した場合に対応する暗号鍵で要求の対象のファイルを暗号化して記憶する情報処理装置10とを備える情報処理システム1。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】容易に、かつ確実にアクセスの制限を行うことができるようにする。

【解決手段】PDA(Personal Digital Assistants)11が近接されたとき、パーソナルコンピュータ1のリーダ2は、ICタグ12に記憶されている機器IDを読み出す。パーソナルコンピュータ1は、機器IDを接続許可リストに登録し、そのリストに登録されている機器からのみ、接続を許可する。パーソナルコンピュータ1とPDA11には、有線、または無線により通信する通信部が設けられており、PDA11は、アクセスすることが指示されたとき、その通信部を制御してパーソナルコンピュータ1にアクセスし、機器IDを送信する。パーソナルコンピュータ1は、送信されてきた機器IDが接続許可リストに登録されているか否かを判定し、登録されていると判定した場合、接続を許可する。

(もっと読む)

マッチングシステム及び個人情報管理装置

【課題】サービス提供会社に個人情報を登録することなく、当該個人情報に基づいたマッチングサービスをより安全に提供することが可能なマッチングシステム及び個人情報管理装置を提供する。

【解決手段】複数の要素から構成される個人情報を記憶する個人情報記憶手段と、外部装置から前記個人情報の送信要求を受け付ける第1送信要求受付手段と、前記第1送信要求受付手段が前記送信要求を受け付ける毎に、前記個人情報記憶手段から前記個人情報を読み出し、当該個人情報の精度を低下させる処理を施すフィルタリング手段と、前記フィルタリング手段により処理された個人情報を前記外部装置に送信する個人情報送信手段と、を備える。

(もっと読む)

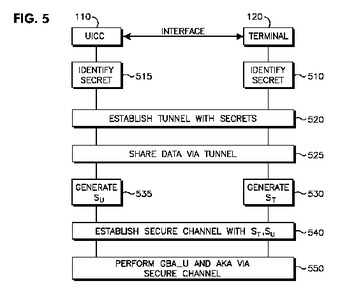

セキュリティ保護されたセッション鍵生成

無線通信におけるUICC(汎用ICカード)と端末との間のインタフェースをセキュリティ保護するための方法および装置が開示される。AKA(認証と鍵の合意)手続き、およびアプリケーションレベルのGBA_U(UICCベースの拡張を伴うGBA(汎用ブートストラッピングアーキテクチャ))手続きのセキュリティが向上する。セキュリティ保護された共有セッション鍵を使用して、UICCと端末の間の通信が暗号化される。このセキュリティ保護された共有セッション鍵は、認証手続きまたは匿名手続きを使用して生成される。  (もっと読む)

(もっと読む)

データ記憶システムおよびデータ記憶方法

【課題】利用者端末のセキュリティを向上させる。

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

(もっと読む)

入退室管理システム

【課題】ICカード認証と生体認証の後にICカードに情報書込する入退室管理システムであって、利用者がICカードをICカードリーダ・ライタに1回だけ接近させるだけで済むようにする。

【解決手段】生体情報を読み取り、その生体情報を記憶する。次に、ICカードの固有情報を読み取り、その固有情報から正当性を認証する。次に、固有情報に対応する登録生体情報と記憶生体情報とを照合し、正当性を認証する。次に、記憶生体情報を消去する。さらに、入室時の認証が正当性有のときには、ICカードに対して付加情報の記録を行う。また、退室時の認証が正当性有のときには、その付加情報の消去を行う。そして、その記録または消去が行われた後には、電気錠扉を開錠する出力を行う。

(もっと読む)

データ処理システム及びデータ処理方法

【課題】ICカードのように限られた記憶資源しか持たなくても効率的な暗号化処理の実現に資することができる技術を提供する。

【解決手段】暗号鍵の生成システムは、多数の小さい素数を再構成するための演算ユニット、小さい素数によって整数が割り切れるかを点検するための篩ユニット、整数の表現を変えるための再符号化ユニット、及び素数性判定テストユニットを備える。篩ユニットは最初に演算ユニットによって再構成される小さい素数によって整数が割り切れることを点検し、これによって「不適当な」素数候補を取り除く。その後、残りの素数候補は素数性判定テストユニットを使用してテストされる。このとき、再構成ユニットを使用して素数候補の表現が変換され、変換された表現形態を用いて素数性判定テストユニットが判定する。これにより、大きなメモリ容量を必要とすることなく、素数性判定のための演算処理数を減少することができる。

(もっと読む)

携帯可能電子装置およびICカード

【課題】暗号化処理結果の出力データが予測不能となり、暗号化処理結果を的中させることが困難となり、かつ、暗号化処理で使用するパラメータが改竄されたとしても、暗号化処理結果を推測するのは困難となる携帯可能電子装置およびICカードを提供する。

【解決手段】データを記憶するためのメモリと、このメモリに対してデータの書込みおよびまたは読出しを行なう制御素子を有し、選択的に外部との間でデータの入出力を行なう手段を備えたICカードにおいて、暗号化処理を実施する前に、暗号化処理を行なう際の処理データを一時的に保持するためのコプロメモリに乱数を格納し、暗号化処理を実施する前にコプロメモリに乱数が正しく格納されているか否かを確認し、この確認の結果、コプロメモリに乱数が正しく格納されていない場合、暗号化処理を実施せず、エラー処理を行なう。

(もっと読む)

カード発行システム、カード発行サーバ、カード発行方法およびプログラム

【課題】ICチップの個別情報を取得して効率的にICチップへの不正アクセスを防止する。

【解決手段】サービス提供サーバ200は、アクセス認証情報を暗号化して認証チケットを作成する認証チケット作成部204と、認証チケットをカード発行サーバ300に送信する認証チケット送信部212とを備え、カード発行サーバ300は、認証チケットを復号化して認証チケットを検証する認証チケット検証部306と、認証チケットの検証結果をサービス提供サーバ200に通知する検証結果通知部308と、認証チケットの検証結果とともにカード発行サーバ300と接続するための接続情報をサービス提供サーバ200に送信する接続情報送信部314と、認証チケットのアクセス認証情報と、情報処理端末100のICチップに記憶されたアクセス認証情報とを比較して検証する認証情報検証部310と、を備える。

(もっと読む)

文書データ管理システム

【課題】 文書データの網羅性を検証し得る文書データ管理システムを提供する。

【解決手段】 文書データ管理システム5は、端末10とICカード20とを備える。端末10は、文書データのハッシュ値を含む電子署名生成要求をICカード20に送出する。ICカード20は、端末10から電子署名生成要求を受け取ると、電子署名履歴記憶部22に新たな電子署名を記憶する記憶領域が存在するか否かを判定する。記憶領域が存在すると判定された場合、新たな連番を生成する。そして、新たな連番とICカード識別子とハッシュ値とに対して電子署名を生成し、その電子署名を電子署名履歴記憶部22に書き込む。

(もっと読む)

クレジットカード決済における認証サーバ、認証システム及び認証方法

【課題】 パスワードやパーソナルメッセージの事前登録を必要としない、インターネットの電子商取引サイトで商品の購入代金等をクレジットカードで決済する際に用いられるユーザ及びサーバの認証を行うための認証サーバ等を提供する。

【解決手段】 カード会員であるユーザにカード番号等をキーにOTP(ワンタイムパスワード)を発生させるトークンを配布し、本人認証を行うアクセスコントロールサーバでは、加盟店サーバから受け付けたカード番号等から同じロジックに基づくOTPを演算して、OTPを用いた本人認証を行う。あわせて、アクセスコントロールサーバはカード番号等からサーバ認証用のコードを演算してこれをパスワード入力用の認証画面に表示させ、ユーザにはトークンでの演算、又はトークンへの印字等によってサーバ認証用のコードを了知させ、フィッシングを防止する。

(もっと読む)

通信システムおよび携帯端末、並びに、通信方法

【課題】携帯端末の利便性を保ちつつ、その不正利用を防止する技術を提供する。

【解決手段】携帯端末(300)は、自端末の使用期限を示す使用期限情報を通信装置(200)から非接触通信(310)により取得して自端末の使用期限を認識する手段と、使用期限が切れたか否かを判別する手段と、使用期限が切れているときの非接触通信および入力操作を無効化する手段とを備える。通信装置は、使用期限情報を要求した携帯端末の認証判定を行う手段と、認証判定において認証が成功した場合に非接触通信(210)により当該携帯端末へ使用期限情報を送信する手段とを備える。

(もっと読む)

認証・認可システム、認証・認可方法

【課題】本人認証に加えて、ユーザ属性に応じたアプリケーションサーバへのアクセス権限を判定する認可を行う認証・認可方式を提供する。

【解決手段】ルート認証局またはこのルート認証局を上位に持つ中間認証局が発行した電子証明書(利用者証明書)を本人認証に利用し、このルート認証局またはこのルート認証局を上位に持つ中間認証局が発行した電子証明書(資格証明書)を認可に利用する。利用者証明書からルート認証局の下位認証局に対する証明書までの信頼のパスと、資格証明書からルート認証局の下位認証局に対する証明書までの信頼のパスとが別個に形成され、それぞれの信頼のパスの起点がルート認証局で同一となっている。利用者証明書はユーザに一つ発行されており、資格証明書はユーザのアプリケーションサーバ装置へのアクセス権限に基づいて一つまたは複数発行される。認可は、これら資格証明書の中から一つ選択して行われる。

(もっと読む)

181 - 200 / 772

[ Back to top ]