Fターム[5J104NA35]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 構成要素 (27,346) | 物理的構成要素 (16,068) | 記録媒体 (14,602) | カード (983) | ICカード (772)

Fターム[5J104NA35]に分類される特許

201 - 220 / 772

認証システム及び方法

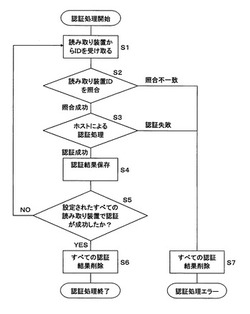

【課題】セキュリティと利便性とを共に高めた個人認証の技術を提供する。

【解決手段】ICカードの読み取り装置を1つ以上備え、読み取り装置の位置又は複数の読み取り装置の読み取り順序を認証の判断材料として用いる。ICカードは、受け取った読み取り装置IDを確かめ(S2)、ホストコンピュータは、ICカードの認証情報を確かめ(S3)、ICカードは、設定されたすべての読み取り装置で認証が成功したか否かを確かめ(S5)、ホストコンピュータに、設定されたすべての読み取り装置で認証が成功した者にだけに許される行為(例えばセキュリティの高い部屋への入室)を、ICカードの所持者に許可するよう依頼する(S6)。

(もっと読む)

情報処理システム、情報処理装置、認証サーバ、認証方法、認証プログラム、情報処理方法、情報処理プログラム

【課題】管理者が行う認証情報の登録又は削除等の煩雑な操作を軽減すること。

【解決手段】複合機100は、ICカードから読み取ったカードIDをICカード認証サーバ200に送信して認証結果を取得し、該認証結果が認証成功を示す場合、当該複合機100の使用を許可する。一方、前記認証結果が認証失敗を示し、ICカード認証サーバ200から当該カードIDの登録を行うか問い合わせされた場合、操作部より入力されるユーザ名をICカード認証サーバ200に送信して、該ユーザ名と前記認証に失敗したカードIDとを紐付けて登録させる構成を特徴とする。

(もっと読む)

スマート・カードおよびスマート・カードを使用するための方法

【課題】スマート・カード、スマート・カードを有する保護されたクライアント、およびスマート・カードにおいて使用する方法を提供する。

【解決手段】スマート・カードは、コンテンツ・ストリームの特定の部分に関連したECMをカウントし、スマート・カードにロイヤルティ・ポイントを記憶するように構成される。これにより、例えば、広告に関係するECMをカウントすることが可能となる。広告を見ることにより、テレビジョン・プログラムを無料で見るために使用することが可能なロイヤルティ・ポイントが獲得される。

(もっと読む)

モバイル電話タイプの電気通信端末の保護方法

【課題】盗難等の場合の、不正な利用に対する端末の保護方法を提供する。

【解決手段】チップカードタイプの電気通信ネットワークアクセスに必要な個人的な構成要素を含む電気通信端末の保護方法に関するものであり、端末Tは、処理装置、端末の作動に必要な情報すなわち端末の作動プログラムを含む少なくとも一つの作動メモリ、およびこのプログラムに必要なデータを含む。方法は、a)解読に必要なあらかじめ決められた鍵Kから電気通信端末の作動メモリの内容を暗号化すること、b)セキュリティを付与されたメモリ21内に記録された起動プログラムによる端末の起動および、解読に使用される鍵の端末による計算の後に、端末による解読を可能にする。

(もっと読む)

放送受信装置

【課題】スクランブル放送信号のチャンネルを選局する際の利便性を改善する。

【解決手段】放送受信装置100は、論理チャンネル毎に番組を放送するデジタルテレビジョン放送による放送番組のスクランブルを、着脱自在のICカード41により解除する。放送受信装置100にICカード41が装着されたことをカードディテクタ28が検出したことに応じて、チューナ16、デジタル復調器18およびMPEGデコーダ22が抽出するべき番組放送の論理チャンネルを、メモリ10Bに格納された情報が指すスクランブルがされた放送番組に対応する所定の論理チャンネルに指定する。

(もっと読む)

認証システム、サーバ装置および認証方法

【課題】サーバ装置と端末装置との間で認証デバイスを用いて通信路が確立された後に、サーバ装置から端末装置に接続された認証デバイスの接続を確認する。

【解決手段】ネットワークを介して接続された端末装置200との間のセッション確立時に、端末装置200に接続された認証デバイス250を用いて認証を行うサーバ装置100は、端末装置20を認証する認証要求データを作成する認証要求データ作成部108と、認証要求データを送信する送信部102と、端末装置200の認証デバイスにより作成された、認証要求データに対応する認証返信データを受信する受信部104と、認証返信データに基づいて端末装置20を認証する認証処理部112と、を備え、認証処理部112による認証の結果、端末装置200を認証できた場合に、端末装置200にデータを送信する。

(もっと読む)

生体情報登録システム、ならびにICカード、処理端末、およびセンタシステム

【課題】窓口等での本人確認を不要とし、生体認証を利用することができる端末を使って利用者自身が生体情報の登録を行うことができる生体情報登録システムを提供する。

【解決手段】ICカード100、決済端末200、および決済センタ300からなる生体情報登録システムであって、ICカード100は登録番号生成機能153を備えた生体認証アプリケーション150を有し、決済端末200はユーザインタフェース部220と生体情報センサ240とを有し、決済センタ300は決済処理機能310とデータベース340とを有し、生体情報センサ240によって読み取った利用者の生体情報をICカード100に送信して登録し、登録番号生成機能153により生成された登録番号を記録するとともに決済端末200を経由して決済センタ300に送信し、データベース340に記録することにより、決済端末200を利用してICカード100に生体情報の登録を行う。

(もっと読む)

仮想チャンネル取引における口座情報の安全性を向上するシステム及び方法

【課題】仮想チャンネル取引における口座情報の安全性を向上するシステム及び方法を提供する。

【解決手段】データギャザリングシステム、店舗取引システムおよび少なくとも一つの利用者装置を備え、普通の実在店舗に類似する取引枠組みを用いて仮想チャンネルにおいて安全な取引を行い、前記データギャザリングシステムの前端にフロントエンド処理装置を設置するだけで消費者が仮想チャンネルにおいて取引を行う時、利用者装置のカードリーダー経由でスマートカードを用いて前記スマートカードの口座情報について特定の暗号化処理を行いかつ前記データギャザリングシステムに伝送することが可能で、これにより前記口座情報が前記店舗取引システムを経由するにもかかわらず前記口座情報に触れることが不可能となり、前記口座情報の安全性を向上する。

(もっと読む)

通信デバイス、リモートサーバ、端末装置、金融カード発行システム、金融カード認証システム、及びプログラム。

【課題】ネットワーク端末経由でカードの発行及びカード情報の認証をする。

【解決手段】通信デバイス100は、金融機関サーバ300にカード発行を要求するカード発行要求部104と、カード発行要求部104の要求に応じて金融機関サーバ300により発行されるカードのカード情報を受信し、カード情報の書き込みをリモートサーバに要求するカード情報書き込み要求部106と、金融機関サーバ300により発行されたカード毎のカード情報が記録され、カード情報毎に設定された固有の個別暗号鍵を用いてアクセスすることが可能な個別エリア154と、個別エリア154を識別するための個別エリア識別番号および個別エリア毎の個別暗号鍵が記録され、リモートサーバ200に記録された共有暗号鍵を用いてアクセスすることが可能な共有エリア152と、を有する記憶部とを備える。

(もっと読む)

オーディオ/ビジュアル・ストリームを保護する方法

【課題】著作権のあるAVストリームの保護を行う。

【解決手段】取外し可能なセキュリティ装置においてデスクランブルされたオーディオ/ビジュアル(A/V)ストリームを保護することによって、消費者電子機器と取外し可能なセキュリティ装置の間のインタフェースのセキュリティを増強するシステムが実現される。その保護のために、共用キーが動的に計算され、その後でA/Vストリームが再スクランブルされる。

(もっと読む)

非接触ICカード認証システム

【課題】

クライアント端末とサーバ間で相互認証を行う場合,ネットワークを経由した相互認証が行われるので処理時間がかかる。クライアント側の秘密情報の保持デバイスとして非接触ICカードを採用する場合,非接触ICカードを近づけている短時間の間に処理が完了しないという問題が生じる。

【解決手段】

非接触ICカードを端末装置に近づけることにより,ネットワークの通信時間を待つことなく,ネットワークに接続された端末装置と複数のサーバとの間で相互認証を行い,適切なユーザにサービスを提供するシステムを提供する。具体的には,クライアント認証時には,非接触ICカード内の秘密鍵を用いて認証情報を生成し,サーバ認証時には,非接触ICカードと連携して動く端末装置がサーバを認証する。

(もっと読む)

耐タンパデバイス発行システム及び発行方法

【課題】利用者は時間的制約、地理的制約を受けず、また窓口に入力端末を用意する必要がなく、操作者を配置する必要がないようにする。

【解決手段】ユーザ端末101と通信可能な管理サーバ108と、ユーザ端末101と通信可能な発行端末106を設ける。管理サーバ108は、ユーザ端末101から送信された申請情報から発行情報を生成し、発行情報から生成した発行情報ハッシュ及びユーザ端末101から入力された本人IDに基づいて権限情報を生成し、発行情報及び権限情報をユーザ端末101に送信する。発行端末106は、発行情報から発行情報ハッシュを生成し、権限情報の本人IDとユーザ端末101から送信された本人IDとが一致し、かつ管理サーバ108で生成した発行情報ハッシュと発行端末106で生成した発行情報ハッシュとが一致するか否かを判断し、一致すると判断したとき発行情報に基づいて耐タンパデバイスを発行する。

(もっと読む)

情報処理装置

【課題】暗号化された複数のコンテンツデータを簡単な構成で並行して復号することを実現する情報処理装置を提供する。

【解決手段】収納部8に取り外し自在に収納されるスクランブル鍵生成装置8Aの使用権の獲得は、2台のI/O処理装置((A),(B))6によって争われる。コンテンツ視聴プログラム100は、I/O処理装置((C),(D))7から入力される暗号化コンテンツデータをバッファリングしつつ、この暗号化コンテンツデータの暗号化解除に用いる鍵データを生成するためのスクランブル鍵生成装置8Aの使用権の獲得をI/O処理装置(B)6に依頼する。そして、I/O処理装置(B)6は、自装置で入力された暗号化コンテンツデータのデスクランブル処理を優先しつつ、この依頼されたスクランブル鍵生成装置8Aの使用権の獲得を代行する。

(もっと読む)

権限委譲システム、携帯端末、ID管理サーバ、権限委譲方法および権限委譲プログラム

【課題】ICカードとICチップ携帯電話との相互間で、利便性を確保して安全に権限委譲を行うことのできる権限委譲システムを提供する。

【解決手段】本発明に係る権限委譲システム1は、ICカード600と、携帯端末400と、ID管理サーバ100からなり、携帯端末がICカードと通信して第1のID610を読み取ってID管理サーバに送信し、ID管理サーバが、携帯端末から第1のIDを受信し、第2の送受信手段から受信した第1のIDとID管理データベース120に記憶される第2のID220とが同一であるか否かを確認し、同一である場合に臨時ID240を生成して携帯端末に送信し、携帯端末が臨時IDを受信してICチップ450に記憶させる。

(もっと読む)

情報処理装置、認証方法、プログラム、および情報処理システム

【課題】リーダ/ライタ機能を備えたリーダ/ライタ機能搭載装置におけるリーダ/ライタ機能の使用をリーダ/ライタ機能搭載装置ごとに制限することが可能な情報処理装置、認証方法、プログラム、および情報処理システムを提供する。

【解決手段】搬送波を送信するリーダ/ライタ機能を有するリーダ/ライタ機能搭載装置と通信可能な情報処理装置であって、リーダ/ライタ機能搭載装置と通信を行う通信部と、固有のコントローラ秘密鍵と、認証対象となるリーダ/ライタ機能搭載装置ごとに固有の認証対象公開鍵とを記憶する鍵情報記憶部と、リーダ/ライタ機能搭載装置に対して認証情報を要求し、要求に応じて送信された第1の認証情報と、鍵情報記憶部に記憶されたコントローラ秘密鍵および認証対象公開鍵とに基づいて、リーダ/ライタ機能搭載装置におけるリーダ/ライタ機能の使用を認証するリーダ/ライタ機能制御部とを備える情報処理装置が提供される。

(もっと読む)

モバイル・スマートカード・ベースの認証のための方法、コンピュータ・プログラム、デバイス、およびシステム(モバイル・スマートカード・ベースの認証)

【課題】 特にインターネット・サービスの要求に対して、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供し、特にコンピュータ・ネットワークの信頼できないコンピュータ上で実行される場合、コンピュータ・ネットワーク内にセキュアなユーザ認証を提供する。

【解決手段】 認証サーバでは、認証準備段階中に、チャレンジに対するレスポンスの第1の部分を表す情報が受信される。チャレンジおよびレスポンスの第1の部分は、今後使用するために格納される。修正認証段階中に、チャレンジが再送信され、チャレンジに対するレスポンスの第2の部分を表す情報が受信される。ユーザを認証するために、レスポンスの第1および第2の部分がチャレンジに照らしてチェックされる。スマートカード・リーダでは、通常の認証中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信した場合、スマートカードから受信されたレスポンスがコンピューティング・デバイスに送信される。認証準備段階中に、スマートカード・リーダがコンピューティング・デバイスへのインターフェースを介してチャレンジを受信したことにレスポンスして、スマートカード・リーダは、レスポンスの第1の部分をコンピューティング・デバイスに送信する。スマートカード・リーダは、ユーザ・インターフェースを介してチャレンジを受信したことにレスポンスして、レスポンスの少なくとも第2の部分を、ユーザ・インターフェースを介してユーザに提示する。

(もっと読む)

アプリケーション処理装置及びアプリケーション処理方法並びにそのプログラム、組み込み機器

【課題】複数のアプリケーションプログラムを記憶するICカードにおいて、ユーザの手間と、そのICカードを用いた際の一連処理が終了するまでの時間の短縮を行うことのできるアプリケーション処理装置を提供する。

【解決手段】起動指示を受けたアプリケーションプログラムの利用時に必要な認証のセキュリティレベルよりも、レベルの高い、またはそのレベル以上の、セキュリティレベルの認証が他のアプリケーションプログラムの利用時に既に行われていると判定した場合には、新たに起動指示を受けたアプリケーションプログラムの利用時における認証処理を中止する。

(もっと読む)

取引装置及び該取引装置におけるデータ入力方法

【課題】マスタデータを生成するためのコンポーネントデータを入力する各入力者の個人認証を行うことによって、相違する複数の入力者が各々コンポーネントデータを入力したときのみマスタデータが生成され、高いセキュリティを保つことができるようにする。

【解決手段】暗証番号の暗号化用のマスタデータを生成するための複数のコンポーネントデータが入力手段から入力される場合、各コンポーネントデータが入力される直前に、個人認証情報取得装置によって各コンポーネントデータの入力者のIDカードから個人認証情報を取得して記憶装置に記憶し、個人認証情報に基づいて入力者が相違すると判断したときに、コンポーネントデータの入力を許可する。

(もっと読む)

組成情報提供装置、組成情報提供システム、組成情報提供システムの制御方法及びプログラム

【課題】回収された電子部品や電子機器からレアメタル情報を簡単に取得できると共に、レアメタル情報を秘匿できるようにする。

【解決手段】RFIDチップ21に、レアメタル情報を暗号化して保持し、電子部品や電子機器40に装着しておく。リサイクル時には、RFIDリーダ62により、RFIDチップ21の情報を読み取る。記憶部67に復号化鍵K2が記憶されている場合には、記憶されている復号化鍵K2を使って、レアメタル情報を復号する。復号化鍵K2が記憶されていない場合には、情報処理端末61と鍵管理サーバ51との間で認証を行い、認証が成立すると、鍵管理サーバ51から情報処理端末61に送られてくる復号化鍵K2を使って、レアメタル情報を復号する。正規のリサイクル工場では、レアメタル情報を簡単に取得することができ、また、それ以外に対しては、レアメタル情報を秘匿できる。

(もっと読む)

電子認証装置、電子認証システム、電子認証方法およびこの方法のプログラム

【課題】システム構築を簡易にしながら、相互認証のセキュリティ性を高めた電子認証ができる。

【解決手段】ICカード20には秘密鍵及びクライアント証明書を記憶する。認証装置10は、ユーザ端末30からHTTP形式のリクエストを受け、ICカードからクライアント証明書を読み込み、サーバ40に対してHTTPS形式による相互認証、SSL通信を行う。

クライアント証明書や暗号化された認証用データはユーザ端末を経由することなく、直接にサーバに送信される。暗証番号は認証装置に直接に入力する。認証装置の許可リストに記述されているドメイン名(URL)以外の通信はすべて遮断する。認証装置は自身IPアドレスを持たない。認証装置側でサーバ証明書の正当性を自動で確認可能とする。

(もっと読む)

201 - 220 / 772

[ Back to top ]