国際特許分類[G06F12/14]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | メモリ・システムまたはアーキテクチャ内でのアクセシング,アドレシングまたはアロケーティング (20,382) | メモリの不正な使用に対する保護 (533)

国際特許分類[G06F12/14]に分類される特許

231 - 240 / 533

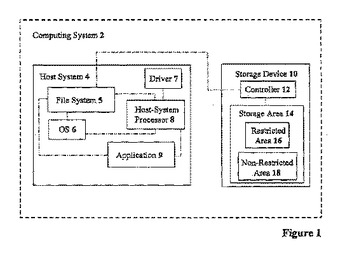

記憶装置およびデータスマグリングの方法

その上に具体化されたコンピュータ可読コードを有するコンピュータ可読記憶媒体とその使用方法とを提供する。この媒体は、記憶装置の記憶エリアの制限エリアへの、ホストシステム上で動作するファイルシステムによるアクセスを制限するためのプログラムコードと、少なくとも1つのアプリケーションがファイルシステムを介して制限エリアにアクセスすることを可能にするためのプログラムコードとを含む。好ましくは、コンピュータ可読コードは、記憶装置がデータを非制限エリアから制限エリアにコピーすることを可能にするためのプログラムコードをさらに含む。好ましくは、コンピュータ可読コードは、制限エリア内のアドレスに向けられたホストシステム読み出しリクエストを非制限エリア内のアドレスへ経路指定するように記憶装置に指示するためのプログラムコードをさらに含む。好ましくは、コンピュータ可読コードは、ホストシステムが非制限エリアにアドレス指定された非制限データへのアクセスをリクエストするときにホストシステムのアクセスコマンドを制限エリア内に存在する制限データに適用するためのプログラムコードをさらに含む。  (もっと読む)

(もっと読む)

サービスアプリケーション管理システム

【課題】同一のOSGiフレームワーク上で動作する複数のサービスアプリケーションを安全に実行できるようアクセスコントロールするためのPermissionの設定方法を提供する。

【解決手段】セグメント内のリソースに対するPermissionについては全て許可され、セグメントを越えるPermissionについては管理者の許可がないと付与されない。従って、サービスプロバイダは、自分のサービスアプリケーションのバンドルに対して、同一のセグメント内に含まれているリソースへのPermissionを要求すれば全て許可される。

(もっと読む)

情報端末装置、転送プログラム及び転送方法

【課題】 デジタルオーディオプレーヤー等のGUIにおいて、著作権の保護や、メモリー装置のプロテクトを実現しつつ、そのデザインを変更可能として多様化を図る。

【解決手段】

スキンデータを、暗号化されたデータ形式で受信するデータ受信部と、データを記憶保持する記憶装置と、記憶装置をパーテーションにより、不可視領域と可視領域とに分割し、不可視領域への書き込みの可否を制御するメモリー管理部と、不可視領域へのデータの書き込み命令が、当該情報端末装置内の演算装置において実行されるとき、スキンデータの転送を許可するコマンド実行部と、不可視領域への書き込み命令に応じて受信された、暗号化されたデータ形式のスキンデータを復号する復号部とを有する。

(もっと読む)

記憶装置、記憶装置のデータ書換制御方法及びコンピュータプログラム

【課題】書き込み完了後に誤ってデータが書き換えられてしまうことを防止することができる記憶装置を提供する。

【解決手段】データの書き込み要求を受け付けた場合、そのデータを書き込むアドレスが書換制限領域内であるか否かを判断する(ステップS13)。CPUは、書換制限領域内であると判断した場合(S13:YES)、データを書き込むアドレスに既にデータが書き込まれているか否かを記憶してあるフラグ領域内のフラグを読み出す(ステップS15)。CPUは、フラグがオン(既に書き込まれている)であるか否かを判断し(ステップS16)、既にデータが書き込まれている場合は(S16:YES)、書き込み要求を拒否する。

(もっと読む)

電子デバイスにおいてSIMlock情報を保護する方法及び装置

本願の教示は、電子デバイスの使用を規定する使用制限データの保護を行う方法及び装置を提示するものである。暗号化回路がセキュアな及び非セキュアなアクセスをサポートする。暗号化回路は非セキュアにアクセスされると、格納される使用制限データを検証するように動作することが可能となり、さらに、セキュアにアクセスされると、暗号化回路は、変更される使用制限データを認証するために新たなメッセージ認証コードを生成するように動作することが可能となり、当該データをその後認証できるようになる。使用制限データは、非セキュアメモリに格納されてもよいし、静的部分と動的部分とを含むものであってもよい。1つ以上の実施形態はデバイスが初期設定化されているかどうかを示すセキュア回路を含む。暗号化回路は、デバイスが初期設定されていなかった場合にのみ、パーマネント・デバイス・キーを用いて静的部分用のメッセージ認証コードをセキュア回路から出力し、必要に応じて動的部分用のメッセージ認証コードを出力して、動的部分に対する認証済みの変更をサポートするようになっている。  (もっと読む)

(もっと読む)

マイクロコンピュータ、電子機器及びフラッシュメモリのプロテクト方式

【課題】簡易な回路構成で強力なリードプロテクトが可能なマイクロコンピュータ、電子機器及びマイクロコンピュータ内蔵のフラッシュメモリのプロテクト方式を提供すること。

【解決手段】本マイクロコンピュータ10は、フラッシュメモリ20と、フラッシュメモリに対するアクセスを制御するフラッシュコントローラ30とを含み、フラッシュメモリは、フラッシュメモリの所与の領域に対するアクセスの可否を指定するプロテクト情報が格納されたプロテクト情報記憶部22を含み、フラッシュコントローラ30は、前記プロテクト情報に基づき、フラッシュメモリの所与の領域に対するアクセスのプロテクト処理を行うフラッシュプロテクト処理部50、60を含み、アクセス対象がデータである場合に、フラッシュメモリに対するアクセスのプロテクト処理を行う。

(もっと読む)

書込プロテクトされたメモリ管理ユニット・レジスタを備える論理デバイス

制御モジュール(110)と、メモリ管理ユニット(105)と、メモリ・モジュール(120)と、少なくとも1つの第1のレジスタ(140)と、を含む論理デバイス(100)。メモリ管理ユニット(105)は、制御モジュール(110)とメモリ・モジュール(120)との間のソフトウェア・コードの流れを制御する。制御モジュール(110)は、メモリ・モジュール(120)内の少なくとも1つのデータ・メモリ・セクション(130)を指定するために、論理デバイス(100)の起動手順中に第1のレジスタ(140)のうちの少なくとも1つをプログラムする。メモリ管理ユニット(105)は、データ・メモリ・セクション(130)を識別するために、第1のレジスタ(140)と通信し、メモリ管理ユニット(105)は、データ・メモリ・セクション(130)内のストレージから実行可能コードを除外する。起動手順の終了後、第1のレジスタ(140)は書込プロテクトされ、論理デバイス(100)をシャットダウンさせずにメモリ管理ユニット(105)を動作不能にすることはできない。  (もっと読む)

(もっと読む)

保護された関数呼び出し

【課題】データ処理システムの動作のセキュリティを向上させる。

【解決手段】メモリアドレス空間はドメインに分割され、命令アクセス制御回路を使用して、実行される命令が取り込まれるメモリアドレスが、いつドメイン境界を横切り、変化したかを検出し、その場合に、新たなドメイン内の命令が許可された形態の許容命令であることを確認するために検査を行う。許容命令は、下位互換性を助けるために、命令アクセス制御回路に関する以外はノーオペレーション命令であるように決めておくことができる。

(もっと読む)

メモリドメインを基にしたデータ処理システム内のセキュリティ制御

【課題】アクセス制御データに応じて所定のメモリアドレスへのアクセスを制御する。

【解決手段】メモリアドレス空間へのアクセスは、アクセス制御データを使用したメモリアクセス制御回路によって制御される。アクセス制御データを変更する権限は、ドメイン制御回路によって制御される。メモリアドレスの集合である特定のドメイン内に記憶される命令がアクセス制御データを修正することができるか否かは当該ドメインに依存する。従って、アクセス制御データを変更する権限は、メモリアドレス空間内の特定の定義された位置の中に記憶された命令に制限することが可能であり、セキュリティを向上させる。この権限は、OSへの呼び出し転送が呼び出し転送コードを介して強制され、非セキュアOSの制御の下で実行する信頼されたソフトウェアによってのみ当該データがアクセス可能であり、メモリアドレス空間の信頼された領域を確立することができる。

(もっと読む)

情報処理装置

【課題】プロセッサが仮想化サポート機能を有するか否かによらず、安全性を向上させる。

【解決手段】プロセッサと、HV保護領域にアクセス可能なハイパーバイザを記憶する保護メモリと、保護メモリとプロセッサとを接続した第1通信路と、第1通信路を介して、ハイパーバイザの起動時に実行されるエントリ部に含まれる複数の命令のうち、最初の命令のアドレスへのフェッチを検出するフェッチ検出部と、第1通信路を介して、エントリ部の最後の命令の実行を検出する命令検出部と、フェッチを検出してから、最後の命令の実行を検出するまで所定の時間が経過したか否かを判断する時間判断部と、所定の時間が経過していないと判断した場合、最後の命令の実行結果から、プロセッサの割り込みを禁止しているか否かを判断する実行判断部と、禁止していると判断した場合に、プロセッサにHV保護領域のアクセスを開放する第1及び第2HV領域保護回路と、を備える。

(もっと読む)

231 - 240 / 533

[ Back to top ]