国際特許分類[G06F21/06]の内容

物理学 (1,541,580) | 計算;計数 (381,677) | 電気的デジタルデータ処理 (228,215) | 不正行為から計算機を保護するためのセキュリティ装置 (22,301) | 筺体への不正操作の感知によるもの,または筺体への侵入の感知によるもの,例.ハウジングまたはルーム (264)

国際特許分類[G06F21/06]に分類される特許

41 - 50 / 264

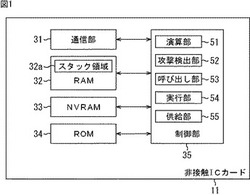

情報処理装置および方法、並びにプログラム

【課題】秘密情報が漏洩する危険性を低下させる。

【解決手段】攻撃検出部52は、演算部51の演算結果の検算をすることで故障利用攻撃を検出し、呼び出し部53は、実行されることにより再帰呼び出しされる再帰関数を呼び出し、供給部55は、呼び出し部53により呼び出された再帰関数が実行されて、再帰呼び出しされる毎に、再帰関数の実行により得られるリターンアドレスを、秘密情報を含むデータを格納するRAM32のスタック領域32aに供給する。本発明は、非接触ICカード、または、非接触ICカードの機能を有する携帯電話機等の情報処理装置に適用することができる。

(もっと読む)

半導体装置、半導体装置の制御方法および半導体装置の制御プログラム

【課題】本発明は、レーザー攻撃を受けた場合であっても、自身が管理する範囲外のデータをアクセスすることを防止することが可能な半導体装置等を提供することを目的とする。

【解決手段】アプリケーションプログラムが選択される選択手段(131)と、記憶領域情報を取得する記憶領域情報取得手段(132)と、記憶領域情報が前記半導体装置(101)の前記記憶領域内か否かを判断し、記憶領域が他のアプリケーションの前記記憶領域を含んでいるか否かを判断する記憶領域情報判断手段(133)と、記憶領域情報が前記半導体装置(101)の記憶領域内であって、記憶領域情報が他のアプリケーションの前記記憶領域を含んでいないと判断された場合には、チェック情報を追加し、アプリケーションプログラムに対応する記憶領域情報を設定記憶領域情報として設定する記憶領域情報設定手段(134)と、を備える構成である。

(もっと読む)

光学的情報読取装置

【課題】セキュリティ性を向上させ得る光学的情報読取装置を提供する。

【解決手段】各導通部51〜56および締結状態検知回路24により、筐体11に締結される各ねじ41〜46の締結状態を検出するとともに、主制御回路21により、検出される各ねじ41〜46の取り外し順序が判定用順序に一致するか否かについて判定される。この判定用順序は、ステップS101の処理により異なる順序に変更されるか、開封用情報コードが読み取られることに応じてステップS107の処理により開封用順序に変更される。そして、各ねじ41〜46の取り外し順序が判定用順序に一致しないとの判定、すなわち、筐体11の不正開封であるとの判定に応じて、メモリ23の読取情報が消去される。

(もっと読む)

モバイル装置とコンピュータを組み合わせ、安全な個人ごとの環境を生成する装置および方法

携帯電話、スマートフォン、パーソナル音楽プレーヤー、携帯ゲーム機等のモバイル装置(105)は、PC(110)と動作可能に結合されたとき、モバイル装置のCPU(312)およびOS(316)の機器構成を通して、保護された個人化コンピューティングプラットフォームを作成し、不変のトラスティッドコア(205)として機能する。モバイル装置(105)のトラスティッドコア(205)は、例えばそのドライバ、アプリケーション、および他のソフトウェアが信頼され変更されておらず、それゆえ結合されたコンピューティングプラットフォームのインテグリティの恐怖の存在なく安全に使用できることを含むPC(110)のインテグリティを検証する。モバイル装置(105)は、例えばモバイル装置が結合され、その結果個人ごとのコンピューティング環境が生成されたときにPCによりアクセスされ得るユーザーのデスクトップ、アプリケーション、データ、証明書、設定、そして選択を含むユーザーの個人化データ(616)をさらに動作可能に記録し、転送する。  (もっと読む)

(もっと読む)

USBキー

【課題】

携帯中に盗難にあったり、紛失したりした場合においても、個人認証情報、キー情報等の漏洩を防止し、機密情報や個人情報へのアクセスを効果的に制限するセキュリティの高いUSBキーを提供する。

【解決手段】

USBキーのコネクタ部を本体内部に収納可能に構成する。本体にはダイヤル錠を設けて、コネクタ部が本体内部の収納位置にある場合には施錠して移動を拘束するが、開錠により本体外部への移動を可能にする。また、本体内部にスイッチを設け、コネクタ部が収納位置にある場合には、少なくともコネクタ部の電源端子と接地端子を接続して情報保持部の機能を停止させ、コネクタ部がUSB端子と結合可能な位置に移動する場合には、移動に応じて前記接続を遮断するよう構成する。

(もっと読む)

データ処理装置及びデータ処理方法

【課題】このような状況を鑑み、本発明は、処理速度が要求される場合でも対タンパ性を強めたデータ処理装置及びデータ処理方法を提供する。

【解決手段】CPU4は、暗号化データ16を読み出し、暗号回路6に復号化させて平文データ17を生成し、スクランブル回路14によりスクランブルキーを使用したスクランブル処理を行わせ、セキュアRAM13に一時記憶する。セキュアRAM13に記憶されたデータをスクランブル回路14にデスクランブルさせて平文データ17を取得し、これを使用して所定の処理を実行し、終了したら、処理済みのデータを暗号回路6に暗号化させる。そして、CPU4は所定の処理が終了したことをスクランブル回路14に通知し、スクランブル回路14はこれに応じてRNG8が生成した乱数によりスクランブルキーを更新する。

(もっと読む)

データ記憶装置、データ保護方法、及びプログラム

【課題】正当な権限を有する者が行う正当行為に対しては、耐タンパ処理が発動されないようにする。

【解決手段】CPU29は、SRAM24に記憶されているデータに耐タンパ処理を行うときのトリガとなる、リーダライタ1の筐体に対する不正行為を監視する監視モードの設定を、オン状態又はオフ状態のいずれか一方に変更する変更キーを取得し、その変更キーに基づいて、監視モードの設定を変更する。本発明は、例えば、耐タンパ性を有するデータ記憶装置に適用することができる。

(もっと読む)

セキュアメモリインターフェース

【課題】セキュアメモリインターフェースを提供すること。

【解決手段】セキュアメモリインターフェースは、セキュアモードが活性化された場合に、メモリ装置に対する欠陥注入を探知するように読出部、書込部、及びモード選択部を含む。モード選択部は、データプロセッシング部から生成されたメモリアクセス情報を使用してセキュアモードを活性化または非活性化する。従って、データプロセッシング部はメモリ装置に保存されたセキュアデータの量と位置を柔軟に指定することができる。

(もっと読む)

攻撃に対するマイクロ回路の保護方法及びデバイス

【課題】マイクロ回路への攻撃に対して、攻撃によって妨げられることなくマイクロ回路の保護機能を実行することを目的とする。

【解決手段】攻撃に対するマイクロ回路保護方法であって、攻撃が検出されたか否かを判定するステップ(205)と、攻撃が検出された場合に、保護機能を実行するステップ(210、510)と、攻撃が検出されなかった場合に、保護機能を擬似的に実行し、保護機能と実質的に同一の方法でマイクロ回路の外部から検知可能なおとり機能を実行するステップ(215、515)とを有することを特徴とする。ある実施形態では、おとり機能は、保護機能の消費電力と実質的に同一の消費電力を有し、保護機能は、不揮発性メモリの第1のアドレスに所定のデータを書き込むステップを有し、おとり機能は、不揮発性メモリの第1のアドレスと異なるアドレスに書き込むステップを有する。

(もっと読む)

システムLSI

【課題】機密性の高い処理に用いる命令コードやデータを隠蔽することができるシステムLSIを実現する。

【解決手段】本発明のシステムLSIは、機密性の高い処理を行うプロセッサ21と、プロセッサ21が接続されるオンチップバス12と、プロセッサ21が処理した機密性の高いデータを記憶する作業メモリ22と、オンチップバス12と作業メモリ22の間に接続され、オンチップバス12と作業メモリ22とのデータ転送がプロセッサ21により制御されるメモリインターフェース回路23を有する。

(もっと読む)

41 - 50 / 264

[ Back to top ]