国際特許分類[H04L9/10]の内容

電気 (1,674,590) | 電気通信技術 (544,871) | デジタル情報の伝送,例.電信通信 (61,356) | 秘密または安全な通信のための配置 (13,382) | 特別な箱体,構造的特徴または手動制御装置を有するもの (818)

国際特許分類[H04L9/10]に分類される特許

21 - 30 / 818

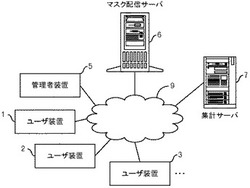

情報処理方法及び装置、並びにコンピュータシステム

【課題】データベース内のデータを、利用に適した形で適切に秘匿する。

【解決手段】本方法は、オリジナルマトリクスと、オリジナルマトリクスと同一形状であるマスクマトリクスとを加算してマスク化マトリクスを生成する第1処理と、マスク化マトリクスについてのデータを、複数のユーザのコンピュータからのデータを蓄積する第2コンピュータに送信する第2処理とを含む。そして、上記マスクマトリクスが、複数のユーザが用いるマスクマトリクスを加算するとゼロ行列となるように生成されている。

(もっと読む)

外部メディアインタフェース装置、テスト方法

【課題】正当性確認テストを行う際の時間を短縮する外部メディアインタフェース装置を提供すること。

【解決手段】記憶手段アクセス制御手段45と、外部メディアアクセス手段41、52と、暗号器43と、を有する外部メディアインタフェース装置100であって、前記暗号器のテストモードである場合、前記記憶手段アクセス制御手段と前記外部メディアアクセス手段との間にテスト用のパスを構築するパス構築手段53と、前記記憶手段アクセス制御手段が読み出したテストデータを取得してテストデータの送信先を振り分けるデータ振り分け手段44、60と、前記データ振り分け手段が振り分けた第一のデータを保持すると共に、前記データ振り分け手段が前記暗号器に振り分け、前記暗号器が暗号化した第二のデータを取得し、比較するデータ比較手段51と、を有する。

(もっと読む)

暗号プロトコルの安全性検証装置、安全性検証方法およびプログラム

【課題】暗号プロトコルを安全性レベルに応じて検証することができる。

【解決手段】鍵交換プロトコルにおける暗号プリミティブを列挙し、列挙した暗号プリミティブに危殆化情報を有するものがある場合に、暗号プロトコルは安全ではないと判断し、一方、有するものがない場合に、暗号プリミティブの役割および安全性の根拠を設定し、フローを列挙し、フローデータと暗号プリミティブの引数の種類と状態とを設定する。設定したフローデータと暗号プリミティブの引数の種類と状態との関係に、正しくないものを含む場合に、暗号プロトコルは安全ではないと判断し、一方、関係がすべて正しい場合に、安全性に関する検証項目の選択を、能動的攻撃安全、受動的攻撃安全、オフライン辞書攻撃安全、既知鍵攻撃安全、フォワード秘匿性における検証項目の中から行う。検証項目に満足しないものを含む場合に、暗号プロトコルは選択した安全性に関して安全ではないと判断する。

(もっと読む)

機器管理システム、機器管理方法および外部装置

【課題】TPMチップなどの耐タンパー性を有するチップを用いて対象機器の各ユニットの同一性、正当性を保証した上で、遠隔地からの保守管理、使用または最新プログラムのダウンロード等を可能にする。

【解決手段】本システムは、耐タンパー性を有するチップ(TPMチップ10)を少なくとも備えたユニットを1つまたは2つ以上備えて構成される対象機器(画像読み取り装置100)と、対象機器100を管理または使用する管理・使用装置200と、認証用のデータベース350を備えた認証装置300とをネットワーク400を介して通信可能に接続して構成されている。一つまたは複数のユニット(図1中のユニットA〜C)から構成されている対象機器100において、各ユニット毎に、耐タンパー性を有し、そのユニットの機器情報を収集、記憶、署名するチップ(TPMチップ10)を搭載している。

(もっと読む)

メモリチップ

【課題】悪意のある書き込み装置からのデータ書き込みを防止することを目的とする。

【解決手段】外部装置の要求に応じてデータの読み出しおよび書き込みを制御するコント

ローラーと接続されるメモリチップであって、予め定められたデータの記憶領域である第

1領域を含むメモリと、外部装置がデータの変換に用いる秘密鍵に対応する公開鍵を記憶

する鍵記憶部と、秘密鍵で変換されたデータである暗号化データをコントローラーから受

信し、公開鍵を用いて暗号化データを変換した変換データを生成する変換部と、変換デー

タを第1領域に書き込む書込部と を備えることを特徴とするメモリチップ。

(もっと読む)

アプリケーション認証システム、アプリケーション認証方法

【課題】情報端末において動作するアプリケーションが、適切な情報端末にインストールされた正当なアプリケーションであるか否かを検証する。

【解決手段】認証サーバが、メッセージを情報端末に送信し、情報端末が、送信されるメッセージを、鍵情報を用いて暗号化して耐タンパ装置に入力し、情報端末の耐タンパ装置が、暗号化されたメッセージを復号し、復号したメッセージと署名鍵とに基づいて第1の認証子を生成して出力し、情報端末が、耐タンパ装置に入力したメッセージに応じて耐タンパ装置から出力される第1の認証子と、鍵情報とに基づいて第2の認証子を生成して認証サーバに送信し、認証サーバが、情報端末に送信したメッセージに応じて、情報端末から送信される第2の認証子を受信し、受信した第2の認証子を、鍵情報を用いて検証し、第2の認証子に含まれる第1の認証子を、署名鍵に対応する検証鍵を用いて検証する。

(もっと読む)

復号処理装置、復号処理方法、及び復号処理プログラム

【課題】RSA暗号の高速な復号のために、CRT(中国人剰余定理)と呼ばれる高速演算アルゴリズムを適用し、電力差分解析攻撃に対する耐性を高めつつ、中間演算データによるメモリ消費量を削減できる、復号処理装置、復号処理方法、及び復号処理プログラムを提供する。

【解決手段】CRTが適用されるRSA復号処理の後処理において、計算式「Z=C×q+Cq」の代わりに、rをp及びqよりも大きい奇数である秘密変数として、計算式「Z=(C×q(r+1)+Cq)modqr」を用いる。

(もっと読む)

サイドチャンネル攻撃に対する抵抗力のあるモジュラー累乗法及び装置

【課題】サイドチャンネル攻撃に対する抵抗力のあるべき乗累乗アルゴリズムを提供する。

【解決手段】モジュラー累乗は、2つの値a、bと第1の法Nとからc=a・b modNとなる結果cを計算するモジュラー乗法ステップを反復する。プロセッサ120は、前記2つの値a、bと前記第1の法Nとを入力とし、最大でも線形の複雑性の演算を用いて、2つのオペランドa′、b′と第2の法N′を求める。2つのオペランドa′、b′のうち少なくとも1つは2つの値a、bと異なり、2つのオペランドa′、b′は、aがbと等しいとき、異なる。そのため、モジュラー乗法c=a・b modNは、サイドチャンネルから見ると、a′がb′と等しい時を除き、モジュラー二乗のように振る舞う。中間結果c′=a′・b′modN′を計算し、最大でも線形の複雑性の演算を用いて、中間結果c′から結果cを求め、結果cをモジュラー累乗とする。

(もっと読む)

ネットワークインタフェース装置、ネットワークインタフェース装置の制御方法及びプログラム

【課題】適切なタイミングで鍵情報を生成することによりセキュリティを向上させる。

【解決手段】NIC700は、マスストレージ500の接続を検知した場合、マスストレージ500内のデータを暗号化及び復号化するための新たな鍵情報を生成し、新たな鍵情報を用いて当該データを暗号化し、マスストレージ500に書き込む。また、当該データを出力させる際には、NIC700は、上記新たな鍵情報を用いて、マスストレージ500内のデータを復号化する。

(もっと読む)

画像処理装置、及びその制御方法

【課題】省電力モード時に動作する制御部のリソースが、通常電力モード時に動作する制御部のリソースよりも少ない場合であっても、好適に省電力モードを維持するとともに、省電力モードにおいてセキュリティ通信を実現する画像処理装置、及びその制御方法を提供する。

【解決手段】本画像処理装置は、第1の電力モード及び該第1の電力モードよりも消費電力の小さい第2の電力モードを有し、装置全体を制御する第1制御部と、第1の電力モード及び第2の電力モードにおいて電力が供給される第2制御部とを備え、外部装置とセキュリティ通信を実行する。また、第1制御部は、第1の電力モードから第2の電力モードへ移行する際に、セキュリティ通信に関連する複数のセキュリティ関連情報を記憶する記憶部に記憶された複数のセキュリティ関連情報から第2制御部に通知するセキュリティ関連情報を選定する。

(もっと読む)

21 - 30 / 818

[ Back to top ]