Fターム[5B017BA07]の内容

Fターム[5B017BA07]に分類される特許

2,041 - 2,060 / 2,760

データ処理装置

【課題】 暗号化、復号化処理に伴う負荷の増加を抑えつつ、データをグループ内で共有化できるようにする。

【解決手段】 データDTを暗号化するデータ鍵Kをグループの公開鍵KPu1により暗号化した暗号化データ鍵を格納しておき、グループに属するユーザの公開鍵でグループの秘密鍵を暗号化した暗号化グループ秘密鍵E(KPu1,Kg1)を登録しておき、グループに属するユーザがデータを参照する際に、当該ユーザの秘密鍵Ku1で暗号化グループ秘密鍵E(KPu1,Kg1)を復号してグループ秘密鍵Kg1を取得し、そのグループ秘密鍵を用いて暗号化データ鍵を復号してデータ鍵Kを取得し、データ鍵Kを用いて暗号化データE(K,DT)を復号して、平文のデータDTを得る。

(もっと読む)

コンテンツアドレス可能な情報のカプセル化、表現、および転送

【課題】ファイルを確実かつ検証可能な方法で転送すると同時に、ファイルを受信するサイトがもっとも便利なソースからファイルを獲得することが出来る、方法および装置を提供する。

【解決手段】発信元のコンピュータ上にいくつかのアセットを作成する工程は、作成するアセットを選択することからスタートする102。暗号ハッシュアセット識別子が生成される104。各アセット識別子は、特定のアセットのコンテンツを使用して計算される。アセットから計算されるアセット識別子を含んだ、アセットリストが生成される106。アセットリストから計算される、暗号ハッシュアセットリスト識別子が生成される108。アセットリスト識別子は、後で呼び出すのに備えて記憶される。選択されたアセットもまた、安全に保管するため、ローカルまたはコンピュータネットワーク上のいずれかに記憶される。

(もっと読む)

電子文書のセキュアな印刷

【課題】 従来のアプローチの限界を破る、電子文書をセキュアに印刷する方法を提供することである。

【解決手段】 印刷データを処理して電子文書を印刷するように構成された印刷プロセスを有する印刷装置である。前記印刷装置は、ポータブルメディアが前記印刷装置に挿入されていることを検出する手段と、前記ポータブルメディアからユーザ識別情報を読み出す手段と、ネットワークを介してセキュリティサーバに前記ユーザ識別情報を提供し、前記ユーザ識別情報に対応するパスワードを要求する手段と、を有する。前記装置は、さらに、前記ネットワークを介して前記セキュリティサーバから前記ユーザ識別情報に対応するパスワードを受け取る手段と、前記ユーザ識別情報に対応する暗号化された印刷データを前記セキュリティサーバに要求する手段と、前記セキュリティサーバから前記暗号化された印刷データを受け取る手段と、を有する。

(もっと読む)

ポータブル・デバイスに対してコンテンツを転送するためのセキュリティおよびトランスコーディング・システム

サブスクリプション・サービスからのコンテンツ・データをポータブル・メディア・デバイスに受け渡すシステムが提供される。このシステムは、サブスクリプション・サービスからコンテンツ・データを受信するセットトップ・ボックスを含む。データ・ストレージ・デバイスは、セットトップ・ボックスに動作可能に結合される。プリプロセッサは、データ・ストレージ・デバイスに動作可能に結合され、コンテンツ・データに暗号化を施し、ポータブル・メディア・デバイスに対する出力を有する。  (もっと読む)

(もっと読む)

電子文書のセキュアな印刷

【課題】 従来のアプローチの限界を破る、電子文書をセキュアに印刷する方法を提供することである。

【解決手段】 印刷データを処理して電子文書を印刷するように構成された印刷プロセスを有する印刷装置である。前記印刷装置は、ポータブルメディアが前記印刷装置に挿入されていることを検出する手段と、前記ポータブルメディアから暗号化された印刷データと暗号化されたパスワードを読み出す手段と、を有する。前記印刷装置は、さらに、パスワードを回復するために前記暗号化されたパスワードを復号する手段と、前記印刷データを回復するために前記パスワードを用いて前記暗号化された印刷データを復号する手段と、を有する。

(もっと読む)

記録媒体、情報再生装置および情報再生方法

【課題】不正コピーを確実に防止する。

【解決手段】情報記録媒体は、制御情報が記録されるリードイン領域とユーザデータが記録されるデータ記録領域とを有している。リードイン領域には、鍵情報の一部が記録される。データ記録領域には、スクランブルされたデータと鍵情報が記録される。スクランブルされたデータは、鍵情報に基づいてデスクランブルされる。リードイン領域には相互認証鍵情報がさらに記録されていて、スクランブルされたデータを読み出す読み出し装置とスクランブルされたデータをデスクランブルするデスクランブル回路を含むデコード装置との間で相互認証が行われる。

(もっと読む)

通信装置

【課題】 FAX受信した文書をPCへ添付文書の形で送信するような場合に、セキュリティをかけて通信することができる画像形成装置を提供する。また、ユーザに対する更なる利便性を備えた画像形成装置を提供する。

【解決手段】 受信開始し相手先情報や画像情報を取得した後に(ステップS301〜306)、相手先情報の登録有無や変換したファイル形式が暗号化PDFか否かの確認し(ステップS307〜309)、最終的にはメールサーバへ送信する前に受信文書を暗号化PDF形式に変換したうえで(ステップS311)、メールサーバへ送信する(ステップS312)。また、予め登録された相手先のファイル形式が暗号化PDFである場合には、その相手先に対応したパスワードの設定を行う(ステップS310)。

(もっと読む)

WORMメディア上での情報取り出し可能性を部分的に使用不可にするための装置、方法、およびプログラム

【課題】WORMメディア上での情報取り出し可能性を部分的に使用不可にするための装置、方法、およびコンピュータ・プログラムを提供すること。

【解決手段】データを格納するため、および、当該データを選択的に計算上取り出し不可能にするための、コンポーネントの配置構成は、消去不可能、書き換え不可能な、データ・ストレージ・メディアと、生成鍵を提供するための鍵生成コンポーネントと、当該消去不可能、書き換え不可能なデータ・ストレージ・メディアの一部に暗号化データを書き込むために当該生成鍵を使用するための、暗号化書き込みコンポーネントと、当該生成鍵を別の消去可能ストレージ・メディア内に格納するための鍵格納コンポーネントと、当該生成鍵を削除するための、鍵削除コンポーネントと、を備える。この配置構成は、ハードウェア、ソフトウェア、またはそれらの組み合わせで実施可能である。

(もっと読む)

ソフトウェアモジュールの独立性を保障するデータベースアプリケーションを具現するシステム及び方法

【課題】 ソフトウェアモジュールの独立性を保障するデータベースアプリケーションを具現するシステム及び方法を提供する。

【解決手段】 XMLファイルの各構成要素を分析してSQL文についての識別情報及びSQL文を抽出するXML処理部と、識別情報およびSQL文を記憶装置にロードするSQL情報部と、SQL文についての識別情報を受信してSQL文を検索し、検索されたSQL文をデータベースに送信し、SQL文の実行結果をデータベースから受信して、識別情報を送信したアプリケーションに実行結果を送信する処理客体部を備える客体プールと、アプリケーションからSQL文についての第1識別情報を受信して、アプリケーションから以前にSQL文についての第2識別情報を受信した処理客体部を客体プールから選択して、選択された処理客体部にSQL文についての第1識別情報を伝達するスケジューラとを備える。

(もっと読む)

情報保護システム、それに使用する記憶媒体及び記憶媒体収納ケース

ハッカーの侵入阻止や個別記憶媒体内に格納されているデータを保護する簡易で低コストな情報保護システム、それに使用する記憶媒体及び記憶媒体収納ケースを提供する。光ディスクのような記憶媒体には、情報データと少なくとも外部装置を制御する所定のアプリケーションプログラムデータが格納されている記憶部と、この記憶部からデータを読み出し、読み出したアプリケーションプログラムに基づいて前記外部装置を制御する電子回路部とが搭載されるとともに、この記憶部には更に記憶部へのアクセスを許可するか否かを制御する許可情報が格納されている。複数個の記憶媒体は収納ケースに収納され、予め登録された特定人であることを認証したときのみ所定の記憶媒体が前記記憶媒体収納ケースからの取り出しが可能とされる。取り出された記憶媒体が複数個の外部装置に装着され、外部装置から記憶媒体へのアクセス時には、この許可情報に基づいて許可OKのときのみアクセスを可能とする。 (もっと読む)

電子メールシステム,電子メール送受信プログラムおよび電子メールシステム用プログラム

【課題】電子メールに添付されて送受信される電子ファイルにより機密情報や個人情報が外部に漏洩するのを、利用者や管理者に手間や負荷を一切掛けることなく容易かつ確実に防止する。

【解決手段】電子メールに添付されるべき電子ファイルを指定する指定手段111と、指定電子ファイルについての暗号鍵をファイルアクセス管理サーバから受信する暗号鍵受信手段121と、受信された暗号鍵を用いて指定電子ファイルを暗号化する暗号化手段155と、暗号化電子ファイルを電子メールに添付する添付手段156とをクライアント端末10にそなえる。

(もっと読む)

画像形成装置

【課題】 MFPを活用したメディアプリント(メディアスキャン)を実施する際に、メディアを取り忘れて、大事なデータを盗み取られないようにする。

【解決手段】 プリント動作が完了しても、メモリメディアが抜かれない場合、時間計測を始め、計測された時間がある特定の時間が経過しても、メディアが抜かれてない場合は、メモリメディアの中のデータを前記画像形成装置内の記憶手段に退避させる。退避されたデータは、暗号化して格納する。退避された後にメディア内のデータを削除する。ユーザーが、再度ログインし、メディアを再度挿入した場合、前記記憶手段に退避されたデータを復元して、メモリメディアに格納する。

(もっと読む)

コンテンツアドレス可能な情報のカプセル化、表現、および転送

【課題】ファイルを確実かつ検証可能な方法で転送すると同時に、ファイルを受信するサイトがもっとも便利なソースからファイルを獲得することが出来る、方法及び装置を提供する。

【解決手段】発信元のコンピュータ上にいくつかのアセットを作成する工程は、作成するアセットを選択することからスタートする102。暗号ハッシュアセット識別子が生成される104。各アセット識別子は、特定のアセットのコンテンツを使用して計算される。アセットから計算されるアセット識別子を含んだ、アセットリストが生成される106。アセットリストから計算される、暗号ハッシュアセットリスト識別子が生成される108。アセットリスト識別子は、後で呼び出すのに備えて記憶される。選択されたアセットもまた、安全に保管するため、ローカルまたはコンピュータネットワーク上のいずれかに記憶される。

(もっと読む)

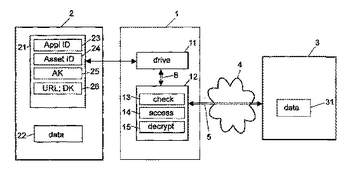

キャリアデータ及びネットワークデータを読み取る記録担体、読出装置及び方法

本発明は、記録担体に格納されているキャリアデータに関するネットワーク内のネットワークユニットに格納されているネットワークデータを保護する対策を提供する。従って、ネットワークのそのネットワークデータの取り出しに使用されるネットワークを識別するネットワークデータ識別子(URL)と、暗号化ネットワークデータの解読用に読出装置(1)により使用される解読鍵(DK)とが、記録担体(2)の鍵格納領域(22)に格納されている鍵格納庫に格納されるように、キャリアデータを保護するために既に提供されているコピープロテクトシステムが使用される。ネットワークデータ識別子(URL)はネットワークデータにアクセスするために使用され、その後、ネットワークデータへのアクセスが許可された場合に、解読鍵(DK)は暗号化ネットワークデータを解読するために使用される。  (もっと読む)

(もっと読む)

コンテンツ保護装置及びコンテンツ保護解除装置

【課題】DRM(デジタル著作権管理)システムへの対応機能を持たない下位システムのファイルを、DRMシステムで保護する。

【解決手段】アプリケーション12,22はパスワード保護機能を有するが、DRMには対応していないとする。カプセル化ツール14は、アプリケーション12のファイルがカプセル化対象として与えられた場合、パスワードを自動生成し、そのパスワードをDRM権利発行サーバ30から与えられた鍵で暗号化し、暗号化したパスワードとその暗号を復号する鍵を示す鍵IDとをそのファイルの属性データに設定し、アプリケーション12にそのファイルをそのパスワードで保護させる。

(もっと読む)

演算処理装置

【課題】 外部メモリに格納されるデータの不正改竄を確実に防止することができる演算処理装置を提供する。

【解決手段】 外部メモリ100に格納されているデータが再度取り込まれた際に、データ真正性確認部15で、乱数発生器12で発生させた乱数を用いた1回目のデータ演算処理をデータ演算処理部13に行なわせて得られたハッシュ値と不揮発性メモリ14に記録されているハッシュ値とを比較することによりデータの真正性を確認し、さらにデータ演算処理部13に、再度取り込まれたデータに対し発生させた新たな乱数を用いた2回目のデータ演算処理を行なわせて、その新たな乱数とその2回目のデータ演算処理により得られたハッシュ値とをペアにして不揮発メモリ14に記録する。

(もっと読む)

コンテンツアドレス可能な情報のカプセル化、表現、および転送

【課題】ファイルを確実かつ検証可能な方法で転送すると同時に、ファイルを受信するサイトがもっとも便利なソースからファイルを獲得することが出来る、方法及び装置を提供する。

【解決手段】発信元のコンピュータ上にいくつかのアセットを作成する工程は、作成するアセットを選択することからスタートする102。暗号ハッシュアセット識別子が生成される104。各アセット識別子は、特定のアセットのコンテンツを使用して計算される。アセットから計算されるアセット識別子を含んだ、アセットリストが生成される106。アセットリストから計算される、暗号ハッシュアセットリスト識別子が生成される108。アセットリスト識別子は、後で呼び出すのに備えて記憶される。選択されたアセットもまた、安全に保管するため、ローカルまたはコンピュータネットワーク上のいずれかに記憶される。

(もっと読む)

アクセス制御装置、資源操作装置、アクセス制御プログラム及び資源操作プログラム

【課題】 オフライン環境においても各コンピュータにおいて整合性のあるアクセス制御を実現することができるアクセス制御装置の提供を目的とする。

【解決手段】 各資源を分類する資源分類情報と、各主体を分類する主体分類情報と、資源の分類と主体の分類との組み合わせに応じて操作の種別ごとに操作の許否判定に関する規則が定義された定義情報とに基づいて資源に対するアクセス制御を行うアクセス制御装置であって、資源を操作する他の情報処理装置より送信される主体識別情報と資源識別情報とに基づいて、主体による資源に対する操作の種別ごとの許否判定を実行する許否判定実行手段と、主体識別情報と資源識別情報と操作の種別ごとの許否判定の結果とを含むライセンスデータを生成するライセンスデータ生成手段と、ライセンスデータを他の情報処理装置に返信するライセンスデータ返信手段とを有することにより上記課題を解決する。

(もっと読む)

機密保持コンピュータ及びプログラム

【課題】 ファイルデータを持ち出した元のコンピュータ以外のコンピュータでのファイ

ルの操作を防ぐ機密保持コンピュータを提供する。

【解決手段】 I/Oマネージャとデバイスドライバの間に設けられたフィルタドライバ

により、ファイルをクローズする際に、保存される平文データ100を暗号化し、その暗

号データと当該コンピュータに固有のMACアドレス120を含む混成データ130の形

式でファイルを保持させ、ファイルのオープンの際に、混成データ130に含まれるMA

Cアドレスが、ファイルオープンを行なうコンピュータ固有のMACアドレス130と一

致する場合にのみ、混成データに含まれる暗号データを復号する。

(もっと読む)

再生装置

【課題】メモリカードのデータ領域を有効活用し、著作権法上、ハードディスクから取り出し不可能な暗号化コンテンツを他の装置に移動させ、かつハードディスクがデータ破損を起こした場合にその破損データを修復することができる再生装置を提供する。

【解決手段】再生装置100は、暗号化コンテンツ211を記録してなるハードディスク200と、暗号化コンテンツ211に対応する暗号化鍵322を記録してなるメモリカード300と、暗号化コンテンツ211を暗号化鍵322を用いて復号し出力するデコーダ400とを備えている。また、メモリカード300は、着脱可能なものであり、暗号化コンテンツ再生時にハードディスク200に記録されている暗号化コンテンツ211の全部または一部を一時記憶する、先入れ先出し型のバッファ領域313と、バッファ領域313に一時記憶されるコンテンツをファイルとして管理する領域312とを備える。

(もっと読む)

2,041 - 2,060 / 2,760

[ Back to top ]